Dwie niezależne grupy badawcze zademonstrowały protokół dystrybucji kluczy zaszyfrowanych kwantowo za pomocą metody, która z pewnością pozostawi potencjalnych hakerów sieciowych w ciemności. Protokół, nazwany niezależną od urządzenia dystrybucją klucza kwantowego, został po raz pierwszy zaproponowany trzy dekady temu, ale nie został wcześniej zrealizowany eksperymentalnie ze względu na ograniczenia techniczne, które naukowcy teraz przezwyciężyli.

Większość ludzi regularnie korzysta z szyfrowania, aby zapewnić, że informacje przesyłane przez Internet (takie jak dane karty kredytowej) nie dostaną się w niepowołane ręce. Matematyczne podstawy współczesnego szyfrowania są na tyle solidne, że zaszyfrowanych „kluczy” nie da się złamać, nawet przy użyciu najszybszych superkomputerów. To klasyczne szyfrowanie może jednak być zagrożone przez przyszłe komputery kwantowe.

Jednym z rozwiązań tego problemu jest dystrybucja klucza kwantowego (QKD), która jako podstawę szyfrowania wykorzystuje kwantowe właściwości fotonów, a nie algorytmy matematyczne. Na przykład, jeśli nadawca użyje splątanych fotonów do przesłania klucza do odbiorcy, każdy haker próbujący szpiegować tę komunikację będzie łatwy do wykrycia, ponieważ jego interwencja zakłóci splątanie. Dlatego QKD umożliwia obu stronom generowanie bezpiecznych, tajnych kluczy, których mogą używać do udostępniania informacji.

Podatne urządzenia

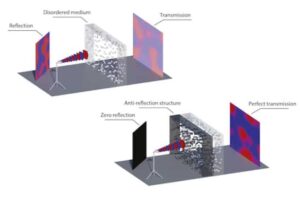

Ale jest pewien haczyk. Nawet jeśli informacje są przesyłane w bezpieczny sposób, ktoś nadal może zdobyć wiedzę o kluczu, włamując się do urządzeń nadawcy i/lub odbiorcy. Ponieważ QKD generalnie zakłada, że urządzenia zachowują idealną kalibrację, wszelkie odchylenia mogą być trudne do wykrycia, co naraża je na szwank.

Alternatywą jest QKD niezależne od urządzenia (DIQKD), które jak sama nazwa wskazuje działa niezależnie od stanu urządzenia. DIQKD działa w następujący sposób. Dwóch użytkowników, tradycyjnie nazwanych Alicją i Bobem, posiada jedną cząstkę splątanej pary. Mierzą cząstki niezależnie, stosując ściśle zestaw warunków eksperymentalnych. Pomiary te dzielą się na te, które służą do wygenerowania klucza do szyfrowania oraz te, które służą do potwierdzenia splątania. Jeśli cząstki są splątane, zmierzone wartości będą naruszać warunki znane jako nierówności Bella. Stwierdzenie tego naruszenia gwarantuje, że proces generowania klucza nie został naruszony.

Splątanie o wysokiej wierności, niski wskaźnik błędów bitowych

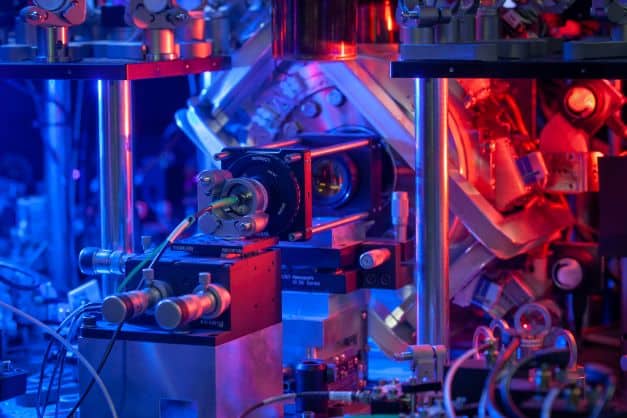

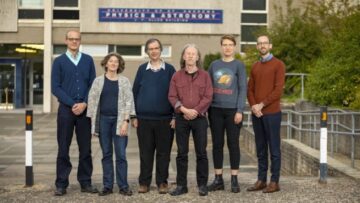

W nowych badaniach, które opisano w Natura, międzynarodowy zespół z Uniwersytetu Oksfordzkiego (Wielka Brytania), CEA (Francja) oraz EPFL, Uniwersytetu Genewskiego i ETH (wszystkie w Szwajcarii) wykonał swoje pomiary na parze uwięzionych jonów strontu-88 oddalonych od siebie o dwa metry. Kiedy te jony zostaną pobudzone do wyższego stanu elektronowego, spontanicznie rozpadają się, emitując po jednym fotonie. Następnie na obu fotonach przeprowadza się pomiar stanu dzwona (BSM), aby splątać jony. Aby upewnić się, że wszystkie informacje są przechowywane w konfiguracji, jony są następnie kierowane do innego miejsca, w którym są używane do wykonania protokołu pomiarowego DIQKD. Następnie sekwencja się powtarza.

W ciągu prawie ośmiu godzin zespół stworzył 1.5 miliona splątanych par Bell i użył ich do wygenerowania wspólnego klucza o długości 95 884 bitów. Było to możliwe, ponieważ wierność splątania była wysoka i wynosiła 96%, podczas gdy stopa błędów bitów kwantowych była niska i wynosiła 1.44%. Tymczasem pomiary nierówności Bella dały wartość 2.64, znacznie powyżej klasycznej granicy 2, co oznacza, że splątanie nie było utrudnione.

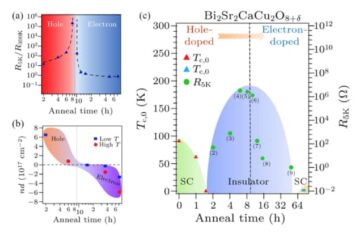

W osobnym eksperymencie, również opisanym w Natura, naukowcy z niemieckiego Uniwersytetu Ludwiga Maximiliana (LMU) i Narodowego Uniwersytetu Singapuru (NUS) wykorzystali parę optycznie uwięzionych atomów rubidu-87 znajdujących się w laboratoriach oddalonych od siebie o 400 metrów i połączonych światłowodem o długości 700 metrów. Podobnie jak w protokole drugiego zespołu, atomy są wzbudzane, a fotony, które emitują, gdy wracają do stanu podstawowego, są wykorzystywane do wykonania BSM, który splątuje oba atomy. Stany atomów są następnie mierzone poprzez ich jonizację do określonego stanu. Ponieważ zjonizowane atomy są tracone z pułapki, pomiar fluorescencji w celu sprawdzenia obecności atomu uzupełnia protokół.

Zespół LMU-NUS powtórzył tę sekwencję 3 342 razy w okresie pomiarowym 75 godzin, utrzymując dokładność splątania 89.2% i współczynnik błędu bitów kwantowych 7.8%. Pomiar nierówności Bella dał wynik 2.57, ponownie udowadniając, że splątanie pozostało nienaruszone przez cały okres pomiaru.

Teraz uczyń to praktycznym

Aby DIQKD stało się praktyczną metodą szyfrowania, oba zespoły zgadzają się, że współczynniki generowania kluczy będą musiały wzrosnąć. Podobnie będzie z odległościami między Alicją i Bobem. Jednym ze sposobów optymalizacji systemu może być wykorzystanie wnęk w celu poprawy szybkości zbierania fotonów. Kolejnym krokiem byłoby zrównoleglenie procesu generowania splątania przy użyciu macierzy pojedynczych atomów/jonów, a nie par. Dodatkowo oba zespoły generują fotony na długościach fal z dużymi stratami wewnątrz światłowodów: 422 nm dla strontu i 780 nm dla rubidu. Można temu zaradzić poprzez kwantową konwersję częstotliwości, która przenosi fotony do obszaru bliskiej podczerwieni, w którym światłowody stosowane w telekomunikacji wykazują znacznie mniejsze straty.

Tima van Leenta, doktorant na LMU i współautor artykułu LMU-NUS, zauważa, że klucze wygenerowane przez zespół Oxford-CEA-Szwajcaria były bezpieczne zgodnie z tak zwanymi założeniami bezpieczeństwa klucza skończonego, co nazywa „wielkim osiągnięciem ”. Dodaje, że praca drugiego zespołu nad wdrożeniem wszystkich niezbędnych kroków w protokole QKD stanowi ważny precedens, wskazując, że jakość splątania zgłoszona w tym eksperymencie jest jak dotąd najwyższa wśród pamięci kwantowych opartych na odległej materii.

Zhakowany system kryptografii kwantowej

Nicolasa Sangouarda, fizyk z CEA, który jest jednym z wiodących badaczy projektu, mówi, że naukowcom z LMU-NUS udało się wykazać, że stany splątane mogą być rozłożone na setki metrów z jakością, która jest w zasadzie wystarczająca do wykonania urządzenia -niezależna dystrybucja klucza kwantowego. Dodaje, że trudności, które musieli pokonać, dobrze ilustrują wyzwania, jakie niezależna od urządzeń QKD wciąż stanowi dla platform sieci kwantowych. Dodaje, że wyodrębnienie klucza z surowych danych pozostaje szczególnie trudne, ponieważ liczba powtórzeń eksperymentalnych nie wystarcza do wydobycia klucza z wyników pomiarów.