Badania ESET

Zamykanie wektorów włamań zmusza cyberprzestępców do ponownego wykorzystania starych sposobów ataków, ale także do poszukiwania nowych sposobów atakowania swoich ofiar

12 września 2023

W pierwszej połowie 1 r. ogromnie wzrosła liczba e-maili zawierających treści o charakterze seksualnym i innych zagrożeń tekstowych. Pozostaje pytanie, dlaczego. Czy przestępcy są po prostu leniwi? Czy w dni wolne próbują zarobić łatwe pieniądze? A może jest to część czegoś większego, potencjalnie obejmującego generatywną sztuczną inteligencję?

A to tylko zarys trendów obserwowanych w branży najnowszy raport ESET o zagrożeniach, główny temat tego odcinka. Innym wektorem włamań, który wzbudził zwiększone zainteresowanie cyberprzestępców, były serwery MS SQL, które musiały wytrzymać ponowny wzrost liczby ataków siłowych.

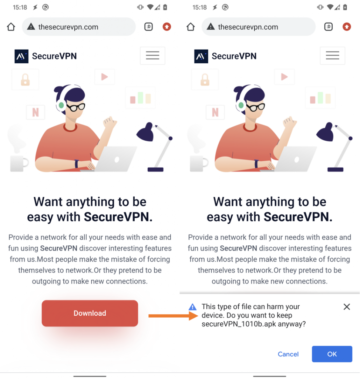

Aha, i nie zapominajmy o przestępczej praktyce polegającej na lichwie, objawiającej się w postaci złośliwych aplikacji na Androida. Polując na ofiary w krajach wokół równika i na półkuli południowej, cyberprzestępcy próbują wywierać presję na ofiary i grozić im, aby płaciły wygórowane odsetki od pożyczek krótkoterminowych, których czasami nawet nie zapewniają.

Jednak w pierwszej połowie 1 r. nie było wcale źle. Jedną z dobrych wiadomości było to, że cieszący się złą sławą botnet Emotet wykazywał niewielką aktywność, prowadząc w marcu jedynie kilka mniejszych i zaskakująco nieskutecznych kampanii spamowych. Gdy te się skończyły, zapadła cisza. Tym, co przykuło uwagę badaczy, była nowa funkcjonalność przypominająca wyjście debugowania. To potwierdza pogłoski, że Emotet został – przynajmniej częściowo – sprzedany innej grupie zagrożeń, która nie jest pewna, jak to wszystko działa.

Pojawiła się kolejna pozytywna historia dotycząca złodzieja Redline. To notoryczne złośliwe oprogramowanie jako usługa (MaaS) wykorzystywane przez przestępców do kradzieży informacji ofiar i dostarczania innego złośliwego oprogramowania zostało przerwane przez badaczy firmy ESET i ich przyjaciół z systemów Flare. Zakłócenie spowodowało uszkodzenie łańcucha repozytoriów GitHub niezbędnych do uruchamiania paneli sterowania RedLine dla podmiotów stowarzyszonych. Ponieważ nie było kanału zapasowego, operatorzy MaaS będą musieli znaleźć inną trasę, aby świadczyć swoją „usługę”.

Aby poznać wszystkie te i inne tematy zawarte w raporcie zagrożeń ESET, posłuchaj najnowszego odcinka podcastu ESET Research, którego gospodarzem jest Aryeh Goretsky. Tym razem swoje pytania skierował do jednego z autorów raportu, specjalisty ds. świadomości bezpieczeństwa Ondreja Kubovič.

Aby zapoznać się z pełnym raportem z pierwszej połowy 1 r., obejmującym inne tematy, takie jak zmiany w zagrożeniach kryptowalutowych, złośliwe pliki OneNote, pierwszy podwójny atak na łańcuch dostaw – dzięki uprzejmości grupy Lazarus – czy najnowsze osiągnięcia na scenie oprogramowania ransomware, kliknij tutaj.

Omówiono:

- Sextortion i groźby tekstowe 1:46

- Ataki brute-force na serwery MS SQL 7:10

- Lichwa w aplikacjach na Androida 9:20

- Aktywność Emoteta 13:25

- Zakłócenie przez złodzieja RedLine 16:45

- Dystrybucja treści i PR oparta na SEO. Uzyskaj wzmocnienie już dziś.

- PlatoData.Network Pionowe generatywne AI. Wzmocnij się. Dostęp tutaj.

- PlatoAiStream. Inteligencja Web3. Wiedza wzmocniona. Dostęp tutaj.

- PlatonESG. Motoryzacja / pojazdy elektryczne, Węgiel Czysta technologia, Energia, Środowisko, Słoneczny, Gospodarowanie odpadami. Dostęp tutaj.

- Platon Zdrowie. Inteligencja w zakresie biotechnologii i badań klinicznych. Dostęp tutaj.

- ChartPrime. Podnieś poziom swojej gry handlowej dzięki ChartPrime. Dostęp tutaj.

- Przesunięcia bloków. Modernizacja własności offsetu środowiskowego. Dostęp tutaj.

- Źródło: https://www.welivesecurity.com/en/podcasts/eset-research-podcast-sextortion-digital-usury-sql-brute-force/

- :ma

- :Jest

- :nie

- 1

- 13

- 16

- 2023

- 32

- 7

- 77

- 9

- a

- działalność

- Spółki stowarzyszone

- Po

- AI

- Wszystkie kategorie

- również

- i

- android

- Inne

- pojawia się

- mobilne i webowe

- SĄ

- na około

- AS

- At

- atakować

- Ataki

- Uwaga

- Autorzy

- aleje

- świadomość

- backup

- Łazienka

- być

- za

- większe

- Botnet

- brutalna siła

- ale

- by

- oprawa ołowiana witrażu

- Kampanie

- Kategoria

- złapany

- łańcuch

- Zmiany

- Kanał

- kontrola

- kraje

- Karny

- przestępcy

- kryptowaluta

- cyberprzestępcy

- Dni

- dostarczyć

- wydarzenia

- różne

- cyfrowy

- skierowany

- zakłócony

- Zakłócenie

- nie

- Podwójna

- na dół

- podczas

- zarabiać

- łatwo

- e-maile

- epizod

- Badania ESET

- Parzyste

- kilka

- Akta

- Znajdź

- i terminów, a

- Rozbłysk

- Skupiać

- W razie zamówieenia projektu

- wytrzymałość

- Nasz formularz

- przyjaciele

- od

- pełny

- Pełny raport

- Funkcjonalność

- generatywny

- generatywna sztuczna inteligencja

- GitHub

- dobry

- Zarządzanie

- miał

- Have

- he

- jego

- hostowane

- W jaki sposób

- HTTPS

- Łowiectwo

- in

- Włącznie z

- Zwiększać

- wzrosła

- Informacja

- odsetki

- Stopy procentowe

- najnowszych

- z udziałem

- IT

- właśnie

- firmy

- najnowsze osiągnięcia

- Łazarz

- Grupa Lazarus

- najmniej

- mało

- Kredyty

- Popatrz

- malware

- Malware jako usługa (MaaS)

- March

- masywny

- Maksymalna szerokość

- moll

- pieniądze

- jeszcze

- MS

- niezbędny

- Nowości

- aktualności

- Nie

- notoryczny

- of

- poza

- Stary

- on

- ONE

- tylko

- operatorzy

- or

- Inne

- wydajność

- koniec

- Panele

- część

- zwracając

- kawałek

- plato

- Analiza danych Platona

- PlatoDane

- Podcast

- pozytywny

- potencjalnie

- praktyka

- nacisk

- zapewniać

- pytanie

- pytania

- ransomware

- ceny

- w sprawie

- szczątki

- odnowiony

- raport

- Badania naukowe

- Badacze

- przypominający

- Trasa

- Plotki

- run

- bieganie

- scena

- bezpieczeństwo

- Świadomość bezpieczeństwa

- widziany

- Serwery

- krótkoterminowy

- pokazał

- sprzedany

- coś

- Południowy

- spam

- specjalista

- Historia

- taki

- Powierzchnia

- systemy

- że

- Połączenia

- ich

- Tam.

- one

- rzeczy

- to

- tych

- groźba

- Raport o zagrożeniach

- grozić

- zagrożenia

- czas

- do

- wziął

- tematy

- Trendy

- próbować

- stara

- używany

- Ofiary

- była

- sposoby

- poszedł

- były

- Co

- który

- dlaczego

- będzie

- Praca

- zefirnet