Użytkownicy mogą skorzystać z ochrony kryptograficznej oferowanej przez GPG, aby zabezpieczyć pliki i dane, które chcą zachować w tajemnicy.

W tym przewodniku wyjaśnię dostępne opcje szyfrowania plików za pomocą oprogramowania open source na komputerze z systemem Linux, Mac lub Windows. Następnie możesz przenosić te cyfrowe informacje na odległość i w czasie, do siebie lub innych.

Program „GNU Privacy Guard” (GPG) to open-sourceowa wersja PGP (Pretty Good Privacy), umożliwia:

- Szyfrowanie za pomocą hasła.

- Tajne wiadomości przy użyciu kryptografii klucza publicznego/prywatnego

- Uwierzytelnianie wiadomości/danych (za pomocą podpisów cyfrowych i weryfikacji)

- Uwierzytelnianie klucza prywatnego (używane w Bitcoin)

Opcja pierwsza

Opcja pierwsza jest tym, co zademonstruję poniżej. Możesz zaszyfrować plik przy użyciu dowolnego hasła. Każda osoba posiadająca hasło może następnie odblokować (odszyfrować) plik, aby go wyświetlić. Problem polega na tym, jak w bezpieczny sposób przesłać komuś hasło? Wracamy do pierwotnego problemu.

Opcja druga

Opcja druga rozwiązuje ten dylemat (jak to zrobić). Zamiast blokować plik hasłem, możemy zablokować go czyimś kluczem publicznym — ten „ktoś” jest zamierzonym odbiorcą wiadomości. Klucz publiczny pochodzi z odpowiedniego klucza prywatnego, a klucz prywatny (który ma tylko „ktoś”) służy do odblokowania (odszyfrowania) wiadomości. Dzięki tej metodzie nigdy nie są wysyłane żadne poufne (niezaszyfrowane) informacje. Bardzo dobrze!

Klucz publiczny to coś, co można bezpiecznie rozpowszechniać w Internecie. Mój jest tutaj, na przykład. Zazwyczaj są wysyłane do serwerów kluczy. Serwery kluczy są jak węzły przechowujące klucze publiczne. Przechowują i synchronizują kopie kluczy publicznych ludzi. Tu jest jeden:

Możesz wpisać moje E-mail i znajdź mój klucz publiczny w wyniku. Ja też go przechowuję tutaj i możesz porównać to, co znalazłeś na serwerze.

Opcja trzecia

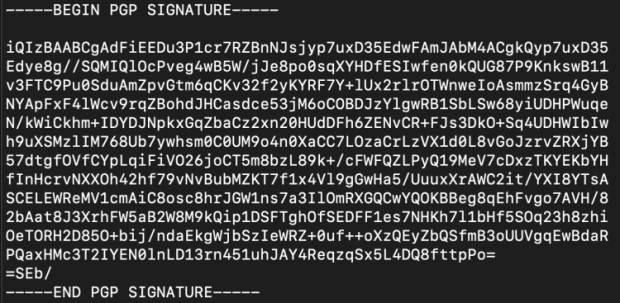

Trzecia opcja nie dotyczy tajnych wiadomości. Chodzi o sprawdzenie, czy wiadomość nie została zmieniona podczas jej dostarczania. Działa poprzez posiadanie kogoś z kluczem prywatnym znak niektóre dane cyfrowe. Dane mogą być listem lub nawet oprogramowaniem. Proces podpisywania tworzy podpis cyfrowy (duża liczba pochodząca z klucza prywatnego i podpisywanych danych). Oto jak wygląda podpis cyfrowy:

To plik tekstowy, który zaczyna się od sygnału „początek”, a kończy sygnałem „koniec”. Pomiędzy nimi jest garść tekstu, który faktycznie koduje ogromną liczbę. Liczba ta wywodzi się z klucza prywatnego (liczba olbrzymia) i danych (które w rzeczywistości zawsze są również liczbą; wszystkie dane są dla komputera zerami i jedynkami).

Każdy może sprawdzić, czy dane nie uległy zmianie od czasu ich podpisania przez pierwotnego autora, wykonując:

- Klucz publiczny

- Dane

- podpis

Wynikiem zapytania będzie TRUE lub FALSE. TRUE oznacza, że pobrany plik (lub wiadomość) nie został zmodyfikowany od czasu podpisania go przez programistę. Bardzo fajny! FAŁSZ oznacza, że dane uległy zmianie lub został zastosowany zły podpis.

Opcja czwarta

Opcja czwarta jest podobna do opcji trzeciej, z tą różnicą, że zamiast sprawdzania, czy dane nie zostały zmodyfikowane, PRAWDA będzie oznaczać, że podpis został wygenerowany przez klucz prywatny skojarzony z oferowanym kluczem publicznym. Innymi słowy, osoba, która podpisała, ma klucz prywatny do klucza publicznego, który posiadamy.

Co ciekawe, to wszystko, co Craig Wright musiałby zrobić, aby udowodnić, że jest Satoshi Nakamoto. Nie musi wydawać żadnych monet.

Mamy już adresy (podobne do kluczy publicznych), których właścicielem jest Satoshi. Craig może następnie stworzyć podpis ze swoim prywatnym kluczem do tych adresów, połączony z dowolną wiadomością, taką jak „Naprawdę jestem Satoshi, haha!” a następnie możemy połączyć wiadomość, podpis i adres i otrzymać wynik PRAWDA, jeśli jest to Satoshi, oraz wynik CRAIG_WRIGHT_IS_A_LIAR_AND_A_FRAUD, jeśli nie jest.

Opcja trzecia i czwarta — różnica.

To właściwie kwestia tego, w co ufasz. Jeśli ufasz, że nadawca jest właścicielem klucza prywatnego do klucza publicznego, który posiadasz, weryfikacja sprawdza, czy wiadomość nie uległa zmianie.

Jeśli nie ufasz relacji klucz prywatny/klucz publiczny, weryfikacja nie dotyczy zmiany wiadomości, ale relacji klucza.

To jeden lub drugi dla wyniku FAŁSZ.

Jeśli otrzymasz wynik PRAWDA, to wiesz, że ZARÓWNO relacja klucza jest prawidłowa, ORAZ wiadomość jest niezmieniona od czasu wygenerowania podpisu.

Pobierz GPG na swój komputer

GPG jest już dostarczane z systemami operacyjnymi Linux. Jeśli masz pecha, że używasz Maca lub nie daj Boże komputerowi z systemem Windows, musisz pobrać oprogramowanie za pomocą GPG. Instrukcje dotyczące pobierania i używania w tych systemach operacyjnych można znaleźć tutaj.

Nie musisz używać żadnego z elementów graficznych oprogramowania, wszystko można zrobić z wiersza poleceń.

Szyfrowanie plików za pomocą hasła

Utwórz tajny plik. Może to być zwykły plik tekstowy, plik zip zawierający wiele plików lub plik archiwum (tar). W zależności od tego, jak wrażliwe są dane, możesz rozważyć utworzenie pliku na komputerze z luką powietrzną. Albo komputer stacjonarny zbudowany bez komponentów Wi-Fi i nigdy nie podłączany do Internetu za pomocą kabla, albo możesz zbudować Raspberry Pi Zero v1.3 bardzo tanio, z instrukcje tutaj.

Korzystając z terminala (Linux/Mac) lub CMD.exe (Windows), zmień katalog roboczy na miejsce, w którym umieścisz plik. Jeśli to nie ma sensu, przeszukaj internet, a w ciągu pięciu minut dowiesz się, jak poruszać się po systemie plików używanym w Twoim systemie operacyjnym (wyszukaj: „Wiersz poleceń systemu plików YouTube nawigacja w systemie plików” i podaj nazwę systemu operacyjnego).

Z właściwego katalogu możesz zaszyfrować plik (na przykład „plik.txt”) w następujący sposób:

gpg -c plik.txt

To jest „gpg”, spacja, „-c”, spacja, a następnie nazwa pliku.

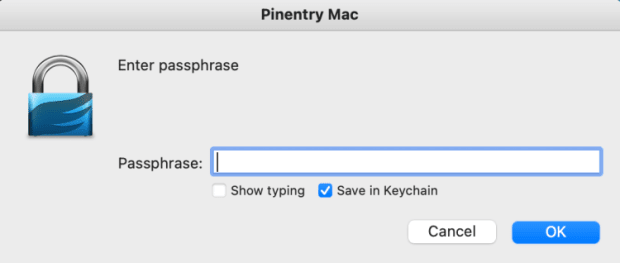

Zostaniesz poproszony o podanie hasła. To zaszyfruje nowy plik. Jeśli używasz GPG Suite na Macu, zwróć uwagę, że opcja „Zapisz w pęku kluczy” jest domyślnie zaznaczona (patrz poniżej). Możesz nie chcieć zapisywać tego hasła, jeśli jest ono szczególnie wrażliwe.

Niezależnie od używanego systemu operacyjnego hasło zostanie zapisane w pamięci przez 10 minut. Możesz to wyczyścić w ten sposób:

gpg-connect-agent reloadagent /pa

Po zaszyfrowaniu pliku oryginalny plik pozostanie (niezaszyfrowany) i zostanie utworzony nowy plik. Musisz zdecydować, czy usuniesz oryginał, czy nie. Nazwa nowego pliku będzie taka sama jak oryginału, ale na końcu będzie „.gpg”. Na przykład „plik.txt” utworzy nowy plik o nazwie „plik.txt.gpg”. Możesz następnie zmienić nazwę pliku, jeśli chcesz, lub możesz nazwać plik, dodając dodatkowe opcje w powyższym poleceniu, na przykład:

gpg -c – wyprowadź plik MójSecretFile.txt.txt

Tutaj mamy „gpg”, spację, „-c”, spację, „-output”, spację, żądaną nazwę pliku, spację, nazwę szyfrowanego pliku.

Dobrym pomysłem jest przećwiczenie odszyfrowywania pliku. To jest jeden sposób:

plik gpg.txt.gpg

To tylko „gpg”, spacja i nazwa zaszyfrowanego pliku. Nie musisz umieszczać żadnych opcji.

Program GPG odgadnie, co masz na myśli i spróbuje odszyfrować plik. Jeśli zrobisz to natychmiast po zaszyfrowaniu pliku, monit o hasło może nie zostać wyświetlony, ponieważ hasło nadal znajduje się w pamięci komputera (przez 10 minut). W przeciwnym razie musisz wprowadzić hasło (GPG nazywa to hasłem).

Za pomocą polecenia „ls” (Mac/Linux) lub polecenia „dir” (Windows) zauważysz, że w twoim katalogu roboczym został utworzony nowy plik bez rozszerzenia „.gpg”. Możesz go przeczytać z wiersza poleceń za pomocą (Mac/Linux):

plik kota.txt

Innym sposobem odszyfrowania pliku jest to polecenie:

gpg -d plik.txt.gpg

To jest to samo co poprzednio, ale z opcją „-d”. W takim przypadku nowy plik nie jest tworzony, ale zawartość pliku jest drukowana na ekranie.

Możesz także odszyfrować plik i określić nazwę pliku wyjściowego w następujący sposób:

gpg -d – plik wyjściowy.txt plik.txt.gpg

Tutaj mamy „gpg”, spację, „-d”, która nie jest ściśle wymagana, spację, „-output”, spację, nazwę nowego pliku, który chcemy, spację i na koniec nazwę pliku deszyfrujemy.

Wysyłanie zaszyfrowanego pliku

Możesz teraz skopiować ten plik na dysk USB lub wysłać go pocztą e-mail. Jest zaszyfrowany. Nikt nie może go odczytać, o ile hasło jest dobre (wystarczająco długie i skomplikowane) i nie można go złamać.

Możesz wysłać tę wiadomość do siebie w innym kraju, przechowując ją w wiadomości e-mail lub w chmurze.

Niektórzy głupi ludzie przechowują swoje prywatne klucze Bitcoin w chmurze w stanie niezaszyfrowanym, co jest absurdalnie ryzykowne. Ale jeśli plik zawierający prywatne klucze Bitcoin jest zaszyfrowany silnym hasłem, jest to bezpieczniejsze. Jest to szczególnie ważne, jeśli nie nazywa się „Bitcoin_Private_Keys.txt.gpg” – nie rób tego!

OSTRZEŻENIE: Ważne jest, aby zrozumieć, że w żaden sposób nie zachęcam do umieszczania informacji o kluczu prywatnym Bitcoin na komputerze (portfele sprzętowe zostały stworzone, abyś nigdy nie musiał tego robić). To, co tutaj wyjaśniam, dotyczy szczególnych przypadków, pod moim kierunkiem. Moi studenci w program mentorski będą wiedzieć, co robią, i będą używać tylko komputera z pustką powietrzną, a także znać wszystkie potencjalne zagrożenia i problemy oraz sposoby ich unikania. Proszę, nie wpisuj do komputera fraz początkowych, chyba że jesteś ekspertem ds. bezpieczeństwa i dokładnie wiesz, co robisz, i nie obwiniaj mnie, jeśli Twój bitcoin zostanie skradziony!

Zaszyfrowany plik można również wysłać do innej osoby, a hasło można przesłać osobno, być może za pomocą innego urządzenia komunikacyjnego. Jest to prostszy i mniej bezpieczny sposób w porównaniu z opcją drugą opisaną na początku tego przewodnika.

W rzeczywistości istnieje wiele sposobów na skonstruowanie dostarczania tajnej wiadomości na odległość i w czasie. Jeśli znasz te narzędzia, dobrze i dokładnie zastanów się nad wszystkimi ryzykami i scenariuszami, możesz zrobić dobry plan. Lub jestem dostępny, aby pomóc.

Powodzenia i szczęśliwego bitcoinowania!

To jest gościnny post autorstwa Armana The Parmana. Wyrażone opinie są całkowicie ich własnymi i niekoniecznie odzwierciedlają opinie BTC Inc lub Magazyn Bitcoin.

- 10

- O nas

- w poprzek

- adres

- Adresy

- Korzyść

- Wszystkie kategorie

- już

- zawsze

- Inne

- Archiwum

- Uwierzytelnianie

- dostępny

- zanim

- Początek

- jest

- poniżej

- Bitcoin

- BTC

- BTC Inc

- budować

- Pęczek

- kabel

- Etui

- zmiana

- kontrola

- Wykrywanie urządzeń szpiegujących

- Chmura

- Monety

- połączony

- Komunikacja

- w porównaniu

- komputer

- połączony

- treść

- Odpowiedni

- mógłby

- kraj

- Craig Wright

- Stwórz

- stworzony

- tworzy

- Tworzenie

- kryptograficzny

- dane

- dostawa

- W zależności

- stacjonarny

- Deweloper

- urządzenie

- różne

- cyfrowy

- dystans

- dystrybuowane

- Nie

- pobieranie

- napęd

- podczas

- zachęcający

- kończy się

- ogromny

- Wchodzę

- szczególnie

- wszystko

- przykład

- Z wyjątkiem

- ekspert

- wyrażone

- W końcu

- znaleziono

- miejsce

- dobry

- Gość

- Guest Post

- poprowadzi

- Zaoszczędzić

- mający

- tutaj

- W jaki sposób

- How To

- HTTPS

- pomysł

- ważny

- W innych

- zawierać

- Informacja

- Internet

- IT

- Klawisz

- Klawisze

- duży

- UCZYĆ SIĘ

- Linia

- linux

- długo

- szczęście

- mac

- zrobiony

- WYKONUJE

- Materia

- znaczy

- Pamięć

- wiadomości

- może

- koniecznie

- węzły

- numer

- oferowany

- operacyjny

- system operacyjny

- system operacyjny

- Opinie

- Option

- Opcje

- Inne

- Inaczej

- własny

- własność

- szczególnie

- Hasło

- Ludzie

- może

- osoba

- Zwroty

- potencjał

- praktyka

- bardzo

- prywatność

- prywatny

- Klucz prywatny

- Klucze prywatne

- Problem

- problemy

- wygląda tak

- produkować

- Wytworzony

- Program

- chronić

- ochrona

- publiczny

- Klucz publiczny

- klucze publiczne

- odzwierciedlić

- związek

- pozostawać

- wymagany

- ryzyko

- ryzykowny

- Satoshi

- Satoshi Nakamoto

- Ekran

- Szukaj

- bezpieczne

- bezpieczeństwo

- nasienie

- rozsądek

- podobny

- Prosty

- ponieważ

- Tworzenie

- Rozwiązuje

- kilka

- Ktoś

- coś

- Typ przestrzeni

- specjalny

- wydać

- Stan

- sklep

- silny

- system

- systemy

- biorąc

- terminal

- czas

- narzędzia

- transportu

- Zaufaj

- Ubuntu

- zrozumieć

- odblokować

- usb

- posługiwać się

- zazwyczaj

- Weryfikacja

- zweryfikować

- Zobacz i wysłuchaj

- Co

- KIM

- wifi

- okna

- bez

- słowa

- pracujący

- działa

- by

- zero