Listopad 16, 2022

Josepha Burlesona, Michele Korvera i Dana Boneha

Uwaga edytora: Poniżej znajduje się pełny tekst artykułu „Rozwiązania regulacyjne chroniące prywatność przy użyciu dowodów opartych na wiedzy zerowej”. Pobierz PDFlub przeczytaj krótszy wpis na blogu z podsumowaniem tutaj.

Wprowadzenie

Spośród wszystkich użyteczności, jakie oferują programowalne łańcuchy bloków – między innymi bezpieczeństwo, przewidywalność, interoperacyjność i autonomiczne gospodarki – na dzień dzisiejszy najczęściej używane łańcuchy bloków nie zapewniają prywatności. Pozostaje to główną przeszkodą w ich powszechnym przyjęciu. Chociaż nie wszystkie tokeny kryptograficzne są wyłącznie – lub nawet głównie – instrumentami finansowymi i mogą być wykorzystywane do różnych celów w rozwijającym się ekosystemie web3, użytkownicy blockchain dokonują między sobą transakcji na blockchainach przy użyciu zasobów cyfrowych. Obecne architektury większości istniejących łańcuchów bloków opierają się na przejrzystości transakcji w celu promowania zaufania, ale ta domyślna przejrzystość i brak prywatności zwiększa ryzyko szkody dla konsumenta, umożliwiając innym użytkownikom łańcucha bloków przeglądanie historii transakcji i zasobów dowolnego posiadacza portfela. Pseudonimowość charakterystyczna dla łańcuchów bloków jest podstawową ochroną przed złymi aktorami, ale można ją łatwo pokonać. Nowoczesne praktyki analityczne blockchain pokazały, że analiza heurystyczna interakcji użytkowników może być wykorzystana do przebicia tej prywatności, a każdy, kto dokonuje transakcji z posiadaczem portfela, może skutecznie zobaczyć cały jego profil finansowy. W związku z tym, chociaż zapewnia korzyści netto w śledzeniu nielegalnej działalności finansowej, przejrzystość transakcji sprawia, że użytkownicy technologii blockchain są szczególnie narażeni na oszustwa, inżynierię społeczną i kradzież aktywów przez złych aktorów, a także na początkowe szkody spowodowane ujawnieniem poufnych danych finansowych osoby trzecie.

Przejrzysty charakter ksiąg publicznych w łańcuchach bloków stoi w jaskrawej sprzeczności z domyślną prywatnością tradycyjnego systemu finansowego, która wynika z rejestrowania transakcji w prywatnych księgach prowadzonych przez pośredników finansowych, wspieranych przez ustawowe prawa do prywatności finansowej i ludzką kontrolę dostępu do wrażliwe informacje finansowe. Rzeczywiście, przepisy i wytyczne ogłoszone przez Biuro Kontroli Aktywów Zagranicznych (OFAC) Departamentu Skarbu, odpowiedzialne za amerykański system sankcji finansowych, oraz Sieć ścigania przestępstw finansowych (FinCEN), odpowiedzialna za amerykańskie przepisy dotyczące przeciwdziałania praniu brudnych pieniędzy i nadzór, wraz z ich statutami upoważniającymi, zostały zaprojektowane w celu wymuszenia przejrzystości w celu przezwyciężenia nieodłącznej nieprzejrzystości tradycyjnego systemu finansowego i zapewnianej przez niego prywatności. Wymogi dotyczące prowadzenia dokumentacji i sprawozdawczości wynikające z tych statutów nakładają na pośredników finansowych obowiązek przechowywania i ujawniania informacji rządowi (a także podejmowania innych działań, takich jak blokowanie dostępu do aktywów) w celu wspierania dochodzeń organów ścigania, powstrzymania finansowania terroryzmu i zwiększenia bezpieczeństwa narodowego polityki m.in. Co ważne, środki te tworzą wyjątki do chronionych praw do prywatności i stanowią równowagę – choć niedoskonałą – między prawami do prywatności a wymogami dotyczącymi zgodności.

Żadna z tych zabezpieczeń – ani praktyczna ochrona prywatności zapewniana przez nieodłączną nieprzejrzystość prywatnych ksiąg rachunkowych, ani wyraźne prawne uznanie praw do prywatności finansowej – nie istnieje w odniesieniu do użytkowników publicznych łańcuchów bloków. Ponadto próby importowania środków (takich jak identyfikacja klienta i należyta staranność, potocznie zwanych wymogami „poznaj swojego klienta” lub „KYC”) ryzykują naruszeniem nawet minimalnego poziomu prywatności zapewnianego przez pseudonimowość, tworząc „miodowe garnki” informacji, które przyciągają złośliwych ataków i zagrożeń wewnętrznych. Podczas gdy ujawnienie takich informacji szkodzi konsumentom w tradycyjnym systemie finansowym, niebezpiecznie zwiększa i tak już podwyższone ryzyko kradzieży, oszustwa, a nawet szkody fizycznej, które istnieje w wyniku pełnej przejrzystości finansowej.

Chociaż istnieją nowsze, węższe łańcuchy bloków warstwy 1, które koncentrują się przede wszystkim na prywatności, w przypadku tych łańcuchów bloków, które nie są z natury prywatne, użytkownicy muszą polegać na wielu protokołach inteligentnych kontraktów i łańcuchach bloków warstwy 2, które anonimizują dane transakcyjne, wiele z nich które wykorzystują dowody wiedzy zerowej, techniki kryptograficzne chroniące prywatność, aby osiągnąć anonimowość. Te protokoły i łańcuchy bloków były powszechnie wyśmiewane jako mające wyłącznie nikczemne cele (w tym przez nazywanie ich „mikserami”) i chociaż nie można zaprzeczyć, że część ich wolumenu ma powiązania z hacki i inne nielegalne cele,1 rozwój technologii chroniącej prywatność ma niezaprzeczalną wartość w celach zgodnych z prawem. W rzeczywistości takie technologie mogłyby pozwolić uprawnionym konsumentom na korzystanie z takiego poziomu prywatności finansowej i ochrony konsumentów, który przewyższa poziom, z którego korzystają konsumenci tradycyjnych usług finansowych. Te same rozwiązania, które maksymalizują prywatność, mogą jednak udaremnić zdolność rządu do prowadzenia dochodzeń, zwalczania nielegalnej działalności finansowej lub odzyskiwania skradzionych aktywów w ramach realizacji celów związanych z egzekwowaniem prawa i bezpieczeństwem narodowym. Czy oznacza to, że technologia blockchain z konieczności wymusza wybór między zgodnością w celu wykrywania, zapobiegania i zakłócania nielegalnej działalności finansowej z jednej strony, a ochroną prywatności i konsumentów z drugiej strony?

W tym artykule dobitnie dowodzi się, że odpowiedź brzmi: nie. Rozwiązanie tego napięcia przy użyciu nowoczesnych technik kryptograficznych – w przeciwieństwie do istniejących platform, które opierają się na ludzkich kontrolach – niekoniecznie jest grą o sumie zerowej. Pogodzenie potrzeb użytkowników w zakresie prywatności oraz potrzeb organów regulacyjnych i organów ścigania w zakresie informacji i bezpieczeństwa narodowego jest zarówno możliwe, jak i konieczne. W tym artykule zaproponowano potencjalne przypadki użycia dowodów zerowej wiedzy w protokołach blockchain, które mogą osiągnąć oba zestawy celów. Najpierw opisujemy podstawy technologii odpornej na wiedzę zerową, a następnie przegląd odpowiednich systemów prawnych i regulacyjnych, które mogą mieć zastosowanie. Następnie, używając Tornado Cash jako przykładu, przedstawiamy szereg rozwiązań wysokiego poziomu, które mogą rozważyć programiści i decydenci.

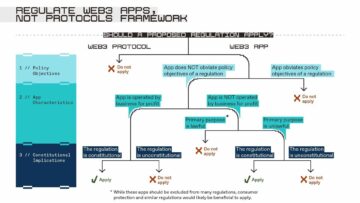

IPisząc to, autorzy potwierdzają ważną przesłankę: „reguluj aplikacje, a nie protokoły".2 W Stanach Zjednoczonych powszechną praktyką w warstwie aplikacji jest sprawdzanie sankcji przy użyciu technik geofencingu i ograniczanie dostępu użytkownika za pomocą różnych środków. Chociaż te ograniczenia są pomocne, nie są one bezpieczne w przypadku awarii, a źli aktorzy mogą mimo wszystko obchodzić takie kontrole. W rezultacie niektóre technologie chroniące prywatność, które mogą być podatne na użycie przez strony objęte sankcjami, zdecydowały się uwzględnić ograniczenia na poziomie protokołu w celu rozwiązania problemów związanych z bezpieczeństwem narodowym. Autorzy nie stoją na stanowisku, że wszystkie technologie chroniące prywatność powinny podejmować tę samą decyzję; programiści powinni mieć swobodę wyboru, czy chcą przyjąć ograniczenia na poziomie protokołu w celu ochrony przed użyciem przez nielegalne podmioty i potencjalną odpowiedzialnością regulacyjną. Tym, którzy zdecydują się przyjąć zabezpieczenia, po prostu proponujemy potencjalne alternatywy do rozważenia, które mogą zwiększyć skuteczność tych rozwiązań, jednocześnie ograniczając możliwość ich wykorzystania do cenzury.

Tło

Osiąganie prywatności przy użyciu dowodów zerowej wiedzy

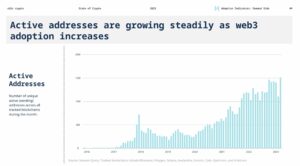

Jest mało prawdopodobne, że technologia blockchain zostanie przyjęta przez główny nurt bez zapewnienia prywatności. Na przykład, jeśli chodzi o infrastrukturę finansową, potencjalni użytkownicy systemów płatności opartych na łańcuchu bloków mogą być bardzo niechętni do korzystania z tych systemów, jeśli ich wynagrodzenia lub inne poufne informacje finansowe, w tym płatności za usługi, takie jak leczenie, są publicznie widoczne. To samo można powiedzieć o serwisach społecznościowych, zdecentralizowanych protokołach pożyczkowych, platformach filantropijnych i wszelkich innych przypadkach użycia, w których użytkownicy cenią sobie prywatność swoich informacji.

Dane potwierdzają to stanowisko. 30-dniowa średnia krocząca wartości rynkowej kryptowalut otrzymanych przez usługi lub protokoły chroniące prywatność w łańcuchu osiągnęła 52 miliony dolarów na dzień 29 kwietnia 2022 r., co oznacza wzrost o prawie 200% w ciągu poprzednich 12 miesięcy.3 Dla kontekstu, wiele protokołów chroniących prywatność wykorzystuje kryptografię algorytmiczną, aby ułatwić zdeponowanie zasobów cyfrowych na jednym adresie łańcucha bloków w puli podobnych aktywów zamiennych, po czym inny adres łańcucha bloków kontrolowany przez tego samego użytkownika wycofuje tę samą liczbę i rodzaj zasobów z tej puli, skutecznie przerywanie łańcucha dostaw i utrudnianie identyfikowalności transakcji. Niektóre z tych protokołów i niektóre łańcuchy bloków warstwy 2 wykorzystują algorytmy znane jako dowody zerowej wiedzy w celu anonimizacji transakcji bez ujawniania poufnych informacji o użytkowniku w łańcuchu.

Dowody zerowej wiedzy umożliwiają prywatne transakcje na publicznym łańcuchu bloków. U podstaw dowodu z wiedzą zerową jest sposób, w jaki jedna strona, zwana „dowodzącym”, przekonuje drugą stronę, „weryfikator”, że pewne stwierdzenie jest prawdziwe, nie ujawniając jednocześnie niczego na temat danych leżących u podstaw tego stwierdzenia PRAWDA. Na przykład dowodzący może udowodnić, że zna rozwiązanie łamigłówki Sudoku, nie ujawniając niczego na temat rozwiązania. Co ciekawsze, osoba może udowodnić, że jest wystarczająco dorosła, aby kupować alkohol lub głosować, nie ujawniając nazwiska i daty urodzenia wydrukowanych na prawie jazdy. (Technicznie rzecz biorąc, udowodniliby oni z zerową wiedzą, że posiadają dokumenty podpisane przez rząd, oraz że ich data urodzenia na tych dokumentach określa wymagany wiek danej osoby.) Dowód przekonuje weryfikatora, że fakt ten jest prawdziwy, bez ujawniania jakichkolwiek innych Informacja.4

Można zbudować różnorodne mechanizmy ochrony prywatności przy użyciu narzędzi o zerowej wiedzy. Na przykład Alicja może wysłać środki do usługi, która utrzymuje szczegóły transakcji w tajemnicy, a usługa daje Alicji pokwitowanie jej wpłaty. Serwis, podobnie jak opinia publiczna, dowiaduje się, że Alicja wysłała środki. W późniejszym czasie, gdy Alicja chce wypłacić środki z usługi, konstruuje dowód wiedzy zerowej, że ma ważny paragon i że nie wypłaciła jeszcze środków powiązanych z tym paragonem. Dowód nie ujawnia nic na temat tożsamości Alice, ale przekonuje serwis, że wchodzi w interakcję z kimś, kto jest uprawniony do wypłaty tych środków. W tym przypadku dowód wiedzy zerowej służy do przekonania usługi, że wniosek o wypłatę jest ważny, przy jednoczesnym zachowaniu prywatności tożsamości osoby wycofującej.

Co najważniejsze, dowody zerowej wiedzy chronią prywatność, umożliwiając selektywne ujawnianie informacji niezbędnych do oceny zgodności z polityką, bez ujawniania wszystkich podstawowych informacji. Dowody zerowej wiedzy mogą zapewnić różne stopnie prywatności, w tym całkowitą prywatność, w przypadku której nikt nie może śledzić transakcji, lub prywatność wszystkich z wyjątkiem kilku określonych stron. Chociaż istnieje wiele zgodnych z prawem powodów, dla których ludzie mogą potrzebować silnej ochrony prywatności, technologie te mogą również przyciągać złych aktorów. Podobnie jak ogólne wykorzystanie protokołów chroniących prywatność osiągnęło szczyt w 2022 r., podobnie jak względny odsetek wartości otrzymanej z nielegalnych źródeł, przy czym nielegalne adresy blockchain stanowiły około 23% wszystkich środków wysłanych do takich protokołów w tym roku do drugiego kwartału. Niemal cała ta nielegalna działalność pochodziła od podmiotów objętych sankcjami lub składała się ze skradzionych funduszy.5 Pomimo technologii chroniącej prywatność wykorzystywanej przez te protokoły, firmy analityczne typu blockchain, takie jak Chainalysis i TRM Labs, czasami są w stanie śledzić nielegalne fundusze przepływających przez te protokoły, gdy nie mają wystarczających wolumenów, aby zamaskować aktywność, lub gdy wolumeny, które posiadają, nie są wystarczająco zróżnicowane.6 Co więcej, nawet jeśli nielegalni aktorzy wykorzystują technologię chroniącą prywatność, nadal stoją przed wyzwaniami polegającymi na wyłączeniu ich aktywów z łańcucha, ponieważ w większości przypadków fiducjarne firmy typu on-ramps i off-ramps są uważane za instytucje finansowe w głównych centrach finansowych i innych jurysdykcjach na całym świecie, a zatem podlega wymogom AML/CFT.7 Jednak wdrażanie i egzekwowanie tych wymogów na całym świecie jest w najlepszym razie nierówne, a w niektórych jurysdykcjach ich nie ma, co stwarza sprzyjający klimat dla nielegalnych podmiotów do wymiany zasobów cyfrowych na walutę fiducjarną. W rezultacie, chociaż protokoły chroniące prywatność mają kluczowe znaczenie dla zachowania prywatności legalnych informacji o użytkownikach, tworzą one luki w ekosystemach łańcucha bloków, które mogą wykorzystywać nielegalne podmioty. Zgodność z międzynarodowymi systemami prawnymi i regulacyjnymi jest z pewnością złożona, ale ustandaryzowana i zgodna z przepisami implementacja dowodu zerowej wiedzy w zdecentralizowanych protokołach blockchain może wyeliminować niektóre kluczowe luki, a jednocześnie przynieść korzyści uczestnikom web3.

Obowiązujące systemy regulacyjne

Zrozumienie, w jaki sposób dowody zerowej wiedzy mogą przezwyciężyć pozorny binarny wybór między zgodnością a prywatnością, wymaga zrozumienia konkretnych wymogów prawnych obowiązujących w danej jurysdykcji, które odnoszą się do zwalczania nielegalnej działalności finansowej. W Stanach Zjednoczonych przepisy, które najprawdopodobniej wpłyną na protokoły ochrony prywatności, można podzielić na dwa podstawowe systemy prawne: (A) w ramach serii federalnych ustaw i przepisów powszechnie znanych jako ustawa o tajemnicy bankowej (BSA) – (i) program identyfikacji klienta i wymogów należytej staranności wobec klienta (powszechnie określanych jako standardy „Poznaj swojego klienta” lub „KYC”) oraz (ii) monitorowanie transakcji oraz inne wymogi w zakresie prowadzenia dokumentacji i sprawozdawczości;8 oraz (B) w ramach prezydenckich uprawnień wojennych i krajowych uprawnień nadzwyczajnych – programy sankcji USA.9 Uczestnicy rynku Web3 muszą dostosować się do wymogów prawnych obu systemów, aby zminimalizować ryzyko egzekwowania przepisów w przypadku niezgodności i złagodzić nielegalne wykorzystanie protokołów i platform. Ponadto każde nieprzestrzeganie może skutkować poważnymi konsekwencjami, w tym m.in sankcje cywilne i ściganie karne.10

BSA wymaga, aby niektóre instytucje finansowe i inne powiązane podmioty przestrzegały szeregu obowiązków w zakresie monitorowania, prowadzenia dokumentacji i sprawozdawczości. Celem tych zobowiązań jest pomoc FinCEN, OFAC i organom ścigania w identyfikowaniu, zapobieganiu i ściganiu prania pieniędzy, finansowania terroryzmu i oszustw, a także w identyfikowaniu i blokowaniu aktywów w amerykańskim systemie finansowym należących do stronom objętym sankcjami zgodnie z celami bezpieczeństwa narodowego i polityki zagranicznej. Pełna zgodność w ramach BSA i systemów sankcji tworzy jasny i podlegający audytowi papierowy ślad nielegalnej działalności, który mogą śledzić organy regulacyjne i organy ścigania, i ma kluczowe znaczenie dla ich skutecznego egzekwowania.11

Podmiotami objętymi lub zobowiązanymi BSA są tradycyjne instytucje finansowe, takie jak banki, a także firmy świadczące usługi pieniężne (MSB), takie jak między innymi dealerzy walut, kantory i przekazy pieniężne.12 FinCEN ma dalej wyjaśnione że osoby i podmioty, które emitują, zarządzają lub wymieniają wymienialną wirtualną walutę (CVC) lub wartość, która zastępuje walutę, są również uważane za MSB, a zatem podlegają wszystkim obowiązującym obowiązkom dotyczącym zgodności na mocy BSA.13 W zależności od faktów i okoliczności związanych z działalnością lub modelem biznesowym usługi mieszania, mikser może zostać uznany za MSB i podlegać wymogom BSA w zakresie rejestracji i zgodności. Dzieje się tak, ponieważ niektóre usługi miksowania mogą włączyć wartość, która zastępuje walutę aby przejść z portfeli w ramach platformy do portfeli poza platformą.14 Natomiast zdecentralizowane łańcuchy bloków chroniące prywatność prawdopodobnie nie obejmują przesyłania pieniędzy. Jak wyraźnie stwierdza FinCEN w swoich najnowszych wytycznych, wydanych w 2019 r., sam nieizolacyjny, samowykonujący się kod lub oprogramowanie, nawet jeśli wykonuje funkcje mieszania, nie spowoduje obecnie powstania zobowiązań BSA:

Dostawca oprogramowania anonimizującego nie jest podmiotem przekazującym pieniądze. Przepisy FinCEN wyłączają z definicji podmiotu przekazującego pieniądze osoby świadczące „usługi dostarczania, komunikacji lub dostępu do sieci wykorzystywane przez podmiot przekazujący pieniądze w celu wspierania usług przesyłania środków pieniężnych”. [31 CFR § 1010.100(ff)(5)(ii)]. Wynika to z faktu, że dostawcy narzędzi (komunikacji, sprzętu lub oprogramowania), które mogą być wykorzystywane do przesyłania pieniędzy, takich jak oprogramowanie anonimizujące, zajmują się handlem, a nie transmisją pieniędzy.15

Stosowanie wymogów dotyczących zgodności z sankcjami jest nieco mniej jasne. Reżimy sankcji administrowane przez OFAC mają zastosowanie do wszystkich osób z USA, zarówno osób fizycznych, jak i podmiotów, niezależnie od miejsca zamieszkania, i wymagają od nich identyfikowania, blokowania i segregowania transakcji obejmujących własność stron objętych sankcjami. Chociaż OFAC ma stwierdził, że systemy sankcji nie mają zastosowania do publikacji oprogramowania i technologii chroniących prywatność dla se,16 niewdrożenie środków zapobiegających nadużywaniu tych technologii przez strony objęte sankcjami – jak omówiono bardziej szczegółowo poniżej – stwarza ryzyko reakcji ze strony OFAC, które mogłyby podważyć rentowność takich technologii, jak ostatnio w przypadku Tornado Cash.17

Standardy KYC i monitorowanie transakcji

Te osoby lub podmioty, których modele biznesowe są sklasyfikowane jako MSB muszą spełniać określone wymogi w zakresie gromadzenia informacji i monitorowania transakcji w celu wypełnienia swoich obowiązków wynikających z BSA. MSB są zobowiązane do pozyskiwania informacji KYC od osób korzystających z ich usług do przeprowadzania transakcji, w celu weryfikacji tożsamości tych osób.18 Jako minimum MSB muszą uzyskać nazwę użytkownika, adres i numer identyfikacji podatkowej w ramach procesu KYC.19

Po wejściu na pokład MSB muszą również monitorować transakcje przeprowadzane za pośrednictwem ich platform i zgłaszać wszelkie podejrzane działania, które mogą sygnalizować nielegalne postępowanie, składając raporty o podejrzanej aktywności (SAR). BSA wymaga od MSB złożenia SAR w ciągu 30 dni, jeśli wiedzą lub podejrzewają, że transakcja na ich platformie może wiązać się z nielegalną działalnością, pod warunkiem, że taka transakcja wiąże się z przekazaniem łącznie co najmniej 2,000 USD. Aby zachęcić do terminowego składania, prawidłowe złożenie SAR w odniesieniu do transakcji ochroni MSB przed wszelką odpowiedzialnością cywilną związaną z tą transakcją.20

Chociaż BSA nakłada również inne wymogi w zakresie prowadzenia dokumentacji i sprawozdawczości na MSB, takie jak składanie raportów dotyczących transakcji walutowych (CTR), wymóg ten jest obecnie nie ma zastosowania do zasobów cyfrowych i nie ma bezpośredniego znaczenia dla obecnych celów.21

Sankcje

FinCEN ma pełne uprawnienia do administrowania BSA, ogłaszania przepisów na jej podstawie i wszczynania działań egzekucyjnych przeciwko osobom naruszającym BSA, ale OFAC ma znacznie szerszy mandat jurysdykcyjny. Bardzo sankcje ekonomiczne pochodzą z upoważnienia przekazanego Prezydentowi w międzynarodowej ustawie o wyjątkowych uprawnieniach gospodarczych (IEEPA) i krajowej ustawie o sytuacjach nadzwyczajnych (NEA).22 Tak więc sankcje są mocą wojenną i związaną z bezpieczeństwem narodowym, uchwaloną na mocy rozporządzenia wykonawczego. OFAC nadzoruje wszystkie transakcje finansowe w Stanach Zjednoczonych i może nakładać sankcje na każdą osobę, podmiot lub kraj, który stwarza zagrożenie dla bezpieczeństwa narodowego. W rezultacie, jeśli osoba lub podmiot wyznaczony przez OFAC jest zainteresowany jakąkolwiek transakcją lub majątkiem posiadanym przez dowolną osobę lub podmiot z USA, w tym między innymi z podmiotami zobowiązanymi przez BSA, takimi jak MSB i banki, osoba lub podmiot z USA będzie musiał (i) zablokować (zamrozić) zakazaną transakcję oraz wszelkie konta lub mienie związane z określoną osobą i/lub (ii) umieścić wszelkie środki otrzymane w związku z taką transakcją na oddzielnym, zablokowanym koncie oraz ( iii) złożyć określone raporty w OFAC. W obu przypadkach żadna osoba ani podmiot ze Stanów Zjednoczonych może przetworzyć taką transakcję i/lub uwolnić takie środki dopóki OFAC nie usunie danej osoby lub podmiotu z listy sankcyjnej, obowiązujący program sankcji nie zostanie uchylony lub OFAC wyraźnie zezwoli na uwolnienie wstrzymanych środków poprzez przyznanie licencji.23

W przypadku sankcji związanych z transakcjami kryptowalutowymi, organ generalnie pochodzi z EO 13694, który skupiał się na „znaczące szkodliwe działania wykorzystujące cyberprzestrzeń".24 Osoby naruszające sankcje gospodarcze mogą zostać pociągnięte do odpowiedzialności cywilnej lub karnej.25 Należy zauważyć, że standardem odpowiedzialności administracyjnej lub cywilnej za naruszenia sankcji jest odpowiedzialność bezwzględna, co oznacza, że można zostać pociągniętym do odpowiedzialności za wysłanie lub otrzymanie transakcji lub niezablokowanie mienia związanego z osobą, podmiotem lub krajem objętym sankcjami, nawet gdyby nie było takiego zamiaru.26 To skutecznie nakłada wymóg należytej staranności, aby zapytać o źródło funduszy podczas angażowania się w działalność finansową lub biznesową. Odpowiedzialność karna natomiast wymaga wykazania się umyślnością – tego, że osoba naruszająca sankcje miała taki zamiar. Postępowania karne za naruszenia sankcji są wszczynane przez Departament Sprawiedliwości na podstawie IEEPA lub przepisów dotyczących prania pieniędzy skodyfikowanych w tytule 18 Kodeksu Stanów Zjednoczonych.27 Ważnym wnioskiem dotyczącym odpowiedzialności karnej i wymogów zgodności z wymogami OFAC jest jednak to, że obowiązki te mają zastosowanie cała kolekcja osób i podmiotów w USA lub prowadzących działalność w USA i nie są związani z tym, czy dana osoba lub podmiot jest objęty ubezpieczeniem BSA.

Optymalizacja protokołów prywatności w celu ograniczenia ryzyka nielegalnego finansowania

Potencjał poprawy prywatności zapewniany przez dowody zerowej wiedzy stoi w sprzeczności z wyżej wymienionymi ramami regulacyjnymi. Zdolność technologii do ochrony szczegółów transakcji oznacza, że może nie być łatwo w pełni zgodna z przepisami, takimi jak wymagania BSA – choć pozostaje otwartą kwestią, czy i w jakim stopniu inteligentne kontrakty i kod podlegają wymogom opisanych przepisów. Jak wspomniano powyżej, w swoich wytycznych z 2019 r. FinCEN wyraźnie wyłącza kod oprogramowania z zakresu BSA, a zatem prawdziwie zdecentralizowany protokół, w którym żadna osoba ani grupa nie stoi za jego działaniem, nie musi – ani nawet nie jest jasne, w jaki sposób mógłby – gromadzić i przechowywać Informacje KYC lub zgłoszenia SAR dotyczące użytkowników. Podobnie statut upoważniający i rozporządzenie wykonawcze w sprawie cyberbezpieczeństwa, które regulowałyby nakładanie jakichkolwiek sankcji, odnosi się do „majątek i udziały w majątku”Z docelowych osób i podmiotów, co sugeruje, że samo oprogramowanie i kod komputerowy nie są objęte sankcjami.28 I ostatnie wytyczne OFAC wydaje się wskazywać, że publikowanie oprogramowania samo w sobie nie podlega karze.29 Jednak w świetle oznaczenia przez OFAC niektórych adresów smart kontraktów powiązanych z Tornado Cash wniosek ten jest daleki od jasności.

Niemniej jednak dowody wiedzy zerowej można zaprojektować w celu złagodzenia niektórych zagrożeń związanych z narażeniem na nielegalną działalność finansową i odpowiedzialność z tytułu sankcji gospodarczych za pomocą protokołów zwiększających prywatność, w tym łagodzenia samych zagrożeń dla bezpieczeństwa narodowego, którym sankcje OFAC mają przeciwdziałać. W szczególności istnieje kilka środków, które protokoły ukierunkowane na prywatność mogłyby wdrożyć, aby lepiej zarządzać tymi zagrożeniami, nie podważając ich skuteczności. Poniżej podsumowano trzy możliwe środki, z których każdy jest oceniany w kontekście protokołu ochrony prywatności Tornado Cash.

Przykład gotówki Tornado

Jednym ze sposobów wykazania potencjału dowodów o zerowej wiedzy w celu przezwyciężenia obecnego binarnego wyboru między potencjalną odpowiedzialnością w ramach istniejących systemów sankcji nałożonych przez technologie zwiększające prywatność jest spojrzenie na Tornado Cash – protokół zwiększający prywatność, niedawno zatwierdzony przez OFAC. Tornado Cash to protokół wdrożony w łańcuchu bloków Ethereum, który ma na celu anonimizację zasobów użytkowników w celu ochrony ich prywatności. Każdy mógłby wysłać środki ze swojego adresu Ethereum na inteligentne kontrakty Tornado Cash, a środki te pozostałyby zdeponowane w kontraktach, dopóki właściciel nie zdecyduje się ich wycofać. Zazwyczaj użytkownicy czekaliby od kilku tygodni, miesięcy, a nawet lat przed wypłatą, ponieważ interweniujący okres czasu (w którym inni użytkownicy wpłacają i wypłacają środki) może zwiększyć lub zmniejszyć skuteczność funkcji chroniących prywatność Tornado Cash. Po wypłacie protokół wykorzystywał technologię dowodu zerowej wiedzy w celu przeniesienia środków na nowy adres Ethereum, zrywając powiązanie między adresem, z którego środki zostały początkowo zdeponowane w Tornado, a nowym adresem, na który środki zostały później wycofane z Tornado.30 Protokół Tornado Cash jest niezmienny, pozbawiony zaufania iw pełni zautomatyzowany.31 Anonimowość zapewniona przez Tornado Cash polegała na tym, że wielu użytkowników jednocześnie korzystało z usługi w celu zerwania połączenia między adresami portfeli używanymi do wpłat i wypłat. Ponadto użytkownicy utrzymywali certyfikat, który tylko oni mogli ujawnić, potwierdzający własność zdeponowanych tokenów. Zgodnie z niedawnym wzrostem wykorzystania nielegalnych mikserów, platforma Tornado Cash była podobnie i często wykorzystywana do prania skradzionych funduszy. Na przykład podczas włamania do mostu Ronin w kwietniu 2022 r. z mostu skradziono około 600 mln USD i przeniesiono na adres Ethereum należący do atakującego. Kilka dni później hakerzy przenieśli część z nich skradzione fundusze do Tornado Cash.32 W sierpniu 8, 2022, wyznaczony przez OFAC, między innymi strona tornado.cash i kilka adresów Ethereum powiązanych z usługą, z których wiele to adresy smart kontraktów bez możliwego do zidentyfikowania posiadacza klucza.33 W ogłoszeniu publicznym towarzyszącym nominacji Ministerstwo Skarbu wskazało na ponad 7 miliardów dolarów nielegalnych dochodów wypranych za pośrednictwem Tornado Cash, w tym 455 milionów dolarów wypranych przez północnokoreański syndykat hakerski sponsorowany przez państwo, znany jako Grupa Lazarus, oraz znaczne sumy związane z Most Harmonii34 i Napady Nomadów.35 Chociaż użytkownicy prowadzili znaczną ilość legalnych transakcji za pośrednictwem Tornado Cash, Ministerstwo Skarbu zdecydowało się podjąć działania przeciwko protokołowi i jego inteligentnym kontraktom, pomimo znacznych skutków ubocznych dla niewinnych stron trzecich, w tym uniemożliwienia osobom nieobjętym sankcjami wycofania w pełni legalnych zdeponowanych środków za pomocą protokołu. Problem ten wynika ze zdecentralizowanego i nieizolacyjnego charakteru Tornado Cash, co utrudnia identyfikację organizacji lub osoby odpowiedzialnej za jego działania. W rezultacie stosowanie tradycyjnych technik egzekwowania sankcji i blokowanie interesów majątkowych w tym kontekście może stwarzać techniczne wyzwania prawne. Chociaż takie protokoły są czasami postrzegane wyłącznie jako próby obejścia wymogów regulacyjnych, z punktu widzenia bezpieczeństwa cybernetycznego architektura techniczna Tornado Cash może również reprezentować solidną technologię chroniącą prywatność, niezbędną do powstrzymania nieupoważnionych osób trzecich i złośliwych podmiotów przed uzyskaniem poufnych informacji o osobach i firmy działające w sieci. To podejście jest preferowane i może być technologicznie znacznie lepsze niż tradycyjne kontrole operacyjne ograniczające dostęp do informacji, które narzucają bardziej scentralizowane systemy powiernicze i które okazały się coraz bardziej podatne na złośliwe ataki i zagrożenia wewnętrzne.

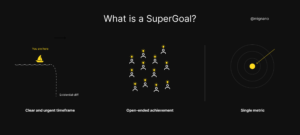

W komunikacie prasowym dołączonym do oznaczenia OFAC Ministerstwo Skarbu wskazało, że „[mi] pomimo publicznych zapewnień, że jest inaczej, Tornado Cash wielokrotnie nie nałożył skutecznych kontroli mających na celu powstrzymanie go przed praniem funduszy dla złośliwych cyberprzestępców. . . ”.36 W rzeczywistości, jak opisano bardziej szczegółowo poniżej, Tornado Cash wprowadziło pewne kontrole techniczne, aby chronić platformę przed wykorzystaniem jej do nielegalnej działalności finansowej. Pytanie brzmi – czy istniały skuteczniejsze kontrole techniczne, takie jak te wykorzystujące dowody zerowej wiedzy, które Tornado Cash mógł wdrożyć i które przekonałyby Ministerstwo Skarbu do niepodejmowania działań, które wykonał? Rozważmy te rozwiązania, które nie wymagają wiedzy zerowej, w tym niektóre wdrożone przez Tornado Cash i inne, które mogą poprawić efektywność. Chociaż żadne z tych podejść samo w sobie nie jest srebrną kulą, razem wzięte mogą poprawić zdolność wykrywania, powstrzymywania i zakłócania nielegalnej działalności finansowej oraz korzystania z protokołów prywatności przez sankcjonowane podmioty państwowe. Są to: (i) kontrola depozytów – sprawdzanie portfeli dokonujących transakcji przychodzących pod kątem list zablokowanych i dozwolonych; (ii) sprawdzanie wypłat – sprawdzanie portfeli żądających zwrotu środków pod kątem list zablokowanych i dozwolonych; oraz (iii) selektywna deanonimizacja – funkcja, która zapewniłaby federalnym organom regulacyjnym i organom ścigania dostęp do informacji o transakcjach.

Kontrola depozytów

Aktywa cyfrowe pochodzące z łańcucha bloków Ethereum lub przeniesione do niego z innego łańcucha można wymienić na ETH i zdeponować w Tornado Cash, próbując zachować prywatność transakcji użytkowników. Aby zapobiec zdeponowaniu aktywów pochodzących od osób objętych sankcjami lub portfeli związanych z exploitami lub włamaniami, Tornado Cash zastosował kontrolę depozytów, która opierała się na „liście zablokowanych” wyznaczonych adresów. Dodatkowe wykorzystanie „listy dozwolonych” może jednak zostać wykorzystane do rozwiązania problemów związanych z bezpieczeństwem narodowym, a jednocześnie do zminimalizowania ryzyka dla legalnych użytkowników protokołu, jak opisano poniżej.

Lista zablokowanych

Kontrola depozytów Tornado Cash umożliwiła automatyczne ograniczenie, kto może korzystać z protokołu, blokując wszelkie proponowane depozyty z adresów, które są sankcjonowane lub w inny sposób blokowane przez rząd USA. Tornado Cash osiągnął to, wykorzystując firmę analityczną blockchain usługa wyroczni w łańcuchu do sprawdzania, czy adres jest obecnie wyznaczony na listach embarga gospodarczego lub handlowego (lub „listach zablokowanych”) różnych podmiotów, w tym USA, UE lub ONZ37 Inteligentne kontrakty Tornado Cash tak „zadzwoń” do umowy firmy analitycznej przed przyjęciem środków do jednej ze swoich pul.38 Żądanie wpłaty nie powiedzie się, jeśli środki pochodzą z jednego z zablokowanych adresów znajdujących się na liście Specially Designated Nationals (SDN) firmy analitycznej.

Chociaż sprawdzanie depozytów za pomocą list zablokowanych jest dobrym pierwszym krokiem, istnieje kilka praktycznych problemów z tym mechanizmem. Po pierwsze, gdy cyberprzestępcy kradną środki ofiary, mogą natychmiast przenieść je do Tornado Cash, zanim ofiara zda sobie sprawę, że środki zniknęły, a już na pewno zanim firma analityczna oznaczy je jako skradzione lub na liście SDN w swoim oprogramowaniu . Po drugie, jeśli adres cyberprzestępcy zostanie umieszczony na liście SDN przed złożeniem depozytu w Tornado Cash, złodziej może po prostu przenieść środki na nowy adres i natychmiast zdeponować je w Tornado Cash z tego nowego adresu, przed nowym adres zostanie dodany do listy sankcji. Wyrafinowane syndykaty hakerskie, takie jak grupa Lazarus z KRLD, dość skutecznie wykorzystują te techniki, aby uniknąć wykrycia. Jednak firmy analityczne typu blockchain próbują przezwyciężyć to ograniczenie, stosując analizę adresu zmiany i heurystykę w celu identyfikacji niewyznaczonych portfeli, które są również kontrolowane przez wyznaczone grupy.39 Wreszcie poleganie na podmiocie pozarządowym jako arbitrze prawdy w odniesieniu do tego, kto lub co znajduje się na liście sankcji, może skutkować problemami z dokładnością, które byłyby trudne do zidentyfikowania i naprawienia. Na przykład firma analityczna mogłaby omyłkowo umieścić adres na swojej liście zablokowanych adresów i nie jest jasne, czy właściciel takiego adresu miałby jakiekolwiek środki odwoławcze w celu naprawienia błędu (w przeciwieństwie do tradycyjnych instytucji finansowych, które mogą składać skargi od swoich klienci). Istnieje również problem, która lista sankcji zostanie dodana, ponieważ wszystkie sankcje reprezentują decyzje polityczne rządu, który je wydał.

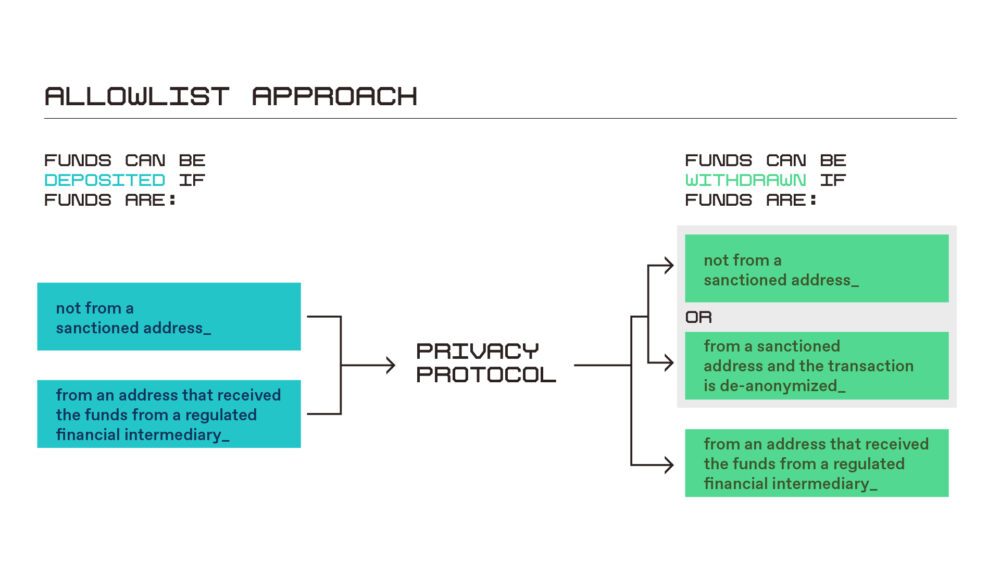

Lista dozwolonych

Aby zmniejszyć ryzyko, że firma analityczna lub jednostka rządowa wykorzystają blokadę do niesprawiedliwego cenzurowania przestrzegających prawa użytkowników, protokoły chroniące prywatność mogą rozważyć bardziej solidną formę sprawdzania depozytów, która również opiera się na „liście dozwolonych” adresów portfeli, do których ograniczenia kontroli depozytów nie miałyby zastosowania. Ta lista dozwolonych składałaby się z adresów portfeli powiązanych z regulowanymi pośrednikami finansowymi – takimi jak fiat on-ramps, jak Coinbase – którzy przeprowadzają kompleksową kontrolę KYC w ramach swoich procesów onboardingowych, eliminując w ten sposób potrzebę stosowania protokołu ochrony prywatności do sprawdzania tych adresów, jak przedstawiony poniżej.

Takie podejście pozwoliłoby użytkownikowi zdeponować środki w protokole chroniącym prywatność tylko wtedy, gdy adres wpłaty (i) nie znajduje się na liście SDN odpowiedniej firmy analitycznej (tj. nie jest na liście zablokowanych) lub (ii) otrzymał wspomniane środki od regulowanego pośrednika finansowego (tj. adres is na liście dozwolonych). Ta lista dozwolonych mogłaby być zarządzana i aktualizowana w miarę upływu czasu przez zdecentralizowaną autonomiczną organizację (DAO), która kontroluje protokół, lub mogłaby pochodzić z wyroczni on-chain adresów powiązanych z regulowanymi pośrednikami finansowymi (podobnie jak wyrocznia listy zablokowanych obsługiwana przez Chainalysis). Niektóre technologie chroniące prywatność mogłyby pójść o krok dalej w tej koncepcji, łącząc swój protokół bezpośrednio z regulowanymi pośrednikami finansowymi, umożliwiając użytkownikom wpłacanie środków bezpośrednio od tych pośredników do protokołu, bez konieczności wcześniejszego przesyłania środków na oddzielny adres portfela.

Wykorzystanie zarówno listy zablokowanych, jak i listy dozwolonych w ramach procesu sprawdzania depozytów ma kilka wyraźnych zalet w porównaniu z podejściem opartym wyłącznie na liście zablokowanych. Po pierwsze, legalny użytkownik, który został błędnie lub złośliwie dodany do listy zablokowanych, byłby w stanie uniknąć cenzury, o ile korzystałby z regulowanego pośrednika finansowego w celu zdeponowania swoich środków w protokole. A ponieważ większość podmiotów działających niezgodnie z prawem nie powinna mieć możliwości założenia konta u regulowanego pośrednika finansowego, nie mogłyby one skorzystać z listy dozwolonych i podlegałyby cenzurze, rozwiązując w ten sposób kwestie związane z bezpieczeństwem narodowym. Ponadto podejście oparte na liście dozwolonych poprawiłoby prywatność klientów wszystkich regulowanych pośredników finansowych, ponieważ zagwarantowałoby im możliwość czerpania korzyści z protokołów chroniących prywatność bez obawy o cenzurę.

Ostatecznie, chociaż sprawdzanie depozytów ułatwiłoby Tornado Cash wypełnienie zobowiązań dotyczących blokowania zabronionych transakcji, innym dostawcom usług w zakresie prywatności, którzy mogą zostać uznani za MSB i podlegających BSA, lub osobom fizycznym lub podmiotom, które mogą być zobowiązane do przeprowadzenia oceny ryzyka związanej z sankcjami działalności gospodarczej, nie poprawiłoby to możliwości monitorowania transakcji przez te podmioty do celów oceny ryzyka.40 Kontrola depozytów jest dobrym pierwszym krokiem, ale jest mało prawdopodobne, aby całkowicie ograniczyła nielegalne wykorzystanie protokołu do celów finansowych.

Badanie wycofania

W przypadku adresów portfeli, które nie znajdują się na liście dozwolonych, jak opisano powyżej, dodatkowym podejściem do sprawdzania depozytów byłoby sprawdzenie wyroczni dotyczących wypłat i zablokowanie wszelkich proponowanych wypłat przez usankcjonowane adresy lub adresy, które zostały zidentyfikowane jako powiązane z nielegalną działalnością. Załóżmy na przykład, że nielegalny aktor wysyła środki do Tornado Cash z adresu bezpośrednio po włamaniu. W momencie wpłaty adres nie znajduje się na liście dozwolonych i nie został zidentyfikowany jako powiązany ze skradzionymi środkami lub osobami lub podmiotami objętymi sankcjami, a wpłata została pomyślnie zakończona. Jeśli jednak nielegalny podmiot spróbuje wypłacić środki w późniejszym czasie, a w międzyczasie adres zostanie oznaczony jako powiązany ze skradzionymi środkami lub na liście sankcji, żądanie wypłaty nie powiedzie się. Środki pozostaną zamrożone, a złodziej nie będzie mógł ich wypłacić. Takie podejście ma wiele zalet. Po pierwsze, uniemożliwia złodziejowi pranie środków za pomocą protokołu Tornado Cash. Po drugie, wdrożenie przez Tornado Cash punktu kontroli wypłat działa odstraszająco i powinno wyjaśnić niecnym podmiotom, że jeśli wyślą skradzione środki do Tornado Cash, mogą one zostać zamrożone przez inteligentne kontrakty na czas nieokreślony, uniemożliwiając im dostęp do owoców ich nielegalna działalność. Taki środek odstraszający miałby wpływ tylko na cyberprzestępców, a nie na przestrzegających prawa użytkowników Tornado Cash. Rzeczywiście, biorąc pod uwagę omówioną powyżej charakterystykę okresu wpłaty oraz prawdopodobieństwo, że nielegalni aktorzy będą lokować środki w Tornado Cash na dłuższe okresy w celu jak najskuteczniejszej anonimizacji ich źródła, ta funkcja sprawdzania wypłat byłaby bardzo użyteczna pod względem zdolności do monitorowania przed ciągłe aktualizowanie list sankcji Skarbu Państwa.

Chociaż kontrola wypłat może rozwiązać wiele niedociągnięć kontroli depozytów, podobnie jak kontrola depozytów, niewiele robi, jeśli chodzi o wszelkie niezbędne oceny ryzyka.41 Ponadto utrwaliłoby to zależność Tornado Cash od wiernego działania wyroczni sankcji przez firmy analityczne blockchain. Ponadto, podobnie jak w przypadku kontroli depozytów, istnieje również problem cenzury rządowej – tylko w przypadku kontroli wypłat niewłaściwe wykorzystanie przez rząd listy sankcyjnej może spowodować utratę środków przez użytkownika.

Selektywna deanonimizacja

Selektywna deanonimizacja to trzecie podejście do spełnienia potencjalnych wymogów regulacyjnych i występuje w dwóch odmianach: dobrowolnej i przymusowej.

Dobrowolna selektywna deanonimizacja

Dzięki funkcji odbioru depozytu, Tornado Cash realizowane forma dobrowolnej selektywnej deanonimizacji, która zapewnia osobie, która uważa, że została omyłkowo umieszczona na liście sankcyjnej, możliwość deanonimizacji szczegółów swojej transakcji wybranym lub wyznaczonym stronom.42 Gdyby zamiast tego podobna dobrowolna funkcja deanonimizacji była połączona z kontrolą wypłat adresów portfela, które nie znajdują się na liście dozwolonych, użytkownik mógłby zdecydować się na deanonimizację swojej transakcji, a umowa Tornado odpowiedzialna za wypłaty usunie wszelkie blokady na miejscu w wyniku proces kontroli wycofania opisany powyżej. W rezultacie użytkownik otrzymałby swoje środki, ale użytkownik nie odniósłby korzyści z technologii Tornado chroniącej prywatność, ponieważ jego adres wypłaty byłby wyraźnie powiązany w łańcuchu z adresem depozytowym. Dobrowolna deanonimizacja umożliwiłaby protokołom takim jak Tornado Cash wyeliminowanie pewnych niedociągnięć kontroli wypłat (np. niewinni użytkownicy nie byliby narażeni na zamrożenie ich środków), ale zmniejszyłaby również skuteczność kontroli wypłat jako środka odstraszającego, ponieważ źli aktorzy byliby wtedy w stanie wypłacić swoje środki z Tornado, po prostu deanonimizując transakcję. W takim scenariuszu nielegalni użytkownicy nie uzyskaliby żadnych korzyści z korzystania z usługi zwiększającej prywatność.

Mimowolna selektywna deanonimizacja

Przymusowa selektywna deanonimizacja to dodatkowy środek, który można zintegrować z inteligentnymi kontraktami Tornado Cash, aby zapewnić rządowi możliwość śledzenia nielegalnych dochodów. Chociaż zastosowanie wymagań BSA do usług web3 niepolegających na pozbawieniu wolności jest mało prawdopodobne, identyfikowalność związana z protokołami blockchain stanowi jedną z kluczowych kontroli w szerszym zapobieganiu nielegalnej działalności finansowej, w tym prowadzonej przez strony objęte sankcjami. Przymusowa selektywna deanonimizacja stanowi potężne narzędzie do utrzymywania identyfikowalności w autoryzowanych celach, przy jednoczesnej ochronie prywatności przed złośliwymi podmiotami i nieautoryzowanymi stronami trzecimi. Kluczowe pytanie brzmi: kto utrzymuje klucz prywatny, aby odblokować identyfikowalność?

Jedno rozwiązanie może obejmować dostarczenie klucza prywatnego neutralnej organizacji typu gatekeeper lub podobnemu zaufanemu podmiotowi, a drugiego klucza prywatnego organom rządowym. Oba klucze musiałyby zostać użyte do deanonimizacji transakcji wpłaty i wypłaty, która nie pochodziła z adresu portfela znajdującego się na liście dozwolonych, a szczegóły takiej transakcji zostałyby ujawnione tylko organom ścigania, które zażądały takiego -anonimizacja. Rolą organizacji strażników byłoby przeciwstawienie się deanonimizacji bez uprzedniego uzyskania i przedstawienia przez organy ścigania ważnego nakazu lub orzeczenia sądowego w sprawie deanonimizacji. Umożliwiłoby to nie tylko organom ścigania identyfikację adresu źródłowego, z którego pochodziły środki wykorzystane do wypłaty gotówki Tornado, co umożliwiłoby rządowi wykonanie mandatu w zakresie egzekwowania prawa i bezpieczeństwa narodowego, ale także uwolniłoby rząd od ciężaru posiadania kluczy, co byłoby nieoptymalne zarówno dla rządu, jak i użytkowników Tornado Cash.

Z tym podejściem wiąże się kilka wyzwań. Po pierwsze, nie jest jasne, które podmioty miałyby dostęp do kluczy prywatnych. Żadna znana obecnie działająca organizacja strażników nie jest powołana do zarządzania takim procesem. Ponadto istnieje wiele kwestii jurysdykcyjnych. Czy każdy kraj – nawet represyjny reżim – będzie miał własne klucze prywatne, zapewniające dostęp do danych transakcyjnych? Jeśli tak, w jaki sposób można zapewnić, że takie reżimy nie deanonimizują transakcji obywateli USA? Ponadto, w jaki sposób organizacja strażników i władze rządowe miałyby zarządzać swoimi kluczami, aby zapewnić, że nie zostaną skradzione? Te pytania nie są nowe. Pojawiają się w każdej dyskusji na temat depozytu kluczy, czyli tego, czym jest mimowolna selektywna deanonimizacja. To rozwiązanie jest wiecznie niepopularne i obfituje w wyzwania operacyjne – idea „tylnych drzwi”. Jest to jednak opcja, którą programiści mogliby rozważyć w celu spełnienia wymogów regulacyjnych lub ograniczenia wykorzystywania platform do nielegalnych celów.

Jednym z możliwych rozwiązań powyższych wyzwań byłoby umożliwienie użytkownikowi podczas wycofywania wyboru, którego klucza publicznego chce użyć do zaszyfrowania adresu.43 Umowa Tornado Cash może mieć wiele kluczy publicznych organów ścigania, powiedzmy jeden klucz publiczny dla każdego kraju. Podczas wypłaty użytkownik może wybrać klucz publiczny do szyfrowania w oparciu o lokalną jurysdykcję. Użytkownik może być zobowiązany do przedstawienia dowodu swojej jurysdykcji, a to określi, jakiego klucza publicznego używa do szyfrowania. Dowody te mogłyby być ukryte pod dowodem wiedzy zerowej, tak aby nikt poza odpowiednią agencją rządową nie dowiedział się o jurysdykcji wycofania.44 Teoretycznie rozwiązałoby to kwestię represyjnych reżimów mających dostęp do tajnego klucza transakcji, ale nie odnosi się do możliwości, że złośliwy rząd może wymagać od posiadaczy kluczy udostępnienia ich kluczy prywatnych pod pozorem działania w dobrej wierze – ale w złej wierze - legalny proces.

W przypadku tych podmiotów zobowiązanych przez BSA selektywna deanonimizacja przyniosłaby korzyść w postaci zachowania regulacyjnej wykonalności kontroli wypłat, w tym zdolności do przeprowadzania kontroli sankcji nałożonych przez OFAC, a także możliwości gromadzenia informacji KYC i danych dotyczących transakcji oraz potencjalnie złożyć SAR. Ponadto opisaną powyżej metodę przymusowej selektywnej deanonimizacji można zmodyfikować w taki sposób, aby dwaj posiadacze kluczy posiadali tylko klucze prywatne do informacji, których gromadzenie, przechowywanie i zgłaszanie jest wyraźnie wymagane w ramach BSA (np. informacje KYC i SAR), i mogłyby okazywać te klucze tylko FinCEN i OFAC lub organom ścigania po doręczeniu ważnego procesu prawnego. Takie podejście pomogłoby zapewnić prywatność danych użytkowników, jednocześnie umożliwiając agencjom rządowym spełnienie ich mandatów regulacyjnych.

Wnioski

Aby technologie web3 rozkwitły w Stanach Zjednoczonych, kluczowe znaczenie ma rozwój rozwiązań regulacyjnych chroniących prywatność. Formułując te podejścia, dowody wiedzy zerowej mogą stanowić potężne narzędzie do powstrzymywania cyberprzestępców i wrogich podmiotów państwowych przed wykorzystywaniem technologii blockchain do nielegalnych celów, jednocześnie chroniąc prywatność danych osobowych, danych i działań finansowych użytkowników. W zależności od modelu operacyjnego i ekonomicznego oraz obowiązków w zakresie zgodności z przepisami dla danego protokołu lub platformy, stosowanie dowodów braku wiedzy mogłoby umożliwić kontrolę depozytów, kontrolę wypłat i selektywną deanonimizację w celu wypełnienia tych obowiązków i lepszej ochrony ekosystemu przed nielegalnym wykorzystaniem i zapobiec zagrożeniu bezpieczeństwa Stanów Zjednoczonych i innych krajów. Różnorodność działań w przestrzeni blockchain może wymagać od programistów i założycieli rozważenia wielu podejść, w tym przedstawionych w tym artykule, w celu rozwiązania problemu nielegalnego ryzyka finansowego.

Powtarzając omówioną wcześniej zasadę, że protokoły nie powinny być regulowane i że programiści muszą mieć całkowitą swobodę wyboru, czy chcą przyjąć ograniczenia na poziomie protokołu, aby złagodzić te ważne zagrożenia, autorzy mają nadzieję, że te pomysły wywołają twórczą dyskusję, dalsze badania i rozwój wokół możliwości dowodów zerowej wiedzy zarówno wśród budowniczych, jak i decydentów.

Pobierz pełny papierlub przeczytaj podsumowanie wpisu na blogu tutaj.

***

Przypisy

1 See Użycie Crypto Mixer osiąga rekordowy poziom w 2022 r., a aktorzy z poszczególnych państw i cyberprzestępcy przyczynili się do znacznego wolumenu, Chainalysis (14 lipca 2022), https://blog.chainalysis.com/reports/cryptocurrency-mixers; zobacz również Amerykańskie sankcje skarbowe Powszechnie używany mikser kryptowalut Tornado Cash, TRM Labs (8 sierpnia 2022), https://www.trmlabs.com/post/u-s-treasury-sanctions-widely-used-crypto-mixer-tornado-cash.

2 Milesa Jenningsa, Reguluj aplikacje web3, a nie protokoły, a16z Crypto (29 września 2022 r.), https://a16zcrypto.com/web3-regulation-apps-not-protocols/.

3 See Analiza łańcuchowa, supra notatka 1.

4 Sposób, w jaki dowodzący to osiąga, polega na najpierw zakodowaniu twierdzenia, które ma zostać udowodnione, jako szeregu wielomianów (suma szeregu wyrazów algebraicznych), które są identycznie zerowe wtedy i tylko wtedy, gdy stwierdzenie jest prawdziwe. To kodowanie – często nazywane „arytmetyzacją” stwierdzenia – jest magicznym krokiem, który umożliwia przeprowadzenie dowodu z wiedzą zerową. Następnie dowodzący przekonuje weryfikatora, że wielomiany rzeczywiście są równe zeru.

5 See Analiza łańcuchowa, supra notatka 1.

6 Zobacz, jak grupa Lazarus z Korei Północnej przenosi fundusze za pośrednictwem Tornado Cash, TRM Labs (28 kwietnia 2022), https://www.trmlabs.com/post/north-koreas-lazarus-group-moves-funds-through-tornado-cash.

7 „AML” to przeciwdziałanie praniu pieniędzy, a „CFT” to przeciwdziałanie finansowaniu terroryzmu. See Płetwa. Crimes Enf't Network, Historia przepisów dotyczących przeciwdziałania praniu pieniędzy, https://www.fincen.gov/history-anti-money-laundering-laws.

8 31 USC § 5311 i nast.

9 See Departament Skarbu USA, Biuro Kontroli Aktywów Zagranicznych (OFAC) – Program sankcji i informacje, https://home.treasury.gov/policy-issues/office-of-foreign-assets-control-sanctions-programs-and-information.

10 Na przykład w 2021 roku domniemany operator Bitcoin Fog, usługi miksowania, został aresztowany i oskarżony o pranie brudnych pieniędzy, prowadzenie nielicencjonowanej firmy zajmującej się przesyłaniem pieniędzy oraz przesyłanie pieniędzy bez licencji w Dystrykcie Kolumbii. See Komunikat prasowy Departamentu Sprawiedliwości USA, osoba aresztowana i oskarżona o operowanie „Mixerem” kryptowaluty Darknet (28 kwietnia 2021 r.), https://www.justice.gov/opa/pr/individual-arrested-and-charged-operating-notorious-darknet-cryptocurrency-mixer.

11 31 USC § 5311.

12 Definicje dotyczące i rejestracja firm świadczących usługi pieniężne, 64 Fed. Rej. 45438 (sierpień 1999), https://www.govinfo.gov/content/pkg/FR-1999-08-20/pdf/FR-1999-08-20.pdf.

13 Płetwa. Crimes Enf't Network, Stosowanie Regulaminu FinCEN do osób administrujących, wymieniających lub posługujących się wirtualnymi walutami, FIN-2013-G001 (18 marca 2013 r.), https://www.fincen.gov/sites/default/files/shared/FIN-2013-G001.pdf.

14 Transmisja pieniędzy polega na przekazywaniu funduszy, kodów CVC lub wartości, które zastępują walutę, do innej lokalizacji lub osoby w dowolny sposób. See Płetwa. Crimes Enf't Network, Zastosowanie przepisów FinCEN do niektórych modeli biznesowych obejmujących wymienialne waluty wirtualne, FIN-2019-G001 (9 maja 2019 r.), https://www.fincen.gov/sites/default/files/2019-05/FinCEN%20Guidance%20CVC%20FINAL%20508.pdf.

15 Id. o 20, 23-24.

16 Często zadawane pytania, Departament Skarbu USA Off. Kontroli Aktywów Zagranicznych („OFAC”), nr 1076, https://home.treasury.gov/policy-issues/financial-sanctions/faqs/1076 („Chociaż angażowanie się w jakąkolwiek transakcję z Tornado Cash lub jego zablokowaną własnością lub udziałami we własności jest zabronione dla osób ze Stanów Zjednoczonych, interakcja z samym kodem open source, w sposób, który nie obejmuje zabronionej transakcji z Tornado Cash, nie jest zabroniona. Na przykład amerykańskie przepisy dotyczące sankcji nie zabraniałyby osobom z USA kopiowania kodu open source i udostępniania go online innym osobom…”).

17 Informacja prasowa, Departament Skarbu USA, Amerykańskie sankcje skarbowe Notorycznie wirtualny mikser walutowy Tornado Cash (8 sierpnia 2022), https://home.treasury.gov/news/press-releases/jy0916.

18 Alexandra D. Comolli & Michele R. Korver, Surfowanie po pierwszej fali prania brudnych pieniędzy w kryptowalutach, 69 DOJ J. FED. L. & PRAC. 3 (2021).

19 31 CFR § 1010.410.

20 31 CFR § 1022.320(a)(1); 31 USC § 5318(g)(3).

21 CTR wymagają zgłaszania transakcji gotówkowych lub monet o wartości powyżej 10,000 10,000 USD przeprowadzanych przez jedną osobę lub w jej imieniu, a także wielu transakcji walutowych, których łączna wartość przekracza XNUMX XNUMX USD w ciągu jednego dnia. Obecnie nie mają one zastosowania do zasobów cyfrowych, chociaż istnieje oczekująca reguła, która mogłaby rozszerzyć wymagania podobne do CTR na transakcje CVC spełniające określone kryteria. See 31 CFR § 1010.311; zobacz również Płetwa. Crimes Enf't Network, Uwaga dla klientów: Przewodnik referencyjny dotyczący CTR, https://www.fincen.gov/sites/default/files/shared/CTRPamphlet.pdf.

22 See 50 USC § 1702(a); Nina M Hart, Egzekwowanie sankcji gospodarczych: przegląd, Congressional Research Service Reports (18 marca 2022 r.), https://crsreports.congress.gov/product/pdf/IF/IF12063.

23 Karmiony. Płetwa. Uczelniana Rada Egzaminacyjna, Podręcznik egzaminacyjny dotyczący ustawy o tajemnicy bankowej (BSA) / przeciwdziałania praniu pieniędzy (AML). (2021) https://bsaaml.ffiec.gov/manual/OfficeOfForeignAssetsControl/01.

24 See Często zadawane pytania OFAC dotyczące sankcji cybernetycznych, nr 444, 445 i 447, https://home.treasury.gov/policy-issues/financial-sanctions/faqs/topic/1546. Sankcje dotyczące kryptowalut mogą również pochodzić z zarządzeń wykonawczych dla poszczególnych krajów, takich jak te skierowane do Rosji, Iranu lub Korei Północnej.

25 See 31 CFR Ok. A do pkt. 501; 50 USC § 1705.

26 Odpowiedzialność cywilna powstaje bez wiedzy lub powodu, by wiedzieć, że dana osoba była zaangażowana w naruszenie sankcji.

27 Zobacz np, 18 USC §§ 1956, 1957 i 1960.

28 See OFAC, Wytyczne dotyczące zgodności z sankcjami dla branży walut wirtualnych (15 października 2021 r.) (stwierdzając, że programy przestrzegania sankcji i oceny ryzyka mają zastosowanie do „firm”), https://home.treasury.gov/system/files/126/virtual_currency_guidance_brochure.pdf [dalej: „Wytyczne OFAC”]; ale zobacz Często zadawane pytania, OFAC, nr 445, https://home.treasury.gov/policy-issues/financial-sanctions/faqs/topic/1546, (stwierdzając, że „[a] jest kwestią ogólną, osoby ze Stanów Zjednoczonych, w tym firmy, które ułatwiają lub angażują się w handel internetowy, są odpowiedzialne za zapewnienie, że nie angażują się w nieautoryzowane transakcje lub transakcje z osobami wymienionymi na którejkolwiek z list sankcyjnych OFAC lub działają w jurysdykcjach objęte kompleksowymi programami sankcji. Takie osoby, w tym firmy technologiczne, powinny opracować dostosowany do potrzeb, oparty na ryzyku program zgodności, który może obejmować sprawdzanie listy sankcji lub inne odpowiednie środki.”).

29 Często zadawane pytania, OFAC, nr 1076, https://home.treasury.gov/policy-issues/financial-sanctions/faqs/1076.

30 Zobacz ogólnie Kasa Tornado, https://tornado.cash (2022).

31 Nowa wersja Tornado Cash, zwana Nova, obsługuje bezpośrednie przelewy z konta na konto bez konieczności wcześniejszego wypłacania środków z Tornado. Zobacz ogólnie Tornado Cash Nova, https://nova.tornadocash.eth.link (2022).

32 Tim Haki, Prawie 7 mln USD środków zhakowanych Roninów przesłano do Privacy Mixer Tornado Cash, Odszyfruj (4 kwietnia 2022), https://decrypt.co/96811/nearly-7m-hacked-ronin-funds-sent-privacy-mixer-tornado-cash.

33 See OFAC Cyber-Related Sanctions, często zadawane pytania, nr 1076 i 1095, https://home.treasury.gov/policy-issues/financial-sanctions/faqs/topic/1546.

34 See Elizabeth Howcroft i in., US Crypto Firm Harmony trafiony przez napad o wartości 100 milionów dolarów, Reuters (24 czerwca 2022), https://www.reuters.com/technology/us-crypto-firm-harmony-hit-by-100-million-heist-2022-06-24.

35 See Elżbieta Howcroft, Amerykańska firma kryptograficzna Nomad dotknięta kradzieżą o wartości 190 milionów dolarów, Reuters (3 sierpnia 2022), https://www.reuters.com/technology/us-crypto-firm-nomad-hit-by-190-million-theft-2022-08-02.

36 Patrz supra notatka 17.

37 Zobacz wyrocznię Chainalysis, aby sprawdzić sankcje, Analiza łańcuchowa, https://go.chainalysis.com/chainalysis-oracle-docs.html.

38 Jeffa Bensona, Narzędzie prywatności Ethereum Tornado Cash twierdzi, że wykorzystuje łańcuchową analizę do blokowania objętych sankcjami portfeli, Odszyfruj (15 kwietnia 2022), https://decrypt.co/97984/ethereum-privacytool-Tornado-cash-uses-chainalysis-block-sanctioned-wallets.

39 See Brian Armstrong i Vitalik Buterin omawiają decentralizację, prywatność i nie tylko, Coinbase: Around the Block, o 35:00 (30 sierpnia 2022) (dostępne na Spotify), https://open.spotify.com/episode/2vzctO7qgvYqGLKbnMnqha?si=X3eu221IRvGIJn3kd4tWFA&nd=1; zobacz np, Bena Fischa, Konfigurowalne studium przypadku prywatności: podzielone na partycje pule prywatności, Espresso Systems (11 września 2022), https://www.espressosys.com/blog/configurable-privacy-case-study-partitioned-privacy-pools.

40 See Wytyczne OFAC w godzinach 12-16 (określające obowiązki w zakresie oceny ryzyka).

41 Id.

42 Zobacz ogólnie Kasa Tornado, Zgodność Tornado.cash, Średni (3 czerwca 2020), https://tornado-cash.medium.com/tornado-cash-compliance-9abbf254a370.

43 Nowszy protokół Tornado Nova obsługuje prywatne przelewy, gdy środki znajdują się w systemie Tornado. W tym przypadku „adresem” zaszyfrowanym kluczem publicznym organów ścigania musi być cały łańcuch transakcji, który doprowadził do wypłaty środków – więcej danych niż tylko jeden adres.

44 See Fisz, supra noty 39.

***

Podziękowania: Z podziękowaniami dla Jai Ramaswamy i Milesa Jenningsa za ich opinie i wkład w koncepcje zawarte w artykule, w tym propozycję Milesa dotyczącą „listy dozwolonych”. Dziękuję również Davidowi Sverdlovowi, który pomógł to złożyć.

***

Redaktor: Robert Hackett

***

Józefa Burlesona jest zastępcą głównego radcy prawnego w a16z crypto, gdzie doradza firmie i jej spółkom portfelowym w kwestiach prawnych, zarządzania i decentralizacji.

Michała Korwera jest szefem działu regulacyjnego w a16z crypto. Wcześniej pełniła funkcję głównego doradcy ds. walut cyfrowych w FinCEN, doradcy ds. walut cyfrowych w DOJ oraz asystenta prokuratora Stanów Zjednoczonych.

Dan Boneh jest starszym doradcą ds. badań w a16z crypto. Jest profesorem informatyki na Uniwersytecie Stanforda, gdzie kieruje Grupą Kryptografii Stosowanej; współkieruje Stanford Center for Blockchain Research; i współkieruje Stanford Computer Security Lab.

***

Wyrażone tutaj poglądy są poglądami poszczególnych cytowanych pracowników AH Capital Management, LLC („a16z”) i nie są poglądami a16z ani jej podmiotów stowarzyszonych. Niektóre informacje w nim zawarte zostały pozyskane ze źródeł zewnętrznych, w tym od spółek portfelowych funduszy zarządzanych przez a16z. Chociaż pochodzą ze źródeł uważanych za wiarygodne, a16z nie zweryfikowało niezależnie takich informacji i nie składa żadnych oświadczeń dotyczących aktualnej lub trwałej dokładności informacji lub ich adekwatności w danej sytuacji. Ponadto treści te mogą zawierać reklamy osób trzecich; a16z nie przeglądał takich reklam i nie popiera żadnych zawartych w nich treści reklamowych.

Te treści są udostępniane wyłącznie w celach informacyjnych i nie należy ich traktować jako porady prawnej, biznesowej, inwestycyjnej lub podatkowej. Powinieneś skonsultować się w tych sprawach z własnymi doradcami. Odniesienia do jakichkolwiek papierów wartościowych lub aktywów cyfrowych służą wyłącznie celom ilustracyjnym i nie stanowią rekomendacji inwestycyjnej ani oferty świadczenia usług doradztwa inwestycyjnego. Ponadto treść ta nie jest skierowana ani przeznaczona do użytku przez jakichkolwiek inwestorów lub potencjalnych inwestorów iw żadnym wypadku nie można na nich polegać przy podejmowaniu decyzji o zainwestowaniu w jakikolwiek fundusz zarządzany przez a16z. (Oferta inwestycji w fundusz a16z zostanie złożona wyłącznie na podstawie memorandum dotyczącego oferty prywatnej, umowy subskrypcyjnej i innej odpowiedniej dokumentacji takiego funduszu i należy ją przeczytać w całości.) Wszelkie inwestycje lub spółki portfelowe wymienione, wymienione lub opisane nie są reprezentatywne dla wszystkich inwestycji w pojazdy zarządzane przez a16z i nie można zapewnić, że inwestycje będą opłacalne lub że inne inwestycje dokonane w przyszłości będą miały podobne cechy lub wyniki. Lista inwestycji dokonanych przez fundusze zarządzane przez Andreessena Horowitza (z wyłączeniem inwestycji, w przypadku których emitent nie wyraził zgody na publiczne ujawnienie przez a16z oraz niezapowiedzianych inwestycji w aktywa cyfrowe będące w obrocie publicznym) jest dostępna pod adresem https://a16z.com/investments /.

Wykresy i wykresy zamieszczone w niniejszym dokumencie służą wyłącznie celom informacyjnym i nie należy na nich polegać przy podejmowaniu jakichkolwiek decyzji inwestycyjnych. Wyniki osiągnięte w przeszłości nie wskazują na przyszłe wyniki. Treść mówi dopiero od wskazanej daty. Wszelkie prognozy, szacunki, prognozy, cele, perspektywy i/lub opinie wyrażone w tych materiałach mogą ulec zmianie bez powiadomienia i mogą się różnić lub być sprzeczne z opiniami wyrażanymi przez innych. Dodatkowe ważne informacje można znaleźć na stronie https://a16z.com/disclosures.

- a16z krypto

- Andreessen Horowitz

- Bitcoin

- blockchain

- zgodność z technologią blockchain

- konferencja blockchain

- coinbase

- pomysłowość

- Zgoda

- Kryptowaluty i Internet3

- konferencja kryptograficzna

- wydobycie kryptograficzne

- kryptowaluta

- Zdecentralizowane

- DeFi

- Zasoby cyfrowe

- ethereum

- uczenie maszynowe

- niezamienny żeton

- plato

- Platon Ai

- Analiza danych Platona

- Platoblockchain

- PlatoDane

- platogaming

- Polityka i regulacje

- Wielokąt

- dowód stawki

- ochrona i prywatność

- W3

- zefirnet

- dowody zerowej wiedzy