Steklov Mathematical Institute of RAS, Steklov International Mathematical Center, Moskwa 119991, Rosja

Wydział Matematyki i Centrum Komunikacji Kwantowej NTI, Narodowy Uniwersytet Nauki i Technologii MISIS, Moskwa 119049, Rosja

QRate, Skołkowo, Moskwa 143025, Rosja

Czy ten artykuł jest interesujący czy chcesz dyskutować? Napisz lub zostaw komentarz do SciRate.

Abstrakcyjny

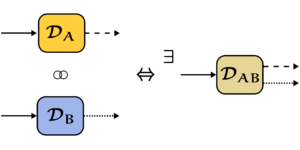

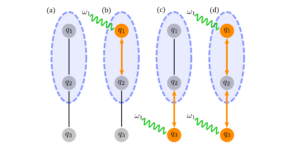

Niedopasowanie wydajności wykrywania jest powszechnym problemem w praktycznych systemach dystrybucji klucza kwantowego (QKD). Obecne dowody bezpieczeństwa QKD z niedopasowaniem skuteczności wykrywania opierają się albo na założeniu pojedynczego fotonowego źródła światła po stronie nadawcy, albo na założeniu pojedynczego fotonu wejściowego po stronie odbiornika. Założenia te nakładają ograniczenia na klasę możliwych strategii podsłuchowych. Tutaj przedstawiamy rygorystyczny dowód bezpieczeństwa bez tych założeń, a tym samym rozwiązujemy ten ważny problem i udowadniamy bezpieczeństwo QKD z niedopasowaniem skuteczności wykrywania przeciwko ogólnym atakom (w reżimie asymptotycznym). W szczególności dostosowujemy metodę stanu wabika do przypadku niedopasowania skuteczności wykrywania.

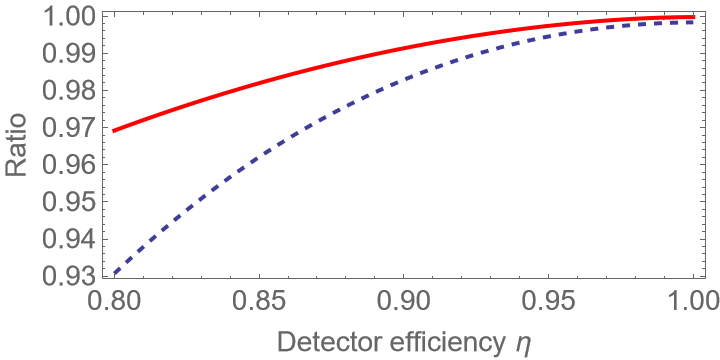

Wyróżniony obraz: Spadek wskaźnika klucza tajnego w przypadku niezgodności skuteczności wykrywania w stosunku do przypadku braku niezgodności: Stosunek wskaźnika klucza tajnego w przypadku niezgodności ze skutecznością detektora 1 i $eta$ do wskaźnika klucza tajnego w przypadek bez niedopasowania z obiema sprawnościami równymi $(1+eta)/2$. Linia ciągła: brak błędów $Q=0$, linia przerywana: stosunkowo wysoki poziom błędu $Q=0.09$ (zbliżony do wartości krytycznej dla przypadku doskonałej detekcji $Qok.0.11$). Jeśli niezgodność jest niewielka, to spadek współczynnika tajnego klucza jest stosunkowo niewielki, nawet przy wysokich współczynnikach błędów.

Popularne podsumowanie

Jednak dowody bezpieczeństwa, które uwzględniają pewne niedoskonałości urządzeń sprzętowych, nadal stanowią wyzwanie. Jedną z takich niedoskonałości jest tzw. niedopasowanie skuteczności detekcji, gdzie dwa detektory jednofotonowe mają różne wydajności kwantowe, czyli różne prawdopodobieństwa detekcji fotonów. Z takim problemem należy się liczyć, gdyż praktycznie niemożliwe jest wykonanie dwóch absolutnie identycznych detektorów.

Matematycznie dowód bezpieczeństwa dla QKD z niedopasowaniem skuteczności wykrywania dla ogólnego przypadku jest trudny, ponieważ przestrzeń Hilberta, z którą mamy do czynienia, jest nieskończenie wymiarowa (redukcja do przestrzeni skończenie wymiarowej, która jest możliwa w przypadku identycznych detektorów, nie działa tutaj ). Potrzebne były więc całkowicie nowe podejścia do udowodnienia bezpieczeństwa. Główną nową metodą zaproponowaną w tej pracy jest analityczne powiązanie liczby zdarzeń detekcji wielofotonowej z wykorzystaniem entropowych relacji niepewności. To pozwala nam zredukować problem do skończonego wymiaru. Do analitycznego rozwiązania problemu skończenie wymiarowego (który nadal nie jest trywialny) proponujemy wykorzystać symetrie problemu.

Dlatego w tym artykule udowadniamy bezpieczeństwo protokołu BB84 z niezgodnością skuteczności wykrywania i analitycznie wyznaczamy granice dla współczynnika tajnego klucza w tym przypadku. Dostosowujemy również metodę stanu wabika do przypadku niedopasowania skuteczności wykrywania.

► Dane BibTeX

► Referencje

[1] CH Bennett i G. Brassard, Quantum cryptography: Public key distribution and coin tossing, w Proceedings of IEEE International Conference on Computers, Systems and Signal Processing, Bangalore, Indie (IEEE, New York, 1984), s. 175.

[2] D. Mayers, Dystrybucja klucza kwantowego i nieświadomy transfer łańcucha w zaszumionych kanałach, arXiv:quant-ph/9606003 (1996).

arXiv: quant-ph / 9606003

[3] D. Mayers, Bezwarunkowe bezpieczeństwo w kryptografii kwantowej, JACM. 48, 351 (2001).

https: / / doi.org/ 10.1145 / 382780.382781

[4] PW Shor i J. Preskill, Prosty dowód bezpieczeństwa protokołu dystrybucji klucza kwantowego BB84, Phys. Ks. 85, 441 (2000).

https: / / doi.org/ 10.1103 / PhysRevLett.85.441

[5] R. Renner, Bezpieczeństwo dystrybucji klucza kwantowego, arXiv:quant-ph/0512258 (2005).

arXiv: quant-ph / 0512258

[6] M. Koashi, Prosty dowód bezpieczeństwa dystrybucji klucza kwantowego oparty na komplementarności, New J. Phys. 11, 045018 (2009).

https://doi.org/10.1088/1367-2630/11/4/045018

[7] M. Tomamichel, CCW Lim, N. Gisin i R. Renner, Analiza ścisłego klucza skończonego dla kryptografii kwantowej, Nat. Komunia. 3, 634 (2012).

https: / / doi.org/ 10.1038 / ncomms1631

[8] M. Tomamichel i A. Leverrier, W dużej mierze samodzielny i kompletny dowód bezpieczeństwa dla dystrybucji kluczy kwantowych, Quantum 1, 14 (2017).

https://doi.org/10.22331/q-2017-07-14-14

[9] N. Gisin, G. Ribordy, W. Tittel i H. Zbinden, Quantum cryptography, Rev. Mod. Fiz. 74, 145 (2002).

https: / / doi.org/ 10.1103 / RevModPhys.74.145

[10] V. Scarani, H. Bechmann-Pasquinucci, NJ Cerf, M. Dusek, N. Lütkenhaus i M. Peev, Kryptografia kwantowa, Rev. Mod. Fiz. 81, 1301 (2009).

https: / / doi.org/ 10.1103 / RevModPhys.81.1301

[11] E. Diamanti, H.-K. Lo, B. Qi i Z. Yuan, Praktyczne wyzwania w dystrybucji kluczy kwantowych, npj Quant. Inf. 2, 16025 (2016).

https: / / doi.org/ 10.1038 / npjqi.2016.25

[12] F. Xu, X. Ma, Q. Zhang, H.-K. Lo i J.-W. Pan, Bezpieczna dystrybucja klucza kwantowego z realistycznymi urządzeniami, Rev. Mod. Fiz. 92, 025002 (2020).

https: / / doi.org/ 10.1103 / RevModPhys.92.025002

[13] N. Jain, B. Stiller, I. Khan, D. Elser, C. Marquardt i G. Leuchs, Ataki na praktyczne systemy dystrybucji kluczy kwantowych (i jak im zapobiegać), Współczesna Fizyka 57, 366 (2015).

https: / / doi.org/ 10.1080 / 00107514.2016.1148333

[14] CHF Fung, K. Tamaki, B. Qi, H.-K. Lo i X. Ma, dowód bezpieczeństwa dystrybucji klucza kwantowego z niezgodnością skuteczności wykrywania, Quant. Inf. Komputer. 9, 131 (2009).

http: / / dl.acm.org/ citation.cfm? id = 2021256.2021264

[15] L. Lydersen i J. Skaar, Bezpieczeństwo dystrybucji klucza kwantowego z wadami detektora zależnego od bitu i bazy, Quant. Inf. Komputer. 10, 60 (2010).

https: / / dl.acm.org/ doi / 10.5555 / 2011438.2011443

[16] A. Winick, N. Lütkenhaus i PJ Coles, Niezawodne liczbowe współczynniki kluczy dla dystrybucji klucza kwantowego, Quantum 2, 77 (2018).

https://doi.org/10.22331/q-2018-07-26-77

[17] MK Bochkov i AS Trushechkin, Bezpieczeństwo dystrybucji klucza kwantowego z niedopasowaniem skuteczności wykrywania w przypadku pojedynczego fotonu: ścisłe granice, fiz. Rev. A 99, 032308 (2019).

https: / / doi.org/ 10.1103 / PhysRevA.99.032308

[18] J. Ma, Y. Zhou, X. Yuan i X. Ma, Operacyjna interpretacja koherencji w rozkładzie kluczy kwantowych, Phys. Rev. A 99, 062325 (2019).

https: / / doi.org/ 10.1103 / PhysRevA.99.062325

[19] NJ Beaudry, T. Moroder i N. Lütkenhaus, Modele zgniatania do pomiarów optycznych w komunikacji kwantowej, Phys. Ks. 101, 093601 (2008).

https: / / doi.org/ 10.1103 / PhysRevLett.101.093601

[20] T. Tsurumaru i K. Tamaki, Dowód bezpieczeństwa systemów dystrybucji klucza kwantowego z detektorami progowymi, Phys. Rev. A 78, 032302 (2008).

https: / / doi.org/ 10.1103 / PhysRevA.78.032302

[21] O. Gittsovich, NJ Beaudry, V. Narasimhachar, RR Alvarez, T. Moroder i N. Lütkenhaus, Model Squashing dla detektorów i zastosowań w protokołach dystrybucji klucza kwantowego, Phys. Rev. A 89, 012325 (2014).

https: / / doi.org/ 10.1103 / PhysRevA.89.012325

[22] Y. Zhang, PJ Coles, A. Winick, J. Lin i N. Lütkenhaus, Dowód bezpieczeństwa praktycznej dystrybucji kluczy kwantowych z niedopasowaniem skuteczności wykrywania, Phys. Res. 3, 013076 (2021).

https: / / doi.org/ 10.1103 / PhysRevResearch.3.013076

[23] M. Dušek, M. Jahma i N. Lütkenhaus, Jednoznaczna dyskryminacja stanów w kryptografii kwantowej o słabych stanach koherentnych, Phys. Rev. A 62, 022306 (2000).

https: / / doi.org/ 10.1103 / PhysRevA.62.022306

[24] N. Lütkenhaus i M. Jahma, Kwantowy rozkład kluczy ze stanami realistycznymi: statystyka liczby fotonów w ataku z dzieleniem liczby fotonów, New J. Phys. 4, 44 (2002).

https://doi.org/10.1088/1367-2630/4/1/344

[25] H.-K. Lo, X. Ma i K. Chen, rozkład klucza kwantowego stanu wabika, Phys. Ks. 94, 230504 (2005).

https: / / doi.org/ 10.1103 / PhysRevLett.94.230504

[26] X.-B. Wang, Pokonanie ataku z dzieleniem liczby fotonowej w praktycznej kryptografii kwantowej, Phys. Ks. 94, 230503 (2005).

https: / / doi.org/ 10.1103 / PhysRevLett.94.230503

[27] X. Ma, B. Qi, Y. Zhao i H.-K. Lo, Praktyczny stan wabika dla kwantowej dystrybucji klucza, Phys. Rev. A 72, 012326 (2005).

https: / / doi.org/ 10.1103 / PhysRevA.72.012326

[28] Z. Zhang, Q. Zhao, M. Razavi i X. Ma, Ulepszone ograniczenia szybkości klucza dla praktycznych systemów dystrybucji klucza kwantowego w stanie wabika, Phys. Rev A 95, 012333 (2017).

https: / / doi.org/ 10.1103 / PhysRevA.95.012333

[29] AS Trushechkin, EO Kiktenko i AK Fiodorow, Zagadnienia praktyczne w dystrybucji kluczy kwantowych stanu wabika w oparciu o centralne twierdzenie graniczne, Phys. Rev. A 96, 022316 (2017).

https: / / doi.org/ 10.1103 / PhysRevA.96.022316

[30] C. Agnesi, M. Avesani, L. Calderaro, A. Stanco, G. Foletto, M. Zahidy, A. Scriminich, F. Vedovato, G. Vallone i P. Villoresi, Prosta dystrybucja klucza kwantowego z synchronizacją opartą na kubitach oraz samokompensujący się enkoder polaryzacji, Optica 8, 284-290 (2020).

https: / / doi.org/ 10.1364 / OPTICA.381013

[31] Y. Zhang i N. Lütkenhaus, Weryfikacja splątania z niedopasowaniem skuteczności wykrywania, Phys. Obj. A 95, 042319 (2017).

https: / / doi.org/ 10.1103 / PhysRevA.95.042319

[32] F. Dupuis, O. Fawzi i R. Renner, Entropia akumulacja, Comm. Matematyka. 379, 867 (2020).

https://doi.org/10.1007/s00220-020-03839-5

[33] F. Dupuis i O. Fawzi, Akumulacja entropii z ulepszonym terminem drugiego rzędu, IEEE Trans. Inf. Teoria 65, 7596 (2019).

https: / / doi.org/ 10.1109 / TIT.2019.2929564

[34] T. Metger i R. Renner, Bezpieczeństwo dystrybucji klucza kwantowego z uogólnionej akumulacji entropii, arXiv:2203.04993 (2022).

arXiv: 2203.04993

[35] AS Holevo, systemy kwantowe, kanały, informacje. Wprowadzenie matematyczne (De Gruyter, Berlin, 2012).

[36] CHF Fung, X. Ma i HF Chau, Zagadnienia praktyczne postprocessingu z dystrybucją klucza kwantowego, Phys. Rev A 81, 012318 (2010).

https: / / doi.org/ 10.1103 / PhysRevA.81.012318

[37] I. Devetak i A. Winter, Destylacja tajnego klucza i splątanie ze stanów kwantowych, Proc. R. Soc. Londyn, Ser. A, 461, 207 (2005).

https: / / doi.org/ 10.1098 / rspa.2004.1372

[38] CH Bennett, G. Brassard i ND Mermin, Kryptografia kwantowa bez twierdzenia Bella, Phys. Ks. 68, 557 (1992).

https: / / doi.org/ 10.1103 / PhysRevLett.68.557

[39] M. Curty, M. Lewenstein i N. Lütkenhaus, Splątanie jako warunek wstępny bezpiecznej dystrybucji klucza kwantowego, Phys. Ks. 92, 217903 (2004).

https: / / doi.org/ 10.1103 / PhysRevLett.92.217903

[40] A. Ferenczi i N. Lütkenhaus, Symetrie w rozkładzie kluczy kwantowych i związek między optymalnymi atakami a optymalnym klonowaniem, Phys. Rev. A 85, 052310 (2012).

https: / / doi.org/ 10.1103 / PhysRevA.85.052310

[41] EO Kiktenko, AS Trushechkin, CCW Lim, YV Kurochkin i AK Fedorov, Uzgadnianie informacji niewidomych symetrycznych dla dystrybucji klucza kwantowego, Phys. Rev. Applied 8, 044017 (2017).

https: / / doi.org/ 10.1103 / PhysRevApplied.8.044017

[42] EO Kiktenko, AS Trushechkin i AK Fedorov, Symetryczne uzgadnianie ślepych informacji i weryfikacja oparta na funkcjach haszujących dla dystrybucji kluczy kwantowych, Lobachevskii J. Math. 39, 992 (2018).

https: / / doi.org/ 10.1134 / S1995080218070107

[43] EO Kiktenko, AO Malyshev, AA Bozhedarov, NO Pozhar, MN Anufriev i AK Fedorov, Estymacja błędu na etapie uzgadniania informacji w dystrybucji kluczy kwantowych, J. Russ. Laser Res. 39, 558 (2018).

https: / / doi.org/ 10.1007 / s10946-018-9752-y

[44] D. Gottesman, H.-K. Lo, N. Lütkenhaus i J. Preskill, Bezpieczeństwo dystrybucji klucza kwantowego z niedoskonałymi urządzeniami, Quant. Inf. Komputer. 5, 325 (2004).

https: / / dl.acm.org/ doi / 10.5555 / 2011586.2011587

[45] M. Berta, M. Christandl, R. Colbeck, JM Renes i R. Renner, Zasada nieoznaczoności w obecności pamięci kwantowej, Fizyka natury. 6, 659 (2010).

https:///doi.org/10.1038/NPHYS1734

[46] PJ Coles, L. Yu, V Gheorghiu i RB Griffiths, Informato-teoretyczne traktowanie układów trójdzielnych i kanałów kwantowych, Phys. Rev. A 83, 062338 (2011).

https: / / doi.org/ 10.1103 / PhysRevA.83.062338

[47] PJ Coles, EM Metodiev i N. Lütkenhaus, Podejście numeryczne do nieustrukturyzowanej dystrybucji klucza kwantowego, Nat. Komunia. 7, 11712 (2016).

https: / / doi.org/ 10.1038 / ncomms11712

[48] Y. Zhao, CHF Fung, B. Qi, C. Chen i H.-K. Lo, hakowanie kwantowe: eksperymentalna demonstracja ataku z przesunięciem w czasie na praktyczne systemy dystrybucji klucza kwantowego, Phys. Rev. A 78, 042333 (2008).

https: / / doi.org/ 10.1103 / PhysRevA.78.042333

[49] A. Müller-Hermes i D. Reeb, Monotoniczność względnej entropii kwantowej pod dodatnimi mapami, Annales Henri Poincaré 18, 1777 (2017).

https://doi.org/10.1007/s00023-017-0550-9

[50] H. Maassen i JBM Uffink, Uogólnione relacje niepewności entropicznej, Phys. Ks. 60, 1103 (1988).

https: / / doi.org/ 10.1103 / PhysRevLett.60.1103

[51] S. Sajeed, P. Chaiwongkhot, J.-P. Bourgoin, T. Jennewein, N. Lütkenhaus i V. Makarov, Luka bezpieczeństwa w dystrybucji kluczy kwantowych w wolnej przestrzeni z powodu niedopasowania wydajności detektora w trybie przestrzennym, Phys. Rev. A 91, 062301 (2015).

https: / / doi.org/ 10.1103 / PhysRevA.91.062301

[52] S. Pirandola, UL Andersen, L. Banchi, M. Berta, D. Bunandar, R. Colbeck, D. Englund, T. Gehring, C. Lupo, C. Ottaviani, JL Pereira, M. Razavi, J. Shamsul Shaari , M. Tomamichel, VC Usenko, G. Vallone, P. Villoresi i P. Wallden, Postępy w kryptografii kwantowej, Adv. Optować. Foton. 12, 1012 (2020).

https: / / doi.org/ 10.1364 / AOP.361502

[53] M. Bozzio, A. Cavaillés, E. Diamanti, A. Kent i D. Pitalúa-García, Ataki wielofotonowe i boczne w nieufnej kryptografii kwantowej, PRX Quantum 2, 030338 (2021).

https: // doi.org/ 10.1103 / PRXQuantum.2.030338

Cytowany przez

[1] Sukhpal Singh Gill, Adarsh Kumar, Harvinder Singh, Manmeet Singh, Kamalpreet Kaur, Muhammad Usman i Rajkumar Buyya, „Obliczenia kwantowe: taksonomia, systematyczny przegląd i przyszłe kierunki”, arXiv: 2010.15559.

[2] Mathieu Bozzio, Adrien Cavaillès, Eleni Diamanti, Adrian Kent i Damián Pitalúa-García, „Ataki wielofotonowe i bocznokanałowe w nieufnej kryptografii kwantowej”, PRX Quantum 2 3, 030338 (2021).

[3] Yanbao Zhang, Patrick J. Coles, Adam Winick, Jie Lin i Norbert Lütkenhaus, „Dowód bezpieczeństwa praktycznej dystrybucji kluczy kwantowych z niedopasowaniem skuteczności wykrywania”, Badania fizyczne Review 3 1, 013076 (2021).

Powyższe cytaty pochodzą z Reklamy SAO / NASA (ostatnia aktualizacja pomyślnie 2022-07-22 09:35:20). Lista może być niekompletna, ponieważ nie wszyscy wydawcy podają odpowiednie i pełne dane cytowania.

Nie można pobrać Przywołane przez Crossref dane podczas ostatniej próby 2022-07-22 09:35:19: Nie można pobrać cytowanych danych dla 10.22331 / q-2022-07-22-771 z Crossref. Jest to normalne, jeśli DOI zostało niedawno zarejestrowane.

Niniejszy artykuł opublikowano w Quantum pod Creative Commons Uznanie autorstwa 4.0 Międzynarodowe (CC BY 4.0) licencja. Prawa autorskie należą do pierwotnych właścicieli praw autorskich, takich jak autorzy lub ich instytucje.