Grupa stojąca za wyrafinowanym trojanem zdalnego dostępu SilverRAT ma powiązania zarówno z Turcją, jak i Syrią i planuje udostępnić zaktualizowaną wersję narzędzia, aby umożliwić kontrolę nad zaatakowanymi systemami Windows i urządzeniami z systemem Android.

Według analizy zagrożeń opublikowanej 3 stycznia SilverRAT v1 — który obecnie działa tylko w systemach Windows — umożliwia tworzenie złośliwego oprogramowania do ataków typu keylogging i ataków ransomware oraz zawiera destrukcyjne funkcje, takie jak możliwość usuwania punktów przywracania systemu, uważają badacze z Cyfirma z siedzibą w Singapurze stwierdzili w swoich analizach.

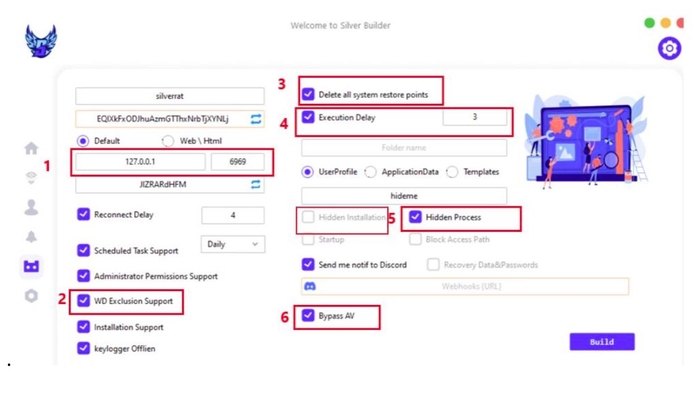

Konstruktor SilverRAT umożliwia różne funkcje

Z analizy Cyfirmy wynika, że SilverRAT pokazuje, że grupy cyberprzestępcze w regionie stają się coraz bardziej wyrafinowane. Pierwsza wersja SilverRAT, którego kod źródłowy wyciekł w październiku przez nieznane osoby, składa się z kreatora, który umożliwia użytkownikowi skonstruowanie trojana zdalnego dostępu z określonymi funkcjami.

Według analizy Cyfirmy do bardziej interesujących funkcji zalicza się wykorzystywanie adresu IP lub strony internetowej do wydawania poleceń i kontroli, omijanie oprogramowania antywirusowego, możliwość usuwania punktów przywracania systemu oraz opóźnione wykonywanie ładunków.

Z analizy Cyfirmy wynika, że co najmniej dwóch ugrupowań zagrażających — jeden używający pseudonimu „Dangerous silver”, a drugi „Monsterc” — to twórcy zarówno programu SilverRAT, jak i poprzedniego programu, S500 RAT. Hakerzy działają na Telegramie i forach internetowych, gdzie sprzedają złośliwe oprogramowanie jako usługę, dystrybuują złamane pliki RAT od innych programistów i oferują szereg innych usług. Ponadto mają blog i stronę internetową o nazwie Anonymous Arabic.

„SilverRAT zarządzają dwie osoby” – mówi Rajhans Patel, badacz zagrożeń w firmie Cyfirma. „Udało nam się zebrać dokumentację fotograficzną jednego z deweloperów”.

Zaczynając od forów

Grupa odpowiedzialna za szkodliwe oprogramowanie, nazwana Anonymous Arabic, jest aktywna na forach bliskowschodnich, takich jak Turkhackteam, 1877, i co najmniej jednym forum rosyjskim.

Oprócz rozwoju SilverRAT twórcy grupy oferują na żądanie rozproszone ataki typu „odmowa usługi” (DDoS), mówi Koushik Pal, badacz zagrożeń w zespole Cyfirma Research.

„Od końca listopada 2023 r. zaobserwowaliśmy pewną aktywność ze strony Anonymous Arabic” – mówi. „Wiadomo, że wykorzystują reklamowany w Telegramie botnet znany jako „BossNet” do przeprowadzania ataków DDOS na duże podmioty”.

Podczas gdy krajobraz zagrożeń na Bliskim Wschodzie został zdominowany przez państwowe i sponsorowane przez państwo grupy hakerskie w Iranie i Izraelu, na rynkach cyberprzestępczości nadal dominują lokalne grupy, takie jak Anonymous Arabic. Ciągły rozwój narzędzi takich jak SilverRAT podkreśla dynamiczny charakter podziemnych rynków w regionie.

Pulpit nawigacyjny SilverRAT do tworzenia trojanów. źródło: Cyfirma

Grupy hakerskie na Bliskim Wschodzie są zazwyczaj dość zróżnicowane, mówi Sarah Jones, analityk ds. badań nad zagrożeniami cybernetycznymi w firmie Critical Start zajmującej się zarządzanym wykrywaniem i reagowaniem, która przestrzegła, że poszczególne grupy hakerskie stale ewoluują, a uogólnianie ich cech może być problematyczne.

„Poziom zaawansowania technicznego różni się znacznie w zależności od grup na Bliskim Wschodzie” – mówi. „Niektóre podmioty wspierane przez państwo posiadają zaawansowane możliwości, podczas gdy inne polegają na prostszych narzędziach i technikach”.

Brama przez hacki do gier

Według danych zebranych przez badaczy z Cyfirma, obejmujących profil na Facebooku, kanał YouTube i wpisy w mediach społecznościowych jednego z hakerów – mężczyzny w ma około 20 lat i mieszka w Damaszku w Syrii. Zaczął hakować jako nastolatek.

Profil młodych hakerów, którzy nie mogą się doczekać znalezienia exploitów w grach, wykracza poza społeczność hakerów na Bliskim Wschodzie. Trendem stało się rozpoczynanie kariery hakerskiej przez nastolatki od tworzenia hacków do gier lub przeprowadzania ataków typu „odmowa usługi” na systemy gier. Arion Kurtaj, członek grupa Lapsus $, zaczynał jako haker w Minecrafcie, a później zaczął hakować takie cele, jak Microsoft, Nvidia i twórca gier Rockstar.

„Widzimy podobny trend u twórcy SilverRAT” – mówi Rajhans Patel, badacz zagrożeń w Cyfirma, i dodaje w analizie zagrożeń: „Przeglądanie poprzednich postów twórcy ujawnia historię oferowania różnych gier typu strzelanka pierwszoosobowa (FPS) hacki i mody.”

Komisja ds. przeglądu bezpieczeństwa cybernetycznego (CSRB) Departamentu Bezpieczeństwa Wewnętrznego Stanów Zjednoczonych, która przeprowadza analizę pośmiertną poważnych włamań, stwierdziła, że ciągła droga od młodocianych hakerów do przedsiębiorstw cyberprzestępczych stanowi zagrożenie egzystencjalne. Jak stwierdziła CSRB, rządy i organizacje prywatne powinny wdrożyć całościowe programy mające na celu odciągnięcie nieletnich od cyberprzestępczości. swoją analizę sukcesu grupy Lapsus$ w atakowaniu „niektórych z najlepiej wyposażonych i najlepiej bronionych firm na świecie”.

Jednak młodzi programiści i obeznani z technologią nastolatki często znajdują także inne sposoby na dotarcie do cyberprzestępców, twierdzi Jones z Critical Start.

„Hakerzy, jak każda grupa populacji, to różnorodne jednostki o różnych motywacjach, umiejętnościach i podejściach” – mówi. „Chociaż niektórzy hakerzy mogą zaczynać od hackowania gier i przechodzić do poważniejszych narzędzi i technik, często okazuje się, że cyberprzestępcy mają tendencję do atakowania branż i krajów o słabszej cyberobronie”.

- Dystrybucja treści i PR oparta na SEO. Uzyskaj wzmocnienie już dziś.

- PlatoData.Network Pionowe generatywne AI. Wzmocnij się. Dostęp tutaj.

- PlatoAiStream. Inteligencja Web3. Wiedza wzmocniona. Dostęp tutaj.

- PlatonESG. Węgiel Czysta technologia, Energia, Środowisko, Słoneczny, Gospodarowanie odpadami. Dostęp tutaj.

- Platon Zdrowie. Inteligencja w zakresie biotechnologii i badań klinicznych. Dostęp tutaj.

- Źródło: https://www.darkreading.com/cyberattacks-data-breaches/syrian-threat-group-peddles-destructive-silverrat

- :ma

- :Jest

- :Gdzie

- 2023

- 7

- a

- zdolność

- Zdolny

- dostęp

- Stosownie

- aktywny

- działalność

- aktorzy

- dodanie

- dodatek

- adres

- zaawansowany

- przed

- dopuszczać

- pozwala

- wśród

- an

- analiza

- analityk

- i

- android

- Anonimowy

- antywirusowe

- każdy

- awanse

- arabski

- SĄ

- AS

- At

- Napadający

- Ataki

- z dala

- BE

- stają się

- staje

- być

- za

- jest

- Blog

- deska

- obie

- Botnet

- budowniczy

- Budowanie

- by

- nazywa

- CAN

- możliwości

- kariery

- Kanał

- Charakterystyka

- kod

- społeczność

- Firmy

- Zagrożone

- Prowadzenie

- prowadzi

- składa się

- stale

- skonstruować

- kontynuować

- kontynuując

- kontrola

- kraje

- pęknięty

- Tworzenie

- krytyczny

- CSRB

- Obecnie

- Ciąć

- cyber

- cyberprzestępczość

- CYBERPRZESTĘPCA

- cyberprzestępcy

- ZAGROŻENIE

- Niebezpieczny

- tablica rozdzielcza

- dane

- DDoS

- opóźniony

- Kreowanie

- Departament

- Departament Bezpieczeństwa Wewnętrznego

- Wykrywanie

- Deweloper

- deweloperzy

- oprogramowania

- urządzenia

- rozprowadzać

- dystrybuowane

- inny

- Zdominować

- zdominowany

- dubbingowane

- dynamiczny

- Wcześnie

- Wschód

- wschodni

- bądź

- przedsiębiorstwa

- podmioty

- dowód

- ewoluuje

- egzekucja

- egzystencjalny

- exploity

- Korzyści

- Znajdź

- znalezieniu

- Firma

- i terminów, a

- W razie zamówieenia projektu

- Dawny

- Forum

- Forum

- znaleziono

- fps

- od

- gra

- Games

- gier

- Bramka

- zbierać

- zebrane

- Rządy

- bardzo

- Zarządzanie

- Grupy

- haker

- hakerzy

- włamanie

- hacki

- uchwyt

- Have

- he

- Atrakcja

- jego

- historia

- holistyczne

- ojczyzna

- Homeland Security

- HTTPS

- zidentyfikowane

- obraz

- in

- zawierać

- obejmuje

- Włącznie z

- indywidualny

- osób

- przemysłowa

- Inteligencja

- ciekawy

- najnowszych

- IP

- Adres IP

- Iran

- Izrael

- Styczeń

- Jones

- jpg

- znany

- krajobraz

- duży

- Późno

- później

- wodowanie

- najmniej

- poziom

- lubić

- linki

- Zyje

- poważny

- producent

- malware

- mężczyzna

- zarządzane

- zarządzający

- rynki

- Może..

- członek

- Użytkownicy

- Microsoft

- Środkowy

- Bliski Wschód

- Minecraft

- jeszcze

- większość

- motywacje

- ruch

- przeniósł

- Natura

- listopad

- Nvidia

- październik

- of

- oferta

- oferuje

- często

- on

- ONE

- trwający

- Online

- tylko

- działać

- or

- organizacji

- Inne

- Pozostałe

- na zewnątrz

- koniec

- Ludzie

- rurociąg

- Miejsce

- plany

- plato

- Analiza danych Platona

- PlatoDane

- zwrotnica

- populacja

- posiadać

- Wiadomości

- poprzedni

- prywatny

- problematyczny

- Profil

- Program

- Programiści

- Programy

- opublikowany

- położyć

- całkiem

- ransomware

- Ataki ransomware

- SZCZUR

- przekierowanie

- region

- zwolnić

- polegać

- zdalny

- zdalny dostęp

- Badania naukowe

- badacz

- Badacze

- odpowiedź

- przywracać

- ujawnia

- przeglądu

- recenzowanie

- Rockstar

- Rosyjski

- s

- Bezpieczeństwo

- mówią

- druga

- bezpieczeństwo

- widzieć

- sprzedać

- poważny

- Usługi

- ona

- strzelec

- powinien

- Targi

- Srebro

- podobny

- prostsze

- ponieważ

- umiejętności

- Tworzenie

- kilka

- wyrafinowany

- sofistyka

- Źródło

- Kod źródłowy

- specyficzny

- początek

- rozpoczęty

- Startowy

- sukces

- taki

- Syria

- system

- systemy

- cel

- cele

- zespół

- Techniczny

- Techniki

- nastolatek

- nastolatki

- Telegram

- Tendencję

- że

- Połączenia

- świat

- ich

- Tam.

- one

- groźba

- podmioty grożące

- Przez

- do

- narzędzie

- narzędzia

- wykracza poza

- Trend

- trojański

- Turcja

- drugiej

- pod ziemią

- nieznany

- zaktualizowane

- us

- Użytkownik

- za pomocą

- v1

- urozmaicony

- różnorodność

- różnorodny

- wersja

- była

- sposoby

- we

- słabszy

- Strona internetowa

- DOBRZE

- który

- Podczas

- KIM

- którego

- okna

- w

- działa

- świat

- młody

- youtube

- zefirnet