Cóż, nie spodziewaliśmy się tego!

Nasz ukochany iPhone 6+, teraz prawie osiem lat, ale w nieskazitelnym, jak nowy stanie aż do ostatniego UDI (niezamierzony incydent z demontażem, znany również jako prang rowerowy, który rozbił ekran, ale w przeciwnym razie pozostawił urządzenie działające bez zarzutu), od prawie roku nie otrzymał żadnych aktualizacji zabezpieczeń od Apple.

Ostatnia aktualizacja, którą otrzymaliśmy, to powrót na 2021-09-23, po aktualizacji do iOS 12.5.5.

Każda kolejna aktualizacja dla iOS i iPadOS 15, co zrozumiałe, wzmacniała nasze założenie, że Apple na zawsze zrezygnowało z obsługi iOS 12, dlatego przenieśliśmy starego iPhone'a do służby w tle, wyłącznie jako urządzenie awaryjne do map lub rozmów telefonicznych podczas podróży.

(Stwierdziliśmy, że kolejna awaria raczej nie zniszczy ekranu, więc wydawało się to użytecznym kompromisem).

Ale właśnie to zauważyliśmy Apple zdecydowało się jednak na ponowną aktualizację iOS 12.

Ta nowa aktualizacja dotyczy następujących modeli: iPhone 5s, iPhone 6, iPhone 6 Plus, iPad Air, iPad mini 2, iPad mini 3 i iPod touch 6. generacji. (Przed wydaniem iOS 13.1 i iPadOS 13.1 iPhony i iPady korzystały z tego samego systemu operacyjnego, określanego jako iOS dla obu urządzeń.)

Nie otrzymaliśmy wiadomości e-mail z poradą dotyczącą bezpieczeństwa od Apple, ale ostrzegający czytelnik Naked Security, który wie, że nadal mamy tego starego iPhone'a 6+, powiadomił nas o tym Biuletyn bezpieczeństwa Apple HT213428. (Dziękuję!)

Mówiąc najprościej, Apple opublikowało łatkę dla CVE-2022-32893, który jest jednym z dwa tajemnicze błędy zero-day które otrzymały łatki awaryjne na większości innych platform Apple wcześniej w sierpniu 2022 r.:

Implantacja złośliwego oprogramowania

Jak widać w artykule powyżej, wystąpił błąd zdalnego wykonania kodu WebKit, CVE-2022-32893, za pomocą którego jailbreaker, handlarz oprogramowania szpiegującego lub jakiś przebiegły cyberprzestępca mógł zwabić Cię na stronę z pułapką i wszczepić złośliwe oprogramowanie na Twoje urządzenie, nawet jeśli wszystko, co zrobiłeś, to zerknięcie na skądinąd niewinnie wyglądającą stronę lub dokument.

Następnie pojawił się drugi błąd w jądrze, CVE-2022-32894, dzięki któremu złośliwe oprogramowanie mogło rozszerzyć swoje macki poza aplikację, którą właśnie zhakował (np. przeglądarkę lub przeglądarkę dokumentów) i uzyskać kontrolę nad wewnętrznymi aspektami działania samego systemu, co pozwala złośliwemu oprogramowaniu szpiegować, modyfikować, a nawet instalować inne aplikacje, z pominięciem bardzo chwalonych i notorycznie surowych kontroli bezpieczeństwa firmy Apple.

Oto dobra wiadomość: iOS 12 nie jest podatny na zero-day CVE-2022-32894 na poziomie jądra, co prawie na pewno pozwala uniknąć ryzyka całkowitego narażenia samego systemu operacyjnego.

Ale oto zła wiadomość: iOS 12 jest podatny na błąd WebKit CVE-2022-32893, dzięki czemu poszczególne aplikacje w telefonie zdecydowanie są zagrożone.

Domyślamy się, że Apple musiał natknąć się na przynajmniej niektórych głośnych (lub wysokiego ryzyka) użytkowników starszych telefonów, którzy zostali w ten sposób naruszeni, i postanowili wprowadzić ochronę dla wszystkich jako specjalny środek ostrożności.

Niebezpieczeństwo WebKit

Pamiętaj, że błędy WebKit istnieją, mówiąc luźno, w warstwie oprogramowania poniżej Safari, więc przeglądarka Safari firmy Apple nie jest jedyną aplikacją narażoną na tę lukę.

Wszystkie przeglądarki na iOS, nawet Firefox, Edge, Chrome itd., używają WebKit (jest to wymóg Apple, jeśli chcesz, aby Twoja aplikacja trafiła do App Store).

A każda aplikacja wyświetlająca treści internetowe w celach innych niż ogólne przeglądanie, na przykład na stronach pomocy, jej O nas ekran, a nawet we wbudowanej „miniprzeglądarce”, jest również zagrożony, ponieważ będzie korzystał z WebKit pod osłonami.

Innymi słowy, samo „unikanie Safari” i trzymanie się przeglądarki innej firmy nie jest w tym przypadku odpowiednim obejściem.

Co robić?

Teraz wiemy, że brak aktualizacji dla iOS 12, kiedy pojawiły się najnowsze łatki awaryjne dla nowszych iPhone’ów, nie był spowodowany tym, że iOS był już bezpieczny.

Było to po prostu spowodowane faktem, że aktualizacja nie była jeszcze dostępna.

Tak więc, biorąc pod uwagę, że teraz wiemy, że iOS 12 is zagrożone, i że exploity przeciwko CVE-2022-32893 są wykorzystywane w prawdziwym życiu i że dostępna jest łatka…

…to jest pilna sprawa Aktualizuj wcześnie / Aktualizuj często!

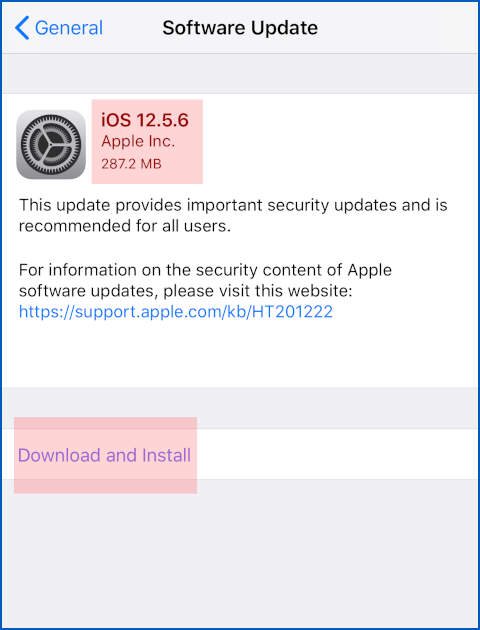

Iść do Ustawienia > Ogólne > Aktualizacja oprogramowaniai sprawdź, czy masz iOS 12.5.6.

Jeśli nie otrzymałeś jeszcze aktualizacji automatycznie, dotknij Pobierz i zainstaluj aby rozpocząć proces od razu:

Szukasz iOS 12.5.6.

W razie potrzeby użyj opcji Pobierz i zainstaluj.

- Apple

- blockchain

- pomysłowość

- portfele kryptowalutowe

- krypto-wymiana

- CVE-2022-32893

- bezpieczeństwo cybernetyczne

- cyberprzestępcy

- Bezpieczeństwo cybernetyczne

- Departament Bezpieczeństwa Wewnętrznego

- cyfrowe portfele

- zapora

- iOS

- Kaspersky

- malware

- Mcafee

- Nagie bezpieczeństwo

- NexBLOC

- plato

- Platon Ai

- Analiza danych Platona

- Gra Platona

- PlatoDane

- platogaming

- spyware

- VPN

- zestaw internetowy

- zabezpieczenia stron internetowych

- zefirnet

- Zero Day

![S3 Ep90: Znowu Chrome 0-day, True Cybercrime i obejście 2FA [Podcast + Transcript] S3 Ep90: Znowu Chrome 0-day, True Cybercrime i obejście 2FA [Podcast + Transcript] PlatoBlockchain Data Intelligence. Wyszukiwanie pionowe. AI.](https://platoblockchain.com/wp-content/uploads/2022/07/ns-1200-logo-podcast-300x157.png)