Czas czytania: 4 minuty

Badanie aspektów bezpieczeństwa web3 dla przedsiębiorstw.

Web 3.0 — przewaga w zakresie bezpieczeństwa

Mając tak wiele zalet, jesteśmy pewni, że Web 3.0 będzie w najbliższej przyszłości technologią, nad którą pracuje się najwięcej, a jednym z głównych powodów jest bezpieczeństwo, jakie zapewnia nam elastyczność Web 3.0.

Nie możesz dać siekiery dziecku. Podobnie, możesz tworzyć w Web 3.0 tylko z wykwalifikowanymi programistami. Jeśli chodzi o aspekt bezpieczeństwa Twojej firmy, potrzebujesz ekspertów, takich jak QuillAudits, którzy pomogą Ci w pełni wykorzystać bezpieczeństwo. Przyjrzyjmy się teraz niektórym podejść i rozwiązaniom, dzięki którym modele bezpieczeństwa Web 3.0 przyćmią poprzednie wersje Web.

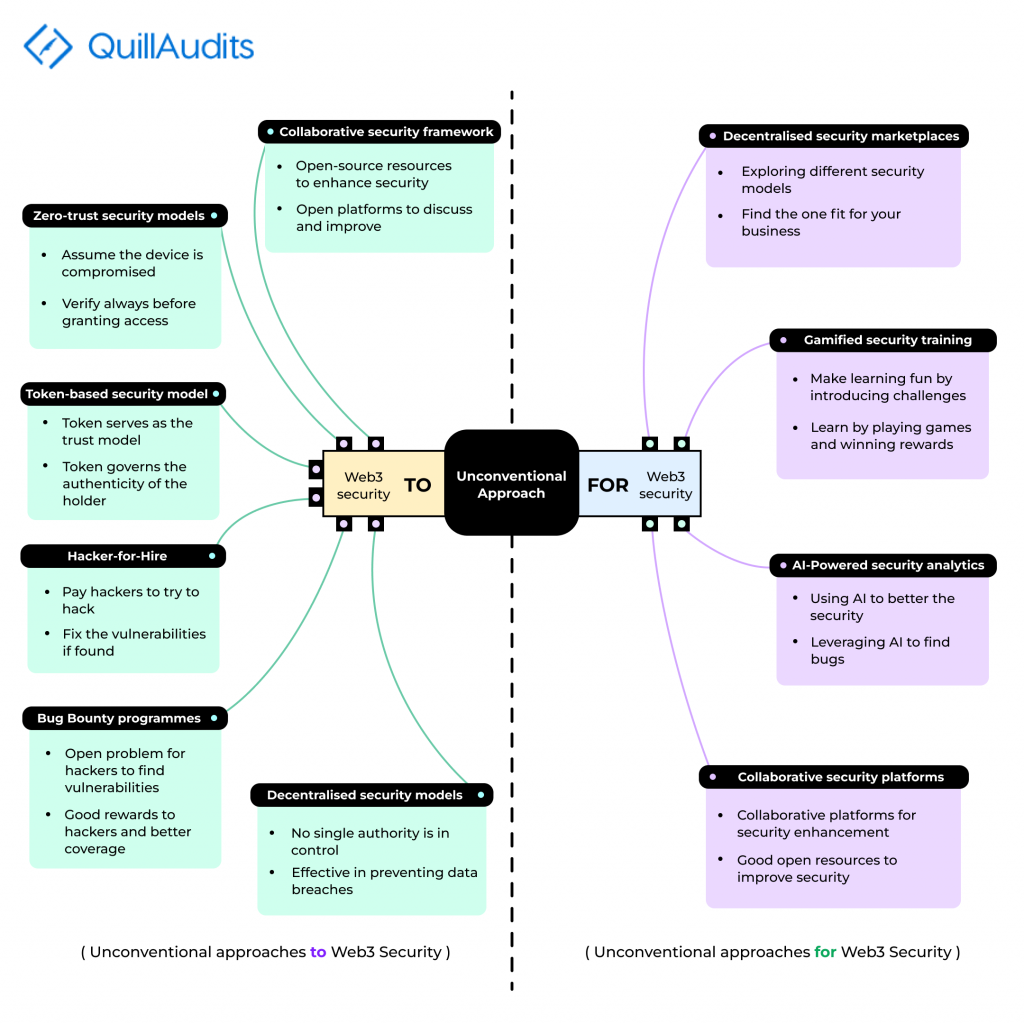

Niekonwencjonalne podejścia do Web3 Security for Enterprises

Modele bezpieczeństwa o zerowym zaufaniu

Ten model zakłada, że każdy użytkownik lub urządzenie próbujące uzyskać dostęp do sieci może zostać naruszone i musi zostać zweryfikowane przed przyznaniem dostępu. Funkcje Web3, takie jak technologia blockchain i zdecentralizowane aplikacje, odgrywają rolę w metodologii zerowego zaufania, zapewniając dodatkowe warstwy bezpieczeństwa i przejrzystości.

Ramy bezpieczeństwa umożliwiające współpracę

Społeczność Web3 zapewnia współpracę na rzecz rozwoju zorientowanego na bezpieczeństwo. Web3 jest w dużej mierze oprogramowaniem typu open source, które pomaga rozwiązywać problemy związane z bezpieczeństwem, ucząc się na błędach i ustaleniach innych osób publicznie dostępnych w Internecie.

Zdecentralizowany model bezpieczeństwa

Zdecentralizowane bezpieczeństwo sprawia, że za bezpieczeństwo informacji odpowiadają wszyscy, a nie tylko jeden organ centralny. Pomaga budować silną kulturę bezpieczeństwa i ochrony danych w organizacjach. Jest bardzo skuteczny w zapobieganiu naruszeniom danych i pomaga pozycjonować Twoją firmę jako tę, która bardzo poważnie traktuje ochronę danych klientów.

Programy hakerów do wynajęcia

Jest to jeden ze sposobów, w jaki firmy Web3 chronią swoich użytkowników, zatrudniając hakera, który spróbuje włamać się do ich firmy. Jeśli zostanie wykryta jakakolwiek luka w zabezpieczeniach lub problem, zostanie on naprawiony z pomocą programistów.

Programy Bug Bounty

Jest to podobne do hakera do wynajęcia, ale jedyną różnicą jest wybór hakera i nagroda dla hakera, w tym przypadku wyzwanie jest otwarte, mówiąc, że kto kiedykolwiek znajdzie lukę w protokole biznesowym, będzie przyznawane na podstawie powagi luki w zabezpieczeniach. W ten sposób testowanie ma większy zasięg w porównaniu z programem Haker do wynajęcia.

Model bezpieczeństwa oparty na tokenie

Token bezpieczeństwa działa jak klucz elektroniczny umożliwiający dostęp do czegoś. Może to być otwarcie niezamkniętych drzwi lub token bankowy używany jako cyfrowy token uwierzytelniający. Zasadniczo znak zaufania, który gwarantuje autentyczność posiadacza.

Niekonwencjonalne rozwiązania dla bezpieczeństwa Web3 w przedsiębiorstwach

Widzieliśmy różne podejścia, którymi zostaliśmy obdarzeni, kiedy pracowaliśmy nad projektami związanymi z Web3. W tej części bloga przedstawimy różne rozwiązania i sposoby, dzięki którym możemy wzmocnić Web3 w zakresie bezpieczeństwa, a także omówimy kilka możliwości wraz z niektórymi już istniejącymi metodami.

Współpracujące platformy bezpieczeństwa

Będąc tak niesamowitą społecznością Web3, warto być jej częścią. Nietrudno sobie wyobrazić ludzi z całego świata, którzy dzielą się informacjami związanymi z bezpieczeństwem na platformie, uczą się, rozwijają i tworzą bezpieczniejszą przyszłość. To jest miejsce, w którym Web3 wyróżnia się na tle innych. To społeczność, tutaj dobrze nam się współpracuje, a platforma, na której wszystkie szczegóły związane z bezpieczeństwem współdzielone między rówieśnikami, nie jest obcą koncepcją w Web3. Zwłaszcza jeśli jesteś częścią QuillAcademy 🙂

Zdecentralizowane rynki bezpieczeństwa

Wyobraź sobie platformę z różnymi typami zdecentralizowanych modeli bezpieczeństwa, z których możemy wybierać dla naszej organizacji według własnego uznania. Załóżmy na przykład, że chcemy stworzyć zdecentralizowany system bezpieczeństwa danych sprzedażowych. Tutaj możemy zastosować takie modele bezpieczeństwa, w których ludzie z działu sprzedaży, marketingu i HR mają do niego dostęp z dystrybucją bezpieczeństwa do różnych działów, które są z nim powiązane, i wzmocnionym bezpieczeństwem.

Zgrywalizowane programy szkoleniowe w zakresie bezpieczeństwa

W dzisiejszych czasach nauka kojarzy się z zabawą, a granie w gry zawsze było zabawą, więc dlaczego nie bawić się podczas nauki? To nie jest nowa koncepcja. To ta sama koncepcja, której używamy w przypadku dzieci. Sprawiamy, że nauka jest przyjemna, aby dzieci szybciej się przystosowywały i konsumowały, tak samo jak programy szkoleniowe w zakresie bezpieczeństwa, a krok w tym kierunku prowadzi nas do CTF. QuillAudit ma kilka światowej klasy problemów z CTF; sprawdź je na stronie internetowej.

Analiza bezpieczeństwa oparta na sztucznej inteligencji

Jeśli chodzi o nowe rewolucyjne technologie, jak możemy nie mówić o sztucznej inteligencji? Zasilanie wielu sektorów dzisiejszego świata. Może być używany do zasilania aspektów bezpieczeństwa sieci. Aby to urzeczywistnić, prowadzone są ciągłe badania i rozwój.

Wnioski

z dyskusja skoncentrowana na web3 na temat przedsiębiorstw w części 1, dowiedzieliśmy się o wielu zaletach. Firmy oparte na Web3 będą się cieszyć w porównaniu z firmami konwencjonalnymi. Rasa ludzka jest dzisiaj tam, gdzie jest, tylko dlatego, że niektórzy z nas podążali niekonwencjonalną drogą. Teraz nadszedł czas, aby zrobić to ponownie.

Dyskusje na temat podejść i rozwiązań oparte na bezpieczeństwie Web3 ujawniły wiele możliwości, które czekają na zbadanie pod parasolem bezpieczeństwa. Po co się wahać? To idealny czas, aby zacząć. Jestem pewien, że przewaga pierwszego gracza wciąż istnieje.

Na koniec podziękujmy osobie, która umożliwiła ci prowadzenie tego bloga. My, QuillAudits, zapewniamy najnowsze aktualizacje, poprawki i treści edukacyjne związane z bezpieczeństwem, dzięki czemu możesz wyprzedzić gry związane z bezpieczeństwem i pomóc nam uczynić web3 bezpieczniejszym światem. Nie zapomnij odwiedzić naszej strony internetowej i zarejestrować się na audyt, jeśli budujesz w web3. Zaufaj mi; Niektóre projekty zaoszczędziłyby miliony, gdyby to zrobiły

17 odwiedzajacy

- Dystrybucja treści i PR oparta na SEO. Uzyskaj wzmocnienie już dziś.

- Platoblockchain. Web3 Inteligencja Metaverse. Wzmocniona wiedza. Dostęp tutaj.

- Źródło: https://blog.quillhash.com/2023/03/20/web-3-0-security-for-enterprise-approaches-and-solutions-part-2/

- :Jest

- 7

- a

- O nas

- dostęp

- w poprzek

- przystosować

- Dodatkowy

- Korzyść

- Zalety

- przed

- AI

- Wszystkie kategorie

- już

- zawsze

- wśród

- i

- osobno

- aplikacje

- podejście

- awanse

- SĄ

- AS

- aspekt

- aspekty

- powiązany

- próbując

- Audyt

- autentyczność

- władza

- dostępny

- Stephen Schwartz wygrywa

- Bankowość

- na podstawie

- Gruntownie

- BE

- bo

- zanim

- jest

- blockchain

- blockchain technologia

- Blog

- hojność

- naruszenia

- przynieść

- przyniósł

- budować

- Budowanie

- biznes

- biznes

- by

- CAN

- nie może

- centralny

- wyzwanie

- ZOBACZ

- dziecko

- Dzieci

- wybór

- Dodaj

- współpracować

- współpraca

- społeczność

- Firmy

- w porównaniu

- Zagrożone

- pojęcie

- konsumować

- zawartość

- ciągły

- Konwencjonalny

- Stwórz

- Tworzenie

- kultura

- dane

- Naruszenie danych

- Ochrona danych

- zdecentralizowany

- Departament

- Działy

- detale

- deweloperzy

- rozwijanie

- oprogramowania

- urządzenie

- różnica

- różne

- cyfrowy

- kierunek

- dyskutować

- dyskusja

- 分配

- nie

- Drzwi

- edukacyjny

- wydajny

- Elektroniczny

- upoważniać

- wzmocnione

- cieszyć się

- Enterprise

- przedsiębiorstwa

- szczególnie

- EVER

- każdy jest

- przykład

- Przede wszystkim system został opracowany

- eksperci

- odkryj

- zbadane

- szybciej

- Korzyści

- kilka

- Znajdź

- i terminów, a

- dopasować

- ustalony

- Elastyczność

- następnie

- W razie zamówieenia projektu

- obcy

- znaleziono

- od

- zabawa

- przyszłość

- gra

- Games

- otrzymać

- Dać

- globus

- będzie

- przyznanie

- gwarancji

- siekać

- haker

- Ciężko

- Have

- pomoc

- pomaga

- tutaj

- zatrudnić

- Wynajmowanie

- posiadacz

- W jaki sposób

- hr

- HTTPS

- człowiek

- i

- in

- Informacja

- bezpieczeństwo informacji

- Internet

- przedstawiać

- problem

- problemy

- IT

- JEGO

- Klawisz

- firmy

- nioski

- Wyprowadzenia

- dowiedziałem

- nauka

- lekki

- lubić

- zrobiony

- Główny

- robić

- WYKONUJE

- wiele

- Marketing

- Maksymalna szerokość

- Metodologia

- metody

- miliony

- błędy

- model

- modele

- jeszcze

- większość

- Blisko

- Potrzebować

- sieć

- Nowości

- of

- on

- ONE

- koncepcja

- open source

- otwarcie

- Szanse

- organizacja

- organizacyjne

- Pozostałe

- zasięg

- część

- Ludzie

- doskonały

- Platforma

- plato

- Analiza danych Platona

- PlatoDane

- Grać

- gra

- position

- możliwości

- możliwy

- Zasilanie

- zapobieganie

- poprzedni

- problemy

- program

- programy

- projektowanie

- ochrona

- protokół

- pod warunkiem,

- zapewnia

- że

- Quillhash

- Wyścig

- Rzeczywistość

- Przyczyny

- w sprawie

- zarejestrować

- związane z

- Badania naukowe

- badania i rozwój

- odpowiedzialność

- rewolucyjny

- Nagradzać

- Rola

- bezpieczniej

- sole

- taki sam

- Sektory

- bezpieczne

- bezpieczeństwo

- token bezpieczeństwa

- shared

- dzielenie

- podobny

- Podobnie

- pojedynczy

- wykwalifikowany

- So

- Rozwiązania

- kilka

- coś

- Źródło

- stojaki

- rozpoczęty

- pobyt

- Ewolucja krok po kroku

- Nadal

- silny

- Studiowanie

- taki

- system

- trwa

- Mówić

- Technologies

- Technologia

- REGULAMIN

- Testowanie

- że

- Połączenia

- ich

- Im

- rzecz

- czas

- do

- już dziś

- dzisiaj

- żeton

- Trening

- Przezroczystość

- Zaufaj

- typy

- parasol

- oryginalny

- dla

- Nowości

- us

- posługiwać się

- Użytkownik

- Użytkownicy

- zweryfikowana

- Odwiedzić

- wrażliwość

- Czekanie

- Droga..

- sposoby

- sieć

- Web 3

- Web 3.0

- Web3

- Społeczność Web3

- Związane z Internetem3

- Strona internetowa

- DOBRZE

- który

- Podczas

- KIM

- będzie

- w

- pracował

- działa

- świat

- klasa światowa

- by

- You

- Twój

- zefirnet