A operação LockBit ransomware-as-a-service (RaaS) relançou seu site de vazamento, apenas uma semana depois uma operação coordenada de remoção da aplicação da lei global.

Em 19 de Fevereiro, a “Operação Cronos Taskforce” – que inclui o FBI, a Europol e a Agência Nacional do Crime (NCA) do Reino Unido, entre outras agências – realizou uma acção massiva. De acordo com a Agência Nacional do Crime da Grã-Bretanha (NCA), a força-tarefa derrubou infraestruturas espalhadas por três países, incluindo dezenas de servidores. Ele apreendeu códigos e outras informações valiosas, uma grande quantidade de dados roubados de suas vítimas e mais de 1,000 chaves de descriptografia associadas. Vandalizou o site de vazamento do grupo e seu portal afiliado, congelou mais de 200 contas de criptomoedas, prendeu um cidadão polonês e um ucraniano e indiciou dois cidadãos russos.

Um porta-voz da NCA resumiu em 26 de fevereiro, dizendo à Reuters que o grupo “permanece completamente comprometido”.

A pessoa acrescentou, no entanto, que “nosso trabalho para atingi-los e desestabilizá-los continua”.

Na verdade, a Operação Cronos pode não ter sido tão abrangente como parecia à primeira vista. Embora a aplicação da lei tenha conseguido danificar a infraestrutura primária do LockBit, seu líder admitiu em uma carta, seus sistemas de backup permaneceram intactos, permitindo que a operação se recuperasse rapidamente.

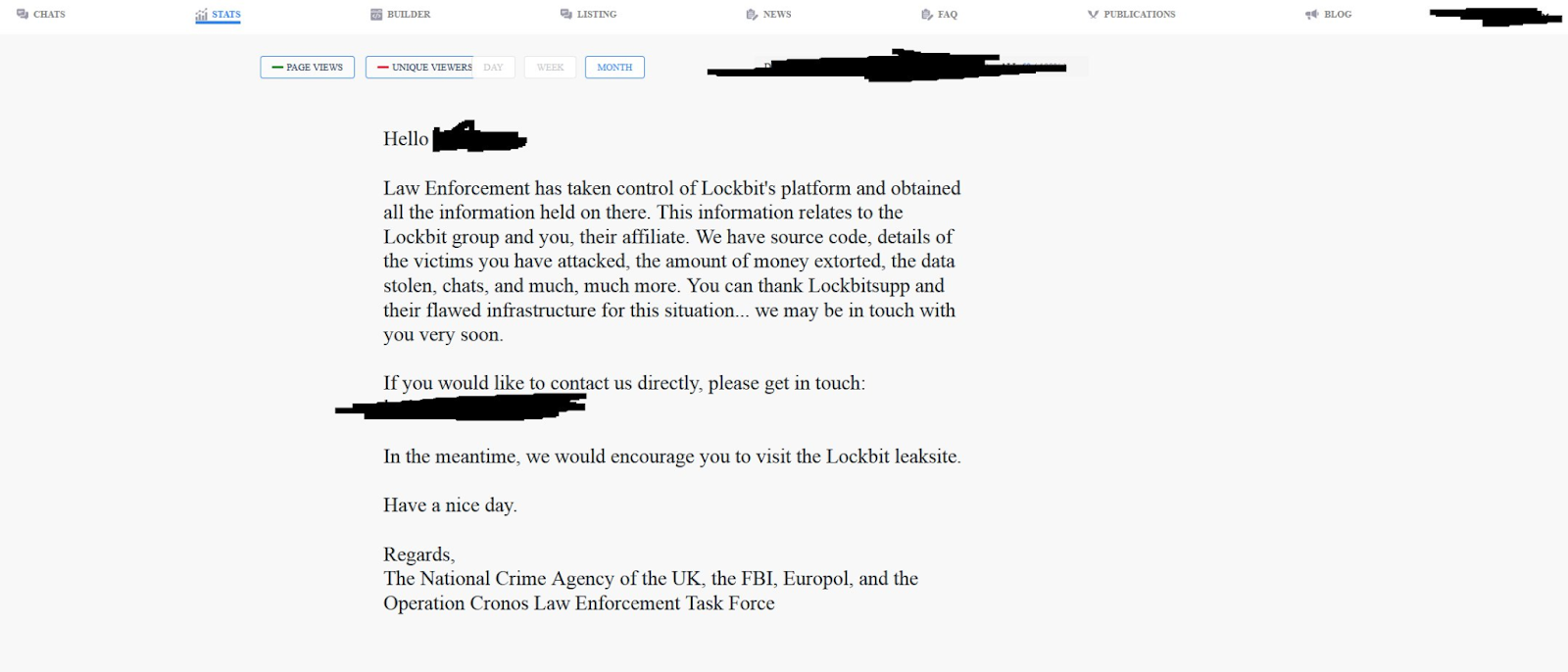

A mensagem deixada no portal de afiliados da LockBit; Fonte: vx-underground via X (antigo Twitter)

“No final das contas, é um golpe significativo contra eles pelas forças da lei”, diz o ex-agente especial do FBI Michael McPherson, agora vice-presidente sênior de operações técnicas da ReliaQuest. “Não creio que alguém seja ingênuo o suficiente para dizer que isso é o prego no caixão para este grupo, mas isso é um golpe mortal.”

O lado da história do LockBit

Seria aconselhável saudar o líder da LockBit com ceticismo. “Como muitos desses caras no espaço de ransomware, ele tem um grande ego, ele é um pouco volátil. E ele é conhecido por contar histórias bastante complicadas quando isso atende ao seu objetivo”, diz Kurtis Minder, negociador de ransomware e cofundador e CEO do GroupSense.

Em sua carta, entretanto, a pessoa ou pessoas a quem Minder se refere como “Alex” adota um tom notavelmente humilde.

“Devido à minha negligência pessoal e irresponsabilidade, relaxei e não atualizei o PHP a tempo”, escreveu o líder do ransomware, citando o bug crítico do PHP com classificação 9.8 em 10 CVSS. CVE-2023-3824 “como resultado foi obtido acesso aos dois servidores principais onde esta versão do PHP foi instalada. Sei que pode não ter sido esse CVE, mas algo como 0day para PHP, mas não posso ter 100% de certeza.”

Crucialmente, ele acrescentou: “Todos os outros servidores com blogs de backup que não tinham PHP instalado não serão afetados e continuarão a distribuir dados roubados das empresas atacadas”. Na verdade, graças a esta redundância, o site de vazamento do LockBit voltou a funcionar depois de uma semana, apresentando uma dúzia de vítimas: uma plataforma de empréstimos, uma rede nacional de laboratórios odontológicos e, mais notavelmente, o condado de Fulton, na Geórgia, onde o ex-presidente Trump está atualmente envolvido em uma batalha legal.

Fonte: Bitdefender

A ação policial tem impacto?

Há anos, as autoridades policiais dos EUA e da UE têm ganhado as manchetes com ataques de alto perfil às principais operações de ransomware: Colméia, AlphV/Gato Preto, Armário Ragnar, e assim por diante. Que apesar desses esforços ransomware continua a aumentar pode inspirar apatia em alguns.

Mas no rescaldo de tais ataques, McPherson explica: “Ou estes grupos não se reconstituíram ou recuperaram de forma menor. Tipo, o Hive ainda não conseguiu voltar – houve interesse nisso, mas realmente não se materializou.”

Mesmo que a aplicação da lei não tenha eliminado totalmente o LockBit, provavelmente ainda causou grandes danos aos hackers. Por exemplo, salienta Minder, “eles aparentemente obtiveram acesso a algumas informações das afiliadas”, o que proporciona às autoridades uma influência significativa.

“Se eu for um afiliado ou outro desenvolvedor de ransomware, posso pensar duas vezes antes de interagir com essas pessoas, caso elas tenham virou informante do FBI. Então isso está criando alguma desconfiança. E, por outro lado, acho que eles estão fazendo o mesmo com o LockBit, dizendo: 'Ei, na verdade sabemos quem são todos os afiliados, obtivemos todas as informações de contato deles.' Então agora o LockBit vai suspeitar de suas próprias afiliadas. É um pouco de caos. É interessante."

Porém, para realmente resolver o ransomware no longo prazo, os governos podem precisar complementar as remoções chamativas com políticas e programas eficazes.

“Tem que haver um programa equilibrado, talvez no nível do governo federal, que realmente ajude na prevenção, na resposta, na reparação. Penso que se víssemos quanto capital está realmente a sair da economia dos EUA como resultado deste tipo de atividades, veríamos que faria sentido subsidiar um programa como esse, que evitaria que as pessoas tivessem de pagar resgates”, ele diz.

- Conteúdo com tecnologia de SEO e distribuição de relações públicas. Seja amplificado hoje.

- PlatoData.Network Gerativa Vertical Ai. Capacite-se. Acesse aqui.

- PlatoAiStream. Inteligência Web3. Conhecimento Amplificado. Acesse aqui.

- PlatãoESG. Carbono Tecnologia Limpa, Energia, Ambiente, Solar, Gestão de resíduos. Acesse aqui.

- PlatoHealth. Inteligência em Biotecnologia e Ensaios Clínicos. Acesse aqui.

- Fonte: https://www.darkreading.com/threat-intelligence/lockbit-leak-site-reemerges-week-after-complete-compromise-

- :tem

- :é

- :não

- :onde

- $UP

- 000

- 1

- 10

- 19

- 200

- 7

- 8

- 9

- a

- Capaz

- Sobre

- Acesso

- Contas

- em

- Açao Social

- atividades

- adicionado

- admitiu

- Afiliados

- Afiliados

- Depois de

- resultado

- contra

- agências

- agência

- Agente

- alex

- Todos os Produtos

- entre

- an

- e

- Outro

- apatia

- SOMOS

- preso

- AS

- associado

- At

- Autoridades

- em caminho duplo

- backup

- balanced

- Batalha

- BE

- sido

- Pouco

- Blogs

- soprar

- corpo

- ressalto

- Grã-Bretanha

- Bug

- mas a

- by

- CAN

- capital

- transportado

- casas

- causado

- Chefe executivo

- Chaos

- Co-fundador

- código

- como

- Empresas

- completar

- completamente

- compreensivo

- compromisso

- Comprometido

- Contacto

- continuar

- continua

- coordenado

- países

- condado

- Criar

- Crime

- crítico

- Cronos

- criptomoedas

- Atualmente

- cve

- dano

- dados,

- dia

- Developer

- DID

- didn

- perturbe

- desconfiança

- parece

- fazer

- don

- down

- dúzia

- dezenas

- dois

- economia

- Eficaz

- esforços

- eu

- ou

- outro

- permitindo

- final

- aplicação

- suficiente

- EU

- Europol

- exemplo

- Explica

- fbi

- Apresentando

- Fev

- Federal

- Governo federal

- Primeiro nome

- Giro

- Escolha

- Antigo

- Antigo presidente

- Antigamente

- da

- ganhou

- OFERTE

- Global

- vai

- tem

- Governo

- Governos

- ótimo

- Grupo

- Do grupo

- hackers

- prejudicar

- Ter

- ter

- he

- headlines

- ajuda

- de alto perfil

- sua

- Colméia

- Como funciona o dobrador de carta de canal

- Contudo

- HTTPS

- humilde

- i

- if

- imagem

- Impacto

- in

- inclui

- Incluindo

- de fato

- INFORMAÇÕES

- Infraestrutura

- inspirar

- instalado

- Inteligência

- interagindo

- interesse

- interessante

- envolvido

- IT

- ESTÁ

- apenas por

- apenas um

- Guarda

- chaves

- tipos

- Saber

- conhecido

- Laboratório

- Escritórios de

- aplicação da lei

- líder

- vazar

- partida

- esquerda

- Legal

- empréstimo

- plataforma de empréstimo

- carta

- Nível

- Alavancagem

- como

- Provável

- pequeno

- lote

- moldadas

- a Principal

- principal

- fazer

- maciço

- materializar

- Posso..

- talvez

- mensagem

- Michael

- poder

- mais

- a maioria

- muito

- my

- Nacional

- NCA

- você merece...

- rede

- nist

- notavelmente

- agora

- objetivo

- of

- on

- ONE

- operação

- Operações

- or

- Outros

- A Nossa

- Fora

- próprio

- página

- Pagar

- Pessoas

- pessoa

- pessoal

- pessoas

- PHP

- plataforma

- platão

- Inteligência de Dados Platão

- PlatãoData

- pontos

- políticas

- Polaco

- Portal

- presidente

- triunfo do presidente

- bastante

- Prevenção

- primário

- Agenda

- Programas

- rapidamente

- bastante

- ransomware

- RE

- perceber

- clientes

- refere-se

- relaxado

- permaneceu

- permanece

- reparar

- resposta

- resultar

- Reuters

- corrida

- russo

- s

- mesmo

- serra

- dizer

- dizendo

- diz

- Vejo

- parecia

- apreendidos

- senior

- sentido

- Servidores

- lado

- periodo

- local

- Ceticismo

- menor

- So

- RESOLVER

- alguns

- algo

- fonte

- Espaço

- especial

- Ressentimento

- porta-voz

- Patrocinado

- propagação

- Ainda

- roubado

- História

- Greves

- tal

- completar

- certo

- suspeito

- sistemas

- contos

- Target

- força tarefa

- Dados Técnicos:

- dizer

- dizendo

- do que

- obrigado

- que

- A

- do Reino Unido

- deles

- Eles

- então

- Lá.

- Este

- deles

- think

- isto

- Apesar?

- três

- tempo

- para

- TOM

- levou

- TOTALMENTE

- acima

- Twice

- dois

- Uk

- Ucraniano

- não afetado

- intocado

- Atualizar

- us

- Economia dos EUA

- Valioso

- Ve

- versão

- via

- vício

- Vice-Presidente

- vítimas

- foi

- Caminho..

- we

- Site

- semana

- quando

- qual

- QUEM

- precisarão

- Limpar

- de

- Atividades:

- seria

- escreveu

- X

- anos

- ainda

- zefirnet