Parte do código-fonte proprietário do Twitter estava disponível publicamente no Github há quase três meses, de acordo com informações obtidas de um Solicitação de remoção DMCA protocolado em 24 de março.

O GitHub é a maior plataforma de hospedagem de código do mundo. De propriedade da Microsoft, atende mais de 100 milhões de desenvolvedores e contém quase 400 repositórios Em tudo.

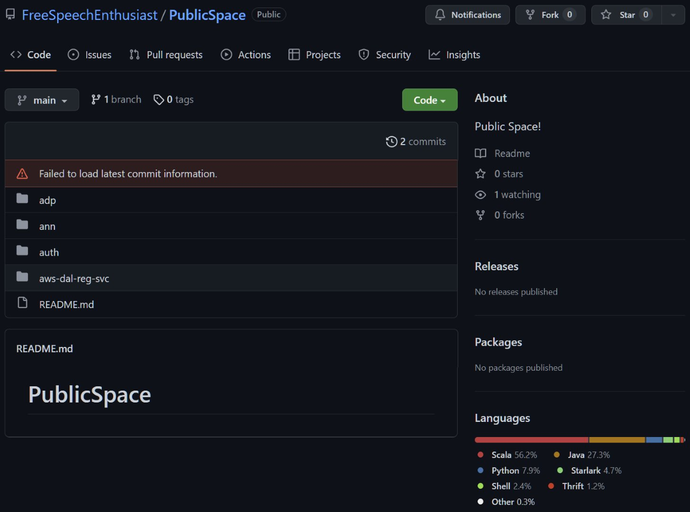

Em 24 de março, o GitHub honrou o pedido de um funcionário do Twitter para remover “código-fonte proprietário da plataforma e ferramentas internas do Twitter”. O código foi publicado em um repositório chamado “PublicSpace,” por um indivíduo com o nome de usuário “Entusiasta da FreeSpeech.” O nome é uma aparente referência à obra de Elon Musk. casus belli por assumir o Twitter em outubro (uma filosofia que tem sido implementado de forma desigual em meses desde então).

O código vazado estava contido em quatro pastas. Embora inacessíveis desde 24 de março, alguns dos nomes das pastas - como "auth" e "aws-dal-reg-svc" - parecem dar uma dica do que continham.

De acordo com a Ars Technica, o FreeSpeechEnthusiast ingressou no Github em 3 de janeiro e confirmou todo o código vazado no mesmo dia. Isso significa que, ao todo, o código ficou totalmente acessível ao público por quase três meses.

Como acontecem os vazamentos de código-fonte corporativo

As principais empresas de software são construídas em milhões de linhas de código e, de vez em quando, por um motivo ou outro, algumas delas podem vazar.

“Maus atores, é claro, desempenham um papel importante”, diz Dwayne McDaniel, defensor do desenvolvedor do GitGuardian. “Vimos isso no ano passado em casos como Samsung e Uber envolvendo o grupo Lapsus$. "

Os hackers nem sempre fazem parte da história, no entanto. No caso do Twitter, evidências circunstanciais apontam para um funcionário insatisfeito. E “muito disso também vem do código que termina onde não pertence involuntariamente, como vimos com a Toyota, onde um subcontratado tornou pública uma cópia de uma base de código privada”, acrescenta. “A complexidade de trabalhar com git e CI/CD combinada com um número cada vez maior de repositórios para lidar com aplicativos modernos significa que o código em repositórios privados pode se tornar público por engano.”

O problema de vazamentos de código-fonte para empresas

Para o Twitter e empresas semelhantes, os vazamentos de código-fonte podem ser um problema muito maior para a segurança cibernética do que a violação de direitos autorais. Depois que um repositório privado se torna público, todos os tipos de danos podem ocorrer.

“É importante lembrar que os repositórios de origem geralmente contêm mais do que apenas o código”, observa Tim Mackey, principal estrategista de segurança do Synopsys Cybersecurity Research Center. “Você encontrará casos de teste, possivelmente dados de amostra junto com detalhes sobre como o software deve ser configurado.”

Também pode haver informações pessoais confidenciais e informações de autenticação ocultas no código. Por exemplo, “para alguns aplicativos que nunca devem ser enviados aos clientes, a configuração padrão contida no repositório de código-fonte pode ser apenas a configuração em execução”, diz Mackey. Os hackers podem usar autenticação roubada e dados de configuração para realizar ataques maiores e melhores contra a vítima de um vazamento.

É por isso que “as empresas devem adotar uma estratégia de gerenciamento de segredos mais segura, combinando armazenamento de segredos com detecção de segredos”, diz McDaniel do GitGuardian. “As organizações também devem auditar sua situação atual de vazamento de segredos para saber quais sistemas estão em risco se ocorrer um vazamento de código e onde focar a priorização.”

Mas nos casos em que o vazamento vem de dentro – como o do Twitter – é necessário um cuidado ainda maior. Requer modelagem e análise de ameaças completas do gerenciamento de código-fonte de uma empresa, diz Mackey.

“Isso é importante porque, se alguém pode desencadear um vazamento de código-fonte, também pode alterar o código-fonte”, diz ele. “Se você não estiver usando autenticação multifator para acesso, impondo acesso limitado apenas a usuários aprovados, impondo direitos de acesso e monitoramento de acesso, talvez você não tenha uma visão completa de como alguém pode explorar as suposições que suas equipes de desenvolvimento fizeram quando eles garantiu seu repositório de código-fonte.”

- Conteúdo com tecnologia de SEO e distribuição de relações públicas. Seja amplificado hoje.

- Platoblockchain. Inteligência Metaverso Web3. Conhecimento Ampliado. Acesse aqui.

- Fonte: https://www.darkreading.com/attacks-breaches/twitter-source-code-leak-github-potential-cyber-nightmare

- :é

- $UP

- 100

- 7

- a

- habilidade

- Acesso

- acessível

- Segundo

- atores

- Adiciona

- adotar

- advogado

- contra

- Todos os Produtos

- sempre

- análise

- e

- Outro

- aparente

- aplicações

- aprovou

- SOMOS

- AS

- At

- Ataques

- auditor

- Auth

- Autenticação

- disponível

- em caminho duplo

- Mau

- BE

- Porque

- tornam-se

- torna-se

- Melhor

- maior

- construído

- by

- chamado

- CAN

- capturar

- transportar

- casas

- casos

- Centralização de

- alterar

- código

- Codebase

- combinado

- combinando

- comprometido

- Empresas

- complexidade

- Configuração

- não contenho

- contém

- direitos autorais

- violação de direitos autorais

- Para

- Atual

- Clientes

- cibernético

- Cíber segurança

- dados,

- dia

- acordo

- Padrão

- detalhes

- Detecção

- Developer

- Desenvolvimento

- Elon

- Elon Musk

- Empregado

- impor

- Empreendimento

- inteiramente

- Mesmo

- sempre crescente

- Cada

- evidência

- exemplo

- Explorar

- Encontre

- Foco

- seguir

- Escolha

- da

- cheio

- Git

- GitHub

- OFERTE

- Bom estado, com sinais de uso

- maior

- hackers

- Ter

- oculto

- honrado

- hospedagem

- Como funciona o dobrador de carta de canal

- HTTPS

- importante

- in

- inacessível

- Individual

- INFORMAÇÕES

- violação

- interno

- IT

- Jan

- ingressou

- Saber

- maior

- Sobrenome

- Ano passado

- vazar

- Vazamentos

- como

- Limitado

- acesso limitado

- linhas

- moldadas

- principal

- de grupos

- Março

- max-width

- significa

- Microsoft

- poder

- milhão

- milhões

- erro

- EQUIPAMENTOS

- monitoração

- mês

- mais

- autenticação multifator

- Almíscar

- nome

- nomes

- quase

- Notas

- número

- Outubro

- of

- on

- ONE

- organizações

- propriedade

- parte

- pessoal

- filosofia

- fotografia

- plataforma

- platão

- Inteligência de Dados Platão

- PlatãoData

- Jogar

- pontos

- potencial

- potencialmente

- Diretor

- priorização

- privado

- Problema

- proprietário

- público

- publicamente

- publicado

- RE

- razão

- lembrar

- remover

- repositório

- solicitar

- exige

- pesquisa

- direitos

- Risco

- Tipo

- corrida

- s

- mesmo

- diz

- Peneira

- seguro

- Secured

- segurança

- sensível

- serve

- enviado

- rede de apoio social

- desde

- situação

- So

- Software

- alguns

- Alguém

- fonte

- código fonte

- roubado

- armazenamento

- História

- Estrategista

- Estratégia

- sistemas

- tomar

- equipes

- teste

- que

- A

- A fonte

- o mundo

- deles

- ameaça

- três

- Tim

- para

- ferramentas

- toyota

- desencadear

- usar

- usuários

- Vítima

- O Quê

- qual

- de

- dentro

- trabalhar

- mundo

- ano

- Vocês

- investimentos

- zefirnet