Os golpes de phishing que tentam induzi-lo a colocar sua senha real em um site falso existem há décadas.

Como os leitores regulares do Naked Security saberão, precauções como usar um gerenciador de senhas e ativar a autenticação de dois fatores (2FA) podem ajudar a protegê-lo contra contratempos de phishing, porque:

- Os gerenciadores de senhas associam nomes de usuários e senhas a páginas da Web específicas. Isso torna difícil para os gerenciadores de senha traí-lo para sites falsos por engano, porque eles não podem inserir nada para você automaticamente se se depararem com um site que nunca viram antes. Mesmo que o site falso seja uma cópia perfeita do original, com um nome de servidor próximo o suficiente para ser quase indistinguível ao olho humano, o gerenciador de senhas não se deixará enganar porque normalmente está procurando a URL, a URL inteira , e nada além do URL.

- Com o 2FA ativado, sua senha sozinha geralmente não é suficiente para fazer login. Os códigos usados pelos sistemas 2FA normalmente funcionam apenas uma vez, sejam eles enviados para o seu telefone via SMS, gerados por um aplicativo móvel ou calculados por um dongle de hardware seguro ou chaveiro que você carrega separadamente do seu computador. Saber (ou roubar, comprar ou adivinhar) apenas sua senha não é mais suficiente para um cibercriminoso “provar” falsamente que é você.

Infelizmente, essas precauções não podem imunizá-lo completamente contra ataques de phishing, e os cibercriminosos estão cada vez melhores em enganar usuários inocentes para que entreguem suas senhas e códigos 2FA ao mesmo tempo, como parte do mesmo ataque…

… nesse ponto, os bandidos imediatamente tentam usar a combinação de nome de usuário + senha + código único que acabaram de obter, na esperança de fazer login com rapidez suficiente para acessar sua conta antes que você perceba que há algo de phishing acontecendo.

Pior ainda, os criminosos geralmente visam criar o que gostamos de chamar de “desmontagem suave”, o que significa que eles criam uma conclusão visual crível para sua expedição de phishing.

Isso geralmente faz parecer que a atividade que você acabou de “aprovar” inserindo sua senha e código 2FA (como contestar uma reclamação ou cancelar um pedido) foi concluída corretamente e, portanto, nenhuma ação adicional é necessária de sua parte.

Assim, os invasores não apenas entram em sua conta, mas também deixam você sem suspeitas e com pouca probabilidade de verificar se sua conta realmente foi invadida.

A estrada curta, mas sinuosa

Aqui está um golpe do Facebook que recebemos recentemente que tenta levá-lo exatamente por esse caminho, com diferentes níveis de credibilidade em cada estágio.

Os golpistas:

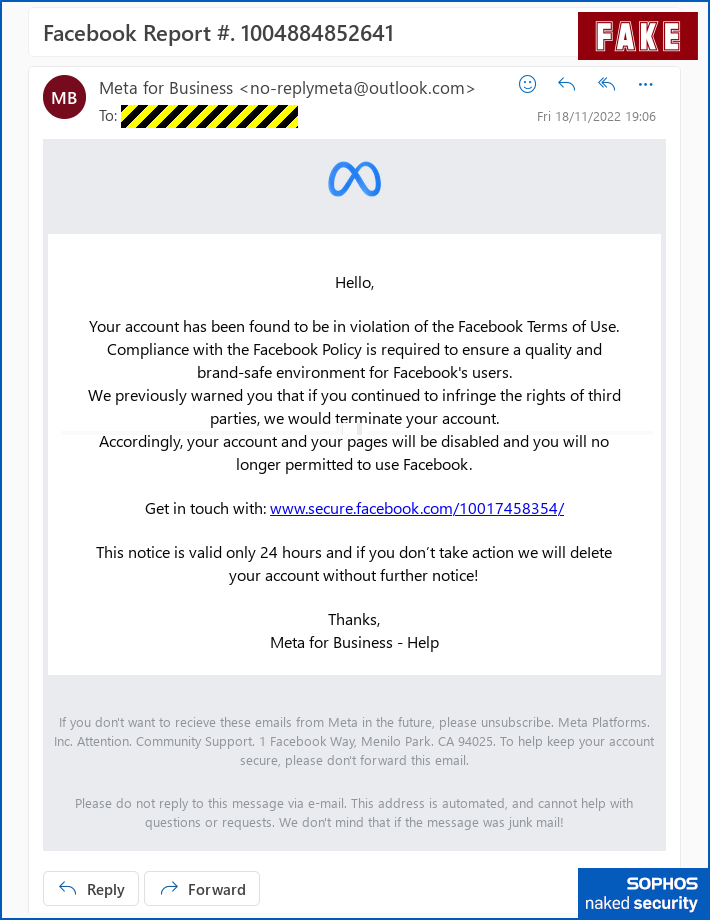

- Finja que sua própria página do Facebook viola os termos de uso do Facebook. Os bandidos alertam que isso pode fazer com que sua conta seja encerrada. Como você sabe, o burburinho que está surgindo no Twitter e em torno dele transformou questões como verificação de conta, suspensão e restabelecimento em polêmicas barulhentas. Como resultado, os usuários de mídia social estão compreensivelmente preocupados em proteger suas contas em geral, estejam eles especificamente preocupados com o Twitter ou não:

O “aviso” de e-mail não solicitado que inicia tudo. - Atraem você para uma página real com um

facebook.comURL. A conta é falsa, configurada inteiramente para esta campanha de golpe em particular, mas o link que aparece no e-mail que você recebe realmente leva afacebook.com, diminuindo a probabilidade de atrair suspeitas, seja de sua parte ou de seu filtro de spam. Os bandidos intitularam sua página Propriedade intelectual (reclamações de direitos autorais são muito comuns hoje em dia) e usaram o logotipo oficial da Meta, empresa controladora do Facebook, para adicionar um toque de legitimidade:

Uma página de conta de usuário fraudulenta com um nome e ícone de aparência oficial. - Forneça a você um URL para entrar em contato com o Facebook e apelar contra o cancelamento. A URL acima não termina em

facebook.com, mas começa com um texto que faz com que pareça um link personalizado do formuláriofacebook-help-nnnnnn, onde os bandidos afirmam que os dígitosnnnnnnsão um identificador único que denota seu caso específico:

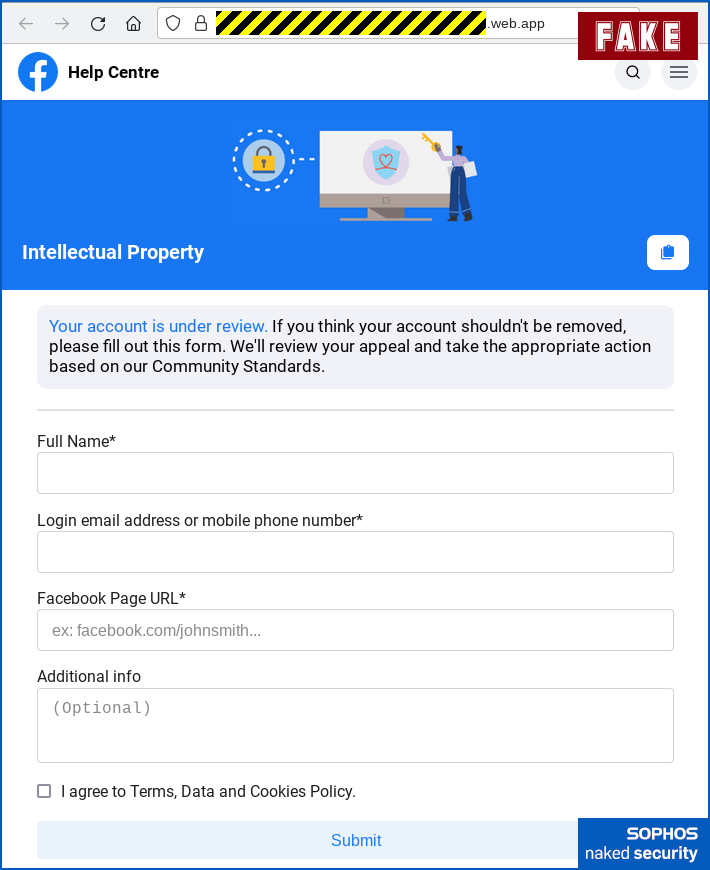

O site de phishing finge ser uma página “personalizada” sobre sua reclamação. - Colete dados aparentemente inocentes sobre sua presença no Facebook. Existe até um campo opcional para Informações adicionais onde você é convidado a defender seu caso. (Veja a imagem acima.)

Agora “prove” a si mesmo

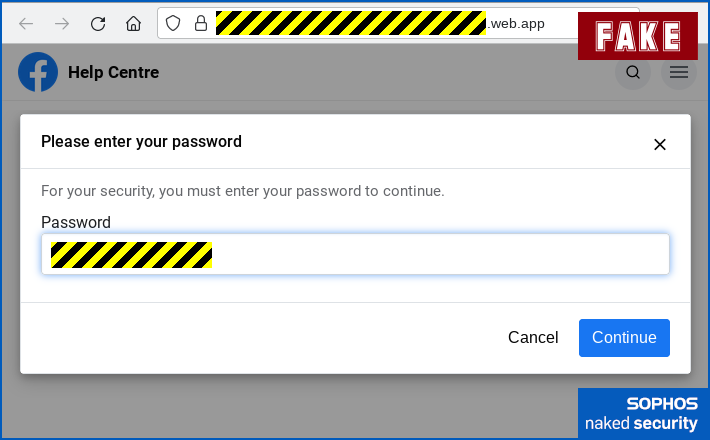

Neste ponto, você precisa fornecer alguma prova de que é realmente o proprietário da conta, para que os bandidos lhe digam para:

- Autentique-se com sua senha. O site em que você está tem o texto

facebook-help-nnnnnnnna barra de endereço; usa HTTPS (HTTP seguro, ou seja, tem um cadeado aparecendo); e a marca faz com que pareça com as próprias páginas do Facebook:

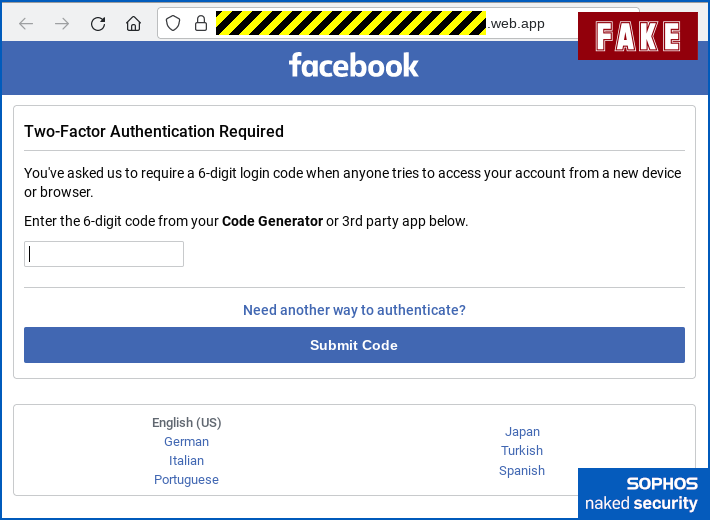

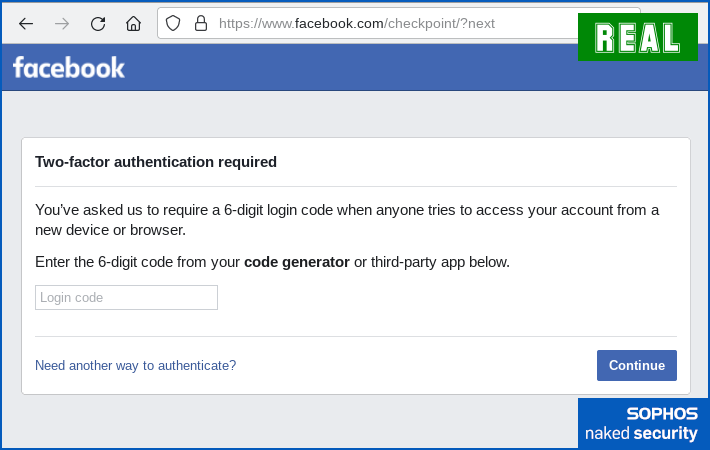

Os bandidos pedem para você “provar” sua identidade por meio de sua senha. - Forneça o código 2FA para acompanhar sua senha. A caixa de diálogo aqui é muito semelhante à usada pelo próprio Facebook, com o texto copiado diretamente da própria interface do usuário do Facebook. Aqui você pode ver a caixa de diálogo falsa (em cima) e a verdadeira que seria exibida pelo próprio Facebook (em baixo):

Em seguida, eles pedem seu código 2FA, assim como o Facebook faria.

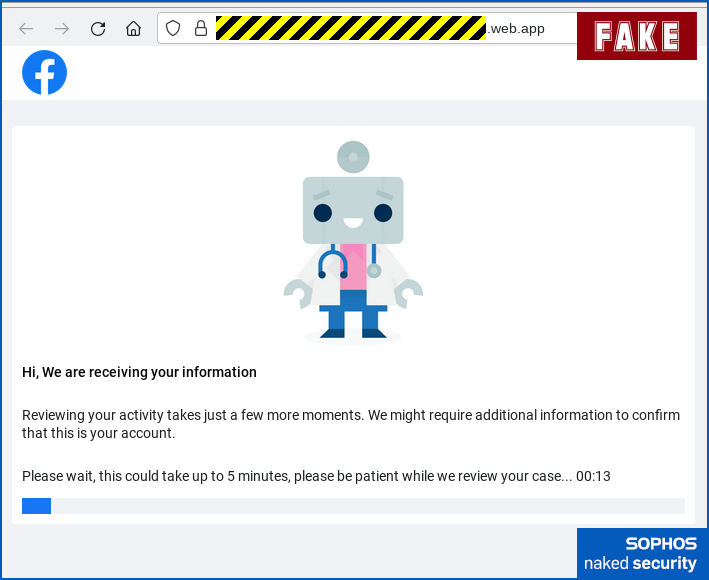

A caixa de diálogo 2FA real usada pelo próprio Facebook. - Aguarde até cinco minutos na esperança de que o “bloqueio de conta” possa ser removido automaticamente. Os vigaristas jogam as duas pontas aqui, convidando você a ficar em paz para não interromper uma possível resolução imediata, e sugerindo que você fique à disposição caso mais informações sejam solicitadas:

Como você pode ver, o resultado provável para qualquer um que tenha sido sugado para esse golpe em primeiro lugar é que eles darão aos bandidos uma janela completa de cinco minutos durante a qual os invasores podem tentar fazer login em sua conta e assumir o controle.

O JavaScript usado pelos criminosos em seu site armadilhado até parece conter uma mensagem que pode ser acionada se a senha da vítima funcionar corretamente, mas o código 2FA que eles forneceram não:

O código de login inserido não corresponde ao enviado para o seu telefone. Por favor, cheque o número e tente novamente.

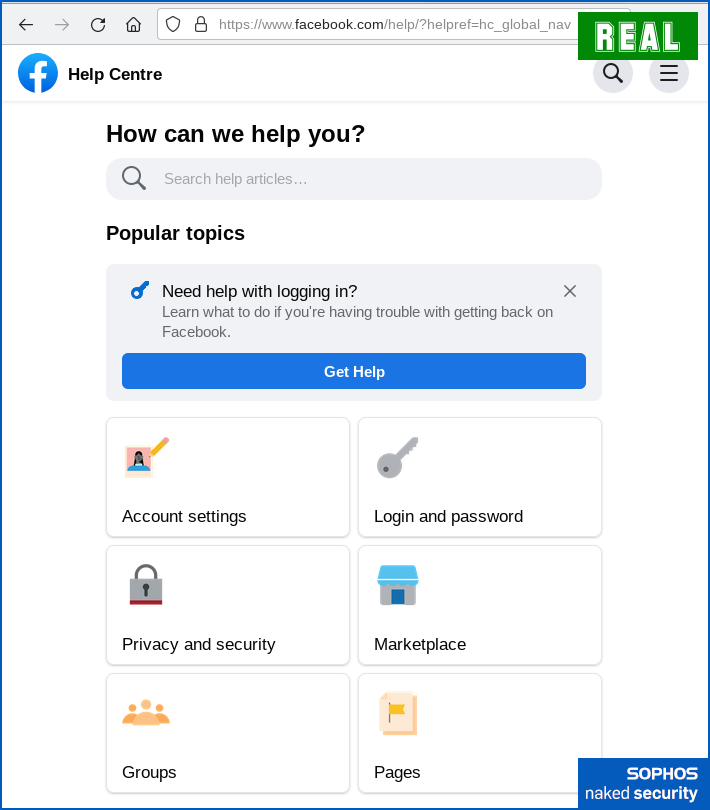

O fim do golpe é talvez a parte menos convincente, mas, no entanto, serve para deslocá-lo automaticamente do site fraudulento e levá-lo de volta a algum lugar totalmente genuíno, ou seja, o site oficial do Facebook. Central de ajuda:

O que fazer?

Mesmo que você não seja um usuário particularmente sério de mídia social e mesmo que opere sob um pseudônimo que não seja óbvio e publicamente vinculado à sua identidade na vida real, suas contas online são valiosas para os cibercriminosos por três razões principais:

- O acesso total às suas contas de mídia social pode dar aos bandidos acesso aos aspectos privados do seu perfil. Quer eles vendam essas informações na dark web ou abusem delas, seu comprometimento pode aumentar o risco de roubo de identidade.

- A capacidade de postar por meio de suas contas permite que os bandidos distribuam desinformação e notícias falsas sob seu bom nome. Você pode acabar expulso da plataforma, bloqueado em sua conta ou em problemas públicos, a menos e até que você possa mostrar que sua conta foi invadida.

- O acesso aos contatos escolhidos significa que os bandidos podem atacar agressivamente seus amigos e familiares. Seus próprios contatos não são apenas muito mais propensos a ver as mensagens que vêm de sua conta, mas também mais propensos a dar uma olhada séria nelas.

Simplificando, ao permitir que cibercriminosos entrem em sua conta de mídia social, você acaba colocando não apenas a si mesmo, mas também seus amigos e familiares, e até mesmo todos os outros na plataforma, em risco.

O que fazer?

Aqui estão três dicas rápidas:

- DICA 1. Mantenha um registro das páginas oficiais “desbloqueie sua conta” e “como lidar com desafios de propriedade intelectual” das redes sociais que você usa. Dessa forma, você nunca precisará confiar em links enviados por e-mail para encontrar seu caminho no futuro. Os truques comuns usados pelos invasores incluem violações de direitos autorais inventadas; infrações inventadas dos Termos e Condições (como neste caso); reivindicações falsas de logins fraudulentos que você precisa revisar; e outros “problemas” falsos com sua conta. Os bandidos geralmente incluem alguma pressão de tempo, como no limite de 24 horas reivindicado neste golpe, como incentivo adicional para economizar tempo simplesmente clicando.

- DICA 2. Não se deixe enganar pelo fato de que os links “clique para entrar em contato” estão hospedados em sites legítimos. Nesse golpe, a página de contato inicial é hospedada pelo Facebook, mas é uma conta fraudulenta, e as páginas de phishing são hospedadas, completas com um certificado HTTPS válido, via Google, mas o conteúdo exibido é falso. Hoje em dia, a empresa que hospeda o conteúdo raramente é a mesma que os indivíduos que o criam e publicam.

- DICA 3. Em caso de dúvida, não dê. Nunca se sinta pressionado a correr riscos para concluir uma transação rapidamente porque tem medo do resultado se demorar para Pareà think, e só então connect. Se você não tiver certeza, peça conselhos a alguém que você conhece e confia na vida real, para não acabar confiando no remetente da mesma mensagem em que não tem certeza se pode confiar. (E veja a DICA 1 acima.)

Lembre-se, com a Black Friday e a Cyber Monday chegando neste fim de semana, você provavelmente receberá muitas ofertas genuínas, muitas fraudulentas e vários avisos bem-intencionados sobre como melhorar sua segurança cibernética especificamente para esta época do ano…

…mas lembre-se de que a segurança cibernética é algo a ser levado a sério durante todo o ano: comece ontem, faça hoje e continue amanhã!

- blockchain

- Coingenius

- carteiras de criptomoeda

- cryptoexchange

- cíber segurança

- cibercriminosos

- Cíber segurança

- Departamento de Segurança Interna

- carteiras digitais

- firewall

- Kaspersky

- lockout

- malwares

- Mcafee

- Segurança nua

- NexBLOC

- Phishing

- platão

- platão ai

- Inteligência de Dados Platão

- Jogo de Platão

- PlatãoData

- jogo de platô

- política de privacidade

- Golpe

- VPN

- a segurança do website

- zefirnet

![S3 Ep93: segurança do Office, custos de violação e patches de lazer [Áudio + Texto] S3 Ep93: Segurança do escritório, custos de violação e patches lentos [Áudio + Texto] PlatoBlockchain Data Intelligence. Pesquisa vertical. Ai.](https://platoblockchain.com/wp-content/uploads/2022/07/s3-ep93-1200-300x157.png)