Tempo de leitura: 6 minutos

Contribuintes: Ionel Pomana, Kevin Juiz

Contribuintes: Ionel Pomana, Kevin Juiz

Os videogames desempenharam um papel importante na história dos computadores e são uma razão significativa para sua popularidade como produto de consumo. As famílias tinham jogadores de videogame em suas casas muito antes de terem computadores pessoais. A capacidade de fornecer sites que reproduzem mais de perto a experiência de software autônomo melhorou drasticamente nos últimos anos, portanto, não é surpresa que sites de jogos online também cresceram.

De acordo com o ebizmba.com, o principal site de jogos é ign.com, com impressionantes 20 milhões de visitantes mensais. Na verdade, todos os sites em sua lista dos 15 principais ultrapassam 1.5 milhão de visitantes por mês. Também não é surpresa que hackers criminosos estejam tentando explorar sua popularidade para esquemas nefastos.

Visão geral

Os principais alvos de tais esquemas são os jogos entregues através do Steam, uma plataforma de entrega de jogos popular. Esses jogos podem ser jogados offline ou online, com ou contra outros jogadores humanos. Infelizmente, os jogadores online também podem ter a companhia de “jogadores” que eles não conhecem: phishers criminosos e criadores de malware.

Alguns jogos têm os chamados “itens do jogo” que os jogadores usam para melhorar a experiência de jogo. Esses itens são comprados durante o jogo com dinheiro real e seu preço pode variar de alguns centavos a várias centenas de dólares. Os jogadores os usam no jogo, trocam-nos por outros itens ou vendem-nos a outros jogadores em um “Mercado Comunitário”.

Isso significa que uma conta de jogador pode ser um prêmio valioso se for comprometida por fraudadores.

Malware que tenta comprometer contas de jogos não é algo novo, mas Comodo antivirus O Labs identificou uma nova abordagem que os criminosos estão usando para sequestrar as contas de jogos entregues pelo Steam. Este artigo e as informações a seguir são fornecidos para alertar os jogadores sobre essas ameaças e, com sorte, evitá-las.

A mensagem de phishing

Tudo começa com uma mensagem recebida de um indivíduo desconhecido através do sistema de mensagens do jogo. O usuário é solicitado, por vários motivos, a seguir um hiperlink.

Tudo começa com uma mensagem recebida de um indivíduo desconhecido através do sistema de mensagens do jogo. O usuário é solicitado, por vários motivos, a seguir um hiperlink.

O objetivo principal do hacker é obter as credenciais de jogo online do jogador.

O hiperlink leva o usuário a um site que se assemelha a um site legítimo, mas na verdade é uma página de phishing projetada por hackers. Em nosso caso, o nome de domínio vinculado é muito semelhante a um site legítimo de terceiros para troca de itens de jogos, mas com apenas duas letras alteradas no nome de domínio.

O usuário pode facilmente confundi-lo com o conhecido site legítimo.

Os sites de phishing

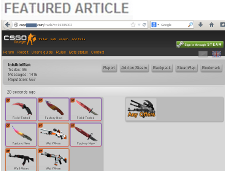

Assim que o link é aberto, ele exibe uma cópia do site de comércio legítimo com uma oferta comercial muito atraente e lucrativa. Consulte a impressão da tela abaixo:

No site de comércio legítimo, uma oferta de troca pode ser respondida entrando com sua conta de jogo usando o protocolo OpenID. Quando um usuário deseja entrar, ele é redirecionado para o site do fornecedor do jogo, onde se conecta e confirma que deseja fazer login no site de terceiros também.

Ele é então redirecionado de volta ao site de negociação, onde agora está conectado e pode iniciar ou responder a qualquer negociação que desejar. No entanto, no site de phishing a situação é um pouco diferente.

Assim que o jogador clica no botão de login, ele não é redirecionado para o site do fornecedor do jogo, mas para uma página muito semelhante à do fornecedor no mesmo domínio, onde o usuário é solicitado a inserir as credenciais de sua conta.

Assim que o jogador clica no botão de login, ele não é redirecionado para o site do fornecedor do jogo, mas para uma página muito semelhante à do fornecedor no mesmo domínio, onde o usuário é solicitado a inserir as credenciais de sua conta.

Uma pista de que este não é um site legítimo é que SSL não está habilitado. Sempre que você estiver em um site que solicite a inserção de informações pessoais, não o faça a menos que tenha confirmado que a linha de endereço diz “https”Em vez de apenas“ http ”e um ícone de cadeado será exibido. Todo negócio online legítimo permite SSL porque protege seus usuários com comunicação segura.

Nesse caso, quando os dados de usuário e senha são enviados, nenhuma ação de login é executada. Em vez disso, as credenciais enviadas são enviadas para os criminosos que elaboraram o site de phishing.

Fase II do golpe

Muitos semelhantes esquema de phishings, como para usuários de bancos, parariam aqui com o roubo das credenciais de login do usuário. Infelizmente, esse golpe vai além.

Muitos semelhantes esquema de phishings, como para usuários de bancos, parariam aqui com o roubo das credenciais de login do usuário. Infelizmente, esse golpe vai além.

Depois que as credenciais são enviadas e roubadas, um pop-up informa ao usuário que um “guarda de jogo” precisa ser habilitado no sistema do computador para poder fazer o login. O verdadeiro “Steam Guard” é um conjunto de medidas de segurança (incluindo autenticação de dois fatores) implementadas pelo vendedor do jogo para evitar invasões de conta e roubo de credenciais.

Nesse caso, os criminosos estão induzindo o usuário a executar um aplicativo malicioso, chamado “Steam Activation Application.exe”. O site de phishing fará o download assim que o pop-up for exibido.

Conforme visto abaixo, o aplicativo malicioso não está hospedado no respectivo domínio, mas no Google Drive.

Quando é executado, o aplicativo lê a partir da chave de registro o caminho onde o cliente Steam está localizado.

HKEY_LOCAL_MACHINESoftwareValveSteamInstallPath

Depois de ler a localização, ele começa a pesquisar todos os arquivos cujo nome comece com a string “ssfn”.

Quando um arquivo que começa com “ssfn” é encontrado, o conteúdo é lido e os dados binários são convertidos para a memória em uma representação hexadecimal de texto simples.

Isso é feito para permitir que o aplicativo trojan roube o arquivo, enviando-o por meio de um método POST para o servidor da web localizado em 82.146.53.11.

Se o envio for bem-sucedido, o aplicativo exibe uma mensagem dizendo “Você agora tem acesso à sua conta Steam a partir deste computador!”, Caso contrário, exibe uma mensagem de que ocorreu um erro:

Ocorreu um erro ao ativar a conta (erro de leitura do disco)

Depois de exibir uma mensagem de sucesso ou erro, o trojan executa cmd.exe com o parâmetro “del” para excluir a si mesmo. Desta forma, ele está tentando remover seus rastros do sistema para que o usuário não suspeite de nenhuma atividade questionável.

Qual é o propósito de roubar arquivos “ssfn *”?

Esses arquivos contêm dados da conta Steam e dados de autenticação de dois fatores. Quando o arquivo é colocado na pasta do Steam em outro sistema, o token de autenticação de dois fatores não será mais necessário, qualquer indivíduo que usar o respectivo arquivo terá acesso à conta do arquivo com acesso total.

Desta forma, os jogos podem ser acessados e jogados, os itens do jogo (alguns que podem ser muito caros) roubados ou trocados por casj, histórico de transações visualizado ou até mesmo os detalhes de login da conta e endereço de e-mail podem ser alterados para o proprietário inicial não poderá mais usar a conta ou mesmo recuperá-la.

Como evitar tais invasões de conta

O conselho a seguir se aplica a esse golpe, mas também à maioria das variações de golpes de phishing:

- Vigilância é a melhor defesa:

Não clique em nenhum link recebido de estranhos ou mesmo em links suspeitos de amigos que possam ser vítimas de invasores. Certifique-se de que qualquer processo de login que você execute seja feito em Sites habilitados para SSL via protocolo https, sites que comprovam sua identidade desta forma. Verifique novamente os nomes de domínio em busca de qualquer incompatibilidade suspeita. - Usar um DNS seguro serviço:

Qualquer sistema deve usar um serviço DNS seguro, como Comodo Secure DNS isso irá avisá-lo em caso de tentativas de phishing. - Use um pacote de segurança robusto com um firewall e avançado proteção contra malware:

Certifique-se de ter instalado Comodo Internet Security de forma a protegido de malware que pode atingir seu sistema.

Binário analisado

SHA1: 339802931b39b382d5ed86a8507edca1730d03b6

MD5: b205e685886deed9f7e987e1a7af4ab9

Detecção: TrojWare.Win32.Magania.STM

Recursos relacionados:

COMECE O TESTE GRÁTIS OBTENHA SEU SCORECARD DE SEGURANÇA INSTANTÂNEO GRATUITAMENTE

- blockchain

- Coingenius

- Notícias Comodo

- carteiras de criptomoeda

- cryptoexchange

- cíber segurança

- cibercriminosos

- Cíber segurança

- Comodo de segurança cibernética

- Departamento de Segurança Interna

- carteiras digitais

- firewall

- Kaspersky

- malwares

- Mcafee

- NexBLOC

- Mensagem de phishing

- Sites de phishing

- site de phishing

- platão

- platão ai

- Inteligência de Dados Platão

- Jogo de Platão

- PlatãoData

- jogo de platô

- DNS seguro

- VPN

- a segurança do website

- zefirnet

![Solucionando os três problemas mais comuns de segurança de sites [Webinar] Solucionando os três problemas mais comuns de segurança de sites [Webinar]](https://platoblockchain.com/wp-content/uploads/2023/03/solving-the-3-most-common-website-security-problems-webinar.png)