A taxa na qual os desenvolvedores vazaram segredos críticos de software, como senhas e chaves de API, saltou pela metade, chegando a 5.5 em cada 1,000 confirmações nos repositórios do GitHub.

Isso é de acordo com um relatório publicado pela empresa de gerenciamento de segredos GitGuardian esta semana. Embora a porcentagem pareça pequena, no geral, a empresa detectou pelo menos 10 milhões de casos de vazamento de segredos para um repositório público, representando mais de 3 milhões de segredos únicos no total, afirmou a empresa em seu relatório “2022 State of Secrets Sprawl”.

Embora as senhas genéricas representem a maioria (56%) dos segredos, mais de um terço (38%) envolvia um segredo de alta entropia que inclui chaves de API, sementes geradoras de números aleatórios e outras strings confidenciais.

À medida que mais empresas movem sua infraestrutura e operações de aplicativos para a nuvem, chaves de API, credenciais e outros segredos de software se tornam essenciais para a segurança de seus negócios. Quando esses segredos vazam, os resultados podem ser devastadores ou, no mínimo, caros.

“Os segredos são as joias da coroa de qualquer empresa ou organização – eles realmente podem conceder acesso a todos os seus sistemas e infraestrutura”, diz Mackenzie Jackson, defensor de segurança e desenvolvedor do GitGuardian. “O risco pode ser qualquer coisa, desde aquisições completas do sistema até pequenas exposições de dados ou várias outras coisas.”

“Milhões dessas chaves se acumulam todos os anos, não apenas em espaços públicos, como plataformas de compartilhamento de código, mas especialmente em espaços fechados, como repositórios privados ou ativos corporativos de TI”, GitGuardian afirmou em seu relatório “2023 State of Secrets Sprawl”.

E mesmo esses espaços privados podem ser vulneráveis. Em janeiro, por exemplo, a plataforma de colaboração e mensagens Slack alertou os usuários de que um “número limitado de tokens de funcionários do Slack” havia sido roubado por um ator de ameaça, que baixou repositórios de código privados. Em maio passado, o provedor de plataforma de aplicativos em nuvem Heroku, uma subsidiária da Salesforce, reconheceu que um invasor havia roubado um banco de dados de senhas com hash e salgada após obter acesso aos tokens OAuth usados para integração com o GitHub.

Infraestrutura — como… Opa!

Parte da razão para o aumento do vazamento de segredos é porque infraestrutura como código (IaC) tornou-se muito mais popular. IaC é o gerenciamento e provisionamento de infraestrutura por meio de código em vez de processos manuais e, em 2022, o número de arquivos e artefatos relacionados a IaC enviados para repositórios GitHub aumentou 28%. A grande maioria (83%) dos arquivos consiste em arquivos de configuração para Docker, Kubernetes ou Terraform, de acordo com o GitGuardian.

A IaC permite que os desenvolvedores especifiquem a configuração da infraestrutura usada por seus aplicativos, incluindo servidores, bancos de dados e redes definidas por software. Para controlar todos esses componentes, muitas vezes são necessários segredos, diz Jackson.

“A superfície de ataque continua se expandindo”, diz ele. “A infraestrutura como código se tornou uma coisa nova e explodiu em popularidade, e a infraestrutura precisa de segredos, portanto [arquivos] de infraestrutura como código geralmente contém segredos.”

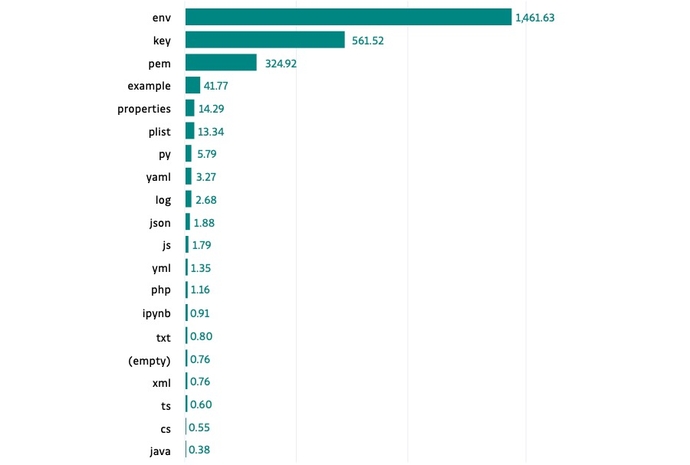

Além disso, três tipos de arquivo comumente usados como caches para informações confidenciais de aplicativos — .env, .key e .pem — são considerados os mais confidenciais, definidos como tendo o maior número de segredos por arquivo. Os desenvolvedores quase sempre devem evitar publicar esses arquivos em um repositório público, diz Jackson.

“Se um desses arquivos estiver em seu repositório Git, você saberá que há brechas em sua segurança”, diz ele. “Mesmo que o arquivo não contenha segredos, eles nunca deveriam estar lá. Você deve ter prevenção para garantir que eles não estejam lá e alertar para saber quando eles estão lá.”

Por esse motivo, as empresas devem verificar continuamente os sistemas e arquivos em busca de segredos, ganhando visibilidade e capacidade de bloquear arquivos potencialmente perigosos, acrescenta Jackson.

“Você deseja verificar toda a sua infraestrutura para garantir a visibilidade”, diz ele. “E os próximos passos incluem a implementação de ferramentas para verificar engenheiros e desenvolvedores … para detectar quaisquer segredos quando eles escaparem.”

- Conteúdo com tecnologia de SEO e distribuição de relações públicas. Seja amplificado hoje.

- Platoblockchain. Inteligência Metaverso Web3. Conhecimento Ampliado. Acesse aqui.

- Fonte: https://www.darkreading.com/application-security/inside-threat-developers-leaked-10m-credentials-passwords-2022

- :é

- $ 10 milhões

- 000

- 1

- 10

- 2022

- 2023

- 7

- a

- habilidade

- Acesso

- Segundo

- Contabilidade

- Acumular

- Adição

- Adiciona

- advogado

- Depois de

- Todos os Produtos

- permite

- sempre

- e

- e infra-estrutura

- api

- CHAVES DE API

- Aplicação

- SOMOS

- AS

- Ativos

- At

- ataque

- BE

- Porque

- tornam-se

- Bloquear

- negócio

- by

- CAN

- de cores

- verificar

- fechado

- Na nuvem

- código

- colaboração

- geralmente

- Empresas

- Empresa

- completar

- componentes

- Configuração

- considerado

- Consistindo

- não contenho

- contém

- continuamente

- ao controle

- Responsabilidade

- Credenciais

- crítico

- Coroa

- Perigoso

- dados,

- banco de dados

- bases de dados

- definido

- detectou

- devastador

- Developer

- desenvolvedores

- Estivador

- Empregado

- Engenheiros

- Meio Ambiente

- especialmente

- Mesmo

- Cada

- expansão

- caro

- Envie o

- Arquivos

- Empresa

- Escolha

- da

- ganhando

- gerador

- Git

- GitHub

- conceder

- Metade

- hash

- Ter

- ter

- Buracos

- HTTPS

- implementação

- in

- incluir

- inclui

- Incluindo

- Crescimento

- aumentou

- INFORMAÇÕES

- Infraestrutura

- instância

- em vez disso

- integrar

- envolvido

- IT

- ESTÁ

- Jackson

- janeiro

- jpg

- Saltou

- Chave

- chaves

- Saber

- Sobrenome

- vazar

- Limitado

- Maioria

- fazer

- gestão

- manual

- max-width

- mensagens

- milhão

- milhões

- mais

- a maioria

- mover

- necessário

- Cria

- networking

- Novo

- Próximo

- número

- juramento

- of

- ONE

- Operações

- organização

- Outros

- global

- Senha

- senhas

- percentagem

- Lugar

- plataforma

- Plataformas

- platão

- Inteligência de Dados Platão

- PlatãoData

- Popular

- popularidade

- potencial

- Prevenção

- privado

- processos

- provedor

- público

- publicado

- Publishing

- empurrado

- acaso

- Taxa

- RE

- alcançar

- razão

- Denunciar

- repositório

- Resultados

- Risco

- s

- Salesforce

- diz

- digitalização

- Segredo

- segurança

- SEEDS

- parece

- sensível

- Servidores

- rede de apoio social

- folga

- pequeno

- So

- Software

- fonte

- espaços

- Estado

- estabelecido

- Passos

- roubado

- subsidiário

- tal

- superfície

- .

- sistemas

- Terraform

- que

- A

- deles

- Lá.

- Este

- coisa

- coisas

- Terceiro

- esta semana

- ameaça

- três

- Através da

- para

- Tokens

- ferramentas

- Total

- tipos

- tipicamente

- único

- usuários

- vário

- Grande

- visibilidade

- Vulnerável

- semana

- qual

- QUEM

- de

- ano

- Vocês

- investimentos

- zefirnet