Tempo de leitura: 3 minutos

Tempo de leitura: 3 minutos

Os quatro antivírus mais usados foram testados e considerados deficientes. Não estamos surpresos.

Há muito tempo, Comodo concluiu que a abordagem convencional à segurança da Internet, que depende da prevenção de danos por meio da detecção de ameaças conhecidas, é fundamentalmente falha. É por isso que arquitetamos soluções que vão além da detecção para prevenir e conter ameaças essa detecção não pode resolver.

Um estudo recente da empresa de segurança Damballa fornece ampla evidência de que nossa premissa está correta, documentando sua falha fundamental, que eles chamam de “tempo de permanência” do malware. Este é o período de tempo entre o momento em que um arquivo de malware compromete um sistema e o momento em que o antivírus é capaz de detectá-lo.

Em um teste dos quatro mais usados software antivírus, 36% do malware de teste não foi detectado nas primeiras 24 horas. Uma semana inteira depois, 28% não foram detectados. Na verdade, demorou mais de seis meses para que esses produtos detectassem 100% das intrusões de teste!

Damballi conclui que o tempo de permanência da infecção é um subproduto do fracasso da abordagem de detecção para prevenção. A maioria dos antivírus deixa você desprotegido e vulnerável às infecções durante este período.

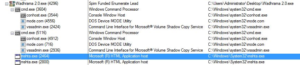

Basta uma falha para abrir a porta para que os hackers tenham rédea solta com as consequências do pior caso, e o volume de ameaças para responder é verdadeiramente opressor. Damballa cita um relatório do Poneman Institute de 2015 que mostra que a empresa média recebe 17,000 alertas de malware semanalmente de seus produtos de segurança de TI e que apenas 4% desses alertas acionaram investigações pela equipe de TI.

A segurança convencional é normalmente aumentada com camadas adicionais, mais significativamente análise comportamental que procura comportamentos maliciosos conhecidos. Embora essas abordagens vão um passo além da confiança no arquivo de assinatura de ameaças conhecidas, elas não foram capazes de evitar os piores cenários em organizações de alto perfil

software antivírus é como uma unidade de eliminação de bombas que ainda não descobriu onde está a bomba. Eles têm que encontrar a bomba para desarmá-la. Pior ainda, se a bomba explodir antes de ser detectada, os arredores ficam desprotegidos!

Se a unidade de eliminação de bombas souber de uma ameaça, geralmente pode lidar com ela. São as ameaças desconhecidas que explodem!

Sandboxing vs Sandboxing automático

Alguns antivírus fornecem uma área de sistema segura chamada Sandbox, onde você pode executar um suspeito com segurança. Pense nisso como um suspeito de crime que é mantido na prisão enquanto a polícia investiga um crime. Infelizmente, eles dependem do usuário para tomar a decisão de colocar o arquivo na sandbox. A maioria dos usuários não consegue fazer essa chamada ou fazê-la corretamente de forma consistente.

Arquivos desconhecidos que se revelam maliciosos são freqüentemente chamados de “ameaças de dia zero”. Essas são ameaças que estão sendo disseminadas por hackers, mas ainda não foram identificadas por especialistas em segurança e os fornecedores de software de segurança ainda não foram capazes de atualizar seus sistemas com uma solução. Para antivírus convencionais, este é o pior cenário.

Para Comodo Internet Security software, uma ameaça de dia zero é apenas mais um dia no escritório e não deve ser temida por nossos usuários.

As várias soluções de endpoint da Comodo Security Solutions incluem uma arquitetura exclusiva denominada default-deny Auto-Sandboxing. Ao contrário do convencional Segurança do PC que permitem o acesso a menos que uma ameaça seja confirmada, os Sistemas Comodo negam o acesso ao sistema se for um arquivo desconhecido. O arquivo pode ser executado em uma sandbox onde pode ser feito análises adicionais, mas não pode causar danos ao seu sistema ou arquivos.

Isso faz parte de uma estratégia mais ampla chamada de aplicativo contentorização onde você pode operar com segurança mesmo em um endpoint infectado. O que uma unidade de eliminação de bombas faz com uma bomba localizada? Se possível, eles colocam uma unidade de contenção segura onde ainda podem trabalhar com ela, mas se ela explodir, tudo estará seguro. Uma sandbox realiza quase a mesma coisa com software potencialmente malicioso. Comodo pode analisá-lo, mas se se tornar malicioso, a ameaça é contida.

COMECE O TESTE GRÁTIS OBTENHA SEU SCORECARD DE SEGURANÇA INSTANTÂNEO GRATUITAMENTE

- Conteúdo com tecnologia de SEO e distribuição de relações públicas. Seja amplificado hoje.

- PlatoAiStream. Inteligência de Dados Web3. Conhecimento Amplificado. Acesse aqui.

- Cunhando o Futuro com Adryenn Ashley. Acesse aqui.

- Compre e venda ações em empresas PRE-IPO com PREIPO®. Acesse aqui.

- Fonte: https://blog.comodo.com/pc-security/study-used-antivirus-take-6-months-catch-threats/

- :tem

- :é

- :não

- :onde

- $UP

- 000

- 17

- 2015

- 24

- a

- Capaz

- Sobre

- sobre isso

- Acesso

- Adicional

- endereço

- atrás

- Alertas

- Todos os Produtos

- permitir

- an

- Analisa

- analisar

- e

- Outro

- antivirus

- Aplicação

- abordagem

- se aproxima

- arquitetura

- SOMOS

- ÁREA

- AS

- At

- aumentado

- média

- base

- BE

- sido

- antes

- ser

- Pós

- Blog

- soprar

- bomba

- mais amplo

- Bug

- mas a

- by

- chamada

- chamado

- CAN

- não podes

- casas

- luta

- clique

- COM

- Notícias Comodo

- conceito

- Concluído

- CONFIRMADO

- Consequências

- consistente

- não contenho

- contida

- Contenção

- convencional

- correta

- Crime

- Criminal

- dia

- acordo

- decisão

- detectou

- Detecção

- do

- parece

- Porta

- durante

- Ponto final

- Empreendimento

- Mesmo

- Evento

- evidência

- especialistas

- Explode

- fato

- Falha

- figurado

- Envie o

- Arquivos

- Encontre

- Empresa

- Primeiro nome

- falha

- falho

- Escolha

- encontrado

- quatro

- Gratuito

- da

- cheio

- fundamental

- fundamentalmente

- mais distante

- ter

- Go

- vai

- hackers

- prejudicar

- Ter

- Herói

- Alta

- HORÁRIO

- HTTPS

- identificado

- if

- in

- incluir

- infecções

- INFORMAÇÕES

- instantâneos

- Instituto

- Internet

- Internet Security

- investigar

- investigações

- IT

- segurança de TI

- prisão

- jpg

- apenas por

- conhecido

- mais tarde

- camadas

- Deixar

- como

- localizado

- longo

- OLHARES

- fazer

- malwares

- max-width

- Posso..

- mers

- mês

- mais

- a maioria

- muito

- notícias

- não

- of

- WOW!

- Office

- frequentemente

- on

- ONE

- aberto

- operar

- or

- A Nossa

- Fora

- parte

- significativo

- PHP

- platão

- Inteligência de Dados Platão

- PlatãoData

- Police

- possível

- potencialmente

- evitar

- impedindo

- Prevenção

- Produto

- Produtos

- Perfil

- proteção

- fornece

- colocar

- recebe

- recentemente

- confiança

- depender

- permaneceu

- Denunciar

- Responder

- Execute

- seguro

- seguramente

- mesmo

- sandbox

- cenário

- cenários

- Scorecard

- pesquisar

- seguro

- segurança

- enviar

- Shows

- de forma considerável

- SIX

- Seis meses

- Software

- solução

- Soluções

- propagação

- Staff

- Passo

- Ainda

- Estratégia

- Estudo

- tal

- admirado

- suspeito

- .

- sistemas

- Tire

- toma

- teste

- do que

- que

- A

- The Sandbox

- deles

- Este

- deles

- coisa

- think

- isto

- ameaça

- Relatório de Ameaça

- ameaças

- tempo

- para

- levou

- desencadeado

- verdadeiramente

- VIRAR

- voltas

- tipicamente

- infelizmente

- único

- unidade

- desconhecido

- ao contrário

- Atualizar

- usava

- Utilizador

- usuários

- geralmente

- vário

- fornecedores

- vírus

- volume

- vs

- Vulnerável

- querendo

- we

- semana

- semanal

- foram

- O Quê

- quando

- qual

- enquanto

- QUEM

- porque

- precisarão

- de

- dentro

- Atividades:

- pior

- o pior

- ainda

- Vocês

- investimentos

- zefirnet

- zero

- Day Zero