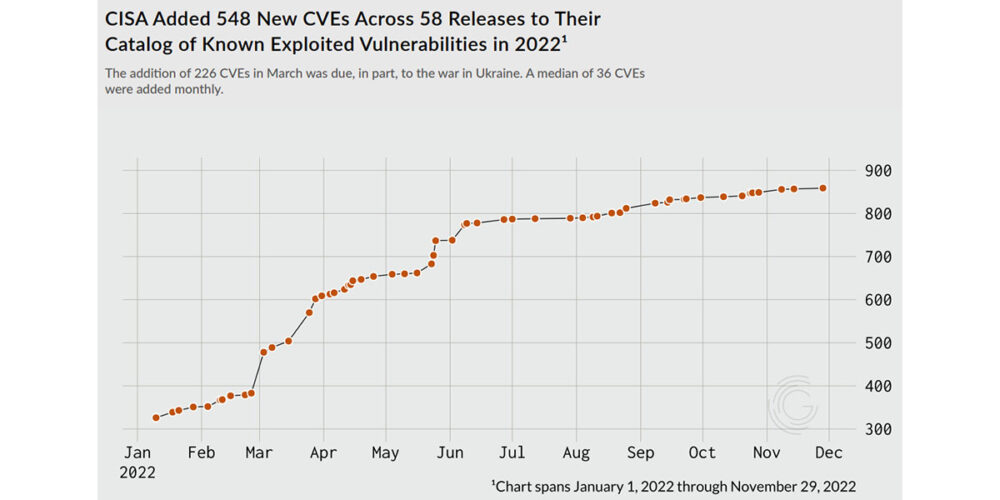

Em novembro de 2021, a Agência de Segurança Cibernética e Infraestrutura dos EUA (CISA) publicou o Catálogo de Vulnerabilidades Exploradas Conhecidas (KEV) para ajudar agências federais e organizações de infraestrutura crítica a identificar e corrigir vulnerabilidades que estão sendo exploradas ativamente. A CISA adicionou 548 novas vulnerabilidades ao catálogo em 58 atualizações de janeiro ao final de novembro de 2022, de acordo com a Gray Noise em seu primeiro “Relatório de exploits em massa GreyNoise. "

Incluindo o aproximadamente 300 vulnerabilidades adicionada em novembro e dezembro de 2021, a CISA listou aproximadamente 850 vulnerabilidades no primeiro ano de existência do catálogo.

As vulnerabilidades exploradas ativamente nos produtos da Microsoft, Adobe, Cisco e Apple foram responsáveis por mais da metade das atualizações do catálogo KEV em 2022, descobriu a Gray Noise. Setenta e sete por cento das atualizações do catálogo KEV eram vulnerabilidades mais antigas, anteriores a 2022.

“Muitos foram publicados nas duas décadas anteriores”, observou o vice-presidente de ciência de dados da Gray Noise, Bob Rudis, no relatório.

Várias das vulnerabilidades no catálogo KEV são de produtos que já entraram no fim da vida útil (EOL) e no fim da vida útil (EOSL), de acordo com uma análise de uma equipe da Cyber Security Works. Embora o Windows Server 2008 e o Windows 7 sejam produtos EOSL, o catálogo KEV lista 127 vulnerabilidades do Server 2008 e 117 vulnerabilidades do Windows 7.

“O fato de eles fazerem parte do CISA KEV é bastante revelador, pois indica que muitas organizações ainda estão usando esses sistemas legados e, portanto, se tornam alvos fáceis para invasores”, escreveu a CSW em seu “Decodificando o CISA KEVRelatório.

Embora o catálogo tenha sido originalmente destinado a infraestrutura crítica e organizações do setor público, ele se tornou a fonte confiável na qual as vulnerabilidades são – ou foram – exploradas por invasores. Isso é fundamental porque o Banco de Dados de Vulnerabilidade Nacional (NVD) atribuiu Vulnerabilidades e Exposições (CVE) para mais de 12,000 vulnerabilidades em 2022, e seria difícil para os defensores corporativos avaliar cada uma delas para identificar aquelas relevantes para seus ambientes. As equipes corporativas podem usar a lista selecionada do catálogo de CVEs sob ataque ativo para criar suas listas de prioridades.

Na verdade, a CSW encontrou um pouco de atraso entre quando uma CVE Numbering Authority (CNA), como Mozilla ou MITRE, atribuiu um CVE a uma vulnerabilidade e quando a vulnerabilidade foi adicionada ao NVD. Por exemplo, uma vulnerabilidade no Apple WebKitGTK (CVE-2019-8720) recebeu um CVE da Red Hat em outubro de 2019 e foi adicionada ao catálogo KEV em março porque estava sendo explorada pelo ransomware BitPaymer. Ele não havia sido adicionado ao NVD no início de novembro (a data limite para o relatório da CSW).

Uma organização que depende do NVD para priorizar a correção perderia problemas que estão sob ataque ativo.

Trinta e seis por cento das vulnerabilidades no catálogo são falhas de execução remota de código e 22% são falhas de execução de privilégios, descobriu a CSW. Havia 208 vulnerabilidades no Catálogo KEV da CISA associadas a grupos de ransomware e 199 sendo usadas por grupos APT, descobriu a CSW. Também houve uma sobreposição, onde 104 vulnerabilidades estavam sendo usadas por grupos de ransomware e APT.

Por exemplo, uma vulnerabilidade de divulgação de informações de gravidade média no Microsoft Silverlight (CVE-2013-3896) está associada a 39 grupos de ransomware, disse a CSW. o mesma análise da CSW descobriram que uma vulnerabilidade crítica de estouro de buffer nos controles ListView/TreeView ActiveX usados por documentos do Office (CVE-2012-0158) e um problema de corrupção de memória de alta gravidade no Microsoft Office (CVE-2017-11882) estão sendo explorados por 23 grupos APT , incluindo mais recentemente pelo grupo Thrip APT (Lotus Blossom/BitterBug), em novembro de 2022.

O pico em março de 2022 é o resultado da Rússia invadindo a Ucrânia em fevereiro – e as atualizações incluíam muitas vulnerabilidades herdadas que os atores do estado-nação costumavam explorar em empresas, governos e organizações de infraestrutura crítica, disse Gray Noise. A grande maioria – 94% – das vulnerabilidades adicionadas ao catálogo em março recebeu um CVE antes de 2022.

A CISA atualiza o catálogo KEV somente se a vulnerabilidade estiver sob exploração ativa, tiver um CVE atribuído e houver orientação clara sobre como corrigir o problema. Em 2022, os defensores das empresas tiveram que lidar com uma atualização do catálogo KEV quase semanalmente, com um novo alerta normalmente emitido a cada quatro a sete dias, escreveu Rudis. Os defensores tinham a mesma probabilidade de ter apenas um único dia entre as atualizações, e o intervalo mais longo que os defensores tiveram em 2022 entre as atualizações foi de 17 dias.

- blockchain

- carteiras de criptomoeda

- cryptoexchange

- cíber segurança

- cibercriminosos

- Cíber segurança

- Leitura escura

- Departamento de Segurança Interna

- carteiras digitais

- firewall

- Kaspersky

- malwares

- Mcafee

- NexBLOC

- platão

- platão ai

- Inteligência de Dados Platão

- Jogo de Platão

- PlatãoData

- jogo de platô

- VPN

- a segurança do website