Uma nova variante do infame malware “Gh0st RAT” foi identificada em ataques recentes contra sul-coreanos e o Ministério das Relações Exteriores do Uzbequistão.

O grupo chinês “C.Rufus Security Team” lançou pela primeira vez Gh0st RAT na Web aberta em março de 2008. Notavelmente, ainda está em uso hoje, especialmente na China e nos arredores, embora em formas modificadas.

Desde o final de agosto, por exemplo, um grupo com fortes ligações chinesas tem distribuído um Gh0st RAT modificado denominado “SugarGh0st RAT”. De acordo com pesquisa da Cisco Talos, esse agente de ameaça descarta a variante por meio de atalhos do Windows com JavaScript, enquanto distrai os alvos com documentos chamariz personalizados.

O malware em si ainda é basicamente a mesma ferramenta eficaz de sempre, embora agora apresente alguns novos decalques para ajudar a passar despercebido pelo software antivírus.

Armadilhas do SugarGh0st RAT

As quatro amostras do SugarGh0st, provavelmente entregues via phishing, chegam às máquinas visadas como arquivos incorporados aos arquivos de atalho do Windows LNK. Os LNKs escondem JavaScript malicioso que, ao ser aberto, deixa cair um documento chamariz – direcionado ao público do governo coreano ou uzbeque – e a carga útil.

Assim como seu progenitor – o Trojan de acesso remoto de origem chinesa, lançado ao público pela primeira vez em março de 2008 – o SugarGh0st é uma máquina de espionagem limpa e com múltiplas ferramentas. Uma biblioteca de vínculo dinâmico (DLL) de 32 bits escrita em C++, ela começa coletando dados do sistema e, em seguida, abre a porta para recursos completos de acesso remoto.

Os invasores podem usar o SugarGh0st para recuperar qualquer informação que desejarem sobre sua máquina comprometida ou iniciar, encerrar ou excluir os processos em execução. Eles podem usá-lo para localizar, exfiltrar e excluir arquivos e apagar quaisquer registros de eventos para mascarar as evidências forenses resultantes. O backdoor vem equipado com um keylogger, um screenshotter, um meio de acessar a câmera do dispositivo e muitas outras funções úteis para manipular o mouse, executar operações nativas do Windows ou simplesmente executar comandos arbitrários.

“O que mais me preocupa é como ele foi projetado especificamente para escapar dos métodos de detecção anteriores”, diz Nick Biasini, chefe de divulgação do Cisco Talos. Com esta nova variante, especificamente, “eles se esforçaram para fazer coisas que mudariam a forma como a detecção central funcionaria”.

Não é que o SugarGh0st tenha mecanismos de evasão particularmente novos. Em vez disso, pequenas alterações estéticas fazem com que pareça diferente das variantes anteriores, como a alteração do protocolo de comunicação de comando e controle (C2) de modo que, em vez de 5 bytes, os cabeçalhos dos pacotes de rede reservem os primeiros 8 bytes como bytes mágicos (uma lista de assinaturas de arquivo, usadas para confirmar o conteúdo de um arquivo). “É apenas uma maneira muito eficaz de tentar garantir que suas ferramentas de segurança existentes não percebam isso imediatamente”, diz Biasini.

Antigas assombrações de Gh0st RAT

Em Setembro de 2008, o gabinete do Dalai Lama abordou um investigador de segurança (não, isto não é o início de uma piada de mau gosto).

Seus funcionários estavam sendo bombardeados com e-mails de phishing. Os aplicativos da Microsoft estavam travando, sem explicação, em toda a organização. Um monge lembrou observando seu computador abrir o Microsoft Outlook sozinho, anexar documentos a um e-mail e enviar esse e-mail para um endereço não reconhecido, tudo sem sua intervenção.

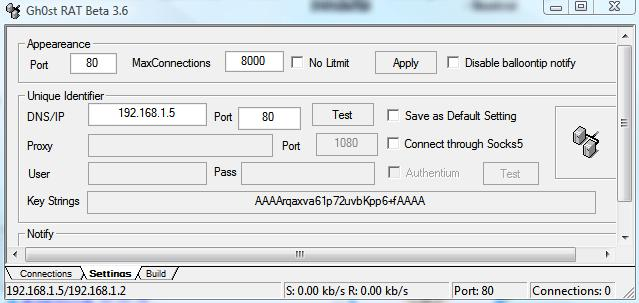

Uma interface de usuário em inglês do modelo Gh0st RAT beta. Fonte: Trend Micro EU via Wayback Machine

O Trojan utilizado naquela campanha militar chinesa contra os monges tibetanos resistiu ao teste do tempo, diz Biasini, por algumas razões.

“As famílias de malware de código aberto vivem muito porque os atores obtêm um malware totalmente funcional que podem manipular como acharem adequado. Também permite que pessoas que não sabem como escrever malware aproveite essas coisas de graça," ele explica.

O Gh0st RAT, acrescenta, destaca-se em particular como “um RAT muito funcional e muito bem construído”.

- Conteúdo com tecnologia de SEO e distribuição de relações públicas. Seja amplificado hoje.

- PlatoData.Network Gerativa Vertical Ai. Capacite-se. Acesse aqui.

- PlatoAiStream. Inteligência Web3. Conhecimento Amplificado. Acesse aqui.

- PlatãoESG. Carbono Tecnologia Limpa, Energia, Ambiente, Solar, Gestão de resíduos. Acesse aqui.

- PlatoHealth. Inteligência em Biotecnologia e Ensaios Clínicos. Acesse aqui.

- Fonte: https://www.darkreading.com/threat-intelligence/new-spookier-gh0st-rat-uzbekistan-south-korea

- :tem

- :é

- $UP

- 2008

- 7

- 8

- a

- Sobre

- Acesso

- acessando

- em

- atores

- endereço

- Adiciona

- estético

- Negócios

- contra

- Todos os Produtos

- permite

- tb

- an

- e

- antivirus

- qualquer

- aparecer

- aplicações

- arquivo

- por aí

- AS

- anexar

- Ataques

- público

- AGOSTO

- longe

- Porta dos fundos

- Mau

- Porque

- sido

- Começo

- ser

- beta

- by

- C + +

- Câmera

- Campanha

- CAN

- capacidades

- alterar

- Alterações

- mudança

- China

- chinês

- Cisco

- limpar

- Coleta

- vem

- Comunicação

- Comprometido

- computador

- concernente

- Confirmar

- conteúdo

- núcleo

- Falhando

- personalizado

- cibernético

- dados,

- decalques

- considerado

- entregue

- projetado

- desejo

- Detecção

- dispositivo

- diferente

- distribuindo

- do

- documento

- INSTITUCIONAIS

- don

- Porta

- Drops

- dinâmico

- Eficaz

- esforço

- e-mails

- incorporado

- colaboradores

- Inglês

- espionagem

- EU

- escapar

- evasão

- Evento

- SEMPRE

- evidência

- existente

- Explica

- explicação

- famílias

- poucos

- Envie o

- Arquivos

- Encontre

- Primeiro nome

- caber

- Escolha

- estrangeiro

- Forense

- quatro

- da

- cheio

- totalmente

- funcional

- funções

- ter

- Global

- vai

- Governo

- Grupo

- he

- cabeça

- cabeçalhos

- ajudar

- Esconder

- sua

- Como funciona o dobrador de carta de canal

- Como Negociar

- HTML

- http

- HTTPS

- identificado

- imagem

- in

- infame

- INFORMAÇÕES

- entrada

- instância

- em vez disso

- isn

- IT

- ESTÁ

- se

- JavaScript

- apenas por

- Saber

- Coreana

- língua

- largamente

- Atrasado

- Biblioteca

- Provável

- LINK

- Links

- Lista

- viver

- longo

- máquina

- máquinas

- mágica

- fazer

- malwares

- manipulando

- Março

- máscara

- me

- significa

- mecanismos

- métodos

- microfone

- Microsoft

- poder

- ministério

- menor

- modelo

- modificada

- a maioria

- nativo

- rede

- Novo

- entalhe

- não

- romance

- agora

- of

- Office

- Velho

- on

- ONE

- aberto

- open source

- abertura

- abre

- operação

- or

- organização

- origem

- Outros

- Fora

- Outlook

- alcance

- próprio

- particular

- particularmente

- passado

- Pessoas

- realização

- Phishing

- escolher

- peça

- platão

- Inteligência de Dados Platão

- PlatãoData

- Abundância

- anterior

- Prévio

- processos

- protocolo

- público

- RAT

- em vez

- razões

- recentemente

- liberado

- remoto

- acesso remoto

- pesquisa

- investigador

- Reservar

- resultando

- certo

- corrida

- s

- mesmo

- diz

- segurança

- Vejo

- enviar

- Setembro

- Assinaturas

- simplesmente

- esgueirar-se

- Software

- alguns

- fonte

- Sul

- especificamente

- Esportes

- fica

- começo

- Ainda

- mais forte,

- tal

- certo

- .

- Talos

- visadas

- alvejando

- tem como alvo

- Profissionais

- teste

- que

- A

- deles

- então

- deles

- coisa

- coisas

- isto

- Apesar?

- ameaça

- tempo

- para

- hoje

- levou

- ferramenta

- Trend

- troiano

- tentar

- ui

- sobre

- usar

- usava

- uzbeque

- uzbeque

- Variante

- muito

- via

- assistindo

- Caminho..

- foram

- qual

- enquanto

- QUEM

- Windows

- de

- sem

- Atividades:

- seria

- escrever

- escrito

- investimentos

- zefirnet