Muitos projetos web3 adotam a votação sem permissão usando um token nativo fungível e negociável. A votação sem permissão pode oferecer muitos benefícios, desde a redução das barreiras à entrada até o aumento da concorrência. Os detentores de tokens podem usar seus tokens para votar em uma série de questões, desde simples ajustes de parâmetros até a revisão do próprio processo de governança. (Para uma revisão da governança DAO, consulte “Democracia da velocidade da luz"). Mas a votação sem permissão é vulnerável a ataques de governança, em que um invasor adquire poder de voto por meios legítimos (por exemplo, comprando tokens no mercado aberto), mas usa esse poder de voto para manipular o protocolo em benefício do próprio invasor. Esses ataques são puramente “dentro do protocolo”, o que significa que não podem ser abordados por meio de criptografia. Em vez de, impedindo eles requerem um projeto de mecanismo cuidadoso. Para isso, desenvolvemos uma estrutura para ajudar os DAOs a avaliar a ameaça e potencialmente combater esses ataques.

Ataques de governança na prática

O problema dos ataques de governança não é apenas teórico. Eles não só pode acontecer no mundo real, mas eles já aconteceram e continuarão a acontecer.

In um exemplo proeminente, Steemit, uma startup que constrói uma rede social descentralizada em sua blockchain, Steem, tinha um sistema de governança on-chain controlado por 20 testemunhas. Os eleitores usaram seus tokens STEEM (moeda nativa da plataforma) para escolher as testemunhas. Enquanto Steemit e Steem estavam ganhando força, Justin Sun desenvolveu planos para fundir Steem no Tron, um protocolo blockchain que ele fundou em 2018. 30% da oferta total. Uma vez que as atuais testemunhas do Steem descobriram sua compra, eles congelaram os tokens de Sun. O que se seguiu foi uma discussão pública entre Sun e Steem para controlar tokens suficientes para instalar sua lista preferida das 20 principais testemunhas. Depois de envolver grandes exchanges e gastar centenas de milhares de dólares em tokens, a Sun acabou sendo vitoriosa e efetivamente teve rédea solta sobre a rede.

In Outra instância, Beanstalk, um protocolo de stablecoin, se viu suscetível a ataques de governança via flashloan. Um invasor fez um empréstimo para adquirir o suficiente do token de governança do Beanstalk para aprovar instantaneamente uma proposta maliciosa que permitiu a apreensão de US$ 182 milhões das reservas do Beanstalk. Ao contrário do ataque Steem, este aconteceu no espaço de um único bloco, o que significava que acabou antes que alguém tivesse tempo de reagir.

Embora esses dois ataques tenham ocorrido abertamente e sob os olhos do público, os ataques de governança também podem ser conduzidos clandestinamente por um longo período de tempo. Um invasor pode criar várias contas anônimas e acumular lentamente tokens de governança, enquanto se comporta como qualquer outro titular para evitar suspeitas. Na verdade, dada a baixa participação dos eleitores em muitos DAOs, essas contas podem ficar inativas por um longo período de tempo sem levantar suspeitas. Do ponto de vista do DAO, as contas anônimas do invasor podem contribuir para o surgimento de um nível saudável de poder de voto descentralizado. Mas, eventualmente, o invasor pode atingir um limite em que essas carteiras sybil tenham o poder de controlar unilateralmente a governança sem que a comunidade possa responder. Da mesma forma, atores mal-intencionados podem adquirir poder de voto suficiente para controlar a governança quando a participação for suficientemente baixa e, em seguida, tentar aprovar propostas maliciosas quando muitos outros detentores de tokens estiverem inativos.

E embora possamos pensar que todas as ações de governança são apenas o resultado das forças de mercado em ação, na prática a governança pode às vezes produzir resultados ineficientes como resultado de falhas de incentivo ou outras vulnerabilidades no design de um protocolo. Assim como a formulação de políticas governamentais pode ser capturada por grupos de interesse ou até mesmo por simples inércia, a governança DAO pode levar a resultados inferiores se não for estruturada adequadamente.

Então, como podemos lidar com esses ataques por meio do design de mecanismos?

O desafio fundamental: Indistinguibilidade

Mecanismos de mercado para alocação de tokens não distinguem entre usuários que desejam fazer valioso contribuições para um projeto e invasores que atribuem alto valor à interrupção ou controle dele. Em um mundo onde os tokens podem ser comprados ou vendidos em um mercado público, ambos os grupos são, do ponto de vista do mercado, comportamentalmente indistinguíveis: ambos estão dispostos a comprar grandes quantidades de tokens a preços cada vez mais altos.

Esse problema de indistinguibilidade significa que a governança descentralizada não vem de graça. Em vez disso, os designers de protocolo enfrentam compensações fundamentais entre a governança descentralizada abertamente e a proteção de seus sistemas contra invasores que buscam explorar mecanismos de governança. Quanto mais membros da comunidade estiverem livres para ganhar poder de governança e influenciar o protocolo, mais fácil será para os invasores usarem esse mesmo mecanismo para fazer alterações maliciosas.

Esse problema de indistinguibilidade é familiar desde o design das redes blockchain Proof of Stake. Aí também um mercado de alta liquidez no token torna mais fácil para os invasores adquirir participação suficiente para comprometer as garantias de segurança da rede. No entanto, uma mistura de incentivo de token e design de liquidez torna as redes Proof of Stake possíveis. Estratégias semelhantes podem ajudar a proteger os protocolos DAO.

Uma estrutura para avaliar e abordar a vulnerabilidade

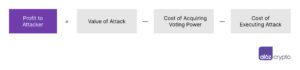

Para analisar a vulnerabilidade que diferentes projetos enfrentam, usamos uma estrutura capturada pela seguinte equação:

Para que um protocolo seja considerado seguro contra ataques de governança, o lucro de um invasor deve ser negativo. Ao projetar as regras de governança para um projeto, essa equação pode ser usada como um guia para avaliar o impacto de diferentes opções de projeto. Para reduzir os incentivos para explorar o protocolo, a equação implica três escolhas claras: diminuir o valor dos ataques, aumentar o custo de aquisição de poder de voto e aumentar o custo de execução de ataques.

Diminuindo o valor dos ataques

Limitar o valor de um ataque pode ser difícil porque quanto mais bem-sucedido for um projeto, mais valioso um ataque bem-sucedido pode se tornar. Claramente, um projeto não deve sabotar intencionalmente seu próprio sucesso apenas para diminuir o valor de um ataque.

No entanto, os designers podem limitar o valor dos ataques limitando o escopo do que a governança pode fazer. Se a governança inclui apenas o poder de alterar certos parâmetros em um projeto (por exemplo, taxas de juros em um protocolo de empréstimo), o escopo de ataques potenciais é muito mais restrito do que quando a governança permite controle geral total do contrato inteligente que rege.

O escopo de governança pode ser uma função do estágio de um projeto. No início de sua vida, um projeto pode ter uma governança mais expansiva à medida que encontra sua base, mas na prática a governança pode ser rigidamente controlada pela equipe fundadora e pela comunidade. À medida que o projeto amadurece e descentraliza o controle, pode fazer sentido introduzir algum grau de fricção na governança – no mínimo, exigindo grandes quóruns para as decisões mais significativas.

Aumentar o custo de aquisição do poder de voto

Um projeto também pode tomar medidas para dificultar a aquisição do poder de voto necessário para um ataque. Quanto mais líquido o token, mais fácil é exigir esse poder de voto – quase paradoxalmente, os projetos podem querer reduzir a liquidez para proteger a governança. Pode-se tentar reduzir diretamente a negociabilidade de tokens de curto prazo, mas isso pode ser tecnicamente inviável.

Para reduzir a liquidez indiretamente, os projetos podem fornecer incentivos que tornam os detentores de tokens individuais menos dispostos a vender. Isso pode ser feito incentivando o staking ou dando aos tokens um valor independente além da governança pura. Quanto mais valor acumular para os detentores de tokens, mais alinhados eles ficarão com o sucesso do projeto.

Os benefícios do token autônomo podem incluir acesso a eventos pessoais ou experiências sociais. Fundamentalmente, benefícios como esses são de alto valor para indivíduos alinhados ao projeto, mas são inúteis para um invasor. Fornecer esses tipos de benefícios aumenta o preço efetivo que um invasor enfrenta ao adquirir tokens: os detentores atuais estarão menos dispostos a vender devido aos benefícios independentes, que devem aumentar o preço de mercado; no entanto, embora o invasor deva pagar o preço mais alto, a presença dos recursos autônomos não aumenta o valor do invasor ao adquirir o token.

Aumentar o custo de execução de ataques

Além de aumentar o custo do poder de voto, é possível introduzir atritos que tornam mais difícil para um invasor exercer o poder de voto mesmo depois de adquirir tokens. Por exemplo, os designers podem exigir algum tipo de autenticação de usuário para participar de votações, como uma verificação KYC (conheça seu cliente) ou limite de pontuação de reputação. Pode-se até limitar a capacidade de um ator não autenticado de adquirir tokens de votação em primeiro lugar, talvez exigindo algum conjunto de validadores existentes para atestar a legitimidade de novos partidos.

De certa forma, é exatamente assim que muitos projetos distribuem seus tokens iniciais, garantindo que as partes confiáveis controlem uma fração significativa do poder de voto. (Muitas soluções de Proof of Stake usam técnicas semelhantes para defender sua segurança – controlando rigidamente quem tem acesso à participação inicial e, em seguida, descentralizando progressivamente a partir daí.)

Alternativamente, os projetos podem fazer com que, mesmo que um invasor controle uma quantidade substancial de poder de voto, ainda enfrente dificuldades em aprovar propostas maliciosas. Por exemplo, alguns projetos têm bloqueios de tempo para que uma moeda não possa ser usada para votar por algum período de tempo após ter sido trocada. Assim, um invasor que procura comprar ou emprestar uma grande quantidade de tokens enfrentaria custos adicionais por esperar antes de poder votar – bem como o risco de que os membros votantes notassem e frustrassem seu possível ataque nesse ínterim. Delegação também pode ser útil aqui. Ao conceder aos participantes ativos, mas não mal-intencionados, o direito de votar em seu nome, os indivíduos que não desejam ter um papel particularmente ativo na governança ainda podem contribuir com seu poder de voto para proteger o sistema.

Alguns projetos usam poderes de veto que permitem que uma votação seja adiada por algum período de tempo para alertar os eleitores inativos sobre uma proposta potencialmente perigosa. Sob esse esquema, mesmo que um invasor faça uma proposta maliciosa, os eleitores têm a capacidade de responder e desligá-lo. A ideia por trás desses projetos e de outros semelhantes é impedir que um invasor faça uma proposta maliciosa e fornecer tempo à comunidade de um projeto para formular uma resposta. Idealmente, as propostas que se alinham claramente com o bem do protocolo não terão que enfrentar esses obstáculos.

At Substantivos DAO, por exemplo, o poder de veto é mantido pela Nouns Foundation até o próprio DAO está pronto para implementar um esquema alternativo. Como eles escreveram em seu site, “A Nouns Foundation vetará propostas que introduzam riscos legais ou existenciais não triviais para o Nouns DAO ou a Nouns Foundation”.

* * *

Os projetos devem encontrar um equilíbrio para permitir um certo nível de abertura às mudanças da comunidade (que às vezes podem ser impopulares), sem permitir que propostas maliciosas passem despercebidas. Muitas vezes, basta uma proposta maliciosa para derrubar um protocolo, portanto, é crucial ter uma compreensão clara da compensação de risco de aceitar versus rejeitar propostas. E, é claro, existe um compromisso de alto nível entre garantir a segurança da governança e tornar a governança possível – qualquer mecanismo que introduza atrito para bloquear um invasor em potencial também torna o processo de governança mais difícil de usar.

As soluções que esboçamos aqui se enquadram em um espectro entre governança totalmente descentralizada e sacrificar parcialmente alguns ideais de descentralização para a saúde geral do protocolo. Nossa estrutura destaca os diferentes caminhos que os projetos podem escolher para garantir que os ataques de governança não sejam lucrativos. Esperamos que a comunidade use a estrutura para desenvolver ainda mais esses mecanismos por meio de sua própria experimentação para tornar os DAOs ainda mais seguros no futuro.

***

Pranav Garimidi é um calouro em ascensão na Universidade de Columbia e um estagiário de pesquisa de verão na criptografia a16z.

Scott Duke Kominers é professor de administração de empresas na Harvard Business School, membro do corpo docente do Departamento de Economia de Harvard e parceiro de pesquisa na criptografia a16z.

Tim Roughgarden é professor de ciência da computação e membro do Data Science Institute da Columbia University e chefe de pesquisa da criptografia a16z.

***

Agradecimentos: Agradecemos os comentários e sugestões úteis de Andy Salão. Agradecimentos especiais também ao nosso editor, Tim Sullivan.

***

Divulgações: Kominers detém vários tokens de criptografia e faz parte de muitas comunidades NFT; ele aconselha vários negócios de mercado, startups e projetos de criptografia; e também atua como especialista em assuntos relacionados a NFT.

As opiniões expressas aqui são as do pessoal individual da AH Capital Management, LLC (“a16z”) citadas e não são as opiniões da a16z ou de suas afiliadas. Certas informações aqui contidas foram obtidas de fontes de terceiros, inclusive de empresas do portfólio de fundos administrados pela a16z. Embora retiradas de fontes consideradas confiáveis, a16z não verificou essas informações de forma independente e não faz representações sobre a precisão duradoura das informações ou sua adequação a uma determinada situação. Além disso, esse conteúdo pode incluir anúncios de terceiros; a16z não revisou tais anúncios e não endossa nenhum conteúdo de publicidade neles contido.

Este conteúdo é fornecido apenas para fins informativos e não deve ser considerado como aconselhamento jurídico, comercial, de investimento ou fiscal. Você deve consultar seus próprios conselheiros sobre esses assuntos. As referências a quaisquer valores mobiliários ou ativos digitais são apenas para fins ilustrativos e não constituem uma recomendação de investimento ou oferta para fornecer serviços de consultoria de investimento. Além disso, este conteúdo não é direcionado nem destinado ao uso por quaisquer investidores ou potenciais investidores, e não pode, em nenhuma circunstância, ser invocado ao tomar uma decisão de investir em qualquer fundo administrado pela a16z. (Uma oferta para investir em um fundo a16z será feita apenas pelo memorando de colocação privada, contrato de subscrição e outra documentação relevante de tal fundo e deve ser lida na íntegra.) Quaisquer investimentos ou empresas de portfólio mencionados, referidos ou descritos não são representativos de todos os investimentos em veículos administrados pela a16z, e não pode haver garantia de que os investimentos serão rentáveis ou que outros investimentos realizados no futuro terão características ou resultados semelhantes. Uma lista de investimentos feitos por fundos administrados por Andreessen Horowitz (excluindo investimentos para os quais o emissor não deu permissão para a a16z divulgar publicamente, bem como investimentos não anunciados em ativos digitais negociados publicamente) está disponível em https://a16z.com/investments /.

Os gráficos e gráficos fornecidos são apenas para fins informativos e não devem ser considerados ao tomar qualquer decisão de investimento. O desempenho passado não é indicativo de resultados futuros. O conteúdo fala apenas a partir da data indicada. Quaisquer projeções, estimativas, previsões, metas, perspectivas e/ou opiniões expressas nestes materiais estão sujeitas a alterações sem aviso prévio e podem diferir ou ser contrárias às opiniões expressas por outros. Consulte https://a16z.com/disclosures para obter informações adicionais importantes.

- criptografia a16z

- Andreessen Horowitz

- Bitcoin

- blockchain

- conformidade do blockchain

- conferência blockchain

- coinbase

- Coingenius

- Consenso

- Criptografia e Web3

- conferência de criptografia

- crypto mining

- criptomoedas

- Descentralizada

- DeFi

- Ativos Digitais

- ethereum

- aprendizado de máquina

- token não fungível

- comunidades online

- platão

- platão ai

- Inteligência de Dados Platão

- Platoblockchain

- PlatãoData

- jogo de platô

- Polygon

- prova de participação

- W3

- zefirnet