Os usuários podem aproveitar as vantagens da proteção criptográfica oferecida pelo GPG para proteger arquivos e dados que desejam manter em sigilo.

Neste guia, explicarei as opções à sua disposição para criptografar arquivos usando software de código aberto em um computador Linux, Mac ou Windows. Você pode então transportar essas informações digitais através da distância e do tempo, para você ou outras pessoas.

O programa “GNU Privacy Guard” (GPG), uma versão de código aberto do PGP (Pretty Good Privacy), permite:

- Criptografia usando uma senha.

- Mensagens secretas usando criptografia de chave pública/privada

- Autenticação de mensagens/dados (usando assinaturas digitais e verificação)

- Autenticação de chave privada (usada em Bitcoin)

Uma opção

A primeira opção é o que demonstrarei a seguir. Você pode criptografar um arquivo usando qualquer senha que desejar. Qualquer pessoa com a senha pode desbloquear (descriptografar) o arquivo para visualizá-lo. O problema é: como enviar a senha para alguém de forma segura? Voltamos ao problema original.

Opção Dois

A segunda opção resolve esse dilema (como fazer aqui). Em vez de bloquear o arquivo com uma senha, podemos bloqueá-lo com a chave pública de alguém – esse “alguém” é o destinatário pretendido da mensagem. A chave pública vem de uma chave privada correspondente, e a chave privada (que apenas “alguém” possui) é usada para desbloquear (descriptografar) a mensagem. Com este método, nenhuma informação confidencial (não criptografada) é enviada. Muito legal!

A chave pública é algo que pode ser distribuído pela Internet com segurança. O meu é SUA PARTICIPAÇÃO FAZ A DIFERENÇA, por exemplo. Eles geralmente são enviados para servidores de chaves. Os servidores de chaves são como nós que armazenam chaves públicas. Eles mantêm e sincronizam cópias das chaves públicas das pessoas. Aqui está um:

Você pode entrar no meu email e encontre minha chave pública no resultado. Eu também guardei SUA PARTICIPAÇÃO FAZ A DIFERENÇA e você pode comparar o que encontrou no servidor.

Opção Três

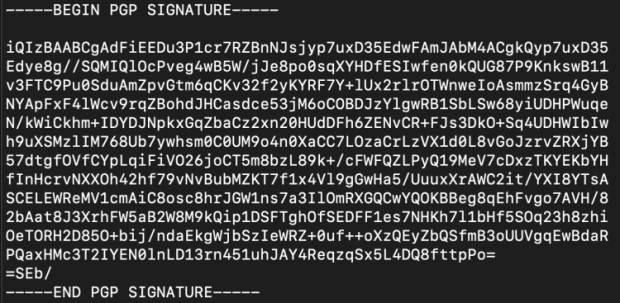

A opção três não se refere a mensagens secretas. Trata-se de verificar se uma mensagem não foi alterada durante sua entrega. Funciona tendo alguém com uma chave privada assinar alguns dados digitais. Os dados podem ser uma carta ou até mesmo um software. O processo de assinatura cria uma assinatura digital (um grande número derivado da chave privada e dos dados que estão sendo assinados). Esta é a aparência de uma assinatura digital:

É um arquivo de texto que começa com um sinal de “início” e termina com um sinal de “fim”. No meio está um monte de texto que na verdade codifica um número enorme. Este número é derivado da chave privada (um número gigante) e dos dados (que na verdade também são sempre um número; todos os dados são zeros e uns para um computador).

Qualquer pessoa pode verificar se os dados não foram alterados desde que o autor original os assinou, tomando:

- Chave pública

- Data

- Assinatura

A saída da consulta será TRUE ou FALSE. TRUE significa que o arquivo que você baixou (ou mensagem) não foi modificado desde que o desenvolvedor o assinou. Muito legal! FALSE significa que os dados foram alterados ou a assinatura errada está sendo aplicada.

Opção Quatro

A opção quatro é semelhante à opção três, exceto que em vez de verificar se os dados não foram modificados, então TRUE significará que a assinatura foi produzida pela chave privada associada à chave pública oferecida. Em outras palavras, quem assinou possui a chave privada da chave pública que possuímos.

Curiosamente, isso é tudo que Craig Wright teria que fazer para provar que é Satoshi Nakamoto. Ele não precisa realmente gastar nenhuma moeda.

Já temos os endereços (semelhantes às chaves públicas) que pertencem a Satoshi. Craig pode então produzir uma assinatura com sua chave privada para esses endereços, combinada com qualquer mensagem como “Eu realmente sou Satoshi, haha!” e podemos então combinar a mensagem, a assinatura e o endereço, e obter um resultado VERDADEIRO se ele for Satoshi, e um resultado CRAIG_WRIGHT_IS_A_LIAR_AND_A_FRAUD se não for.

Opção três e quatro – a diferença.

Na verdade, é uma questão de em que você confia. Se você confia que o remetente possui a chave privada da chave pública que você possui, a verificação verifica se a mensagem não foi alterada.

Se você não confia no relacionamento chave privada/chave pública, então a verificação não se trata da mudança da mensagem, mas do relacionamento chave.

É um ou outro para um resultado FALSO.

Se você obtiver um resultado VERDADEIRO, saberá que TANTO o relacionamento da chave é válido E que a mensagem está inalterada desde que a assinatura foi produzida.

Obtenha GPG para o seu computador

O GPG já vem com sistemas operacionais Linux. Se você tiver a infelicidade de usar um Mac ou Deus me livre de um computador Windows, precisará baixar o software com GPG. Instruções para fazer download e como usá-lo nesses sistemas operacionais podem ser encontradas aqui.

Você não precisa usar nenhum dos componentes gráficos do software, tudo pode ser feito na linha de comando.

Criptografando arquivos com uma senha

Crie o arquivo secreto. Pode ser um arquivo de texto simples ou um arquivo zip contendo muitos arquivos ou um arquivo compactado (tar). Dependendo da confidencialidade dos dados, você pode considerar a criação do arquivo em um computador isolado. Ou um computador desktop construído sem componentes WiFi e que nunca deve ser conectado à Internet por cabo, ou você pode construir um Raspberry Pi Zero v1.3 muito barato, com instruções aqui.

Usando um terminal (Linux/Mac) ou CMD.exe (Windows), altere seu diretório de trabalho para onde você colocou o arquivo. Se isso não fizer sentido, pesquise na internet e em cinco minutos você aprenderá como navegar no sistema de arquivos específico do seu sistema operacional (pesquise: “Prompt de comando do sistema de arquivos de navegação no YouTube” e inclua o nome do seu sistema operacional).

No diretório correto, você pode criptografar o arquivo (“file.txt” por exemplo) assim:

gpg -c arquivo.txt

Isso é “gpg”, um espaço, “-c”, um espaço e depois o nome do arquivo.

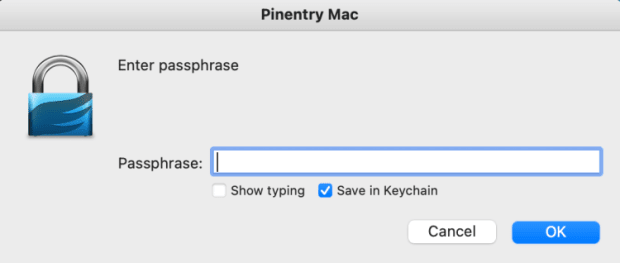

Em seguida, será solicitada uma senha. Isso criptografará o novo arquivo. Se você estiver usando o GPG Suite no Mac, observe que “Salvar no Keychain” está marcado por padrão (veja abaixo). Você pode querer não salvar esta senha se ela for particularmente sensível.

Qualquer que seja o sistema operacional que você usar, a senha será salva por 10 minutos na memória. Você pode limpar assim:

gpg-connect-agent recarregar agente / tchau

Depois que seu arquivo for criptografado, o arquivo original permanecerá (não criptografado) e um novo arquivo será criado. Você deve decidir se excluirá o original ou não. O nome do novo arquivo será igual ao original, mas haverá um “.gpg” no final. Por exemplo, “file.txt” criará um novo arquivo chamado “file.txt.gpg”. Você pode então renomear o arquivo, se desejar, ou pode ter nomeado o arquivo adicionando opções extras no comando acima, como esta:

gpg -c –output MeuArquivoSecreto.txt arquivo.txt

Aqui temos “gpg”, um espaço, “-c”, um espaço, “–output”, um espaço, o nome do arquivo que você deseja, um espaço, o nome do arquivo que você está criptografando.

É uma boa ideia praticar a descriptografia do arquivo. Esta é uma maneira:

arquivo gpg.txt.gpg

Isto é apenas “gpg”, um espaço e o nome do arquivo criptografado. Você não precisa colocar nenhuma opção.

O programa GPG adivinhará o que você quer dizer e tentará descriptografar o arquivo. Se você fizer isso imediatamente após criptografar o arquivo, talvez não seja solicitada uma senha porque ela ainda estará na memória do computador (por 10 minutos). Caso contrário, você precisará inserir a senha (o GPG a chama de senha).

Você notará com o comando “ls” (Mac/Linux) ou o comando “dir” (Windows), que um novo arquivo foi criado em seu diretório de trabalho, sem a extensão “.gpg”. Você pode lê-lo no prompt de comando com (Mac/Linux):

arquivo gato.txt

Outra maneira de descriptografar o arquivo é com este comando:

gpg -d arquivo.txt.gpg

É o mesmo de antes, mas também com a opção “-d”. Neste caso, um novo arquivo não é criado, mas o conteúdo do arquivo é impresso na tela.

Você também pode descriptografar o arquivo e especificar o nome do arquivo de saída assim:

gpg -d –arquivo de saída.txt arquivo.txt.gpg

Aqui temos “gpg”, um espaço, “-d” que não é estritamente necessário, um espaço, “–output”, um espaço, o nome do novo arquivo que queremos, um espaço e, finalmente, o nome do arquivo estamos descriptografando.

Enviando o arquivo criptografado

Agora você pode copiar este arquivo para uma unidade USB ou enviá-lo por e-mail. Está criptografado. Ninguém pode lê-lo, desde que a senha seja boa (longa e complicada o suficiente) e não possa ser quebrada.

Você pode enviar esta mensagem para si mesmo em outro país, armazenando-a em e-mail ou na nuvem.

Algumas pessoas tolas armazenaram suas chaves privadas Bitcoin na nuvem em um estado não criptografado, o que é ridiculamente arriscado. Mas se o arquivo que contém as chaves privadas do Bitcoin estiver criptografado com uma senha forte, é mais seguro. Isto é especialmente verdadeiro se não for chamado “Bitcoin_Private_Keys.txt.gpg” – Não faça isso!

AVISO: É importante entender que de forma alguma estou encorajando você a colocar as informações da sua chave privada Bitcoin em um computador (hardware wallets foram criados para permitir que você nunca precise fazer isso). O que estou explicando aqui é para casos especiais, sob minha orientação. Meus alunos do programa de mentoria saberão o que estão fazendo e usarão apenas um computador isolado, e conhecerão todos os riscos e problemas potenciais e maneiras de evitá-los. Por favor, não digite frases iniciais em um computador, a menos que você seja um especialista em segurança e saiba exatamente o que está fazendo, e não me culpe se seu bitcoin for roubado!

O arquivo criptografado também pode ser enviado para outra pessoa e a senha pode ser enviada separadamente, talvez com um dispositivo de comunicação diferente. Esta é a forma mais simples e menos segura, em comparação com a opção dois explicada no início deste guia.

Na verdade, existem várias maneiras de construir a entrega de uma mensagem secreta através da distância e do tempo. Se você conhece essas ferramentas, pensa muito e com cuidado sobre todos os riscos e cenários, um bom plano pode ser feito. Ou estou disponível para ajudar.

Boa sorte e feliz Bitcoining!

Este é um post convidado por Arman The Parman. As opiniões expressas são inteiramente próprias e não refletem necessariamente as da BTC Inc ou Bitcoin Magazine.

- 10

- Sobre

- em

- endereço

- endereços

- Vantagem

- Todos os Produtos

- já

- sempre

- Outro

- arquivo

- Autenticação

- disponível

- antes

- Começo

- ser

- abaixo

- Bitcoin

- BTC

- BTC Inc

- construir

- Monte

- cabo

- casos

- alterar

- a verificação

- Cheques

- Na nuvem

- Moedas

- combinado

- Comunicação

- comparado

- computador

- conectado

- conteúdo

- Correspondente

- poderia

- país

- Craig Wright

- crio

- criado

- cria

- Criar

- criptografia

- dados,

- Entrega

- Dependendo

- área de trabalho

- Developer

- dispositivo

- diferente

- digital

- distância

- distribuído

- Não faz

- download

- distância

- durante

- animador

- termina

- enorme

- Entrar

- especialmente

- tudo

- exemplo

- Exceto

- especialista

- expressa

- Finalmente

- encontrado

- obtendo

- Bom estado, com sinais de uso

- Locatário

- Visitante Mensagem

- guia

- feliz

- ter

- SUA PARTICIPAÇÃO FAZ A DIFERENÇA

- Como funciona o dobrador de carta de canal

- Como Negociar

- HTTPS

- idéia

- importante

- Em outra

- incluir

- INFORMAÇÕES

- Internet

- IT

- Chave

- chaves

- grande

- APRENDER

- Line

- linux

- longo

- sorte

- mac

- moldadas

- FAZ

- Importância

- significa

- Memória

- mensagens

- poder

- necessariamente

- nós

- número

- oferecido

- operando

- sistema operativo

- sistemas operacionais

- Opiniões

- Opção

- Opções

- Outros

- de outra forma

- próprio

- propriedade

- particularmente

- Senha

- Pessoas

- possivelmente

- pessoa

- Frases

- potencial

- prática

- bastante

- política de privacidade

- privado

- chave privada

- Chaves Privadas

- Problema

- problemas

- processo

- produzir

- Produzido

- Agenda

- proteger

- proteção

- público

- chave pública

- chaves públicas

- refletir

- relacionamento

- permanecem

- requeridos

- riscos

- Arriscado

- Satoshi

- Satoshi Nakamoto

- Peneira

- Pesquisar

- seguro

- segurança

- semente

- sentido

- semelhante

- simples

- desde

- Software

- Resolve

- alguns

- Alguém

- algo

- Espaço

- especial

- gastar

- Estado

- loja

- mais forte,

- .

- sistemas

- tomar

- terminal

- tempo

- ferramentas

- transporte

- Confiança

- Ubuntu

- compreender

- destravar

- usb

- usar

- geralmente

- Verificação

- verificar

- Ver

- O Quê

- QUEM

- wi-fi

- Windows

- sem

- palavras

- trabalhar

- trabalho

- seria

- zero