Quando acordamos esta manhã, nosso feed de informações de segurança cibernética estava inundado com “notícias” de que a Apple acabara de corrigir uma falha de segurança descrita de várias maneiras como um “bug retorcido”, uma “falha crítica” que poderia deixar seus Macs “indefesos” e o “Tachilles ' calcanhar do macOS”.

Dado que geralmente verificamos nossas várias listas de correspondência de boletins de segurança antes mesmo de olhar para fora para verificar o tempo, principalmente para ver se a Apple lançou secretamente um novo aviso durante a noite…

…ficamos surpresos, se não realmente alarmados, com o número de relatos de um bug que ainda não havíamos visto.

De fato, a cobertura parecia nos convidar a supor que a Apple acabara de lançar mais uma atualização, apenas uma semana após a anterior “atualização para tudo“, em si menos de duas semanas após um atualização misteriosa para iOS 16, que acabou por ser um ataque de dia zero aparentemente sendo usado para implantar malware por meio de páginas da Web com armadilhas, embora a Apple tenha esquecido de mencionar isso na época:

As “notícias” desta manhã pareciam implicar que a Apple não apenas lançou outra atualização, mas também a lançou silenciosamente ao não anunciá-la em um e-mail de aviso e nem mesmo listá-la na própria empresa. HT201222 página do portal de segurança.

(Mantenha esse link link HT201222 útil se você for um usuário da Apple - é um ponto de partida útil quando surge a confusão do patch.)

É um bug, mas não é novo

A boa notícia, porém, é que se você segui nossa sugestão de uma semana atrás para verificar se seus dispositivos Apple foram atualizados (mesmo que você esperasse que eles o fizessem por conta própria), você já tem as correções necessárias para protegê-lo desse bug “Aquiles”, mais particularmente conhecido como CVE-2022-42821.

Este não é um novo bug, é apenas uma nova informação sobre um bug que a Apple corrigido na semana passada.

Para ser claro, se os boletins de segurança da Apple estiverem corretos, esse bug não se aplica a nenhum dos sistemas operacionais móveis da Apple e nunca foi aplicado ou já foi corrigido na versão do macOS 13 Ventura.

Em outras palavras, o bug descrito era relevante apenas para usuários do macOS 11 Big Sur e macOS 12 Monterey, nunca foi um dia zero e já foi corrigido.

O motivo de todo o alarido parece ser a publicação ontem, agora que o patch já está disponível há vários dias, de um artigo da Microsoft bastante dramático intitulado Calcanhar de Aquiles do Gatekeeper: desenterrando uma vulnerabilidade do macOS.

A Apple tinha, reconhecidamente, fornecido apenas um resumo superficial desse bug em seu próprio Indicativa uma semana atrás:

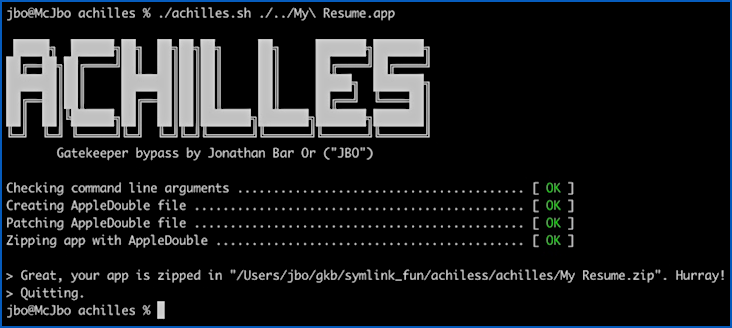

Impacto: um aplicativo pode ignorar as verificações do Gatekeeper Descrição: um problema lógico foi resolvido com verificações aprimoradas. CVE-2022-42821: Jonathan Bar Ou da Microsoft

Explorar esse bug não é muito difícil quando você sabe o que fazer, e o relatório da Microsoft explica o que é necessário com bastante clareza.

Apesar de algumas das manchetes, no entanto, isso não deixa exatamente o seu Mac “indefeso”.

Simplificando, significa que um aplicativo baixado que normalmente provocaria um aviso pop-up de que não era de uma fonte confiável não seria sinalizado corretamente pela Apple Porteiro sistema.

O Gatekeeper falharia ao registrar o aplicativo como um download, de modo que executá-lo evitaria o aviso usual.

(Qualquer software antimalware ativo e de monitoramento de comportamento baseado em ameaças no seu Mac ainda funcionaria, assim como qualquer configuração de firewall ou software de segurança de filtragem da Web quando você o baixou em primeiro lugar.)

É um bug, mas não é realmente “crítico”

Também não é exatamente uma “falha crítica”, como sugeriu um relatório da mídia, especialmente quando você considera que as próprias atualizações do Patch Tuesday da Microsoft para dezembro de 2022 corrigiram um tipo de bug muito parecido que foi classificado apenas como “moderado”:

De fato, a vulnerabilidade semelhante da Microsoft era na verdade um buraco de dia zero, o que significa que era conhecida e abusada fora da comunidade de segurança cibernética antes do lançamento do patch.

Descrevemos o bug da Microsoft como:

CVE-2022-44698: Vulnerabilidade de desvio do recurso de segurança SmartScreen do Windows Este bug também é conhecido por ter sido exposto na natureza. Um invasor com conteúdo malicioso que normalmente provocaria um alerta de segurança poderia ignorar essa notificação e, assim, infectar até mesmo usuários bem informados sem aviso prévio.

Simplificando, o desvio de segurança do Windows foi causado por uma falha no chamado Marca da Web (MOTW), que deve adicionar atributos estendidos aos arquivos baixados para indicar que eles vieram de uma fonte não confiável.

O desvio de segurança da Apple foi uma falha no similar-mas-diferente Porteiro system, que deve adicionar atributos estendidos aos arquivos baixados para indicar que eles vieram de uma fonte não confiável.

O que fazer?

Para ser justo com a Microsoft, o pesquisador que divulgou responsavelmente a falha do Gatekeeper para a Apple e que escreveu o relatório recém-publicado, não usou as palavras “crítico” ou “indefeso” para descrever o bug ou a condição em que colocou seu Mac…

…apesar de nomear o bug Aquiles e encabeçando-o como um Calcanhar de Aquiles foi provavelmente um salto metafórico longe demais.

Afinal, na lenda da Grécia Antiga, Aquiles era quase totalmente imune a ferimentos em batalha devido a sua mãe o mergulhar no mágico rio Styx quando bebê.

Mas ela teve que segurá-lo no processo, deixando-o com um único ponto vulnerável que acabou sendo explorado por Paris para matar Aquiles - definitivamente uma vulnerabilidade perigosa e uma exploração crítica (além de ser uma falha de dia zero, dado que Paris parece ter sabido com antecedência para onde mirar).

Felizmente, em ambos os casos - o bug de dia zero da própria Microsoft e o bug da Apple encontrado pela Microsoft - as falhas de segurança foram corrigidas.

Portanto, livrar-se de ambas as vulnerabilidades (mergulhar efetivamente Aquiles de volta no rio Styx enquanto segura o outro calcanhar, o que provavelmente é o que sua mãe deveria ter feito em primeiro lugar) é tão fácil quanto garantir que você tenha as atualizações mais recentes.

- Em Macs, Use: Menu Apple > Sobre este Mac > Atualização de software…

- No Windows: usar Configurações > Windows Update > Verificar atualizações

você sabe de antemão

o que vamos dizer

Qual é, "Não atrase,

Simplesmente conserte-o hoje.”

- Aquiles

- Apple

- blockchain

- Coingenius

- carteiras de criptomoeda

- cryptoexchange

- CVE-2022-42821

- cíber segurança

- cibercriminosos

- Cíber segurança

- Departamento de Segurança Interna

- carteiras digitais

- firewall

- Porteiro

- Kaspersky

- MacOS

- malwares

- Mcafee

- Microsoft

- MOTW

- Segurança nua

- NexBLOC

- platão

- platão ai

- Inteligência de Dados Platão

- Jogo de Platão

- PlatãoData

- jogo de platô

- VPN

- vulnerabilidade

- a segurança do website

- zefirnet

![S3 Ep98: A saga LastPass – devemos parar de usar gerenciadores de senhas? [Áudio + Texto] S3 Ep98: A saga LastPass – devemos parar de usar gerenciadores de senhas? [Áudio + Texto] Inteligência de dados PlatoBlockchain. Pesquisa vertical. Ai.](https://platoblockchain.com/wp-content/uploads/2022/09/bn-1200-300x157.png)