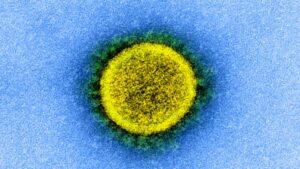

Um dos usos mais bem estabelecidos e disruptivos para um futuro computador quântico é a capacidade de quebrar a criptografia. Um novo algoritmo poderia reduzir significativamente a barreira para conseguir isso.

Apesar de todo o entusiasmo em torno da computação quântica, ainda existem pontos de interrogação significativos em torno para que os computadores quânticos serão realmente úteis. Há esperanças de que eles possam acelerar tudo, desde processos de otimização até aprendizado de máquina, mas em muitos casos ainda não está claro até que ponto eles serão mais fáceis e rápidos.

Porém, uma coisa é certa: um computador quântico suficientemente poderoso poderia inutilizar nossos principais esquemas criptográficos. Embora os quebra-cabeças matemáticos que os sustentam sejam virtualmente insolúveis pelos computadores clássicos, eles seriam inteiramente tratáveis para um computador quântico suficientemente grande. Isso é um problema porque esses esquemas protegem a maior parte das nossas informações online.

A graça salvadora é que os processadores quânticos de hoje estão muito longe do tipo de escala necessária. Mas de acordo com um relatar em Ciência, O cientista da computação da Universidade de Nova York, Oded Regev, descobriu um novo algoritmo que pode reduzir substancialmente o número de qubits necessários.

A abordagem essencialmente retrabalha um dos algoritmos quânticos de maior sucesso até hoje. Em 1994, Peter Shor, do MIT, desenvolveu uma maneira de descobrir quais números primos precisam ser multiplicados para obter um número específico – um problema conhecido como fatoração primária.

Para grandes números, este é um problema incrivelmente difícil que rapidamente se torna intratável em computadores convencionais, razão pela qual foi usado como base para o popular esquema de criptografia RSA. Mas ao tirar partido de fenómenos quânticos como a superposição e o emaranhamento, o algoritmo de Shor pode resolver estes problemas mesmo para números incrivelmente grandes.

Esse facto levou a um grande pânico entre os especialistas em segurança, até porque hackers e espiões podem hoje recolher dados encriptados e depois simplesmente esperar pelo desenvolvimento de computadores quânticos suficientemente poderosos para os decifrar. E embora tenham sido desenvolvidos padrões de criptografia pós-quântica, implementá-los na web pode levar muitos anos.

É provável que seja uma espera bastante longa. A maioria das implementações de RSA depende de chaves de pelo menos 2048 bits, o que equivale a um número de 617 dígitos. Pesquisadores da Fujitsu calculado recentemente que um computador quântico totalmente tolerante a falhas, com 10,000 qubits, levaria 104 dias para quebrar um número tão grande.

No entanto, o novo algoritmo de Regev, descrito em um pré-impressão publicada em arXiv, poderia reduzir substancialmente esses requisitos. Regev essencialmente reelaborou o algoritmo de Shor de modo que seja possível encontrar os fatores primos de um número usando muito menos etapas lógicas. A realização de operações em um computador quântico envolve a criação de pequenos circuitos a partir de alguns qubits, conhecidos como portas, que realizam operações lógicas simples.

No algoritmo original de Shor, o número de portas necessárias para fatorar um número é o quadrado do número de bits usados para representá-lo, que é denotado como n2. A abordagem de Regev exigiria apenas n1.5 portas porque procura fatores primos realizando multiplicações menores de muitos números, em vez de multiplicações muito grandes de um único número. Também reduz o número de portas necessárias ao usar um algoritmo clássico para processar ainda mais as saídas.

No artigo, Regev estima que, para um número de 2048 bits, isso poderia reduzir o número de portas necessárias em duas a três ordens de magnitude. Se for verdade, isso poderia permitir que computadores quânticos muito menores quebrassem a criptografia RSA.

No entanto, existem limitações práticas. Para começar, Regev observa que o algoritmo de Shor se beneficia de uma série de otimizações desenvolvidas ao longo dos anos que reduzem o número de qubits necessários para executá-lo. Ainda não está claro se essas otimizações funcionariam na nova abordagem.

Martin Ekerå, pesquisador de computação quântica do governo sueco, também disse Ciência que o algoritmo de Regev parece precisar de memória quântica para armazenar valores intermediários. Fornecer essa memória exigirá qubits extras e consumirá qualquer vantagem computacional que ela tenha.

No entanto, a nova pesquisa é um lembrete oportuno de que, quando se trata da ameaça da computação quântica à criptografia, os postes do gol estão em constante movimento, e a mudança para esquemas pós-quânticos não pode acontecer com rapidez suficiente.

Crédito de imagem: Google

- Conteúdo com tecnologia de SEO e distribuição de relações públicas. Seja amplificado hoje.

- PlatoData.Network Gerativa Vertical Ai. Capacite-se. Acesse aqui.

- PlatoAiStream. Inteligência Web3. Conhecimento Amplificado. Acesse aqui.

- PlatãoESG. Carbono Tecnologia Limpa, Energia, Ambiente, Solar, Gestão de resíduos. Acesse aqui.

- PlatoHealth. Inteligência em Biotecnologia e Ensaios Clínicos. Acesse aqui.

- Fonte: https://singularityhub.com/2023/10/02/quantum-computers-could-crack-encryption-sooner-than-expected-with-new-algorithm/

- :tem

- :é

- :não

- $UP

- 000

- 10

- 1994

- a

- habilidade

- acelerar

- Segundo

- alcançar

- em

- Vantagem

- algoritmo

- algoritmos

- Todos os Produtos

- tb

- Apesar

- entre

- quantidade

- an

- e

- qualquer

- aparece

- abordagem

- SOMOS

- por aí

- AS

- At

- barreira

- base

- BE

- Porque

- torna-se

- sido

- Benefícios

- mas a

- by

- CAN

- transporte

- casos

- certo

- vem

- completamente

- computador

- computadores

- computação

- constantemente

- convencional

- poderia

- fenda

- Criar

- crédito

- criptografia

- dados,

- Data

- dias

- descrito

- desenvolvido

- Desenvolvimento

- difícil

- dígitos

- descoberto

- disruptivo

- mais fácil

- comer

- permitir

- criptografada

- criptografia

- suficiente

- emaranhamento

- inteiramente

- Equivalente

- essencialmente

- estimativas

- Mesmo

- tudo

- esperado

- especialistas

- extra

- fato

- fator

- fatores

- longe

- RÁPIDO

- mais rápido

- poucos

- menos

- Encontre

- Escolha

- da

- Fujitsu

- mais distante

- futuro

- Portões

- OFERTE

- meta

- Governo

- de carência

- hackers

- acontecer

- Ter

- Alta

- espera

- hospedeiro

- Como funciona o dobrador de carta de canal

- HTML

- HTTPS

- Hype

- if

- implementações

- implementação

- in

- incrivelmente

- INFORMAÇÕES

- para dentro

- IT

- jpg

- chaves

- Tipo

- conhecido

- grande

- principal

- aprendizagem

- mínimo

- levou

- como

- Provável

- limitações

- lógico

- longo

- diminuir

- máquina

- aprendizado de máquina

- muitos

- matemático

- max-width

- Memória

- MIT

- a maioria

- muito

- multiplicado

- você merece...

- Novo

- New York

- não

- Notas

- número

- números

- of

- on

- ONE

- online

- só

- Operações

- otimização

- ordens

- original

- A Nossa

- Fora

- Acima de

- Pânico

- Papel

- particular

- Realizar

- Peter

- Peter Shor

- platão

- Inteligência de Dados Platão

- PlatãoData

- Popular

- possível

- POSTAGENS

- potencialmente

- poderoso

- Prática

- bastante

- Prime

- Problema

- problemas

- processo

- processos

- processadores

- fornecendo

- publicado

- Quebra-cabeças

- Quantum

- algoritmos quânticos

- Computador quântico

- computadores quânticos

- Computação quântica

- qubits

- questão

- rapidamente

- em vez

- reduzir

- reduz

- depender

- permanece

- representar

- requerer

- requeridos

- Requisitos

- pesquisa

- investigador

- pesquisadores

- rsa

- Execute

- poupança

- Escala

- esquema

- esquemas

- Ciência

- Cientista

- pesquisas

- seguro

- segurança

- MUDANÇA

- Shor

- periodo

- de forma considerável

- simples

- simplesmente

- solteiro

- pequeno

- menor

- RESOLVER

- espiões

- quadrado

- padrões

- começo

- Passos

- Ainda

- loja

- substancialmente

- bem sucedido

- tal

- sobreposição

- Sueco

- Tire

- tomar

- do que

- que

- A

- Eles

- então

- Lá.

- Este

- deles

- coisa

- isto

- aqueles

- Apesar?

- ameaça

- três

- oportuno

- para

- hoje

- hoje

- juntos

- disse

- verdadeiro

- dois

- subjacente

- universidade

- usava

- usos

- utilização

- Valores

- muito

- praticamente

- esperar

- foi

- Caminho..

- web

- quando

- se

- qual

- enquanto

- porque

- precisarão

- de

- Atividades:

- exercite-se

- seria

- anos

- ainda

- Iorque

- zefirnet