Hoje em dia, a maioria de nós tem telefones que exibem o número que está ligando antes de atendermos.

Na verdade, esse “recurso” remonta à década de 1960 e é conhecido no inglês norte-americano como Caller ID, embora na verdade não identifique o chamador, apenas o número do chamador.

Em outras partes do mundo de língua inglesa, você verá o nome CLI usado em vez disso, abreviação de Identificação da linha de chamada, que à primeira vista parece ser um termo melhor e mais preciso.

Mas aqui está a coisa: se você chama isso Caller ID or CLI, não é mais útil para identificar o número de telefone real do chamador do que o From: cabeçalho em um e-mail é identificar o remetente de um e-mail.

Mostre o que você gosta

Falando vagamente, um golpista que sabe o que está fazendo pode enganar seu telefone para exibir quase qualquer número de sua preferência como origem de suas ligações.

Vamos pensar no que isso significa.

Se você receber uma chamada de um número que não conhece, é quase certo que não foi feita de um telefone que pertence a alguém que você conhece bem o suficiente para ter em sua lista de contatos.

Portanto, como uma medida de segurança cibernética destinada a evitar chamadas de pessoas que você não deseja ouvir ou que podem ser golpistas, você pode usar a frase de jargão baixa taxa de falsos positivos para descrever a eficácia do CLI.

Um falso positivo neste contexto representa uma ligação de alguém que você conhece, ligando de um número em que seria seguro confiar, sendo detectado e bloqueado erroneamente porque é um número que você não reconhece.

Esse tipo de erro é improvável, porque nem amigos nem golpistas provavelmente fingirão ser alguém que você não conhece.

Mas essa utilidade só funciona em uma direção.

Como uma medida de segurança cibernética para ajudá-lo a identificar os chamadores em quem você confia, o CLI tem uma proteção extrema problema de falso negativo, o que significa que se uma chamada aparecer de Dadou Auntie Gladys, ou talvez mais significativamente, de Your Bank...

…então há um risco significativo de que seja uma chamada fraudulenta que foi deliberadamente manipulada para passar pelo seu “eu conheço quem ligou?” teste.

Sem prova de nada

Simplificando: os números que aparecem no seu telefone antes de você atender uma chamada apenas sugerem quem está ligando e devem nunca ser usado como “prova” da identidade do chamador.

De fato, até o início desta semana, havia um sistema online de crimeware como serviço disponível no site sem desculpas ispoof.cc, onde possíveis criminosos de vishing (phishing de voz) podiam comprar serviços telefônicos pela Internet com falsificação de número incluída.

Em outras palavras, por um desembolso inicial modesto, os golpistas que não eram técnicos o suficiente para configurar seus próprios servidores fraudulentos de telefonia pela Internet, mas que tinham o tipo de habilidade de engenharia social que os ajudava a encantar, enganar ou intimidar as vítimas o telefone…

…pode, no entanto, aparecer no seu telefone como a repartição de finanças, como o seu banco, como a sua seguradora, como o seu ISP, ou mesmo como a própria companhia telefónica à qual está a comprar o seu próprio serviço.

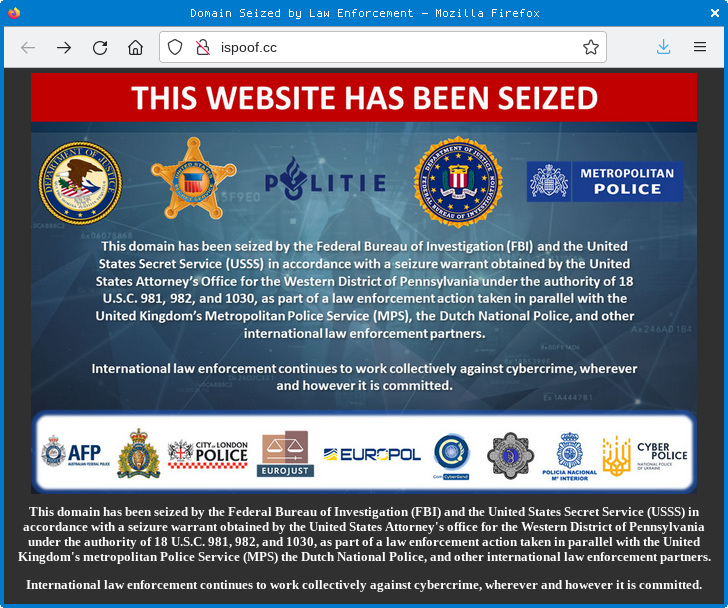

Escrevemos “até o início desta semana” acima porque o site iSpoof foi apreendido, graças a uma operação global anticibercrime envolvendo equipes de aplicação da lei em pelo menos dez países diferentes (Austrália, Canadá, França, Alemanha, Irlanda, Lituânia, Holanda , Ucrânia, Reino Unido e EUA):

Megabust conduzido

Apoderar-se de um domínio clearweb e colocar suas ofertas offline muitas vezes não é suficiente por si só, até porque os criminosos, se permanecerem foragidos, muitas vezes ainda poderão operar na dark web, onde as quedas são muito mais difíceis devido ao dificuldade de rastrear onde os servidores realmente estão.

Ou os bandidos simplesmente aparecerão novamente com um novo domínio, talvez sob uma nova “marca”, atendida por uma empresa de hospedagem ainda menos escrupulosa.

Mas, neste caso, a apreensão do domínio foi logo precedida por um grande número de detenções – 142, na verdade, de acordo com a Europol:

Autoridades judiciais e de aplicação da lei na Europa, Austrália, Estados Unidos, Ucrânia e Canadá derrubaram um site que permitia que fraudadores se passassem por empresas ou contatos confiáveis para acessar informações confidenciais das vítimas, um tipo de crime cibernético conhecido como 'spoofing'. Acredita-se que o site tenha causado uma perda mundial estimada em mais de £ 100 milhões (€ 115 milhões).

Numa ação coordenada liderada pelo Reino Unido e apoiada pela Europol e Eurojust, foram detidos 142 suspeitos, incluindo o principal administrador do site.

Mais de 100 dessas prisões ocorreram apenas no Reino Unido, de acordo com a Polícia Metropolitana de Londres, com até 200,000 vítimas no Reino Unido sendo roubadas por muitos milhões de libras:

O iSpoof permitia que os usuários, que pagavam pelo serviço em Bitcoin, disfarçassem seu número de telefone para parecer que estavam ligando de uma fonte confiável. Este processo é conhecido como 'spoofing'.

Os criminosos tentam enganar as pessoas para que entreguem dinheiro ou forneçam informações confidenciais, como senhas de uso único para contas bancárias.

Acredita-se que a perda média daqueles que relataram serem alvos seja de £ 10,000.

Nos 12 meses até agosto de 2022, cerca de 10 milhões de chamadas fraudulentas foram feitas globalmente via iSpoof, com cerca de 3.5 milhões delas feitas no Reino Unido.

Dessas, 350,000 mil ligações duraram mais de um minuto e foram feitas para 200,000 mil pessoas.

Segundo a BBC, o suposto líder era um homem de 34 anos chamado Teejai Fletcher, que foi mantido sob custódia enquanto aguardava uma audiência no tribunal em Southwark, Londres, em 2022/12/06.

O que fazer?

- DICA 1. Trate o identificador de chamadas como nada mais do que uma dica.

A coisa mais importante a lembrar (e explicar a todos os amigos e familiares que você acha que podem ser vulneráveis a esse tipo de golpe) é o seguinte: O NÚMERO DA CHAMADA QUE APARECE NO SEU TELEFONE ANTES DE VOCÊ ATENDER NÃO PROVA NADA.

Esses números de identificador de chamadas nada mais são do que uma vaga dica da pessoa ou da empresa que parece estar ligando para você.

Quando seu telefone toca e nomeia a chamada com as palavras Your Bank's Name Here, lembre-se de que as palavras que aparecem vêm de sua própria lista de contatos, significando apenas que o número fornecido pelo chamador corresponde a uma entrada que você mesmo adicionou aos seus contatos.

Dito de outra forma, o número associado a uma chamada recebida não fornece mais “prova de identidade” do que o texto no Subject: linha de um e-mail, que contém o que o remetente escolheu digitar.

- DICA 2. Sempre inicie você mesmo as ligações oficiais, usando um número em que possa confiar.

Se você realmente precisa entrar em contato com uma organização, como seu banco, por telefone, certifique-se de iniciar a chamada e usar um número que você mesmo calculou.

Por exemplo, veja um extrato bancário oficial recente, verifique o verso do seu cartão bancário ou até mesmo visite uma agência e peça a um funcionário pessoalmente o número oficial para o qual você deve ligar em futuras emergências.

- DICA 3. Não deixe que a coincidência o convença de que a chamada é genuína.

Nunca use a coincidência como “evidência” de que a ligação deve ser genuína, como presumir que a ligação “deve certamente” ser do banco simplesmente porque você teve algum problema irritante com o internet banking esta manhã ou pagou um novo fornecedor pela primeira vez. tempo apenas esta tarde.

Lembre-se de que os golpistas do iSpoof fizeram pelo menos 3,500,000 chamadas apenas no Reino Unido (e 6.5 milhões de chamadas em outros lugares) durante um período de 12 meses, com os golpistas fazendo uma média de uma chamada a cada três segundos nos horários mais prováveis do dia, portanto, coincidências como isso não são meramente possíveis, eles são tão bons quanto inevitáveis.

Esses golpistas não pretendem enganar 3,500,000 pessoas em £ 10 cada ... na verdade, é muito menos trabalhoso para eles enganar £ 10,000 cada em alguns milhares de pessoas, tendo sorte e fazendo contato com esses poucos milhares de pessoas no momento em que estão mais vulneráveis.

- DICA 4. Esteja presente para amigos e familiares vulneráveis.

Certifique-se de que amigos e familiares que você acha que podem ser vulneráveis a conversa fiada (ou intimidados, confusos e intimidados) por golpistas, não importa como eles sejam contatados pela primeira vez, saibam que podem e devem recorrer a você para obter conselhos antes de concordar a qualquer coisa por telefone.

E se alguém lhes pedir para fazer algo que seja claramente uma invasão de seu espaço digital pessoal, como instalar o Teamviewer para deixá-los entrar no computador, ler um código de acesso secreto na tela ou informar um número de identificação pessoal ou senha…

…certifique-se de que eles saibam que não há problema em simplesmente desligar sem dizer mais uma palavra e entrar em contato com você para verificar os fatos primeiro.

Ah, mais uma coisa: os policiais de Londres disseram que, no decorrer desta investigação, adquiriram um arquivo de banco de dados (acreditamos que seja de algum tipo de sistema de registro de chamadas) contendo 70,000,000 milhões de linhas e que identificaram um enorme 59,000 suspeitos, dos quais cerca de 100 já foram presos.

Claramente, esses suspeitos não são tão anônimos quanto poderiam pensar, então os policiais estão se concentrando primeiro em “aqueles que gastaram pelo menos £ 100 em Bitcoin para usar o site.”

Os golpistas mais abaixo na hierarquia podem não estar batendo na porta ainda, mas pode ser apenas uma questão de tempo…

APRENDA MAIS SOBRE A DIVERSIFICAÇÃO DO CIBERCRIME E COMO COMBATE COM EFICÁCIA EM NOSSO PODCAST DE RELATÓRIOS DE AMEAÇAS

Clique e arraste nas ondas sonoras abaixo para pular para qualquer ponto. Você também pode ouça diretamente no Soundcloud.

Transcrição completa para aqueles que preferem ler a ouvir.

Com Paul Ducklin e John Shier.

Música de introdução e final de Edith Mudge.

Você pode nos ouvir em Soundcloud, Podcasts da Apple, Google Podcasts, Spotify, Costureiro e em qualquer lugar que bons podcasts sejam encontrados. Ou simplesmente solte o URL do nosso feed RSS em seu podcatcher favorito.

- blockchain

- Coingenius

- carteiras de criptomoeda

- cryptoexchange

- cíber segurança

- cibercriminosos

- Cíber segurança

- Departamento de Segurança Interna

- carteiras digitais

- Europol

- fbi

- firewall

- iSpoof

- Kaspersky

- Lei e ordem

- malwares

- Mcafee

- Polícia Metropolitana

- Segurança nua

- NexBLOC

- Phishing

- platão

- platão ai

- Inteligência de Dados Platão

- Jogo de Platão

- PlatãoData

- jogo de platô

- política de privacidade

- vishing

- vishing-as-a-service

- VPN

- a segurança do website

- zefirnet

![S3 Ep110: Destaque para as ameaças cibernéticas – um especialista fala [Áudio + Texto] S3 Ep110: Destaque para ameaças cibernéticas – um especialista fala [Áudio + Texto] PlatoBlockchain Data Intelligence. Pesquisa vertical. Ai.](https://platoblockchain.com/wp-content/uploads/2022/11/tr-readnow-640-360x169.png)

![S3 Ep113: Pwning the Windows kernel – os bandidos que enganaram a Microsoft [Audio + Text] S3 Ep113: Dominando o kernel do Windows – os criminosos que enganaram a Microsoft [Áudio + Texto] PlatoBlockchain Data Intelligence. Pesquisa vertical. Ai.](https://platoblockchain.com/wp-content/uploads/2022/12/s3-ep113-1200-360x188.png)

![S3 Ep92: Log4Shell4Ever, dicas de viagem e fraude [Áudio + Texto] S3 Ep92: Log4Shell4Ever, dicas de viagem e fraudes [Áudio + Texto] PlatoBlockchain Data Intelligence. Pesquisa vertical. Ai.](https://platoblockchain.com/wp-content/uploads/2022/07/ns-s3-ep92-1200-300x156.jpg)

![S3 Ep130: Abra as portas da garagem, HAL [Audio + Text] S3 Ep130: Abra as portas da garagem, HAL [Audio + Text]](https://platoblockchain.com/wp-content/uploads/2023/04/s3-ep130-open-the-garage-bay-doors-hal-audio-text-300x157.png)