Timp de citit: 5 minute

Timp de citit: 5 minute

Din 2013, malware-ul CryptoLocker și-a făcut drum pe Internet sub diferite forme, în diferite iterații. CryptoLocker este un troian ransomware care vizează computerele care rulează Microsoft Windows și este deosebit de popular printre infractorii cibernetici pentru capacitatea sa de a citi un fișier, de a cripta acel fișier, de a suprascrie fișierul original cu fișierul criptat și de a solicita răscumpărare pentru returnarea fișierului.

[De remarcat, trebuie subliniat că tehnologia de izolare a Comodo protejează clienții de CryptoLocker, evidențiată într-o postare pe blog din 2013: https://blog.comodo.com/it-security/cryptolocker-virus-best-practices-to-ensure-100-immunity/]

Deoarece CryptoLocker rămâne popular pe măsură ce malware-ul a evoluat, metodele de a evita software-ul de securitate au evoluat și ele, noi tehnici fiind introduse zilnic de hoții cibernetici.

Introduceți faxul.

Inginerii de la Comodo Threat Research Labs au descoperit un atac recent de phishing care trimite e-mailuri aleatorii companiilor și consumatorilor din întreaga lume, cu atașamente marcate ca fax.

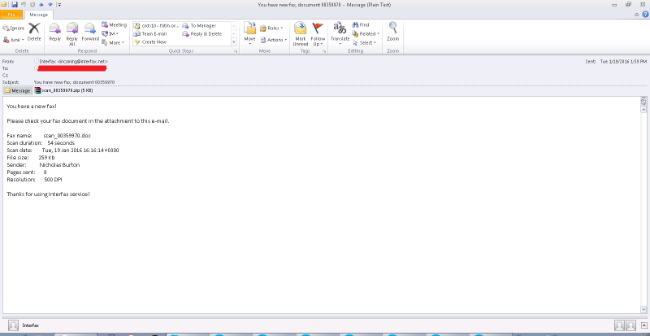

Subiectul e-mailului este „Aveți un nou fax, document 00359970”, iar conținutul e-mailului este doar un mesaj de fax obișnuit (sau așa se pare)

O captură de ecran a e-mailurilor de phishing „fax” este mai jos.

Ceea ce face ca această nouă tulpină de malware să fie unică este că este de fapt un sistem malware din două părți care rulează atât un fișier executabil, cât și un fișier batch care rulează împreună. Potrivit inginerilor de la Comodo, scripturile sunt împărțite în executabile separate, ceea ce face ca dimensiunea executabilului de criptare să fie mai mică de 3KB – ceea ce permite dimensiunii fișierului să treacă prin multe straturi de securitate.

Scriptul original nu se termină după descărcarea codificatorului, continuă execuția și, de asemenea, creează un fișier batch și lansează CryptoLocker.

Comportamentul rău intenționat vine în pasul următor și se afișează numai prin combinarea atât a fișierului executabil, cât și a unui fișier batch care este creat în timpul rulării.

Folosind sloganul faxului sau e-fax, oamenii deschid e-mailul și apoi faceți clic pe atașament pentru a vedea faxul.

Comodo Laboratorul de cercetare a amenințărilor echipa a identificat această campanie de e-mail de phishing prin analiza IP, domeniu și URL.

„Acest tip de nouă tulpină de malware este inovator – luând câteva idei simple de programare și combinându-le cu intenții negative. Acești criminali cibernetici dedică în mod clar o cantitate mare de testare, cercetare, analiză și programare pentru ca acest lucru să se întâmple”, a declarat Fatih Orhan, directorul de tehnologie al Comodo și liderul Comodo Threat Research Lab. „Preluarea unei idei de tehnologie mai veche, cum ar fi e-fax-ul și utilizarea acesteia cu un cod actualizat și un program malware precum CryptoLocker aduce împreună două școli de gândire. Infractorii cibernetici continuă să încerce să profite de afaceri și consumatori, așa că cuvântul de precauție adresat publicului este atenție la ceea ce faceți clic într-un e-mail ca acesta - poate avea consecințe grave.”

Echipa Comodo Threat Research Labs este formată din peste 40 de profesioniști în securitate IT, hackeri etici, informaticieni și ingineri, toți angajați Comodo cu normă întreagă, care analizează și filtrează spam-ul, phishing-ul și malware-ul de pe tot globul. Cu birouri în SUA, Turcia, Ucraina, Filipine și India, echipa analizează mai mult de 1 milion de bucăți potențiale de phishing, spam sau alte e-mailuri rău intenționate/nedorite pe zi, folosind informațiile și constatările pentru a-și asigura și proteja baza actuală de clienți. și publicul larg, întreprinderile și comunitatea internetului.

Dacă simțiți că mediul IT al companiei dvs. este atacat de phishing, malware, spyware sau atacuri cibernetice, contactați consultanții de securitate de la Comodo: https://enterprise.comodo.com/contact-us.php

O captură de ecran a e-mailului rău intenționat a fost capturată mai jos:

Pentru administratorul de sistem și directorii IT, detalii despre cum funcționează malware-ul sunt mai jos:

Partea dificilă a poveștii pentru acest e-mail de phishing se află în interiorul decodificat. Acest script încearcă să descarce un fișier de la unul dintre „www.foulmouthedcatlady.com, kashfianlaw.com, totalpraisetrax.com” și să-l salveze sub %temp% ca 770646_crypt.exe (deci pentru fiecare utilizator, este ceva de genul C:/ Users /yourusername/AppData/Local/Temp/ și 770646 este doar un număr aleatoriu).

Partea interesantă este că fișierul executabil descărcat nu este executat direct, deoarece nu este un fișier malware în sine. Este doar un executabil care este folosit pentru a realiza criptarea și nu are nimic altceva în interior. Și asta îl face și excepțional, deoarece dimensiunea fișierului este de doar 2560 de octeți (mai puțin de 3KB!!!). Codul decompilat conține doar 40-50 de linii de cod. Acest fișier poate trece prin multe filtre de securitate în diferite niveluri de rețea.

Deci, dacă acest fișier nu este malware și doar un criptator, care este comportamentul rău intenționat? Scriptul original (nu tocmai primul script, dar unul de-obscurcat) nu se termină după descărcarea codificatorului. Își continuă execuția și, de asemenea, creează un alt fișier batch. Acesta numește acest nou fișier batch ca 770646_tree.cmd și îl salvează în același director (%temp%). De fapt, acest fișier batch este sursa reală a comportamentului rău intenționat. Mai întâi caută prin toate unitățile (verifică întregul alfabet de la A la Z) și caută fiecare director din fiecare unitate, parcurge toate directoarele copii și găsește fișiere de documente, pdf-uri, fișiere de arhivă, coduri sursă, date multimedia, fișiere de configurare, desene și multe alte tipuri de fișiere.

Lista de tipuri de fișiere pe care le caută este mai mare de 70, inclusiv (dar fără a se limita la):

*.zip *.rar *.xls *.xlsx *.doc *.docx *.pdf *.rtf *.ppt *.pptx *.jpg *.tif *.avi *.mpg etc...

Când este găsit un fișier care se potrivește cu una dintre aceste extensii, codificatorul (executabilul descărcat) este executat pentru acel fișier. Codificatorul nu schimbă extensia fișierului sau orice altceva, doar criptează conținutul și părăsește fișierul. După ce criptarea tuturor fișierelor din toate folderele și toate unitățile sunt terminate, fișierul de criptare este șters de fișierul batch.

Fișierul batch, apoi creează și un fișier Readme (numit 770646_readme.txt) și scrie următorul text în el:

ATENŢIE:

Toate documentele, fotografiile, bazele de date și alte fișiere personale importante au fost criptate folosind algoritmul RSA-1024 puternic cu o cheie unică.

Pentru a vă restaura fișierele, trebuie să plătiți 0.5 BTC (bitcoins). Pentru a face acest lucru:

1. Creați portofel Bitcoin aici:

https://blockchain.info/wallet/new

2. Cumpărați 0.5 BTC cu numerar, folosind căutarea aici:

https://localbitcoins.com/buy_bitcoins

3. Trimiteți 0.5 BTC la această adresă Bitcoin:

1CWG5JHDZqHPF1W8sAnUw9vD8xsBcNZavJ

4. Trimiteți orice e-mail la:

keybtc@inbox.com

După aceea, veți primi un e-mail cu instrucțiuni detaliate despre cum să vă restaurați fișierele.

Ține minte: nimeni nu te poate ajuta în afară de noi. Este inutil să reinstalați Windows, să redenumiți fișierele etc.

Fișierele dvs. vor fi decriptate la fel de repede pe măsură ce efectuați plata.

Mai întâi deschide acest fișier în editorul de notepad, apoi copiază și acest fișier pe desktopul utilizatorului ca un fișier nou numit DECRYPT_YOUR_FILES.txt . Fișierul batch adaugă, de asemenea, o intrare în registry pentru o pornire automată la pornirea Windows, care afișează același mesaj Readme atunci când computerul se deschide pentru prima dată. În cele din urmă, fișierul batch se șterge și el însuși.

Rezumat de la inginerii Comodo:

După cum se poate observa din analiză, scopul criptării fișierelor este obișnuit și cunoscut de toți experții în securitate. Dar metoda selectată pentru a se infiltra și a prezenta comportamentul de criptare aici este diferită, deoarece executabilul descărcat nu este rău intenționat în sine și îndeplinește doar o parte din obiectivul total. Cealaltă parte, este realizată de un script batch, care este creat în timpul de execuție (deci nu există la început). Combinația dintre execuția ambelor fișiere creează intenția finală rău intenționată, care este criptarea tuturor fișierelor. Această metodă poate ocoli cu siguranță unele dintre filtrele și produsele de securitate, din cauza a doi factori:

-

- conținutul și dimensiunea executabilului fiind prea mici (mai puțin de 3 KB) și, în cele din urmă, nu conțin un comportament rău intenționat.

- Comportamentul rău intenționat este afișat numai cu combinația dintre fișierul executabil și un fișier batch împreună, care este creat în timpul de execuție.

INCEPE O PROBĂ GRATUITĂ OBȚINEȚI-ȚI GRATUIT SCORECARDUL DE SECURITATE INSTANTANALĂ

- Distribuție de conținut bazat pe SEO și PR. Amplifică-te astăzi.

- PlatoAiStream. Web3 Data Intelligence. Cunoștințe amplificate. Accesați Aici.

- Mintând viitorul cu Adryenn Ashley. Accesați Aici.

- Sursa: https://blog.comodo.com/comodo-news/e-fax-contain-cryptolocker/

- :are

- :este

- :nu

- $UP

- 1

- 70

- a

- capacitate

- Conform

- peste

- de fapt

- adresa

- Adaugă

- Avantaj

- După

- din nou

- Algoritmul

- TOATE

- permite

- Alfabet

- de asemenea

- printre

- sumă

- an

- analiză

- analize

- analiza

- și

- O alta

- Orice

- arhivă

- SUNT

- AS

- At

- ataca

- înapoi

- de bază

- BE

- deoarece

- fost

- Început

- fiind

- de mai jos

- Ai grijă

- Bitcoin

- adresa bitcoin

- Bitcoin Wallet

- Bitcoins

- Blog

- atât

- Aducere

- Spart

- BTC

- întreprinderi

- dar

- cumpăra

- by

- Campanie

- CAN

- Bani gheata

- prudenţă

- Schimbare

- Verificări

- Copii

- clar

- clic

- cod

- COM

- combinaţie

- combinând

- cum

- vine

- comunitate

- Compania

- calculator

- Calculatoare

- Configuraţie

- Consecințele

- Consultantii

- Consumatorii

- contactați-ne

- conţine

- Izolare

- conține

- conţinut

- continuă

- continuarea

- ar putea

- crea

- a creat

- creează

- Curent

- client

- clienţii care

- atacuri cibernetice

- cybercriminals

- Securitate cibernetică

- zilnic

- de date

- baze de date

- zi

- Cerere

- desktop

- detaliat

- detalii

- diferit

- direct

- Director

- directoare

- Directorii

- a descoperit

- do

- document

- documente

- face

- Nu

- domeniu

- jos

- Descarca

- desen

- conduce

- două

- fiecare

- editor

- e-mailuri

- de angajați

- criptate

- criptare

- inginerii

- Afacere

- intrare

- Mediu inconjurator

- mai ales

- etc

- etic

- eveniment

- în cele din urmă

- evoluat

- exact

- Cu excepția

- excepțional

- execuție

- expune

- exista

- experți

- extensie

- extensii

- factori

- fax

- simţi

- Fișier

- Fişiere

- filtrare

- Filtre

- final

- descoperiri

- First

- următor

- Pentru

- formulare

- găsit

- Gratuit

- din

- Complet

- obține

- glob

- scop

- apuca

- hackeri

- întâmpla

- Avea

- ajutor

- aici

- Evidențiat

- Cum

- Cum Pentru a

- HTTPS

- idee

- idei

- identificat

- if

- important

- in

- Inclusiv

- India

- inovatoare

- perspective

- clipă

- instrucțiuni

- scop

- intenţiile

- interesant

- Internet

- în

- introdus

- IP

- IT

- este securitate

- iterații

- ESTE

- în sine

- jpg

- doar

- Cheie

- cunoscut

- de laborator

- Labs

- mare

- lansează

- straturi

- conduce

- nivelurile de

- se află

- ca

- Limitat

- linii

- Listă

- Se pare

- Jos

- făcut

- face

- FACE

- Efectuarea

- malware

- multe

- marcat

- potrivire

- max-width

- Mai..

- pur și simplu

- mesaj

- metodă

- Metode

- Microsoft

- Microsoft Windows

- milion

- mai mult

- Multimedia

- Numit

- nume

- negativ

- reţea

- Nou

- următor

- număr

- of

- Birouri

- Vechi

- on

- ONE

- afară

- deschide

- deschide

- or

- original

- Altele

- afară

- parte

- trece

- Plătește

- plată

- oameni

- Efectua

- efectuează

- personal

- Filipine

- Phishing

- atac de phishing

- Fotografii

- PHP

- piese

- Plato

- Informații despre date Platon

- PlatoData

- Popular

- Post

- potenţial

- Produse

- profesioniști

- proteja

- public

- Rapid

- aleator

- Răscumpărare

- Ransomware

- Citeste

- a primi

- recent

- registru

- regulat

- rămășițe

- cercetare

- restabili

- reveni

- Alerga

- funcţionare

- s

- Said

- acelaşi

- Economisiți

- Școli

- oamenii de stiinta

- scorecard

- Ecran

- script-uri

- Caută

- căutare

- sigur

- securitate

- pare

- văzut

- selectate

- trimite

- trimitere

- distinct

- serios

- să

- indicat

- Emisiuni

- simplu

- Mărimea

- So

- Software

- unele

- ceva

- Sursă

- spam-

- spyware

- lansare

- Pas

- Poveste

- puternic

- subiect

- sistem

- Lua

- luare

- obiective

- echipă

- tehnici de

- Tehnologia

- Testarea

- decât

- acea

- Filipine

- Lor

- apoi

- Acestea

- acest

- gândit

- amenințare

- Prin

- timp

- la

- împreună

- Total

- troian

- Turcia

- Două

- tip

- Tipuri

- ne

- Ucraina

- în

- unic

- actualizat

- actualizări

- URL-ul

- us

- utilizat

- Utilizator

- folosind

- diverse

- Vizualizare

- Portofel

- Cale..

- BINE

- au fost

- Ce

- cand

- care

- întreg

- voi

- ferestre

- cu

- Cuvânt

- fabrică

- Tu

- Ta

- zephyrnet

- Zip