O nouă variantă a infamului malware „Gh0st RAT” a fost identificată în recentele atacuri care vizează sud-coreenii și Ministerul Afacerilor Externe din Uzbekistan.

Grupul chinez „C.Rufus Security Team” a lansat pentru prima dată Gh0st RAT pe web deschis în martie 2008. În mod remarcabil, este încă folosit astăzi, în special în China și în jurul său, deși în forme modificate.

De la sfârșitul lunii august, de exemplu, un grup cu legături puternice cu China a distribuit un Gh0st RAT modificat, numit „SugarGh0st RAT”. Conform cercetărilor Cisco Talos, acest actor de amenințare renunță la varianta prin intermediul comenzilor rapide din Windows legate de JavaScript, în timp ce distrage atenția țintelor cu documente de momeală personalizate.

Malware-ul în sine este încă în mare parte același instrument eficient care a fost vreodată, deși acum prezintă câteva decalcomanii noi pentru a ajuta la strecurarea software-ului antivirus.

Capcanele lui SugarGh0st RAT

Cele patru mostre de SugarGh0st, probabil livrate prin phishing, ajung pe mașinile vizate ca arhive încorporate cu fișiere de comenzi rapide Windows LNK. LNK-urile ascund JavaScript rău intenționat care, la deschidere, aruncă un document momeală - vizat publicului guvernamental coreean sau uzbec - și sarcina utilă.

La fel ca progenitorul său – troianul de acces la distanță de origine chineză, lansat pentru prima dată publicului în martie 2008 – SugarGh0st este o mașină de spionaj curată, cu instrumente multiple. O bibliotecă de legături dinamice (DLL) pe 32 de biți scrisă în C++, începe prin colectarea datelor de sistem, apoi deschide ușa către capabilități complete de acces la distanță.

Atacatorii pot folosi SugarGh0st pentru a prelua orice informații pe care le-ar putea dori despre mașina lor compromisă sau pot porni, încheia sau șterge procesele pe care le rulează. Îl pot folosi pentru a găsi, exfiltra și șterge fișiere și pentru a șterge orice jurnal de evenimente pentru a masca dovezile criminalistice rezultate. Ușa din spate este echipată cu un keylogger, un screenshotter, un mijloc de accesare a camerei dispozitivului și o mulțime de alte funcții utile pentru manipularea mouse-ului, efectuarea operațiunilor Windows native sau pur și simplu rularea comenzilor arbitrare.

„Cel mai îngrijorător pentru mine este modul în care este conceput special pentru a evita metodele anterioare de detectare”, spune Nick Biasini, șeful departamentului Cisco Talos. Cu această nouă variantă, în special, „au făcut eforturi pentru a face lucruri care ar schimba modul în care ar funcționa detectarea de bază”.

Nu este că SugarGh0st are mecanisme de evaziune deosebit de noi. Mai degrabă, modificările estetice minore îl fac să pară diferit de variantele anterioare, cum ar fi schimbarea protocolului de comunicare de comandă și control (C2), astfel încât, în loc de 5 octeți, antetele pachetelor de rețea rezerve primii 8 octeți ca octeți magici (o listă de semnăturile fișierului, utilizate pentru a confirma conținutul unui fișier). „Este doar o modalitate foarte eficientă de a încerca și de a vă asigura că instrumentele de securitate existente nu vor reuși imediat,” spune Biasini.

Bântuirile vechi ale lui Gh0st RAT

În septembrie 2008, biroul lui Dalai Lama a abordat un cercetător de securitate (nu, acesta nu este începutul unei glume proaste).

Angajații săi erau plini de e-mailuri de phishing. Aplicațiile Microsoft se prăbușeau, fără explicații, în întreaga organizație. Un călugăr a reamintit privindu-și computerul deschide Microsoft Outlook pe cont propriu, atașează documente la un e-mail și trimite acel e-mail la o adresă nerecunoscută, totul fără intervenția lui.

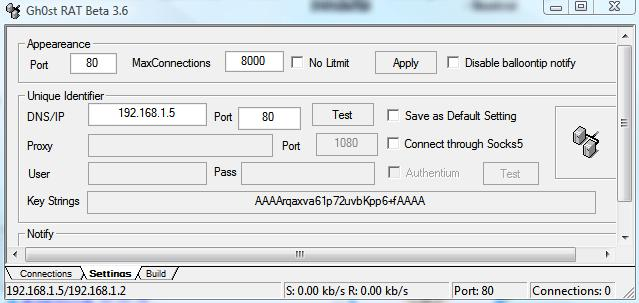

Interfața de utilizare în limba engleză a unui model Gh0st RAT beta. Sursa: Trend Micro EU prin Wayback Machine

Troianul folosit în acea campanie militară chineză împotriva călugărilor tibetani a trecut testul timpului, spune Biasini, din câteva motive.

„Familiile de malware open source trăiesc mult, deoarece actorii primesc un program malware complet funcțional pe care îl pot manipula după cum consideră de cuviință. De asemenea, permite persoanelor care nu știu să scrie malware profitați de aceste lucruri gratuit," el explica.

Gh0st RAT, adaugă el, iese în evidență în special ca „un RAT foarte funcțional, foarte bine construit”.

- Distribuție de conținut bazat pe SEO și PR. Amplifică-te astăzi.

- PlatoData.Network Vertical Generative Ai. Împuterniciți-vă. Accesați Aici.

- PlatoAiStream. Web3 Intelligence. Cunoștințe amplificate. Accesați Aici.

- PlatoESG. carbon, CleanTech, Energie, Mediu inconjurator, Solar, Managementul deșeurilor. Accesați Aici.

- PlatoHealth. Biotehnologie și Inteligență pentru studii clinice. Accesați Aici.

- Sursa: https://www.darkreading.com/threat-intelligence/new-spookier-gh0st-rat-uzbekistan-south-korea

- :are

- :este

- $UP

- 2008

- 7

- 8

- a

- Despre Noi

- acces

- accesarea

- peste

- actori

- adresa

- Adaugă

- estetic

- afaceri

- împotriva

- TOATE

- permite

- de asemenea

- an

- și

- antivirus

- Orice

- apărea

- aplicatii

- arhive

- în jurul

- AS

- atașa

- Atacuri

- audieri

- August

- departe

- ușă din dos

- Rău

- deoarece

- fost

- Început

- fiind

- beta

- by

- C ++

- aparat foto

- Campanie

- CAN

- capacități

- Schimbare

- Modificări

- schimbarea

- China

- chinez

- Cisco

- curat

- Colectare

- vine

- Comunicare

- compromis

- calculator

- referitor la

- Confirma

- conținut

- Nucleu

- crashing

- personalizate

- Cyber

- de date

- decalcomanii

- considerate

- livrate

- proiectat

- dorință

- Detectare

- dispozitiv

- diferit

- distribuire

- do

- document

- documente

- don

- De

- Picături

- dinamic

- Eficace

- efort

- e-mailuri

- încorporat

- de angajați

- Engleză

- spionaj

- EU

- sustrage

- evaziune

- eveniment

- EVER

- dovadă

- existent

- explică

- explicație

- familii

- puțini

- Fișier

- Fişiere

- Găsi

- First

- potrivi

- Pentru

- străin

- juridic

- patru

- din

- Complet

- complet

- funcțional

- funcții

- obține

- Caritate

- merge

- Guvern

- grup

- he

- cap

- anteturile

- ajutor

- Ascunde

- lui

- Cum

- Cum Pentru a

- HTML

- http

- HTTPS

- identificat

- imagine

- in

- infam

- informații

- intrare

- instanță

- in schimb

- ISN

- IT

- ESTE

- în sine

- JavaScript

- doar

- Cunoaște

- Coreeană

- limbă

- în mare măsură

- Târziu

- Bibliotecă

- Probabil

- LINK

- Link-uri

- Listă

- trăi

- Lung

- maşină

- Masini

- magie

- face

- malware

- manipulant

- Martie

- masca

- me

- mijloace

- mecanisme

- Metode

- micro

- Microsoft

- ar putea

- minister

- minor

- model

- modificată

- cele mai multe

- nativ

- reţea

- Nou

- nick

- Nu.

- roman

- acum

- of

- Birou

- Vechi

- on

- ONE

- deschide

- open-source

- de deschidere

- deschide

- operaţie

- or

- organizație

- origine

- Altele

- afară

- Perspectivă

- outreach

- propriu

- special

- în special

- trecut

- oameni

- efectuarea

- Phishing

- alege

- bucată

- Plato

- Informații despre date Platon

- PlatoData

- mulțime

- precedent

- anterior

- procese

- protocol

- public

- ŞOBOLAN

- mai degraba

- motive

- recent

- eliberat

- la distanta

- acces de la distanță

- cercetare

- cercetător

- Rezervă

- rezultând

- dreapta

- funcţionare

- s

- acelaşi

- spune

- securitate

- vedea

- trimite

- Septembrie

- Semnături

- pur şi simplu

- furişa

- Software

- unele

- Sursă

- Sud

- specific

- Sportul

- Standuri

- Începe

- Încă

- puternic

- astfel de

- sigur

- sistem

- Talos

- vizate

- direcționare

- obiective

- echipă

- test

- acea

- lor

- apoi

- ei

- lucru

- lucruri

- acest

- deşi?

- amenințare

- timp

- la

- astăzi

- a luat

- instrument

- tendință

- troian

- încerca

- ui

- pe

- utilizare

- utilizat

- uzbec

- Uzbekistanul

- Variantă

- foarte

- de

- vizionarea

- Cale..

- au fost

- care

- în timp ce

- OMS

- ferestre

- cu

- fără

- Apartamente

- ar

- scrie

- scris

- Ta

- zephyrnet