Dezvoltatorii sunt din ce în ce mai atacați prin instrumentele pe care le folosesc pentru a colabora și pentru a produce cod - cum ar fi Docker, Kubernetes și Slack - deoarece infractorii cibernetici și actorii din statul național urmăresc să acceseze software-ul valoros cu care lucrează dezvoltatorii în fiecare zi.

De exemplu, un atacator a susținut pe 18 septembrie că a folosit acreditările Slack furate pentru a accesa și copia mai mult de 90 de videoclipuri reprezentând dezvoltarea timpurie a Grand Theft Auto 6, un joc popular din Rockstar Games de la Take-Two Interactive. Și cu o săptămână mai devreme, firma de securitate Trend Micro a descoperit că atacatorii căutau în mod sistematic și încercau să compromită containerele Docker configurate greșit.

Niciun atac nu a implicat vulnerabilități în programele software, dar pașii greșiți de securitate sau configurarea greșită nu sunt neobișnuite din partea dezvoltatorilor, care adesea nu reușesc să aibă grija necesară pentru a-și securiza suprafața de atac, spune Mark Loveless, inginer de securitate al personalului la GitLab, un Furnizor de platformă DevOps.

„Mulți dezvoltatori nu se consideră ținte, deoarece se gândesc că codul final, rezultatul final, este ceea ce urmăresc atacatorii”, spune el. „Dezvoltatorii își asumă adesea riscuri de securitate, cum ar fi configurarea de medii de testare acasă sau eliminarea tuturor controalelor de securitate, astfel încât să poată încerca lucruri noi, cu intenția de a adăuga securitate mai târziu.”

El adaugă: „Din păcate, acele obiceiuri devin replicate și devin cultură”.

Atacurile împotriva lanțului de aprovizionare cu software – și a dezvoltatorilor care produc și implementează software – au crescut rapid în ultimii doi ani. În 2021, de exemplu, atacurile care urmăreau să compromită software-ul dezvoltatorilor – și componentele open source utilizate pe scară largă de către dezvoltatori – au crescut cu 650%, potrivit „2021 Situația „Lanțului de aprovizionare cu software” raport, publicat de firma de securitate software Sonatype.

Developer Pipelines & Collaboration in the Sights

În general, experții în securitate susțin că ritmul rapid al integrării continue și al mediilor de implementare continuă (CI/CD) care formează bazele abordărilor în stilul DevOps prezintă riscuri semnificative, deoarece sunt adesea trecute cu vederea când vine vorba de implementarea securității întărite.

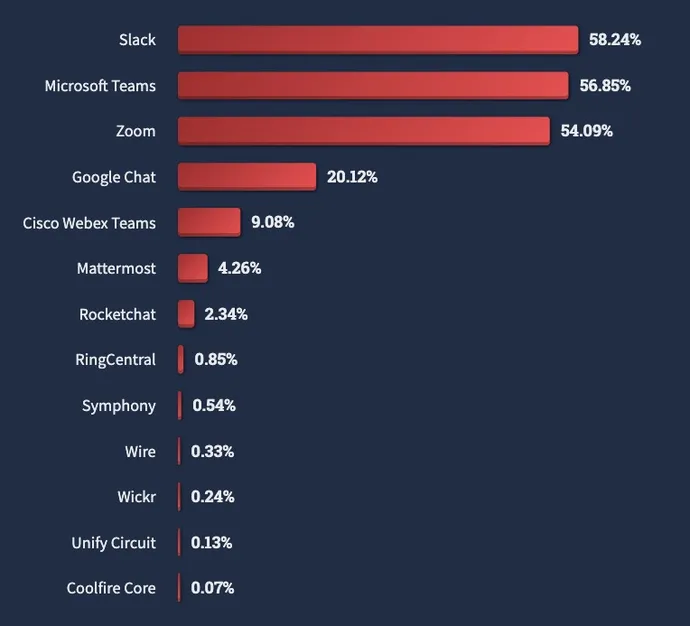

Acest lucru afectează o varietate de instrumente utilizate de dezvoltatori în eforturile lor de a crea conducte mai eficiente. Slack, de exemplu, este cel mai popular instrument de colaborare sincronă utilizat în rândul dezvoltatorilor profesioniști, Microsoft Teams și Zoom ajungând pe locul doi și al treilea, potrivit Sondajul StackOverflow pentru dezvoltatori din 2022. În plus, mai mult de două treimi dintre dezvoltatori folosesc Docker, iar un alt sfert utilizează Kubernetes în timpul dezvoltării, arată sondajul.

Încălcările unor instrumente precum Slack pot fi „uroase”, deoarece astfel de instrumente îndeplinesc adesea funcții critice și au de obicei doar apărare perimetrală, a declarat Matthew Hodgson, CEO și cofondator al platformei de mesagerie Element, într-o declarație trimisă lui Dark Reading.

„Slack nu este criptat end-to-end, așa că este ca și cum atacatorul ar avea acces la întregul corp de cunoștințe al companiei”, a spus el. „O adevărată situație de vulpe în găină.”

Dincolo de erori de configurare: alte probleme de securitate pentru dezvoltatori

Atacatorii cibernetici, trebuie remarcat, nu cercetează doar configurațiile greșite sau securitatea laxă atunci când vine vorba de a căuta dezvoltatori. În 2021, de exemplu, accesul unui grup de amenințări la Slack prin intermediul achiziționarea pe piața gri a unui simbol de conectare a condus la o încălcare a gigantului joc Electronic Arts, permițând infractorilor cibernetici să copieze aproape 800 GB de cod sursă și date de la firmă. Și o investigație din 2020 asupra imaginilor Docker a constatat că mai mult de jumătate din cele mai recente versiuni au vulnerabilități critice care pun în pericol orice aplicație sau serviciu bazat pe containere.

Phishing-ul și ingineria socială sunt, de asemenea, ciumă în sector. Chiar în această săptămână, dezvoltatorii care folosesc două servicii DevOps — CircleCI și GitHub — au fost vizate de atacuri de tip phishing.

Și, nu există nicio dovadă că atacatorii care vizează Rockstar Games au exploatat o vulnerabilitate în Slack - doar afirmațiile presupusului atacator. În schimb, ingineria socială a fost o modalitate probabilă de a ocoli măsurile de securitate, a declarat un purtător de cuvânt al Slack într-un comunicat.

„Securitatea la nivel de întreprindere în managementul identității și dispozitivelor, protecția datelor și guvernarea informațiilor este încorporată în fiecare aspect al modului în care utilizatorii colaborează și lucrează în Slack”, a spus purtătorul de cuvânt, adăugând: „Aceste tactici [de inginerie socială] devin din ce în ce mai multe comun și sofisticat, iar Slack recomandă tuturor clienților să practice măsuri de securitate puternice pentru a-și proteja rețelele împotriva atacurilor de inginerie socială, inclusiv cursuri de conștientizare a securității.”

Îmbunătățiri lente de securitate, mai multă muncă de făcut

Dezvoltatorii au acceptat doar încet securitatea, deoarece profesioniștii în securitatea aplicațiilor cer totuși controale mai bune. Mulți dezvoltatori continuă să scurgă „secrete” — inclusiv parole și chei API — în cod trimis în depozite. Astfel, echipele de dezvoltare ar trebui să se concentreze nu doar pe protejarea codului lor și prevenirea importului de componente care nu sunt de încredere, ci și pe asigurarea faptului că capabilitățile critice ale conductelor lor nu sunt compromise, spune Loveless de la GitLab.

„Toată parte de încredere zero, care este de obicei despre identificarea oamenilor și a lucrurilor de genul acesta, ar trebui să existe și aceleași principii care ar trebui să se aplice codului tău”, spune el. „Deci nu ai încredere în cod; trebuie verificat. Să avem oameni sau procese care presupun ce este mai rău – nu voi avea încredere în ele automat – mai ales atunci când codul face ceva critic, cum ar fi construirea unui proiect.”

În plus, mulți dezvoltatori încă nu folosesc măsuri de bază pentru a consolida autentificarea, cum ar fi utilizarea autentificarea multifactor (MFA). Sunt schimbări în curs, însă. Din ce în ce mai mult, au început toate ecosistemele de pachete de software open source impunând ca proiectele majore să adopte autentificarea multifactorială.

În ceea ce privește instrumentele pe care să se concentreze, Slack a atras atenția din cauza celor mai recente încălcări majore, dar dezvoltatorii ar trebui să depună eforturi pentru un nivel de bază de control al securității pentru toate instrumentele lor, spune Loveless.

„Există fluxuri și refluxuri, dar este orice funcționează pentru atacatori”, spune el. „Vorbind din experiența mea de a purta tot felul de pălării de diferite culori, în calitate de atacator, cauți cea mai ușoară cale de intrare, așa că dacă o altă cale devine mai ușoară, atunci spui: „O voi încerca mai întâi”.

GitLab a văzut acest comportament de urmărire a liderului în propriile sale programe de recompensă pentru erori, notează Loveless.

„Vedem că atunci când oamenii trimit erori, dintr-o dată ceva – o nouă tehnică – va deveni populară și vor veni o mulțime de trimiteri rezultate din acea tehnică”, spune el. „Cu siguranță vin în valuri.”

- blockchain

- portofele de criptare

- criptoschimb

- securitate cibernetică

- cybercriminals

- Securitate cibernetică

- Lectură întunecată

- Departamentul de Securitate Națională

- portofele digitale

- firewall

- Kaspersky

- malware

- McAfee

- NexBLOC

- Plato

- platoul ai

- Informații despre date Platon

- Jocul lui Platon

- PlatoData

- platogaming

- VPN

- securitatea site-ului