Timp de citit: 6 minuteEchipa Comodo Cyber Security dezvăluie funcționarea interioară a celei mai recente tulpini a acestei amenințări persistente

The Comodo Cyber Security team constantly researches the latest ransomware to help better protect our users and to share our findings with the wider netsec and antivirus communities. Today we’d like to tell you about a newer version of the Ransomware denumit Dharma version 2.0.

Malware-ul a apărut pentru prima dată în 2016 sub numele CrySIS. A vizat sistemele Windows și criptează fișierele victimei cu algoritmi puternici AES-256 și RSA-1024, înainte de a cere o răscumpărare în Bitcoins. Ca și în cazul tuturor tipurilor de ransomware, fișierele sunt complet irecuperabile fără cheia de decriptare, iar victima trebuie să plătească răscumpărarea pentru a obține cheia.

The Dharma trojan is delivered by brute-forcing weak passwords on RDP connections, or by getting the victim to open a malicious email attachment. The first method involves the attacker scanning port 3389 for connections that use the RDP protocol. Once a target is found, the attacker tries to login to the connection by automatically trying different passwords from a huge library of known passwords, until one of them works. From there, the attacker has complete control over the target machine and runs the Dharma ransomware manually on the user’s files.

Ultima metodă este un atac clasic de e-mail. Victima primește un e-mail care pare să provină de la furnizorul de antivirus din viața reală. Conține un avertisment despre programele malware de pe computerul lor și le instruiește să instaleze fișierul antivirus atașat pentru a elimina amenințarea. Desigur, atașamentul nu este un program antivirus, este Dharma 2.0, care continuă apoi să cripteze fișierele utilizatorului și să solicite o răscumpărare pentru a le debloca.

În februarie 2020, Comodo Cyber Security team discovered the latest evolution of this malware, Dharma 2.0. This version contains the core encrypt-then-ransom functionality of previous versions, but also contains an additional backdoor which grants remote admin capabilities. Let’s take a close look at the details of Dharma 2.0, with the help of the Comodo Cyber Security team.

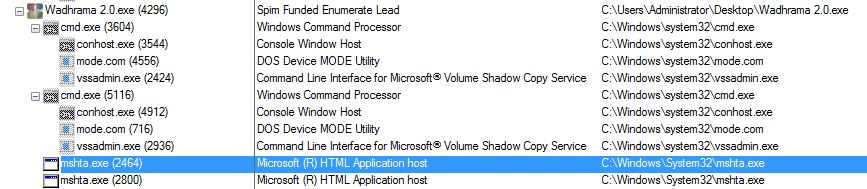

Ierarhia de execuție a procesului a Dharma 2.0

Arborele de execuție al malware-ului este afișat în captura de ecran de mai jos, cu „Wadhrama 2.0.exe” în fruntea listei:

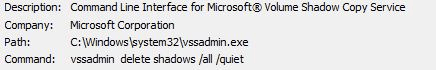

Programul malware folosește utilitarul mod dispozitiv DOS pentru a aduna unele informații despre tastatura victimei și șterge orice copii umbră ale fișierelor acestora. Comanda „vssadmin delete shadows /all /quiet” este folosită în mod obișnuit în ransomware pentru a șterge punctele de restaurare Windows existente, furând utilizatorul o copie de rezervă a fișierelor sale:

Odată cu dispariția copiilor umbre, utilizatorii nu își pot restaura fișierele decât dacă au o copie de rezervă externă, terță parte. Multe companii au astfel de copii de rezervă, dar un număr alarmant nu.

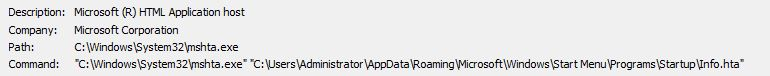

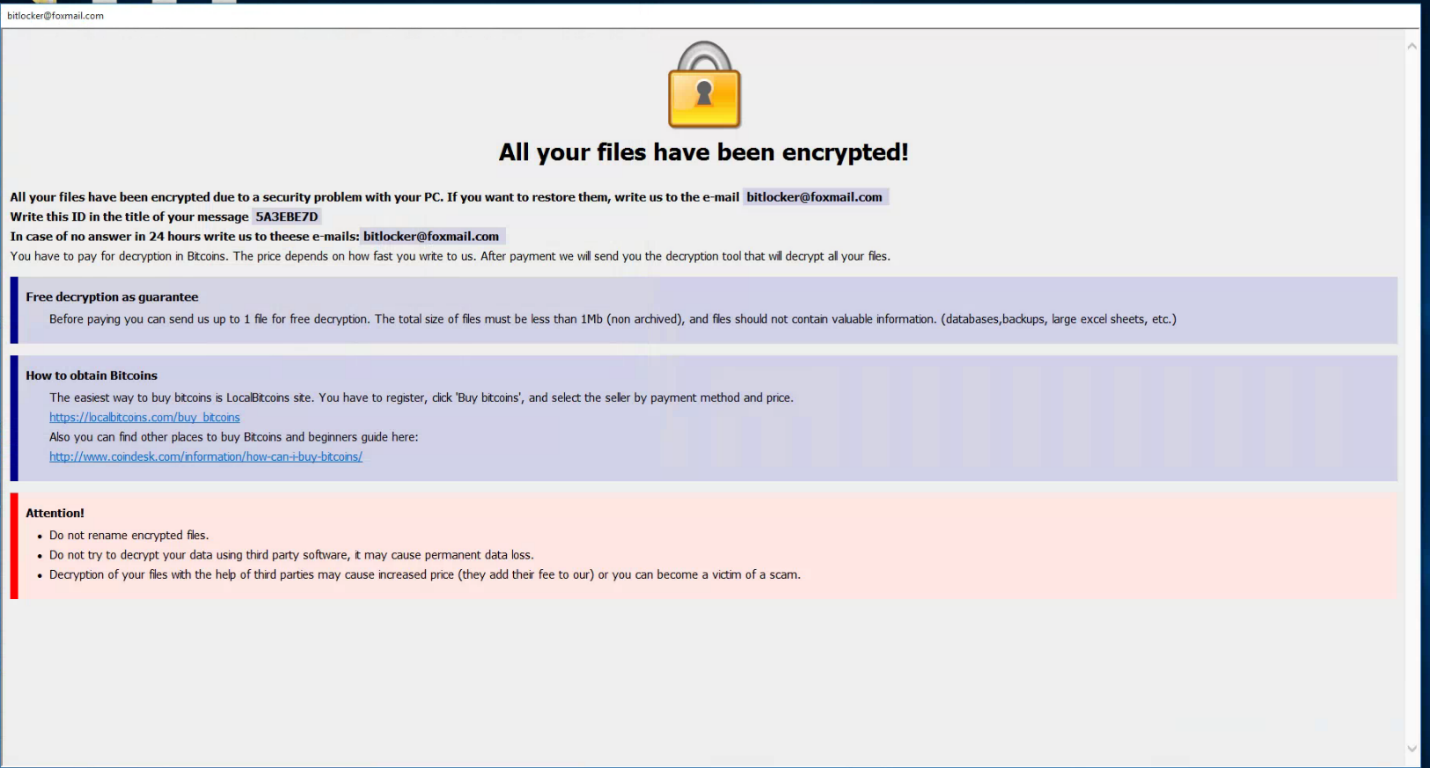

După ce a criptat toate fișierele de pe computer, atacatorul are acum nevoie de o modalitate de a-și comunica instrucțiunile victimei. Face acest lucru folosind „mshta.exe” pentru a deschide „Info.hta” ca rulare automată cu comanda

„C:UsersAdministratorAppDataRoamingMicrosoftWindowsStartMenuProgramsStartupInfo.hta”.

„Info.hta” este fișierul care conține nota de răscumpărare:

„Toate fișierele tale au fost criptate!”

Analiza dinamică a Dharma 2.0

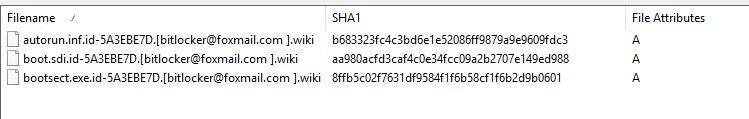

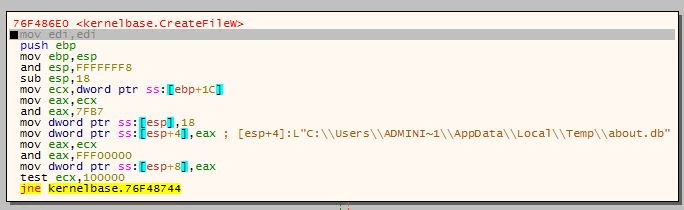

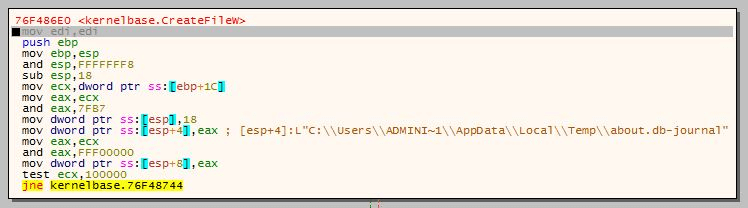

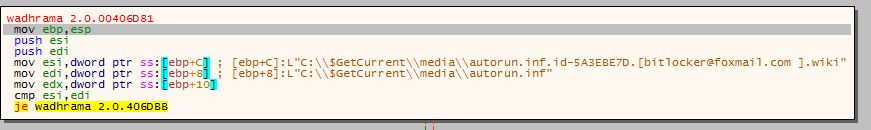

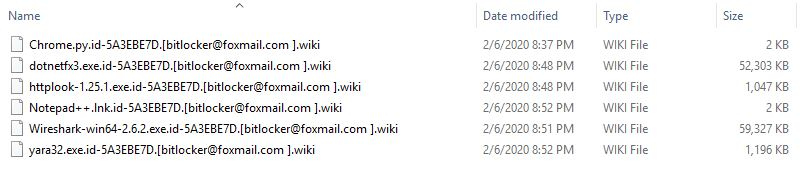

Wadhrama 2.0.exe creează două fișiere sql, „about.db” și „about.db-journal” în <%usersadministratorappdatalocaltemp%>. Acesta creează o copie a lui însuși în <%system32%> , <%startup%> și adaugă extensia „[bitlocker@foxmail.com ].wiki” la sfârșitul tuturor fișierelor criptate:

c:usersadministratorappdatalocaltempabout.db

c:usersadministratorappdatalocaltempabout.db-journal

c:windowssystem32Wadhrama 2.0.exe

c:usersadministratorappdataroamingmicrosoftwindowsmeniu pornireprogramepornireWadhrama 2.0.exe

c:programdatamicrosoftwindowsstart menuprogramsstartupWadhrama 2.0.exe

c:$recycle.bins-1-5-21-2565079894-3367861067-2626173844-500desktop.ini.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:bootbootstat.dat.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:bootsect.bak.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:msocacheall users{90120000-0012-0000-0000-0000000ff1ce}-coffice64ww.xml.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:config.sys.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:msocacheall users{90120000-0012-0000-0000-0000000ff1ce}-csetup.xml.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:autoexec.bat.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:$recycle.bins-1-5-21-2565079894-3367861067-2626173844-500$r1vq4s7.exe.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

c:$recycle.bins-1-5-21-2565079894-3367861067-2626173844-500$i1vq4s7.exe.id-5A3EBE7D.[bitlocker@foxmail.com ].wiki

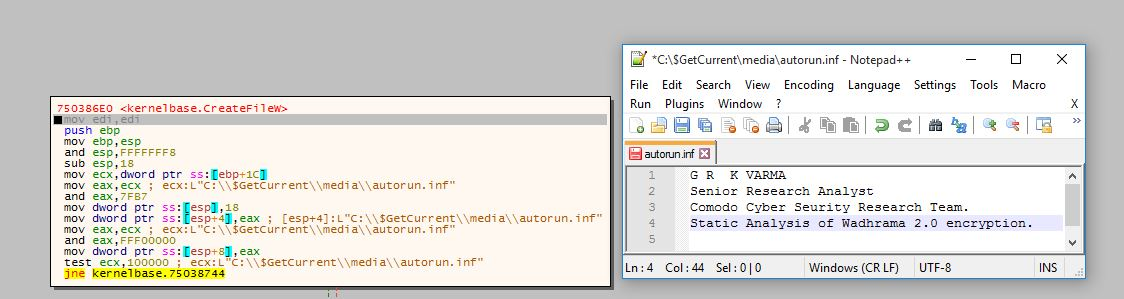

Analiza statică a Dharma 2.0

Echipa de securitate cibernetică a testat complexitatea de criptare a Dharma 2.0 creând trei fișiere text identice, pe 5 linii, cu următorul conținut:

Am numit cele trei fișiere drept „autorun.inf”, „boot.sdi” și „bootsect.exe” și le-am mutat pe fiecare într-o locație diferită. Deoarece fișierele sunt toate de același tip, dimensiune și același conținut, toate au aceeași semnătură SHA1 – 9ea0e7343beea0d319bc03e27feb6029dde0bd96.

Aceasta este o captură de ecran a fișierelor înainte de criptare de către Dharma:

După criptare, fiecare are o dimensiune de fișier și o semnătură diferite:

Sarcina utilă Dharma 2.0

- Dharma 2.0 creează două fișiere de bază de date numite „about.db” și „about.db-journal” în „<%AppData%>\local\temp”. Fișierele sunt fișiere SQLite și conțin următoarele

tabele – „setare” și „hartă de taste”. Bazele de date permit comenzi de administrare la distanță, cum ar fi /eject/eject , /runas/runas , /syserr/syserr , /url/url ,

/runscreensaver/runscreensaverd, /shutdisplay/shutdisplayd, /edithost/edithostsd,

/reporniți/reporniți, /shutdown/shutdownd/logoff/logoffd, /lock/lockd,/quit/quitd,/config/configd

/despre/despred.

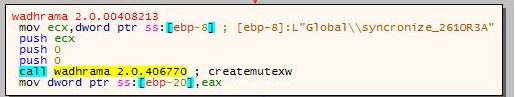

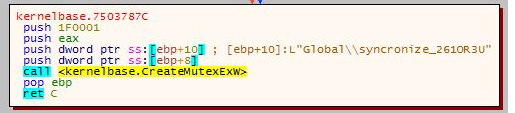

• Dharma 2.0 creează două obiecte mutex numite „Global\syncronize_261OR3A” și „Global\syncronize_261OR3U”. Obiectele Mutex limitează cantitatea de procese care pot accesa o anumită bucată de date. Acest lucru blochează efectiv datele din alte procese, astfel încât criptarea să poată continua neîntreruptă.

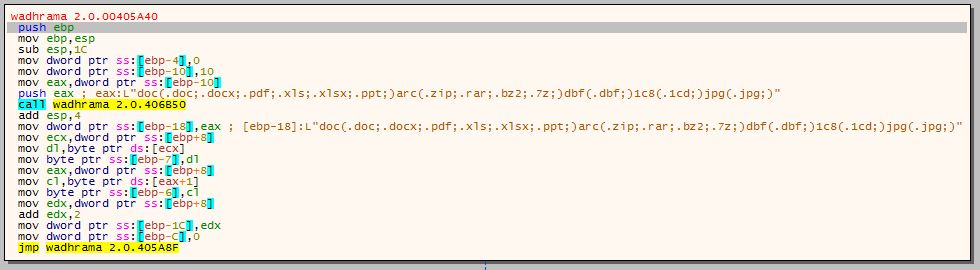

• Dharma 2.0 caută următoarele extensii de fișiere de criptat:

◦ Formate de fișiere ale documentelor personale: „doc(.doc;.docx,.pdf;.xls;.xlss;.ppt;)”

◦ Format fișiere arhivate: „arc(.zip;.rar;.bz2;.7z;)”

◦ Format fișiere baze de date: „dbf(.dbf;)”

◦ Format de fișier de criptare SafeDis: „1c8(.1cd;)”

◦ Format fișier imagine: „jpg(.jpg;)”

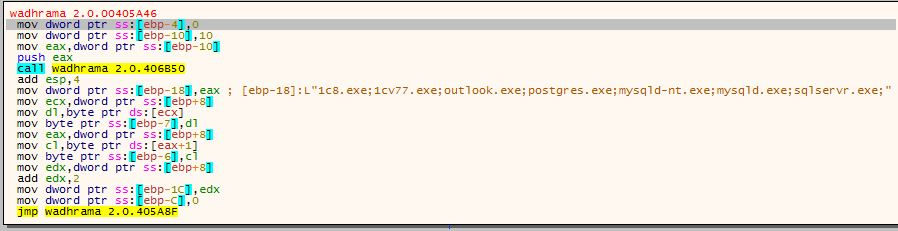

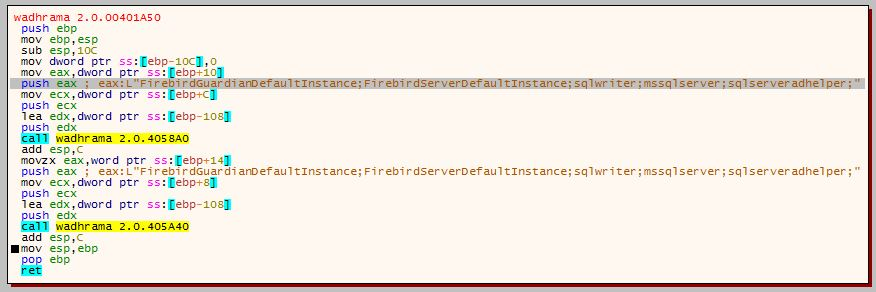

• De asemenea, caută software-ul de bază de date bine-cunoscut, e-mail și server:

◦'1c8.exe;1cv77.exe;outlook.exe;postgres.exe;mysqld-nt.exe;mysqld.exe;sqlservr.exe;'

◦ „FirebirdGuardianDefaultInstance;FirebirdServerDefaultInstance;sqlwriter;mssqlserver;Sqlserveradhelper;”

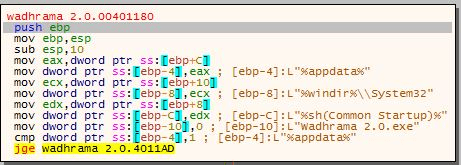

• Dhama 2.0 se copiază în trei locații diferite

◦ „%appdata%”

◦ „%windir%\system32”

◦ „%sh(Startup)%”

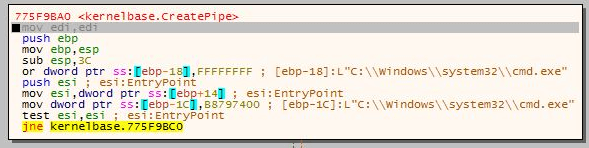

• Se creează o conductă, „%comspec%”, cu comanda „C:\windows\system32\cmd.exe”:

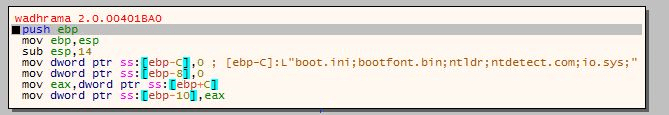

• Colectează detalii despre fișierele de boot, cum ar fi „boot.ini”, „bootfont.bin” și altele:

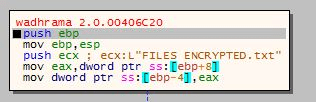

• Textul notei de răscumpărare este salvat într-un fișier numit „FILES ENCRYPTED.txt”:

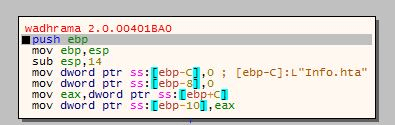

• „Info.hta” pentru a afișa mesajul de răscumpărare către victimă:

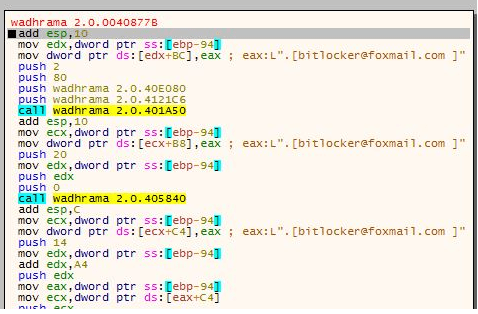

• Extensia de criptare este extrasă din bufferul „.[bitlocker@foxmail.com]”

• Dharma creează apoi o versiune criptată a fișierului original cu noua extensie:

• Ulterior șterge fișierul original și repetă bucla până când fiecare unitate și fișier au fost criptate. Fișierele finale, criptate, arată după cum urmează:

• Acesta este mesajul de răscumpărare afișat victimei la următoarea pornire a computerului:

Resurse asociate

Mesaj Ransomware-ul Dharma 2.0 continuă să facă ravagii cu o nouă variantă a apărut în primul rând pe Știri Comodo și informații de securitate pe Internet.

- "

- 2016

- 2020

- 70

- a

- Despre Noi

- acces

- Suplimentar

- admin

- înainte

- algoritmi

- TOATE

- sumă

- analiză

- antivirus

- arhivă

- în mod automat

- ușă din dos

- Backup

- backup-uri

- BAT

- deoarece

- înainte

- de mai jos

- Bloca

- întreprinderi

- capacități

- clasic

- comunica

- Comunități

- Completă

- complet

- calculator

- conexiune

- Conexiuni

- mereu

- conține

- conţinut

- continuă

- Control

- Nucleu

- creează

- Crearea

- Cyber

- securitate cibernetică

- Securitate cibernetică

- de date

- Baza de date

- baze de date

- livrate

- Cerere

- detalii

- dispozitiv

- Dharma

- diferit

- a descoperit

- Afişa

- afișează

- conduce

- fiecare

- în mod eficient

- criptare

- evoluţie

- execuție

- existent

- extensii

- februarie 2020

- First

- următor

- urmează

- format

- găsit

- din

- funcționalitate

- obtinerea

- subvenții

- cap

- ajutor

- ierarhie

- HTTPS

- mare

- imagine

- informații

- instala

- Internet

- Internet Security

- IT

- în sine

- Cheie

- cunoscut

- Ultimele

- Bibliotecă

- LIMITĂ

- Linie

- Listă

- locaţie

- Broaste

- Uite

- maşină

- malware

- manual

- nevoilor

- ştiri

- următor

- număr

- deschide

- Altele

- Perspectivă

- parte

- Parolele

- Plătește

- personal

- bucată

- ţeavă

- puncte

- precedent

- venituri

- procese

- Program

- proteja

- protecţie

- protocol

- furnizorul

- Răscumpărare

- Ransomware

- la distanta

- dezvaluie

- Siguranţă

- acelaşi

- scanare

- securitate

- Umbră

- Distribuie

- indicat

- Mărimea

- So

- Software

- unele

- specific

- lansare

- tulpinile

- puternic

- Ulterior

- sisteme

- Ţintă

- vizate

- echipă

- trei

- timp

- astăzi

- troian

- în

- deschide

- utilizare

- utilizatorii

- utilitate

- versiune

- website

- mai larg

- ferestre

- fără

- fabrică

- XML

- Ta