Timp de citit: 5 minute

Timp de citit: 5 minute

Criptominarea a devenit o goană a aurului în zilele noastre, iar criminalii cibernetici sunt, de asemenea, capturați de ea. Ei inventează tot mai multe trucuri viclene pentru a infecta mașinile utilizatorilor și a-i face să mine criptomonede pentru profitul atacatorilor. Criminalitatea cibernetică detectată recent de specialiștii Comodo este o ilustrare izbitoare a acestui proces. Pentru a infecta utilizatorii din întreaga lume, atacatorii au folosit aplicația de instalare legitimă, serverul replicat și... ei bine, să nu trecem înainte, ci să trecem prin tot lanțul de atac de la început până la sfârșit.

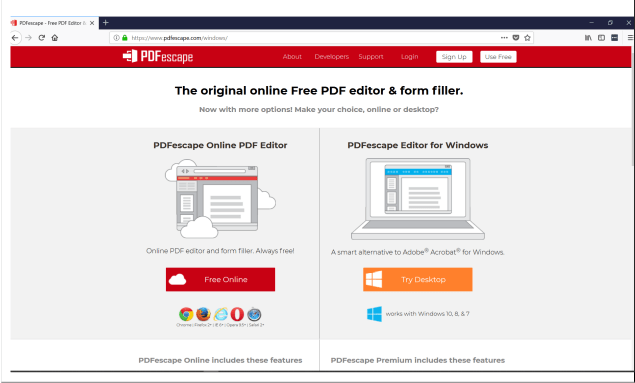

Iată software-ul PDFescape. Mulți oameni îl folosesc pentru a edita, adnota sau completa formulare în fișiere .PDF. Este foarte probabil să utilizați și acest software sau un software similar.

Desigur, este legitim și sigur... cel puțin așa a fost până recent, când a venit în minte unui criminal cibernetic ideea de a-l folosi pentru răspândirea de malware.

Dar ceea ce este deosebit de interesant este că hackerii rău intenționați nu au încercat doar să imite PDFescape. Au mers mai departe și au decis să-și creeze clona diabolică.

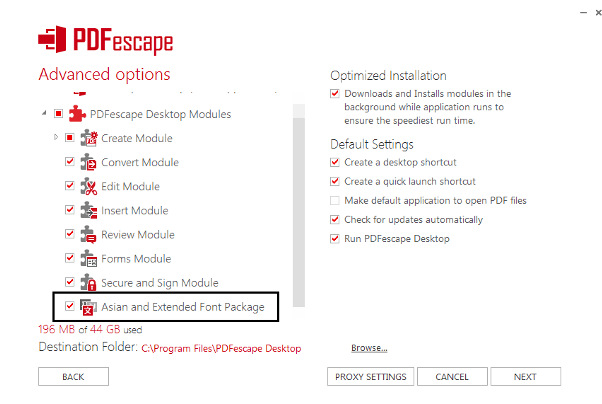

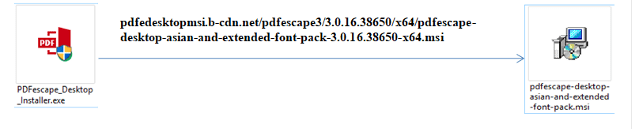

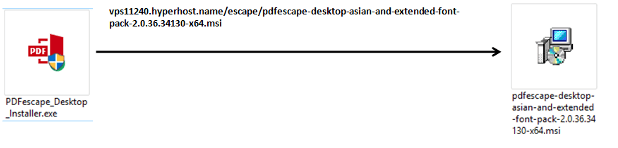

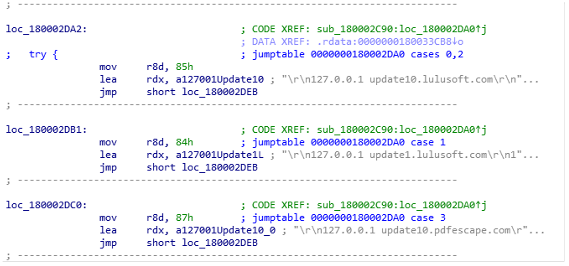

Gândiți-vă doar la amploarea atacului: autorii au recreat infrastructura partenerului de software pe un server aflat sub controlul lor. Apoi au copiat toate fișierele MSI (fișier pachet de instalare pentru Windows) și le-au plasat pe acel server. Software-ul clonat a fost replica exactă a celui original... cu excepția unui mic detaliu: atacatorii au decompilat și au modificat unul dintre fișierele MSI, un pachet de fonturi asiatice. Și a adăugat încărcătura utilă rău intenționată care conține un cod de monedă.

Această magie neagră transformă programul de instalare original al PDFescape într-unul rău intenționat.

Acest program de instalare modificat redirecționează utilizatorii către site-ul web rău intenționat și descarcă sarcina utilă cu fișierul ascuns.

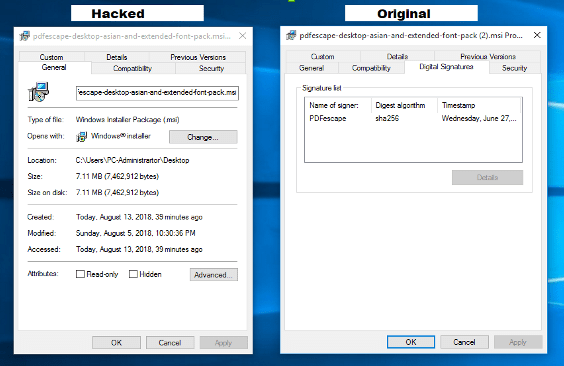

După cum puteți vedea, programul de instalare piratat nu are semnătură digitală originală:

Dar cum anume dăunează acest malware? Să vedem.

Analiză dinamică

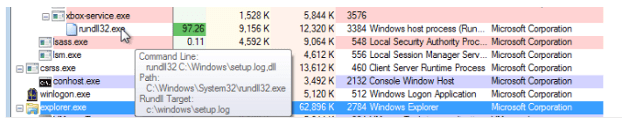

Când o victimă descarcă acest pachet pdfescape-desktop-asiatic-and-extended-font, binarul rău intenționat xbox-service.exe ajunge în folderul Windows system32 și execută DLL rău intenționat, folosind run32dll. Deghizat ca setup.log, DLL rău intenționat se ascunde în folderul Windows.

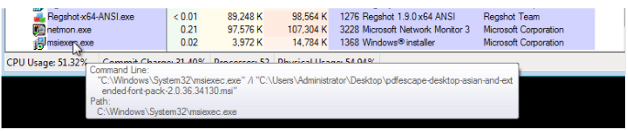

Aici este fluxul procesului.

pdfescape-desktop-Asian-and-extended-font-pack.msi este instalat de com.

linia de comanda”C:\WindowsSystem32msiexec.exe” /i

Apoi programul de instalare scade xbox-service.exe în folderul system32.

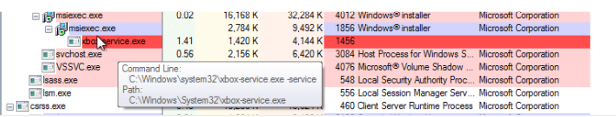

A căzut xbox-service.exe începe să funcționeze ca un serviciu:

Apoi rulează DLL rău intenționat sub rundll32 cu numele setup.log folosind linia de comandă:

rundll32 C:WindowsSystem32setup.log.dll

Analiza statică

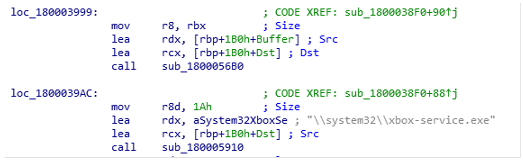

MSI modificat are încorporat fișier DLL rău intenționat. Acest DLL, la rândul său, conține două fișiere executabile în Resurse.

Astfel, fișierul DLL rulează un proces rău intenționat xbox-service.exe.

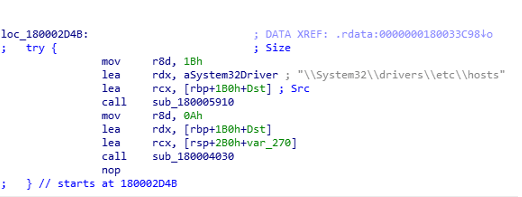

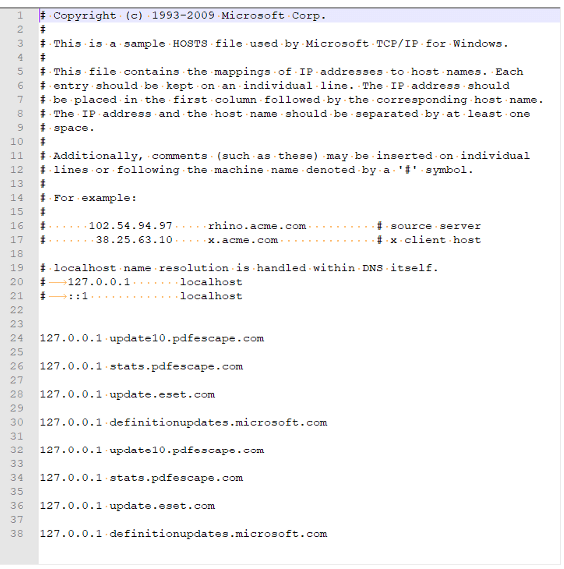

Un alt aspect interesant al încărcăturii utile DLL este că, în timpul etapei de instalare, încearcă să modifice fișierul Windows HOSTS pentru a împiedica mașina infectată să comunice cu serverele de actualizare ale diferitelor aplicații legate de PDF și software de securitate. Astfel, malware încearcă să evite curățarea și remedierea de la distanță a mașinilor afectate.

Fișierul HOSTS a fost modificat cu DLL rău intenționat

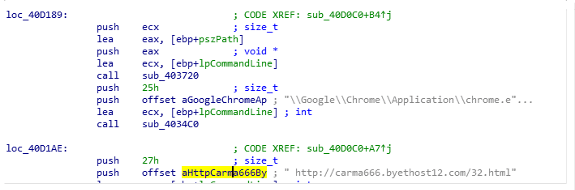

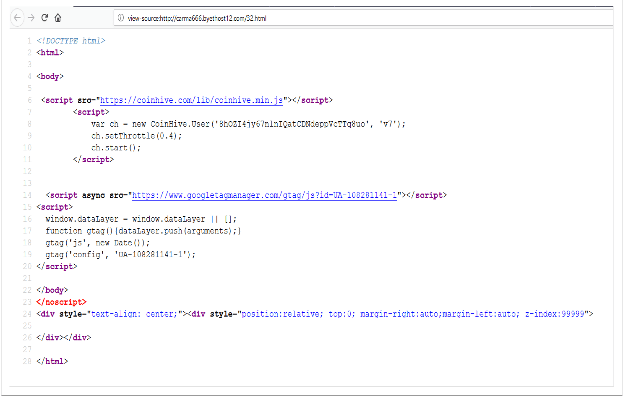

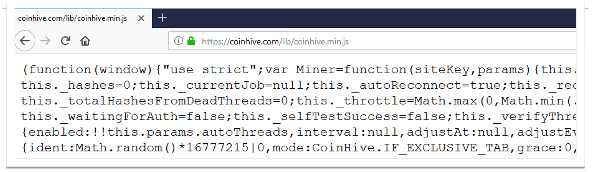

Și, în cele din urmă, în interiorul DLL-ului am găsit principalul rău: script-ul de browser rău intenționat. Scriptul are un link încorporat către http://carma666.byethost12.com/32.html

Să urmăm linkul și să vedem unde ajunge:

După cum este acum clar, descarcă JavaScript al coinminerului numit CoinHive, pe care hackerii rău intenționați îl folosesc în mod ascuns pentru a infecta gazdele din întreaga lume. Puteți găsi mai multe detalii despre el în Comodo Q1 2018 și Comodo Q2 2018.

Deci tot tam-tam a fost să infectați utilizatorii cu un criptominer?! Da, așa e. Și ne ajută să conștientizăm că nu ar trebui să luăm cu ușurință acest tip de malware.

„Așa cum am menționat în Comodo Q1 2018 și Rapoartele globale ale amenințărilor din trimestrul II 2, criptominerii rămân una dintre cele mai periculoase amenințări din securitate cibernetică spațiu”, comentează Fatih Orhan, șeful Comodo Threat Research Labs.” Unii oameni consideră criptominerii ca o amenințare nu atât de gravă, deoarece nu fură informații sau criptează fișierele utilizatorilor, dar această greșeală poate fi foarte costisitoare pentru ei în realitate. Criptominerii se transformă în programe malware sofisticate care pot bloca sistemele utilizatorilor sau pot captura toate resursele IT ale unei întreprinderi infectate și le pot face să funcționeze doar pentru extragerea criptomonedelor pentru infractorii cibernetici. Astfel, pierderile financiare de la un atac criptominer pot fi la fel de devastatoare ca și ale altora malware tipuri. Criptominerii vor continua să devină din ce în ce mai smecheri, cu abilitățile lor periculoase în creștere. Iar povestea cu instalatorul modificat detectat de analiștii noștri este o dovadă clară a acesteia”.

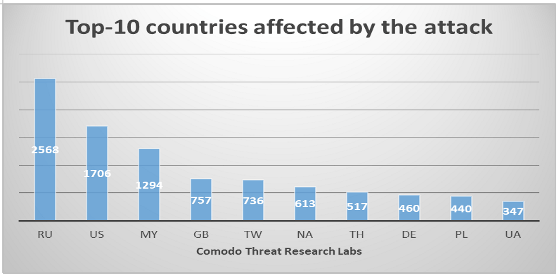

Conform statisticilor Comodo, acest fișier rău intenționat a lovit 12 810 de utilizatori din 100 de țări din întreaga lume. Mai jos sunt primele zece țări afectate.

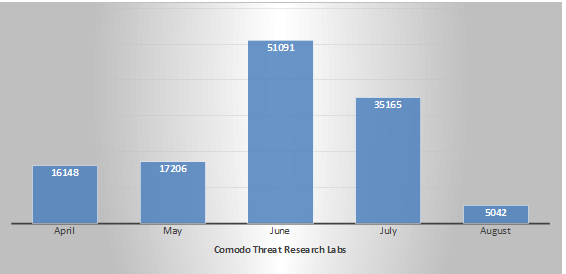

În general, din aprilie până în august 2018, specialiștii Comodo au detectat 146,309 de monitoare bazate pe JavaScript cu SHA-uri unice.

Trăiți în siguranță cu Comodo!

Resurse conexe:

Cum să îmbunătățiți pregătirea pentru securitate cibernetică a companiei dvs.

De ce vă puneți în pericol rețeaua cu o abordare defensivă a programelor malware

Cele șapte avantaje ale angajării unui furnizor de securitate cibernetică

Backup site web

Starea site-ului

Verificator site

Verificarea siguranței site-ului

INCEPE O PROBĂ GRATUITĂ OBȚINEȚI-ȚI GRATUIT SCORECARDUL DE SECURITATE INSTANTANALĂ

- Distribuție de conținut bazat pe SEO și PR. Amplifică-te astăzi.

- Platoblockchain. Web3 Metaverse Intelligence. Cunoștințe amplificate. Accesați Aici.

- Sursa: https://blog.comodo.com/pc-security/cryptomining-executed-through-legitimate-software/

- 100

- 2018

- 7

- a

- abilități

- Despre Noi

- despre

- adăugat

- Avantajele

- înainte

- TOATE

- analiză

- analiști

- și

- aplicație

- abordare

- Apps

- Aprilie

- în jurul

- asiatic

- aspect

- ataca

- August

- deoarece

- deveni

- Început

- de mai jos

- Negru

- Blog

- browser-ul

- captura

- lanţ

- Curățenie

- clar

- cod

- cum

- comentarii

- Comunicare

- Compania

- Lua în considerare

- conține

- continua

- Control

- țări

- Curs

- Crash

- crea

- cryptocurrency

- Cyber

- securitate cibernetică

- criminalităţii cibernetice

- cybercriminals

- Periculos

- hotărât

- defensivă

- detaliu

- detalii

- detectat

- devastator

- digital

- download-uri

- scăzut

- Picături

- în timpul

- dinamic

- încorporat

- Afacere

- mai ales

- eveniment

- dovadă

- exact

- Cu excepția

- Executa

- Fișier

- Fişiere

- umple

- În cele din urmă

- financiar

- Găsi

- debit

- urma

- formulare

- găsit

- Gratuit

- din

- mai mult

- General

- obține

- Caritate

- Merge

- Aur

- În creştere

- tocat

- hackeri

- cap

- ajută

- Ascuns

- extrem de

- angajarea

- Lovit

- gazdă

- Cum

- Cum Pentru a

- HTML

- HTTPS

- idee

- îmbunătăţi

- in

- informații

- Infrastructură

- clipă

- interesant

- IT

- JavaScript

- a sari

- Copil

- Labs

- Probabil

- Linie

- LINK

- pierderi

- maşină

- Masini

- magie

- Principal

- face

- malware

- multe

- mulți oameni

- max-width

- menționat

- minte

- Minerit

- greşeală

- modificată

- modifica

- mai mult

- cele mai multe

- msi

- nume

- Numit

- reţea

- ONE

- original

- Altele

- Ambalaj

- pachet

- oameni

- PHP

- Plato

- Informații despre date Platon

- PlatoData

- împiedica

- proces

- Profit

- Punând

- Q1

- Q2

- Realitate

- recent

- recent

- rămâne

- la distanta

- răspunde

- replicat

- cercetare

- Resurse

- Scăpa

- Risc

- grăbi

- Siguranţă

- domeniu

- scorecard

- sigur

- securitate

- ocupat

- Servere

- serviciu

- configurarea

- Șapte

- asemănător

- mic

- So

- Software

- unele

- sofisticat

- specialiști

- răspândire

- răspândire

- Etapă

- începe

- Statistici

- Poveste

- sisteme

- Lua

- lumea

- lor

- amenințare

- amenințări

- Prin

- timp

- la

- ÎNTORCĂ

- Cotitură

- Tipuri

- în

- unic

- Actualizează

- us

- utilizare

- utilizatorii

- diverse

- Victimă

- website

- Ce

- Ce este

- voi

- ferestre

- Apartamente

- de lucru

- lume

- Tu

- Ta

- zephyrnet