Înșelătoriile de tip phishing care încearcă să vă păcălească să vă introduceți parola reală într-un site fals există de zeci de ani.

După cum vor ști cititorii obișnuiți ai Naked Security, măsuri de precauție, cum ar fi utilizarea unui manager de parole și activarea autentificării cu doi factori (2FA), vă pot ajuta să vă protejați împotriva accidentelor legate de phishing, deoarece:

- Managerii de parole asociază nume de utilizator și parole cu anumite pagini web. Acest lucru face dificil pentru managerii de parole să vă trădeze site-uri false din greșeală, deoarece nu vă pot pune nimic în mod automat dacă se confruntă cu un site web pe care nu l-au mai văzut până acum. Chiar dacă site-ul fals este o copie perfectă în pixeli a originalului, cu un nume de server suficient de aproape să nu se distingă pentru ochiul uman, managerul de parole nu va fi păcălit, deoarece de obicei caută adresa URL, întreaga adresă URL. , și nimic altceva decât adresa URL.

- Cu 2FA activat, parola dvs. singură nu este de obicei suficientă pentru a vă conecta. Codurile utilizate de sistemele 2FA funcționează de obicei o singură dată, indiferent dacă sunt trimise pe telefon prin SMS, generate de o aplicație mobilă sau calculate de un dongle hardware securizat sau de o telecomandă pe care o porți separat de computer. Cunoașterea (sau furtul, cumpărarea sau ghicitul) numai a parolei tale nu mai este suficient pentru ca un criminal cibernetic să „demonstreze” în mod fals că ești tu.

Din păcate, aceste măsuri de precauție nu vă pot imuniza complet împotriva atacurilor de phishing, iar infractorii cibernetici devin din ce în ce mai buni în a păcăli utilizatorii nevinovați să-și predea atât parolele, cât și codurile 2FA în același timp, ca parte a aceluiași atac...

... moment în care escrocii încearcă imediat să folosească combinația nume de utilizator + parolă + cod unic de care tocmai l-au pus mâna, în speranța de a se conecta suficient de repede pentru a intra în contul tău înainte de a realiza că se întâmplă ceva phishy.

Și mai rău, escrocii vor urmări adesea să creeze ceea ce ne place să numim o „descălecare moale”, ceea ce înseamnă că creează o concluzie vizuală credibilă pentru expediția lor de phishing.

Acest lucru face adesea să pară că activitatea pe care tocmai ați „aprobat” prin introducerea parolei și a codului 2FA (cum ar fi contestarea unei reclamații sau anularea unei comenzi) s-a finalizat corect și, prin urmare, nu este necesară nicio acțiune suplimentară din partea dvs.

Astfel, atacatorii nu numai că intră în contul dvs., ci vă lasă și să vă simțiți nebănuiți și puțin probabil să vă urmăriți pentru a vedea dacă contul dvs. a fost într-adevăr deturnat.

Drumul scurt, dar sinuos

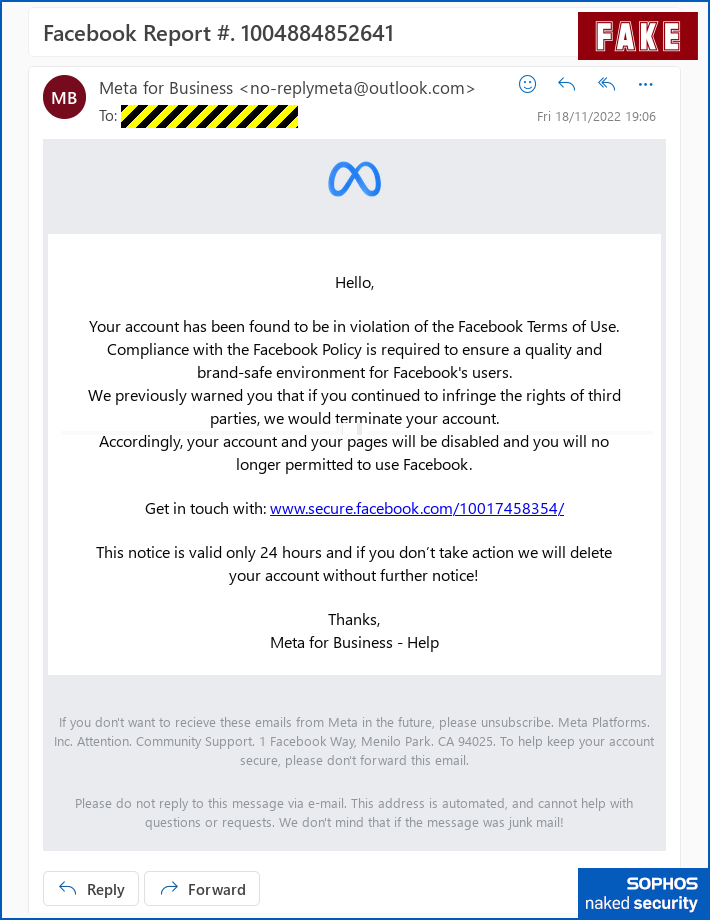

Iată o înșelătorie pe Facebook pe care am primit-o recent și care încearcă să te conducă exact pe această cale, cu niveluri diferite de credibilitate la fiecare etapă.

Escrocii:

- Pretindeți-vă că propria pagină de Facebook încalcă termenii de utilizare ai Facebook. Escrocii avertizează că acest lucru ar putea închide contul tău. După cum știți, brouhaha care erupe în prezent pe și în jurul Twitter a transformat probleme precum verificarea contului, suspendarea și restabilirea în controverse zgomotoase. Drept urmare, utilizatorii rețelelor sociale sunt, în mod clar, preocupați de protejarea conturilor lor în general, indiferent dacă sunt preocupați în mod special de Twitter sau nu:

„Avertismentul” e-mail nesolicitat care pornește totul. - Atrageți-vă la o pagină reală cu un

facebook.comURL. Contul este fals, configurat în întregime pentru această campanie specială de escrocherie, dar linkul care apare în e-mailul pe care îl primiți duce într-adevăr lafacebook.com, ceea ce face mai puțin probabil să atragă suspiciuni, fie din partea dvs., fie din filtrul dvs. de spam. Escrocii și-au intitulat pagina De proprietate intelectuală (Plângerile privind drepturile de autor sunt foarte frecvente în zilele noastre) și au folosit logo-ul oficial al Meta, compania-mamă a Facebook, pentru a adăuga o notă de legitimitate:

O pagină de cont de utilizator frauduloasă cu un nume și o pictogramă cu aspect oficial. - Oferiți-vă o adresă URL pentru a contacta Facebook pentru a face recurs împotriva anulării. Adresa URL de mai sus nu se termină în

facebook.com, dar începe cu un text care îl face să arate ca un link personalizat al formularuluifacebook-help-nnnnnn, unde escrocii susțin că cifrelennnnnnsunt un identificator unic care denotă cazul dvs. specific:

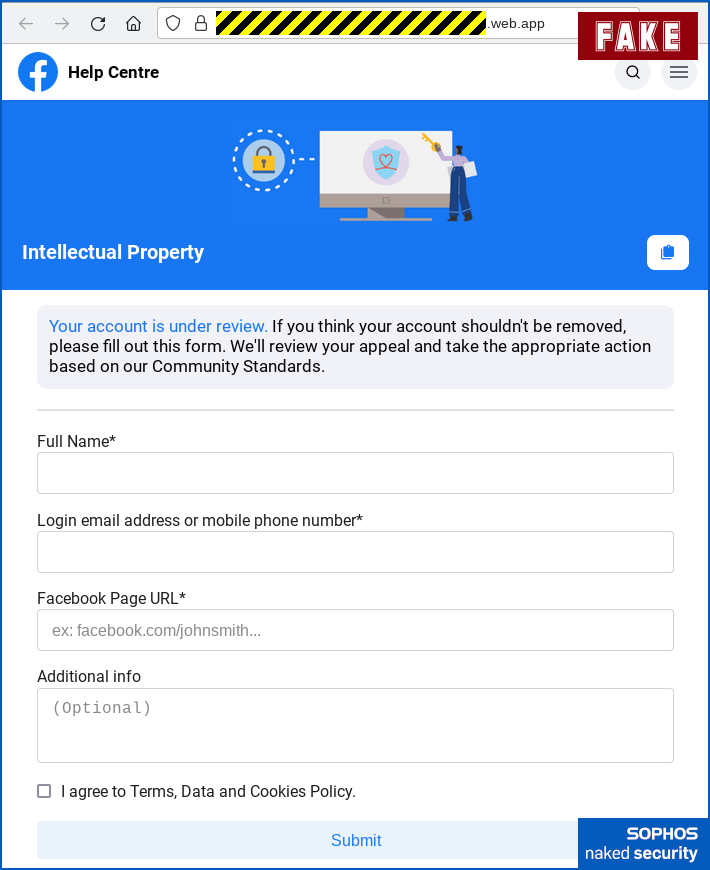

Site-ul de phishing pretinde a fi o pagină „personalizată” cu privire la reclamația dvs. - Colectați date care sună în mare parte inocent despre prezența dvs. pe Facebook. Există chiar și un câmp opțional pentru Alte informații unde ești invitat să-ți argumentezi cazul. (Vezi imaginea de mai sus.)

Acum „demonstrează-te”.

În acest moment, trebuie să oferiți o dovadă că sunteți într-adevăr proprietarul contului, așa că escrocii vă spun să:

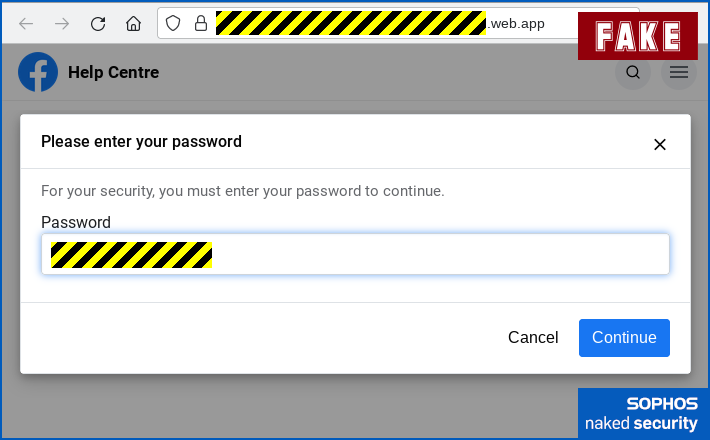

- Autentificați-vă cu parola. Site-ul pe care vă aflați are textul

facebook-help-nnnnnnnîn bara de adrese; folosește HTTPS (HTTP securizat, adică este afișat un lacăt); iar brandingul îl face să semene cu paginile proprii Facebook:

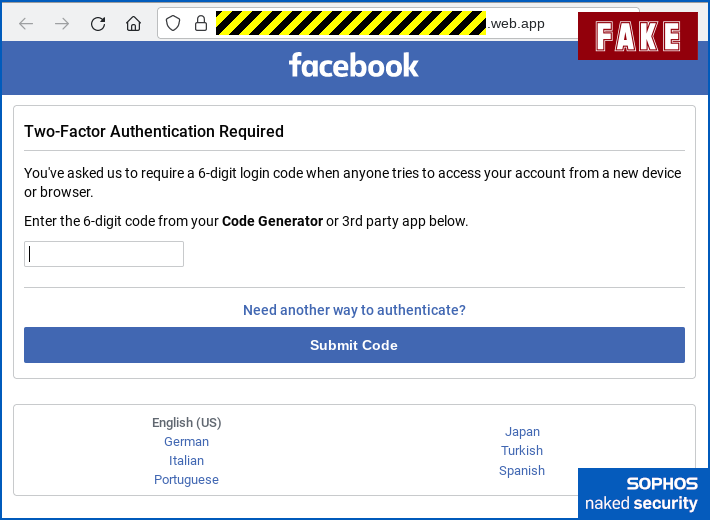

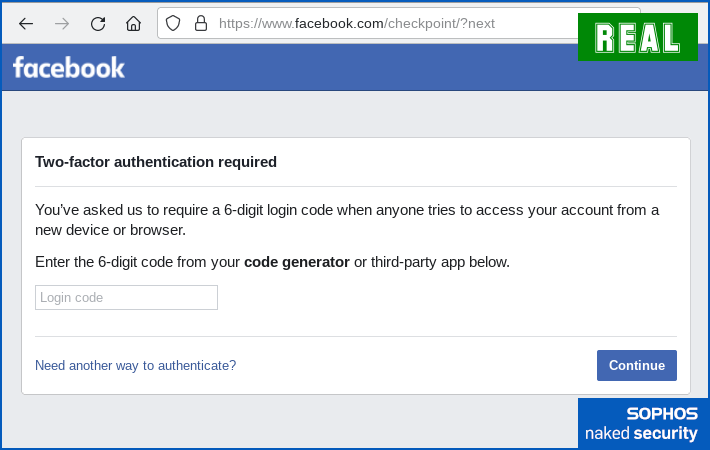

Escrocii vă cer să vă „dovediți” ID-ul prin parola. - Furnizați codul 2FA pentru a merge cu parola. Dialogul de aici este foarte asemănător cu cel folosit de Facebook însuși, cu formularea copiată direct din interfața de utilizator a Facebook. Aici puteți vedea dialogul fals (sus) și cel real care ar fi afișat de Facebook însuși (jos):

Apoi vă cer codul 2FA, la fel cum ar face Facebook.

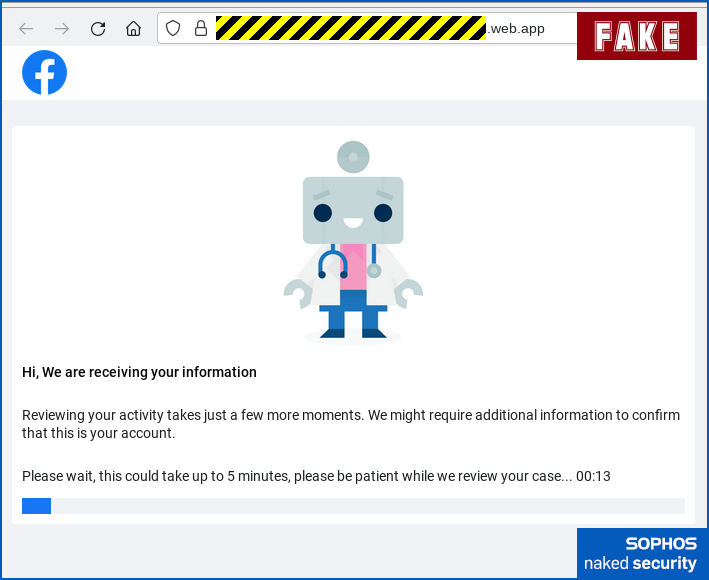

Dialogul real 2FA folosit de Facebook însuși. - Așteptați până la cinci minute în speranța că „blocarea contului” poate fi eliminată automat. Escrocii joacă ambele capete aici, invitându-vă să plecați bine în pace pentru a nu întrerupe o posibilă rezoluție imediată și sugerându-vă să rămâneți la îndemână în cazul în care sunt solicitate informații suplimentare:

După cum puteți vedea, rezultatul probabil pentru oricine care a fost absorbit de această înșelătorie în primul rând este că le va oferi escrocii o fereastră completă de cinci minute în care atacatorii pot încerca să se conecteze la contul lor și să-l preia.

JavaScript-ul folosit de criminali pe site-ul lor cu capcane chiar pare să conțină un mesaj care poate fi declanșat dacă parola victimei funcționează corect, dar codul 2FA pe care l-au furnizat nu:

Codul de conectare pe care l-ați introdus nu se potrivește cu cel trimis pe telefon. Vă rugăm să verificați numărul și să încercați din nou.

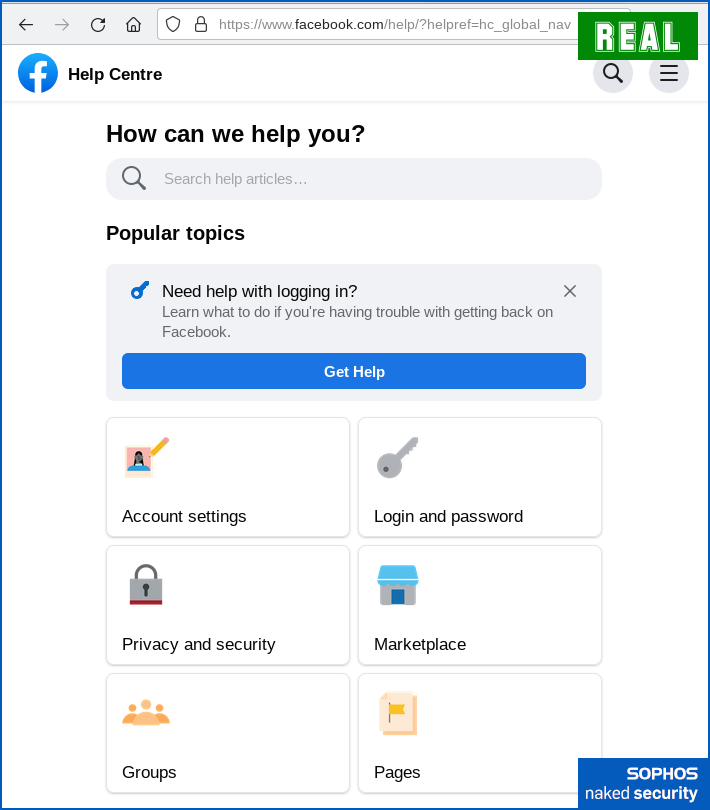

Sfârșitul înșelătoriei este poate partea cea mai puțin convingătoare, dar cu toate acestea servește pentru a vă îndepărta automat de site-ul înșelătorie și pentru a vă aduce înapoi într-un loc complet autentic, și anume oficialul Facebook. Centru de ajutor:

Ce să fac?

Chiar dacă nu ești un utilizator deosebit de serios al rețelelor sociale și chiar dacă operezi sub un pseudonim care nu se leagă în mod evident și public de identitatea ta reală, conturile tale online sunt valoroase pentru infractorii cibernetici din trei motive principale:

- Accesul deplin la conturile tale de socializare ar putea oferi escrocilor acces la aspectele private ale profilului tău. Fie că vând aceste informații pe dark web, fie că le abuzează ei înșiși, compromisul lor ar putea crește riscul de furt de identitate.

- Capacitatea de a posta prin conturile dvs. permite escrocii să vândă dezinformare și știri false sub numele dumneavoastră bun. S-ar putea să ajungi să fi dat afară de pe platformă, blocat din contul tău sau să ai probleme publice, cu excepția cazului în care și până când poți demonstra că contul tău a fost spart.

- Accesul la contactele alese înseamnă că escrocii vă pot viza în mod agresiv prietenii și familia. Persoanele dvs. de contact nu numai că au mult mai multe șanse să vadă mesaje care provin din contul dvs., ci și să le arunce o privire serioasă.

Mai simplu spus, permițând infractorilor cibernetici să intre în contul tău de socializare, în cele din urmă vă puneți în pericol nu doar pe dumneavoastră, ci și prietenii și familia, și chiar pe toți ceilalți de pe platformă.

Ce să fac?

Iată trei sfaturi rapide:

- SFAT 1. Păstrați o evidență a paginilor oficiale „deblocați-vă contul” și „cum să faceți față provocărilor de proprietate intelectuală” ale rețelelor sociale pe care le utilizați. În acest fel, nu trebuie să vă bazați niciodată pe linkurile trimise prin e-mail pentru a vă găsi drumul în viitor. Trucurile comune folosite de atacatori includ încălcări ale drepturilor de autor inventate; încălcări inventate ale Termenilor și Condițiilor (ca în acest caz); afirmații false de autentificare frauduloasă pe care trebuie să le revizuiți; și alte „probleme” false cu contul dvs. Escrocii includ adesea o presiune de timp, ca în limita de 24 de ore revendicată în această înșelătorie, ca încurajare suplimentară pentru a economisi timp prin simplul clic.

- SFAT 2. Nu vă lăsați păcăliți de faptul că link-urile „click-to-contact” sunt găzduite pe site-uri legitime. În această înșelătorie, pagina de contact inițială este găzduită de Facebook, dar este un cont fraudulos, iar paginile de phishing sunt găzduite, complet cu un certificat HTTPS valid, prin Google, dar conținutul care este difuzat este fals. În zilele noastre, compania care găzduiește conținutul este rareori aceeași cu persoanele care îl creează și îl postează.

- SFAT 3. Dacă aveți îndoieli, nu-l dați. Nu vă simțiți niciodată presat să vă asumați riscuri pentru a finaliza o tranzacție rapid, deoarece vă este frică de rezultat dacă vă faceți timp opri, Pentru a crede, și abia apoi să conectaţi. Dacă nu ești sigur, cere sfat pe cineva pe care îl cunoști și în care ai încredere în viața reală, ca să nu ajungi să ai încredere în expeditorul mesajului în care nu ești sigur că poți avea încredere. (Și vezi SFAT 1 de mai sus.)

Amintiți-vă, cu Black Friday și Cyber Monday care vor avea loc în acest weekend, probabil veți primi o mulțime de oferte autentice, o mulțime de oferte frauduloase și o mulțime de avertismente bine intenționate despre cum să vă îmbunătățiți securitatea cibernetică special pentru această perioadă a anului...

… dar vă rugăm să rețineți că securitatea cibernetică este ceva de luat în serios pe tot parcursul anului: începe de ieri, fă-o azi și ține-o tot mâine!

- blockchain

- coingenius

- portofele de criptare

- criptoschimb

- securitate cibernetică

- cybercriminals

- Securitate cibernetică

- Departamentul de Securitate Națională

- portofele digitale

- firewall

- Kaspersky

- deconectare

- malware

- McAfee

- Securitate goală

- NexBLOC

- Phishing

- Plato

- platoul ai

- Informații despre date Platon

- Jocul lui Platon

- PlatoData

- platogaming

- intimitate

- Înșelătorie

- VPN

- securitatea site-ului

- zephyrnet

![S3 Ep118: Ghiciți-vă parola? Nu este nevoie dacă a fost deja furat! [Audio + Text] S3 Ep118: Ghiciți-vă parola? Nu este nevoie dacă a fost deja furat! [Audio + Text]](https://platoblockchain.com/wp-content/uploads/2023/01/s3-ep118-guess-your-password-no-need-if-its-stolen-already-audio-text-360x188.png)

![S3 Ep114: Prevenirea amenințărilor cibernetice – opriți-le înainte ca acestea să vă oprească! [Audio + Text] S3 Ep114: Prevenirea amenințărilor cibernetice – opriți-le înainte ca acestea să vă oprească! [Audio + Text] PlatoBlockchain Data Intelligence. Căutare verticală. Ai.](https://platoblockchain.com/wp-content/uploads/2022/12/ns-1200-generic-featured-image-blue-digits-360x188.png)