Timp de citit: 5 minute

Timp de citit: 5 minute

Cursa înarmărilor dintre criminali cibernetici și războinicii securității cibernetice crește cu o viteză enormă. Autorii de programe malware reacționează imediat la orice malware detectat și neutralizat cu mostre noi și mai sofisticate pentru a ocoli cele mai noi produse antimalware. GandCrab este un reprezentant strălucit al unui astfel de malware de nouă generație.

Descoperit pentru prima dată în ianuarie 2018, acest ransomware sofisticat, viclean și în continuă schimbare are deja patru versiuni care se disting semnificativ unele de altele. Infractorii cibernetici au adăugat în mod constant noi funcții pentru o criptare mai dificilă și pentru a evita detectarea. Ultimul eșantion pe care analiștii de malware Comodo au descoperit are ceva nou-nouț: utilizează algoritmul de criptare minuscul (TEA) pentru a evita detectarea.

Analizarea GandCrab este utilă nu ca o explorare a unui anumit nou malware, unii cercetători l-au numit „Noul Rege al ransomware”. Este un exemplu clar al modului în care malware-ul modern se reajustează la noul mediu de securitate cibernetică. Deci, haideți să intrăm mai adânc în evoluția lui GandCrab.

Istoria

GandCrab v1

Prima versiune a GandCrab, descoperită în ianuarie 2018, a criptat fișierele utilizatorilor cu o cheie unică și a extorcat o răscumpărare în criptomoneda DASH. Versiunea a fost distribuită prin kituri de exploatare, cum ar fi RIG EK și GrandSoft EK. Ransomware-ul s-a copiat singur în„%appdata%Microsoft” folder și injectat în procesul de sistem nslookup.exe.

A făcut conexiunea inițială cu pv4bot.whatismyipaddress.com pentru a afla IP-ul public al mașinii infectate și apoi rulați nslookup procesul de conectare la rețea gandcrab.bit a.dnspod.com folosind ".pic" domeniu de nivel superior.

Această versiune s-a răspândit rapid în spațiul cibernetic, dar triumful ei a fost oprit la sfârșitul lunii februarie: un decriptor a fost creat și plasat online, permițând astfel victimelor să-și decripteze fișierele fără a plăti o răscumpărare făptuitorilor.

GandCrab v2

Infractorii cibernetici nu au stat mult cu răspunsul: într-o săptămână, GandCrab versiunea 2 a lovit utilizatorii. Avea un nou algoritm de criptare care făcea decriptorul inutil. Fișierele criptate aveau extensia .CRAB și domeniile codificate s-au schimbat în ransomware.bit și zonealarm.bit. Această versiune a fost propagată prin e-mailuri spam în martie.

GandCrab v3

Următoarea versiune a apărut în aprilie cu o nouă abilitate de a schimba imaginile de fundal de pe desktop ale unei victime într-o notă de răscumpărare. Comutarea constantă între desktop și bannerul de răscumpărare a avut ca scop cu siguranță să exercite mai multă presiune psihologică asupra victimelor. O altă caracteristică nouă a fost cheia de registry de executare automată RunOnce:

HKLMSOFTWAREMicrosoftWindowsCurrentVersionRunOncewhtsxydcvmtC:Documente și setăriAdministrator Date aplicațiiMicrosoftyrtbsc.exe

GandCrab v4

În cele din urmă, nou, cea de-a patra versiune a Gandcrab v4 a apărut în iulie cu o varietate de actualizări semnificative, inclusiv un nou algoritm de criptare. După cum a descoperit analistul Comodo, malware-ul utilizează acum algoritmul de criptare minuscul (TEA) pentru a evita detectarea – unul dintre cei mai rapidi și eficienți algoritmi criptografici dezvoltați de David Wheeler și Roger Needham pe baza de criptare simetrică.

De asemenea, toate fișierele criptate au acum extensia .KRAB în loc de CRAB.

În plus, infractorii cibernetici au schimbat modul de difuzare a ransomware-ului. Acum este răspândit prin site-uri de crack software false. Odată ce un utilizator descarcă și rulează un astfel de crack de „încărcare”, ransomware-ul scade pe computer.

Iată un exemplu de astfel de crack software fals. Crack_Merging_Image_to_PDF.exe, în realitate, este GandCrab v4.

Să vedem în detaliu ce se va întâmpla dacă un utilizator rulează acest fișier.

Sub capotă

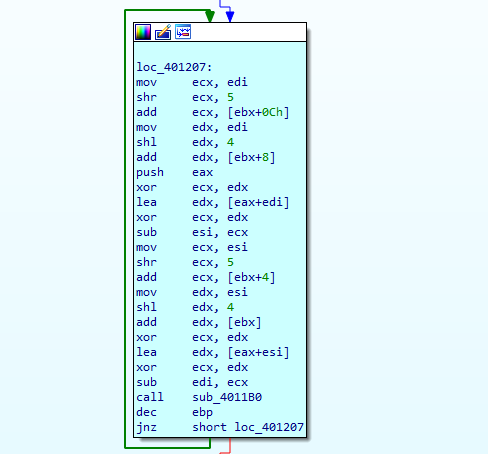

Așa cum am menționat mai sus, Ransomware GandCrab folosește un algoritm de criptare TEA puternic și rapid pentru a evita detectarea. Funcția de rutină de decriptare primește fișierul simplu GandCrab.

După ce decriptarea este completă, fișierul original GandCrab v4 scade și rulează, pornind raidul ucigaș.

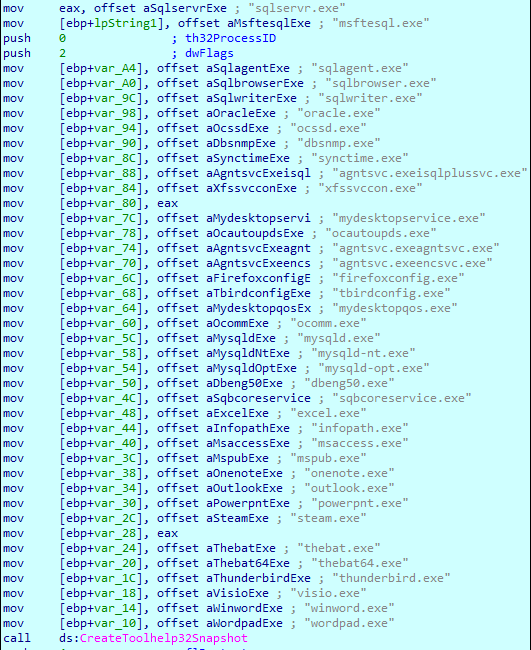

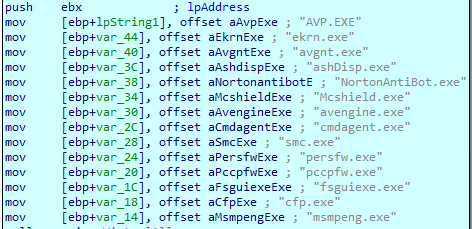

În primul rând, ransomware-ul verifică lista următoarelor procese cu CreateToolhelp32Snapshot API și închide oricare dintre ele în execuție:

Apoi, ransomware-ul verifică un aspect al tastaturii. Dacă se pare că este rus, GandCrab încetează imediat execuția.

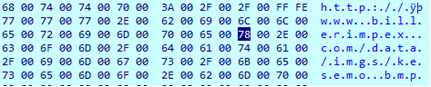

Procesul de generare a adresei URL

În mod semnificativ, GandCrab folosește un algoritm aleator specific pentru a genera adresa URL pentru fiecare gazdă. Acest algoritm se bazează pe următorul model:

http://{host}/{value1}/{value2}/{filename}.{extension}

Programul malware creează în mod constant toate elementele modelului, rezultând o adresă URL unică.

Puteți vedea adresa URL creată de malware în coloana din dreapta.

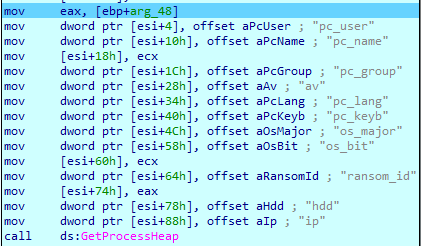

Colectarea de informații

GandCrab colectează următoarele informații de la mașina infectată:

Apoi verifică pentru un antivirus alergare…

… și adună informații despre sistem. După aceea, criptează toate informațiile colectate cu XOR și le trimite către serverul Command-and-Control. În mod semnificativ, folosește pentru criptare șirul de chei „jopochlen”, care este o limbă obscenă în rusă. Acesta este încă un semn clar al originii ruse a malware-ului.

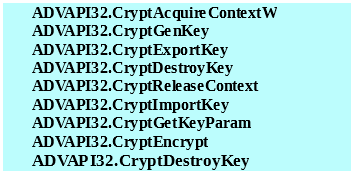

Generare cheie

Ransomware-ul generează chei private și publice folosind Microsoft Cryptographic Provider și următoarele API-uri:

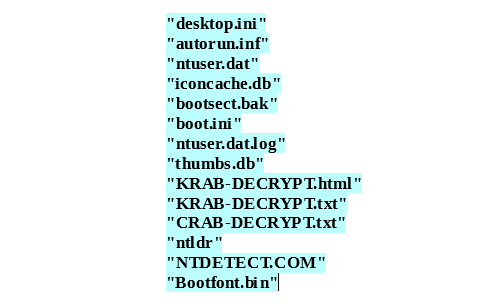

Înainte de a începe procesul de criptare, malware-ul verifică anumite fișiere...

… și foldere pentru a le ignora în timpul criptării:

Aceste fișiere și foldere sunt necesare pentru ca ransomware-ul să funcționeze corect. După aceea, GandCrab începe să cripteze fișierele victimei.

Răscumpărarea

Răscumpărarea

Când criptarea se încheie, GandCrab deschide un fișier KRAB-DECRYPT.txt care este nota de răscumpărare:

Dacă victima urmează instrucțiunile făptuitorilor și merge pe site-ul lor TOR, ea va găsi bannerul de răscumpărare cu contorul:

Pagina de plată conține instrucțiuni detaliate despre cum să plătiți răscumpărarea.

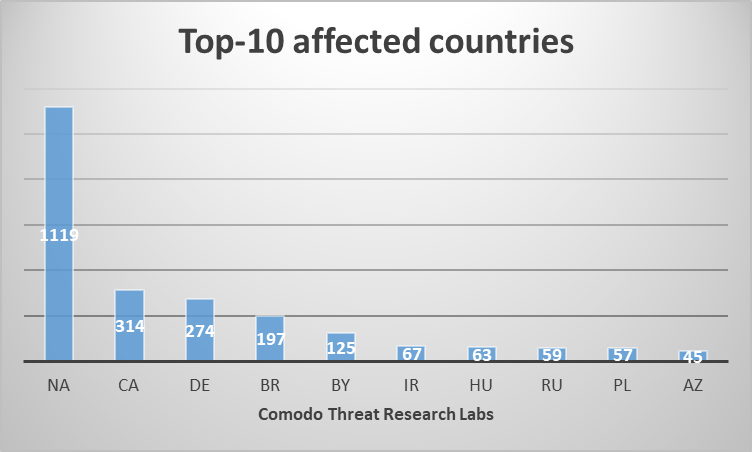

Echipa de cercetare în domeniul securității cibernetice Comodo a urmărit IP-urile de comunicare GandCrab. Mai jos sunt primele zece țări din această listă de IP-uri.

GandCrab a lovit utilizatorii din întreaga lume. Iată lista cu primele zece țări afectate de malware.

„Această constatare a analiștilor noștri demonstrează în mod clar că malware-ul se schimbă și evoluează rapid în adaptarea rapidă la contramăsurile vânzătorilor de securitate cibernetică”, comentează Fatih Orhan, șeful Comodo Threat Research Labs. „Evident, ne aflăm la marginea timpului în care toate procesele din domeniul securității cibernetice sunt intens catalizatoare. Malware-ul crește rapid nu numai în cantitate, ci și în capacitatea sa de a imita instantaneu. În Comodo Cybersecurity Raportul amenințărilor din primul trimestru 2018, am prezis că reducerea ransomware-ului a fost doar o redistribuire a forțelor și ne vom confrunta cu mostre actualizate și mai complicate în viitorul apropiat. Apariția lui GandCrab confirmă și demonstrează clar această tendință. Astfel, piața securității cibernetice ar trebui să fie pregătită să facă față viitoarelor valuri de atacuri încărcate cu tipuri noi de ransomware.”

Trăiți în siguranță cu Comodo!

Resurse conexe:

INCEPE O PROBĂ GRATUITĂ OBȚINEȚI-ȚI GRATUIT SCORECARDUL DE SECURITATE INSTANTANALĂ

- Distribuție de conținut bazat pe SEO și PR. Amplifică-te astăzi.

- Platoblockchain. Web3 Metaverse Intelligence. Cunoștințe amplificate. Accesați Aici.

- Sursa: https://blog.comodo.com/comodo-news/gandcrab-the-new-version-of-ransomware/

- 2018

- a

- capacitate

- Despre Noi

- mai sus

- adăugat

- plus

- După

- Algoritmul

- algoritmi

- TOATE

- deja

- analist

- analiști

- și

- O alta

- răspunde

- antivirus

- api

- API-uri

- Aprilie

- Atacuri

- Autorii

- evitarea

- steag

- de bază

- bazat

- de mai jos

- între

- Pic

- Blog

- denumit

- Schimbare

- Modificări

- schimbarea

- verifica

- Verificări

- clar

- clar

- Coloană

- cum

- comentarii

- Comunicare

- Completă

- complicat

- calculator

- Conectați

- conexiune

- constant

- mereu

- conținut

- Contracara

- țări

- crăpa

- a creat

- creează

- criptografic

- cybercriminals

- Securitate cibernetică

- spațiul cibernetic

- Liniuţă

- David

- decriptaţi

- Mai adânc

- categoric

- demonstra

- desktop

- detaliat

- detalii

- detectat

- Detectare

- dezvoltat

- FĂCUT

- a descoperit

- distribuite

- documente

- domeniu

- domenii

- download-uri

- Picături

- în timpul

- fiecare

- Margine

- eficient

- element

- e-mailuri

- criptate

- criptare

- enorm

- Mediu inconjurator

- eveniment

- toată lumea

- evoluţie

- exemplu

- execuție

- Exploata

- explorare

- extensie

- Față

- fals

- FAST

- cel mai rapid

- Caracteristică

- DESCRIERE

- camp

- Fișier

- Fişiere

- Găsi

- descoperire

- First

- următor

- urmează

- Forțele

- Al patrulea

- Gratuit

- Cel mai proaspăt

- din

- funcţie

- viitor

- culegere

- genera

- generează

- generator

- generaţie

- obține

- Go

- Merge

- bine

- În creştere

- întâmpla

- cap

- aici

- Lovit

- hit-uri

- gazdă

- Cum

- Cum Pentru a

- HTTPS

- imediat

- in

- Inclusiv

- crescând

- informații

- inițială

- clipă

- in schimb

- instrucțiuni

- IP

- IT

- în sine

- ianuarie

- iulie

- Cheie

- chei

- Rege

- Labs

- limbă

- Nume

- Aspect

- închiriere

- Listă

- încărcător

- Lung

- maşină

- făcut

- Efectuarea

- malware

- Martie

- Piață

- max-width

- menționat

- Microsoft

- Modern

- mai mult

- necesar

- reţea

- Nou

- Funcții noi

- următor

- ONE

- on-line

- deschide

- original

- Altele

- special

- Model

- Plătește

- de plată

- plată

- PHP

- Simplu

- Plato

- Informații despre date Platon

- PlatoData

- a prezis

- presiune

- privat

- proces

- procese

- Produse

- cum se cuvine

- furnizorul

- public

- chei publice

- cantitate

- Trimestru

- repede

- Rasă

- aleator

- Răscumpărare

- Ransomware

- Reacţiona

- gata

- Realitate

- registru

- reprezentant

- cercetare

- cercetători

- Resurse

- rezultând

- Scăpa

- instalație

- Alerga

- funcţionare

- Rusă

- Ruși

- scorecard

- sigur

- securitate

- să

- semna

- semnificativ

- semnificativ

- teren

- Centre de cercetare

- So

- Software

- unele

- ceva

- sofisticat

- spam-

- specific

- viteză

- răspândire

- Pornire

- începe

- şedere

- oprit

- puternic

- astfel de

- sistem

- Ceai

- echipă

- informațiile

- lumea

- lor

- lucru

- amenințare

- Prin

- de-a lungul

- timp

- la

- nivel superior

- domeniu de nivel superior

- Tor

- tendință

- Tipuri

- unic

- viitoare

- actualizat

- actualizări

- URL-ul

- Utilizator

- utilizatorii

- utilizează

- varietate

- versiune

- de

- Victimă

- victime

- Warriors

- valuri

- săptămână

- Ce

- voi

- fără

- lume

- Ta

- zephyrnet