Timp de citit: 4 minute

Timp de citit: 4 minute

Dacă cereți unui analist de malware să numească cei mai periculoși și nefasți troieni, Emotet va fi cu siguranță prezent în listă. Potrivit National Securitate cibernetică și Centrul de Integrare a Comunicațiilor, the troian „continuă să fie printre cele mai costisitoare și mai distructive programe malware care afectează guvernele de stat, locale, tribale și teritoriale, precum și sectoarele privat și public”. Viclean și ascuns, este răspândit masiv în întreaga lume. Un nou atac imens de 4 zile al lui Emotet a fost interceptat de instalațiile antimalware Comodo.

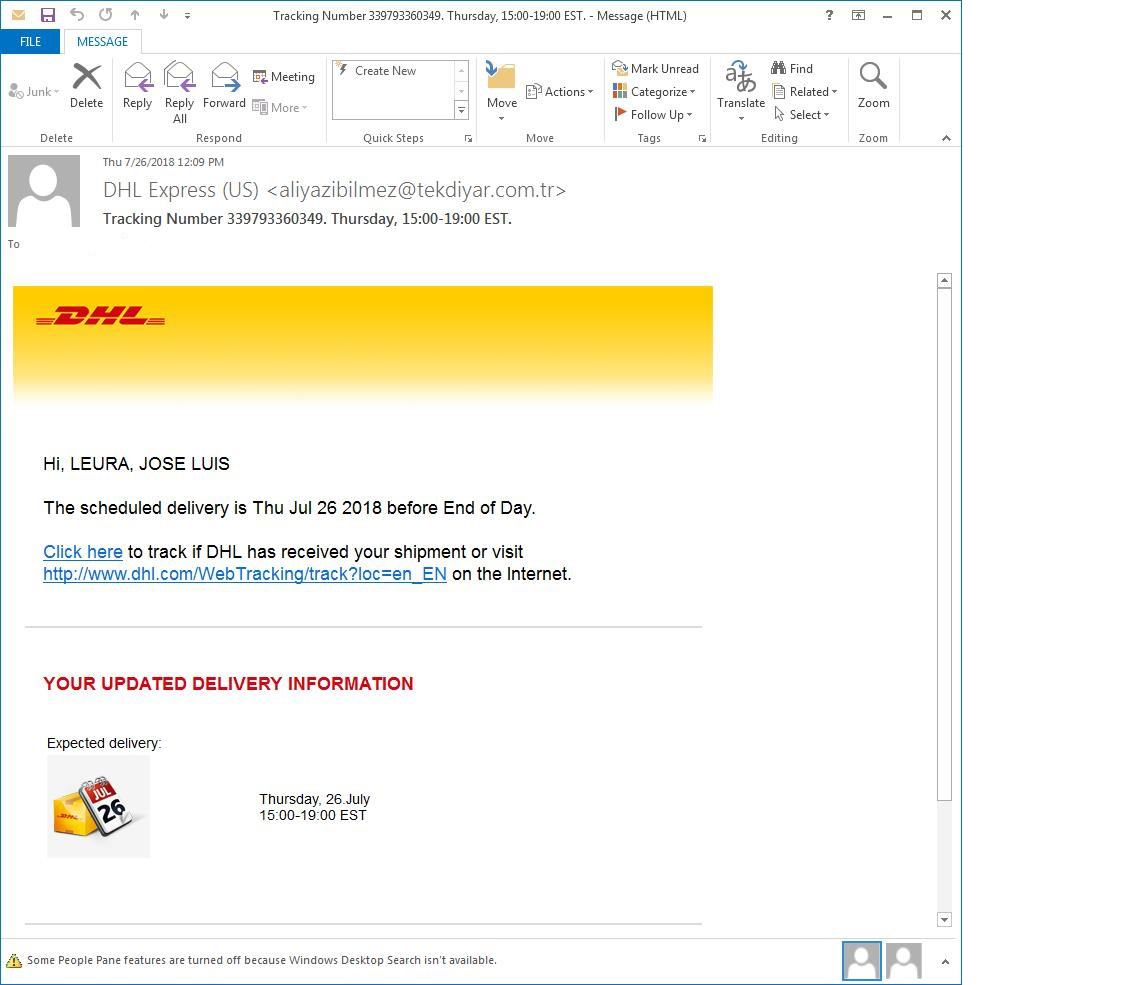

Atacul a început cu e-mailul de phishing trimis la 28,294 de utilizatori.

După cum puteți vedea, e-mailul imită mesajul de expediere și livrare DHL. Celebrul nume de marcă servește drept instrument pentru a inspira încredere utilizatorilor. Factorul de curiozitate joacă și el rolul său, așa că șansele ca o victimă să facă clic pe linkul din e-mail fără să se gândească la multe sunt foarte mari. Și în momentul în care o victimă dă clic pe link, magia neagră a atacatorilor intră în joc.

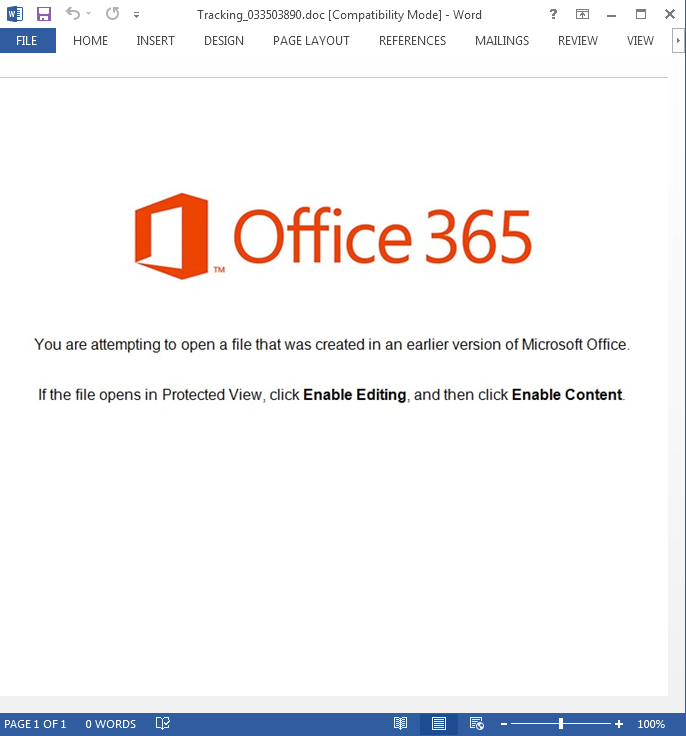

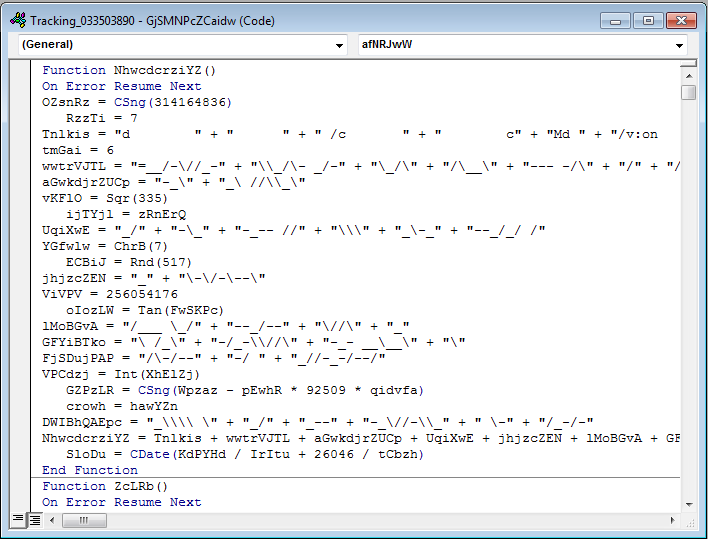

Făcând clic pe link, se va descărca un fișier Word. Desigur, fișierul Word nu are nimic de-a face cu nicio livrare - cu excepția livrării de malware. Conține un cod macro rău intenționat. Deoarece în zilele noastre Microsoft dezactivează rularea macrocomenzilor în mod implicit în produsele sale, atacatorii trebuie să păcălească utilizatorii să ruleze o versiune mai veche. De aceea, atunci când o victimă încearcă să deschidă fișierul, apare următorul banner.

Dacă un utilizator respectă cererea atacatorilor, macroscriptul își îndeplinește misiunea - reconstruirea unui cod shell obscurcat pentru execuția cmd.exe

După reconstruirea codului ofuscat, cmd.exe lansează PowerShell, iar PowerShell încearcă să descarce și să execute un binar de la orice adresă URL disponibilă din listă:

-http://deltaengineering.users31.interdns.co.uk/KepZJXT

http://d-va.cz/ZVjGOE9

http://dveri509.ru/y1

http://www.dupke.at/rFQA

http://clearblueconsultingltd.com/VkIiR

La momentul scrierii, doar ultimul conținea un binar, 984.exe.

Binarul, după cum puteți ghici, este o mostră de Emotet Banker Troian.

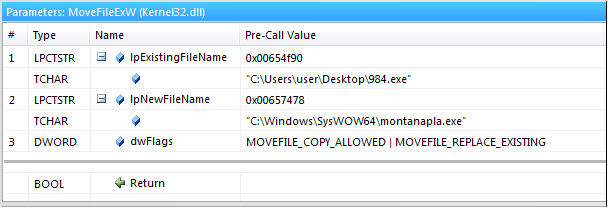

Odată executat, binarul se plasează în C:WindowsSysWOW64montanapla.exe.

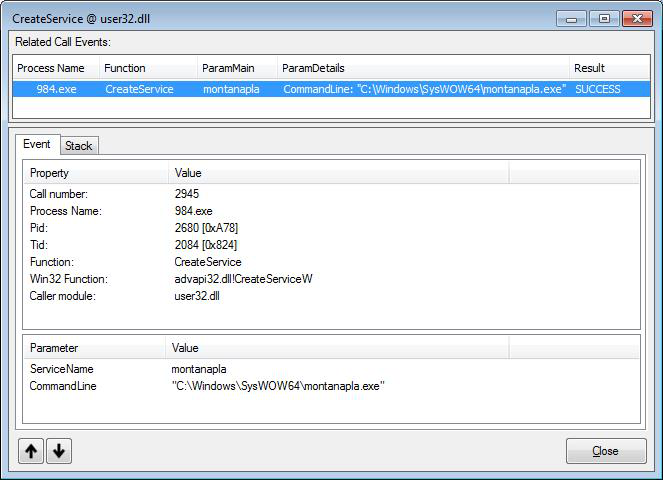

După aceea, creează un serviciu numit montanapla care asigură că procesul rău intenționat se va lansa la fiecare pornire.

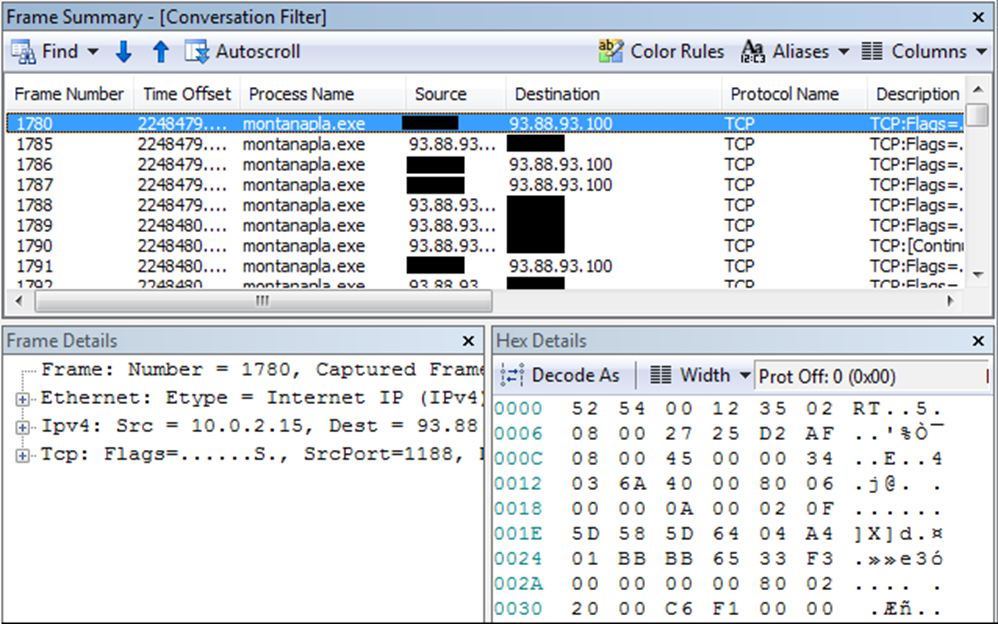

În plus, încearcă să se conecteze cu serverele Command&Control (181.142.74.233, 204.184.25.164, 79.129.120.103, 93.88.93.100) pentru a informa atacatorii despre noua victimă. Apoi, malware-ul așteaptă comenzile atacatorilor.

Acum este stabilită conexiunea secretă la distanță cu serverul Command&Control. Emotet așteaptă, gata să execute orice comandă de la atacatori. De obicei, furnizează date private de pe mașina infectată; informațiile bancare sunt o prioritate. Dar asta nu este tot. Emotetul este, de asemenea, folosit ca mijloc de a oferi multe altele tipuri de malware la mașinile infectate. Astfel, infectarea cu Emotet poate deveni doar prima verigă din lanțul compromiterii nesfârșite a computerului victimei cu diverse programe malware.

Dar Emotet nu se mulțumește să compromită doar un singur PC. Încearcă să infecteze alte gazde din rețea. În plus, Emotet are abilități puternice de a ascunde și de a ocoli instrumentele antimalware. Fiind polimorf, evită detectarea bazată pe semnătură prin antivirusuri. De asemenea, Emotet este capabil să detecteze un mediu de mașină virtuală și să se deghizeze cu generarea de indicatori falși. Toate acestea îl fac o piuliță pentru un software de securitate.

„În acest caz, ne-am confruntat cu un atac foarte periculos, cu implicații de anvergură”, spune Fatih Orhan, șeful Comodo Threat Research Labs. „Evident, astfel de atacuri imense au ca scop infectarea cât mai multor utilizatori, dar acesta este doar un vârf al aisbergului.

Infectarea victimelor cu Emotet doar declanșează procesul devastator. În primul rând, infectează alte gazde din rețea. În al doilea rând, descarcă alte tipuri de malware, astfel încât procesul de infecție al computerelor compromise devine nesfârșit și crește exponențial. Prin oprirea acestui atac masiv, Comodo a protejat zeci de mii de utilizatori de acest malware viclean și a tăiat lanțul de ucidere al atacatorilor. Acest caz este încă o confirmare că clienții noștri sunt protejați chiar și de cele mai periculoase și puternice atacuri”.

Trăiți în siguranță cu Comodo!

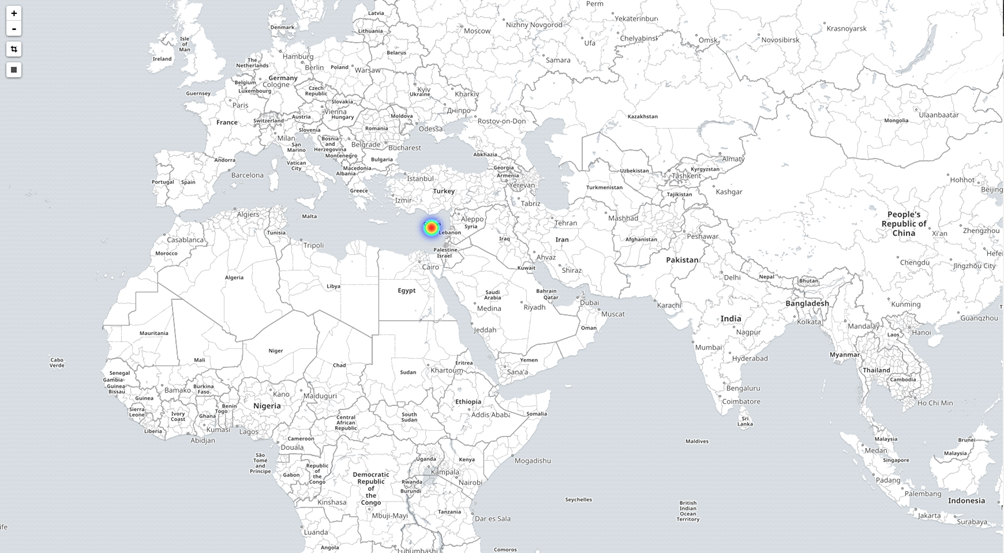

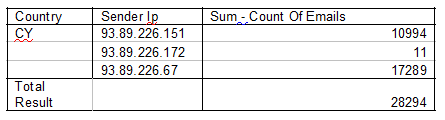

Harta termică și IP-urile utilizate în atac

Atacul a fost efectuat de la trei IP-uri din Cipru și domeniul @tekdiyar.com.tr. A început pe 23 iulie 2018 la 14:17:55 UTC și s-a încheiat pe 27 iulie 2018 la 01:06:00.

Atacatorii au trimis 28.294 de e-mailuri de phishing.

Resurse conexe:

Cel mai bun software antivirus

INCEPE O PROBĂ GRATUITĂ OBȚINEȚI-ȚI GRATUIT SCORECARDUL DE SECURITATE INSTANTANALĂ

- Distribuție de conținut bazat pe SEO și PR. Amplifică-te astăzi.

- Platoblockchain. Web3 Metaverse Intelligence. Cunoștințe amplificate. Accesați Aici.

- Sursa: https://blog.comodo.com/comodo-news/new-immense-attack-emotet-trojan-targeted-thousands-users/

- 100

- 2018

- 2019

- 28

- a

- abilități

- Capabil

- Despre Noi

- Conform

- plus

- care afectează

- TOATE

- printre

- analist

- și

- antivirus

- în jurul

- ataca

- Atacuri

- disponibil

- bancher

- Bancar

- steag

- deveni

- devine

- început

- fiind

- Negru

- Blog

- marca

- caz

- Centru

- lanţ

- șansele

- cod

- COM

- Comunicații

- compromis

- compromisor

- calculator

- Conectați

- conexiune

- conține

- Control

- Curs

- creează

- curiozitate

- clienţii care

- Tăiat

- Cyber

- securitate cibernetică

- Periculos

- de date

- Mod implicit

- categoric

- livra

- livrare

- Detectare

- devastator

- domeniu

- Descarca

- download-uri

- e-mailuri

- Fără sfârşit

- asigură

- Mediu inconjurator

- stabilit

- Chiar

- eveniment

- Fiecare

- Cu excepția

- a executa

- execuție

- exponențial

- cu care se confruntă

- celebru

- cuprinzător

- Fișier

- First

- următor

- Gratuit

- din

- generator

- obține

- guvernele

- creste

- Greu

- cap

- Ascunde

- Înalt

- HTTPS

- imens

- in

- Indicatorii

- informații

- inspira

- clipă

- integrare

- IP

- IT

- în sine

- iulie

- iulie 23

- Labs

- Nume

- lansa

- lansează

- LINK

- Listă

- local

- Lung

- Lot

- maşină

- Masini

- Macro

- macro-uri

- magie

- FACE

- malware

- multe

- masiv

- masiv

- max-width

- mijloace

- mesaj

- Microsoft

- Misiune

- moment

- mai mult

- cele mai multe

- nume

- Numit

- național

- Nevoie

- reţea

- Nou

- ONE

- deschide

- Altele

- PC

- PC-uri

- Phishing

- PHP

- Locuri

- Plato

- Informații despre date Platon

- PlatoData

- Joaca

- posibil

- puternic

- PowerShell

- prezenta

- prioritate

- privat

- proces

- Produse

- protejat

- public

- gata

- la distanta

- solicita

- cercetare

- Resurse

- Rol

- funcţionare

- satisfăcut

- mulțumit cu

- scorecard

- Al doilea

- sigur

- securitate

- Servere

- servește

- serviciu

- Coajă

- Meschin

- So

- Software

- răspândire

- început

- lansare

- Stat

- oprire

- puternic

- astfel de

- vizate

- lumea

- Gândire

- mii

- amenințare

- trei

- timp

- sfat

- la

- instrument

- Unelte

- troian

- Încredere

- Tipuri

- URL-ul

- Utilizator

- utilizatorii

- obișnuit

- UTC

- diverse

- versiune

- Victimă

- victime

- Virtual

- mașină virtuală

- Aşteptare

- voi

- fără

- Cuvânt

- lume

- scris

- Tu

- Ta

- zephyrnet