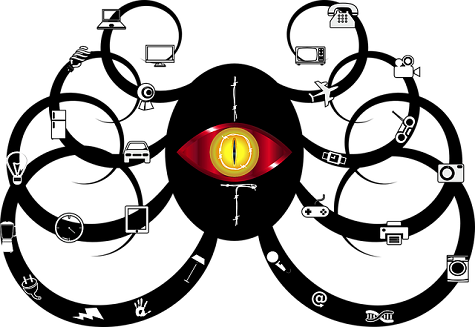

Grupul de hacking motivat financiar Octo Tempest, responsabil pentru atacuri MGM Resorts International și Caesars Entertainment în septembrie, a fost marcat „una dintre cele mai periculoase grupuri criminale financiare” de către echipa Microsoft de răspuns la incident și amenințări.

Grupul, cunoscut și ca 0 ktapus, Păianjen împrăștiat și UNC3944, este activă de la începutul anului 2022, vizând inițial companiile de telecomunicații și externalizarea cu Atacurile de schimb SIM.

Ulterior, a trecut la extorcare folosind date furate, iar până la jumătatea anului 2023 grupul a colaborat cu Ransomware ALPHV/BlackCat, utilizând inițial site-ul de scurgeri ALPHV Collections și, ulterior, implementând ransomware, concentrându-se pe serverele VMWare ESXi.

Postarea detaliată a Microsoft despre grup și gama sa extinsă de tactici, tehnici și proceduri (TTP) detaliază evoluția Octo Tempest și fluiditatea operațiunilor sale.

„În campaniile recente, am observat că Octo Tempest folosește o gamă diversă de TTP-uri pentru a naviga în medii hibride complexe, a exfiltra date sensibile și a cripta datele.” raportul notează. „Octo Tempest folosește artizanatul pe care multe organizații nu le au în modelele lor tipice de amenințare, cum ar fi phishingul prin SMS, schimbarea SIM și tehnicile avansate de inginerie socială.”

Cartea de joc pentru criminalitatea cibernetică 0ktapus cu arme multiple

Grupul obține acces inițial prin tehnici avansate de inginerie socială avansată, deseori vizează angajații cu acces la permisiunile de rețea, inclusiv personalul de asistență și birou de asistență.

Atacatorii îi cheamă pe acești indivizi și încearcă să îi convingă să reseteze parolele utilizatorilor, să schimbe sau să adauge jetoane de autentificare sau să instaleze un utilitar de monitorizare și management de la distanță (RMM).

Grupul nu depășește utilizarea informațiilor personale, cum ar fi adresele de acasă și numele de familie, sau chiar amenințările fizice, pentru a constrânge victimele să partajeze acreditările de acces corporative.

În fazele inițiale ale atacurilor, Octo Tempest efectuează recunoașteri extinse, care include colectarea de date despre utilizatori, grupuri și informații despre dispozitiv și explorarea arhitecturii de rețea, integrarea angajaților și politicile de parole.

Grupul folosește instrumente precum PingCastle și ADRecon pentru recunoașterea Active Directory și PureStorage FlashArray PowerShell SDK pentru enumerarea matricelor de stocare.

Aceștia ajung adânc în medii multi-cloud, depozite de cod și infrastructură de server, având ca scop validarea accesului și planificarea punctelor de sprijin pentru fazele ulterioare de atac, un proces care ajută grupul să-și îmbunătățească activitățile în mediile vizate.

Parteneriat cu rușii: fuziune fără precedent de tactici, instrumente

Callie Guenther, senior manager de cercetare a amenințărilor cibernetice la Critical Start, spune că afilierea lui Octo Tempest, vorbitor de limbă engleză, la grupul de limbă rusă BlackCat înseamnă o „fuziune fără precedent” de resurse, instrumente tehnice și tactici rafinate de ransomware.

„Din punct de vedere istoric, granițele distincte menținute între infractorii cibernetici din Europa de Est și cei vorbitori de limbă engleză au oferit o oarecare aparență de demarcație regională”, explică ea. „Acum, această alianță îi permite lui Octo Tempest să opereze pe o pânză mai largă, atât din punct de vedere geografic, cât și în ceea ce privește potențialele ținte.”

Ea notează că convergența expertizei cibernetice din Europa de Est cu nuanțele lingvistice și culturale ale afiliaților vorbitori de limba engleză îmbunătățește localizarea și eficacitatea atacurilor acestora.

Din perspectiva ei, abordarea cu mai multe fațete pe care Octo Tempest o folosește este deosebit de alarmantă.

„Dincolo de priceperea lor tehnică, au stăpânit arta ingineriei sociale, adaptându-și tacticile pentru a uzurpa identitatea și a se integra perfect în organizațiile vizate”, spune ea. „Acest lucru, combinat cu alinierea lor cu formidabilul grup de ransomware BlackCat, amplifică varietatea lor de amenințări.”

Ea observă că adevărata îngrijorare apare atunci când cineva realizează că s-a diversificat de la industrii specifice la un spectru mai larg și acum nu le este frică să recurgă la amenințări fizice, demonstrând o escaladare îngrijorătoare a tacticilor criminale cibernetice.

Tony Goulding, evanghelist în domeniul securității cibernetice la Delinea, este de acord că amestecul de tehnici sofisticate, gama largă de industrii vizate și abordarea lor agresivă - chiar și recurgerea la amenințări fizice - sunt cele mai periculoase aspecte ale grupului.

„Organizațiile ar trebui să fie foarte preocupate”, explică el. „Fiind vorbitori nativi de engleză, aceștia pot lansa mai eficient campanii de inginerie socială ample în comparație cu BlackCat.”

El spune că acest lucru este deosebit de benefic atunci când se utilizează metode de idiolect pentru a uzurpa identitatea angajaților în timpul apelurilor telefonice.

„Cunoașterea limbii engleze îi ajută, de asemenea, să creeze mesaje de phishing mai convingătoare pentru tehnicile lor de phishing prin SMS și de schimb SIM”, adaugă el.

Apărare în profunzime

Guenther spune că apărarea împotriva activităților financiare ale lui Octo Tempest implică o serie de măsuri proactive și reactive, aderând la principiul cel mai mic privilegiu pentru a asigura accesul restricționat.

„Criptomonedele ar trebui stocate în portofele offline pentru a minimiza expunerea online”, sfătuiește ea. „Actualizările continue de sistem și soluțiile anti-ransomware pot împiedica majoritatea implementărilor de ransomware.”

Monitorizarea avansată a rețelei poate detecta fluxuri de date anormale, care indică potențiale încercări de exfiltrare a datelor.

„În cazul unor încălcări sau atacuri, o strategie stabilită de răspuns la incident poate ghida acțiunile imediate”, adaugă ea. „Partajarea în colaborare a informațiilor despre amenințări cu colegii din industrie poate ține organizațiile la curent cu amenințările și contramăsurile emergente.”

Goulding subliniază educația, formarea de conștientizare și controalele tehnice care salvează conturile privilegiate și protejează stațiile de lucru și serverele de acces sunt esențiale.

„Punerea de obstacole în calea actorilor amenințărilor de-a lungul lanțului de atac, pentru a-i îndepărta de la cartea lor de joc și pentru a genera zgomot, este foarte importantă pentru detectarea timpurie”, spune el. „Cu cât grupul de atac este mai avansat și mai competent, cu atât va fi mai bine pregătit, așa că investiția în cele mai bune instrumente care includ capabilități moderne este cel mai bun pariu.”

- Distribuție de conținut bazat pe SEO și PR. Amplifică-te astăzi.

- PlatoData.Network Vertical Generative Ai. Împuterniciți-vă. Accesați Aici.

- PlatoAiStream. Web3 Intelligence. Cunoștințe amplificate. Accesați Aici.

- PlatoESG. carbon, CleanTech, Energie, Mediu inconjurator, Solar, Managementul deșeurilor. Accesați Aici.

- PlatoHealth. Biotehnologie și Inteligență pentru studii clinice. Accesați Aici.

- Sursa: https://www.darkreading.com/threat-intelligence/octo-tempest-group-threatens-physical-violence-social-engineering-tactic

- :are

- :este

- :nu

- 2022

- 7

- a

- Despre Noi

- acces

- Conturi

- acțiuni

- activ

- activităţi de

- actori

- adăuga

- adrese

- Adaugă

- aderare

- avansat

- afiliate

- împotriva

- agresiv

- abordare agresivă

- Urmarind

- aliniere

- TOATE

- Alianță

- permite

- de-a lungul

- de asemenea

- amplifică

- an

- și

- abordare

- arhitectură

- SUNT

- Mulțime

- Artă

- AS

- aspecte

- At

- ataca

- atacare

- Atacuri

- încercare

- Încercările

- Autentificare

- gradului de conştientizare

- BE

- fost

- fiind

- benefică

- CEL MAI BUN

- Pariu

- Mai bine

- între

- Dincolo de

- Amesteca

- atât

- limitele

- marcă

- încălcări

- larg

- mai larg

- by

- Caesars

- apel

- apeluri

- Campanii

- CAN

- pânză

- capacități

- caz

- lanţ

- Schimbare

- cod

- rece

- colaborativ

- colecții

- combinate

- Companii

- comparație

- complex

- Îngrijorare

- îngrijorat

- referitor la

- conduite

- controale

- Convergenţă

- Istoria

- ambarcaţiunilor

- scrisori de acreditare

- Penal

- critic

- cryptocurrencies

- cultural

- Cyber

- criminalităţii cibernetice

- CYBERCRIMINAL

- cybercriminals

- Securitate cibernetică

- Periculos

- de date

- adânc

- Apărarea

- Implementarea

- implementări

- birou

- detalii

- detecta

- Detectare

- dispozitiv

- distinct

- diferit

- diversificat

- abate

- don

- în timpul

- Devreme

- de est

- Educaţie

- în mod eficient

- eficacitate

- apare

- șmirghel

- Angajat

- de angajați

- angajează

- Inginerie

- Engleză

- spori

- Îmbunătăţeşte

- asigura

- medii

- Escaladarea

- stabilit

- european

- evanghelist

- Chiar

- evoluţie

- exfiltrațiile

- expertiză

- explică

- Explorarea

- Expunere

- extensiv

- stoarcere

- familie

- financiar

- financiar

- fluxurilor

- fluiditate

- concentrându-se

- Pentru

- formidabil

- din

- fuziune

- câștig

- culegere

- genera

- geografic

- grup

- Grupului

- ghida

- hacking

- HAD

- Avea

- he

- ajutor

- ajută

- ei

- istoricește

- Acasă

- HTTPS

- Hibrid

- imediat

- important

- in

- în profunzime

- incident

- răspuns la incident

- include

- include

- Inclusiv

- persoane fizice

- industrii

- industrie

- informații

- Infrastructură

- inițială

- inițial

- instala

- Inteligență

- Internațional

- în

- investind

- ESTE

- A pastra

- Cheie

- cunoscut

- mai tarziu

- lansa

- scăpa

- cel mai puțin

- Pârghie

- pîrghii

- efectului de pârghie

- Localizare

- Efectuarea

- administrare

- manager

- multe

- măsuri

- mesaje

- Metode

- Microsoft

- Modele

- Modern

- Monitorizarea

- mai mult

- cele mai multe

- motivat

- multifacetică

- nume

- nativ

- Navigaţi

- reţea

- Zgomot

- notițe

- acum

- umbrire

- obstacole

- of

- Offline

- de multe ori

- on

- La imbarcare

- ONE

- on-line

- funcionar

- Operațiuni

- or

- organizații

- afară

- direct

- Outsourcing

- în special

- parteneriat

- Parolă

- Parolele

- cale

- colegii

- permisiuni

- personal

- Personal

- perspectivă

- Phishing

- telefon

- apeluri telefonice

- fizic

- plan

- Plato

- Informații despre date Platon

- PlatoData

- puncte

- Politicile

- Post

- potenţial

- PowerShell

- pregătit

- principiu

- privilegiu

- privilegiat

- Proactivă

- Proceduri

- proces

- proteja

- prevăzut

- bravură

- Punând

- gamă

- Ransomware

- ajunge

- real

- recent

- rafinat

- regional

- la distanta

- raportează

- cercetare

- Resort

- statiuni

- Resurse

- răspuns

- responsabil

- limitat

- Ruși

- s

- spune

- risipit

- domeniu

- sdk

- perfect

- senior

- sensibil

- Septembrie

- serie

- serverul

- Servere

- partajarea

- ea

- mutat

- să

- simbolizeazã

- semnătură

- semnifică

- DA

- Schimbarea SIM

- întrucât

- teren

- SMS-uri

- So

- Social

- Inginerie sociala

- soluţii

- unele

- sofisticat

- difuzoare

- specific

- Spectru

- Stadiile

- Începe

- furate

- depozitare

- stocate

- Strategie

- ulterior

- astfel de

- Super

- a sustine

- schimba

- schimbarea

- sistem

- tactică

- vizate

- direcționare

- obiective

- echipă

- Tehnic

- tehnici de

- telecom

- termeni

- acea

- lor

- Lor

- ei

- acest

- amenințare

- actori amenințători

- amenință

- amenințări

- Prin

- contracara

- la

- indicativele

- Unelte

- Pregătire

- tipic

- fără precedent

- actualizări

- Utilizator

- utilizatorii

- utilizări

- folosind

- utilitate

- VALIDA

- Boltă

- Ve

- foarte

- victime

- Violenţă

- VMware

- Portofele

- we

- cand

- care

- mai larg

- voi

- cu

- în

- Ta

- zephyrnet