Acum două săptămâni am raportat două zile zero în Microsoft Exchange, care fusese raportat la Microsoft cu trei săptămâni înainte de o companie vietnameză care a susținut că a dat peste erorile legate de un răspuns la incident în rețeaua unui client. (Poate fi necesar să citiți asta de două ori.)

După cum probabil vă amintiți, bug-urile amintesc de cele de anul trecut ProxyLogin/ProxyShell probleme de securitate în Windows, deși de această dată este necesară o conexiune autentificată, ceea ce înseamnă că un atacator are nevoie de cel puțin parola de e-mail a unui utilizator în avans.

Acest lucru a dus la numele amuzant, dar inutil confuz ProxyNotShell, deși ne referim la el în propriile noastre note ca E00F, prescurtare pentru Schimb defect dublu de zi zero, pentru că este mai greu de citit greșit.

Probabil vă veți aminti, de asemenea, de detaliul important că prima vulnerabilitate din lanțul de atac E00F poate fi exploatată după ce ați terminat partea cu parolă a conectării, dar înainte de a efectua orice autentificare 2FA necesară pentru a finaliza procesul de conectare.

Asta transformă în expertul Sophos Chester Wisniewski dublat o gaură „la mijloc de autentificare”, mai degrabă decât o adevărată eroare de post-autentificare:

Acum o săptămână, când am făcut o recapitulare rapidă Din răspunsul Microsoft la E00F, care a văzut sfaturile oficiale de atenuare ale companiei modificate de mai multe ori, am speculat în podcastul Naked Security după cum urmează:

Am aruncat o privire la documentul Ghid al Microsoft chiar în această dimineață [2022-10-05], dar nu am văzut nicio informație despre un patch sau când va fi disponibil unul.

Marțea viitoare [2022-10-11] este Patch Tuesday, așa că poate vom fi obligați să așteptăm până atunci?

Acum o zi [2022-10-11] a fost ultimul Patch Tuesday...

… și cea mai mare veste este aproape sigur că ne-am înșelat: va trebui să așteptăm încă mai mult.

Totul, cu excepția schimbului

Patch-urile Microsoft din această lună (raportate variat ca numărând 83 sau 84, în funcție de modul în care numărați și cine numără) acoperă 52 de părți diferite ale ecosistemului Microsoft (ceea ce compania descrie ca fiind „produse, caracteristici și roluri”), inclusiv câteva despre care nici măcar nu auzisem până acum.

Este o listă amețitoare, pe care am repetat-o aici integral:

Servicii de domeniu Active Directory Azure Azure Arc Client Server Subsistem de rulare (CSRSS) Microsoft Edge (pe bază de crom) Componentă Microsoft Graphics Microsoft Office Microsoft Office SharePoint Microsoft Office Word Microsoft WDAC OLE DB Furnizor pentru SQL NuGet Client Serviciu de acces la distanță Punct-to- Punct Tunneling Protocol Rol: Windows Hyper-V Service Fabric Cod Visual Studio Windows Active Directory Servicii de certificat Windows ALPC Windows Driver CD-ROM Windows COM+ Serviciu de sistem de evenimente Windows Experiențe utilizator conectat și telemetrie Windows CryptoAPI Windows Defender Windows DHCP Client Windows Distributed File System (DFS) ) Bibliotecă de bază Windows DWM Serviciu de înregistrare a evenimentelor Windows Politică de grup Windows Politică de grup Windows Preferință Client Windows Internet Key Exchange (IKE) Protocol Windows Kernel Windows Local Security Authority (LSA) Windows Local Security Authority Subsystem Service (LSASS) Windows Local Session Manager (LSM) Windows NTFS Windows NTLM Driver ODBC Windows Serviciul de simulare a percepției Windows Protocolul de tunelare punct-la-punct Windows Serviciul de enumerare a dispozitivelor portabile Windows Print Spooler Componente Windows Resilient File System (ReFS) Windows Secure Channel Windows Security Support Provider Interfață Windows Server Chei de registru accesibile de la distanță Windows Serviciu server Windows Stocare Windows TCP/IP Windows Driver serial USB Windows Manager cont web Windows Win32K Serviciu WLAN Windows Serviciu stație de lucru Windows

După cum puteți vedea, cuvântul „Schimb” apare o singură dată, în contextul IKE, the protocol de schimb de chei de internet.

Deci, încă nu există nicio remediere pentru erorile E00F, la o săptămână după ce am urmărit articolul nostru cu o săptămână înainte despre un raport inițial cu trei săptămâni înainte.

Cu alte cuvinte, dacă aveți în continuare propriul server Exchange local, chiar dacă îl rulați doar ca parte a unei migrări active la Exchange Online, Patch Tuesday din această lună nu v-a adus nicio ușurare la Exchange, așa că asigurați-vă că sunteți la curent cu cele mai recente măsuri de reducere a produselor Microsoft și că știți ce clasificare de detectare și amenințări vă definește furnizorul de securitate cibernetică folosește pentru a vă avertiza cu privire la potențialii atacatori ProxyNotShell/E00F care vă cercetează rețeaua.

Ce s-a reparat?

Pentru o revizuire detaliată a ceea ce a fost remediat luna aceasta, accesați site-ul nostru parte, Sophos News, pentru un „insider” raportul vulni și exploatații de la SophosLabs:

Cele mai importante (sau lumini slabe, în funcție de punctul dvs. de vedere) includ:

- O defecțiune dezvăluită public în Office care ar putea duce la scurgeri de date. Nu suntem conștienți de atacuri reale care folosesc acest bug, dar informațiile despre cum să îl abuzăm erau aparent cunoscute de potențialii atacatori înainte de apariția patch-ului. (CVE-2022-41043)

- O defecțiune exploatată public de creștere a privilegiilor în Serviciul COM+ Event System. O gaură de securitate care este cunoscută public și care a fost deja exploatată în atacuri din viața reală este a zero-day, pentru că au fost zero zile în care ai fi putut aplica patch-ul înainte ca lumea interlopă să știe cum să abuzeze de el. (CVE-2022-41033)

- Un defect de securitate în modul în care certificatele de securitate TLS sunt procesate. Se pare că această eroare a fost raportată de serviciile guvernamentale de securitate cibernetică din Regatul Unit și SUA (GCHQ și, respectiv, NSA) și ar putea permite atacatorilor să se prezinte în mod eronat ca deținători ai semnăturii de cod sau a certificatului de site web al altcuiva. (CVE-2022-34689)

Actualizările din această lună se aplică în mare parte fiecare versiune de Windows acolo, de la Windows 7 pe 32 de biți până la Server 2022; actualizările acoperă versiunile Intel și ARM ale Windows; și includ cel puțin unele remedieri pentru ceea ce sunt cunoscute ca Nucleul serverului instalează.

(Server Core este un sistem Windows redus, care vă lasă cu un server de bază, doar pentru linia de comandă, cu o suprafață de atac mult redusă, lăsând deoparte tipul de componente de care pur și simplu nu aveți nevoie dacă tot ce doriți este, pt. de exemplu, un server DNS și DHCP.)

Ce să fac?

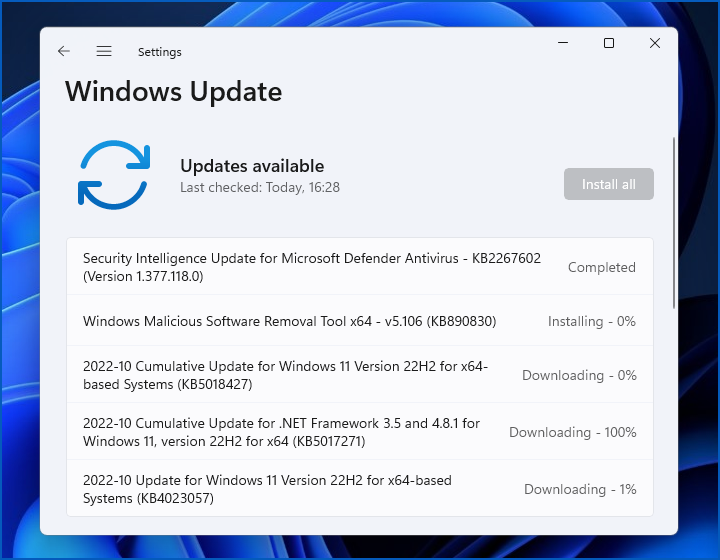

După cum explicăm în documentul nostru analiză detaliată pe Sophos News, puteți fie să accesați Setări cont > Windows Update și aflați ce vă așteaptă sau puteți vizita online Microsoft Ghid de actualizare și preluați pachete de actualizare individuale din Actualizați catalogul.

Știi ce vom spune/

Pentru că este întotdeauna felul nostru.

Adică „Nu întârzia/

Pur și simplu fă-o astăzi.”

- 0 zi

- blockchain

- coingenius

- portofele de criptare

- criptoschimb

- securitate cibernetică

- cybercriminals

- Securitate cibernetică

- Departamentul de Securitate Națională

- portofele digitale

- Exploata

- firewall

- Kaspersky

- malware

- McAfee

- Microsoft

- Securitate goală

- NexBLOC

- Patch marți

- Plato

- platoul ai

- Informații despre date Platon

- Jocul lui Platon

- PlatoData

- platogaming

- VPN

- vulnerabilitate

- securitatea site-ului

- ferestre

- zephyrnet

![S3 Ep104: Atacatorii de ransomware din spitale ar trebui închiși pe viață? [Audio + Text] S3 Ep104: Atacatorii de ransomware din spitale ar trebui închiși pe viață? [Audio + Text] PlatoBlockchain Data Intelligence. Căutare verticală. Ai.](https://platoblockchain.com/wp-content/uploads/2022/10/s3-ep104-cover-1200-360x188.png)

![S3 Ep114: Prevenirea amenințărilor cibernetice – opriți-le înainte ca acestea să vă oprească! [Audio + Text] S3 Ep114: Prevenirea amenințărilor cibernetice – opriți-le înainte ca acestea să vă oprească! [Audio + Text] PlatoBlockchain Data Intelligence. Căutare verticală. Ai.](https://platoblockchain.com/wp-content/uploads/2022/12/ns-1200-generic-featured-image-blue-digits-360x188.png)