Timp de citit: 6 minuteCreatorii labirintului amenință că vor publica datele confidențiale ale victimelor dacă nu se plătește răscumpărarea. Echipa Comodo Cyber Security a găsit, de asemenea, grupul Equation mutex în ultimul atac.

Ransomware-ul a luat o nouă întorsătură sinistră la începutul anului 2020, evoluând dintr-un model simplu de criptare, apoi extorcare, într-un atac total asupra datelor, secretelor și reputației unei companii. Atacul ransomware „tradițional” este un model mult discutat, care a fost acoperit pe larg pe acest blog și în alte publicații. Pe scurt, toate fișierele de pe un sistem țintă sunt blocate cu un algoritm de criptare puternic, iar utilizatorul trebuie să plătească atacatorului o taxă de răscumpărare pentru a le debloca. Nu software de securitate or computer expert can decrypt those files, making this one of the most dangerous attacks a company can face. ransomware paralyses businesses who need their files for day-to-day operations and backs them into a corner where they must pay the fee or try to struggle on without access to their data.

Ei bine, oricât de ciudat ar părea, am putea într-o zi să privim înapoi la „vechiul ransomware” cu un sentiment de nostalgie și să tânjim după acele vremuri mai simple. Se pare că atacul tradițional a fost doar primii pași ai unei fraternități criminale care și-a găsit picioarele cu modelul de criptare, folosindu-l ca un bloc de construcție din care pot construi atacuri și mai eficiente. Citiți mai departe pentru a afla de ce.

După un atac de tip ransomware, unele companii au plătit taxa pentru a-și prelua datele, dar altele au decis să nu dezvăluie atacul și nici să nu plătească răscumpărarea. În schimb, și-au reconstruit datele din copii de rezervă sau prin alte mijloace și, treptat, s-au restabilit pe drumul cel bun. În mod clar i-a enervat pe dezvoltatorii lui Maze faptul că unele victime pur și simplu ignorau toată munca lor grea, așa că s-au străduit să creeze un stimulent mai mare pentru ca ei să plătească. Acest stimulent a venit sub forma exfiltrării dosarelor companiei și a amenințării că le va elibera public dacă nu plătesc taxa. Creatorii labirintului au mers chiar atât de departe încât au creat un site web „rușinos” care listează companiile care au căzut pradă ransomware-ului lor, dar nu au plătit încă răscumpărarea.

Acest lucru prezintă un dublu sau chiar triplu-whammy deosebit de vicios pentru victimă. Nu numai că fișierele lor sunt inaccesibile, o lovitură potențial devastatoare pentru organizații precum spitalele și instituțiile financiare, dar acum riscă ca datele lor să fie eliberate publicului sau vândute unuia dintre concurenții lor. Desigur, aceasta este o durere de cap și mai mare pentru companiile care sunt obligate de legile privind confidențialitatea clienților. Există, de asemenea, pierderea reputației și o posibilă afectare a evaluării bursiere în cazul în care încălcarea devine publică. În al treilea rând, dacă ar fi încercat să ascundă atacul în primul rând, ei se confruntă cu reglementări care impun companiilor să dezvăluie orice încălcare de această natură.

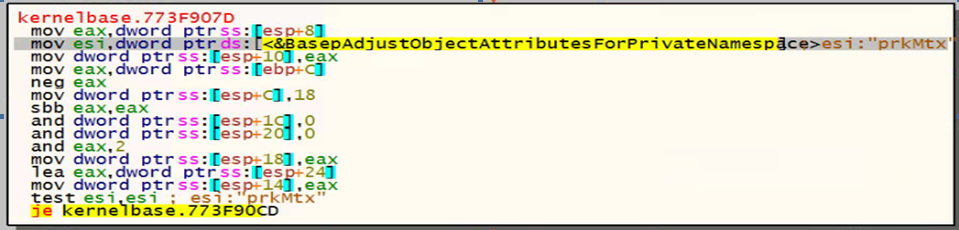

Nu este o poză frumoasă, nu-i așa? Într-adevăr, FBI-ul a văzut în Maze o amenințare atât de gravă încât a emis un avertisment companiilor cu privire la aceasta. Cu ajutorul de la Comodo Cyber Security echipa, acest blog aruncă o privire mai atentă asupra funcționării noului ransomware Maze. Un element de remarcat este prezența obiectului mutex „prkMtx” în cod. Acest obiect este folosit de biblioteca de exploatare a grupului de ecuații, „gPrivLibh”. Pentru cei dintre voi care trăiesc în afara lumii de nișă a analizei amenințărilor, Equation Group este o echipă de dezvoltare strâns legată de atacurile Stuxnet și Flame. Mulți experți cred că grupul are legături cu NSA. Dezvoltatorii Maze au cooptat în mod evident mutex-ul și l-au folosit în ransomware-ul lor, ilustrând faptul că „malware este malware”, indiferent de intențiile subiective „bune” ale autorilor originali.

Ce este ransomware-ul Maze?

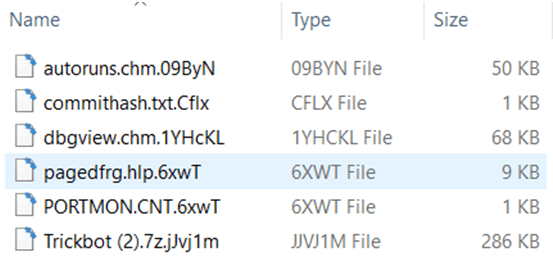

Ransomware-ul Maze, cunoscut anterior ca ChaCha, este distribuit prin e-mailuri malspam care au malware-ul ca atașament, prin kituri de exploatare precum Spleevo și Fallout și prin spargerea conexiunilor RDP care au parole slabe. Sarcina sa utilă este de a cripta toate datele de pe unitățile unei victime cu criptarea RSA-2048 și cifrul de flux chacha20, apoi să solicite o taxă de răscumpărare pentru a decripta datele. Imaginea de mai jos arată diferitele extensii pe care Maze le atașează fișierelor criptate:

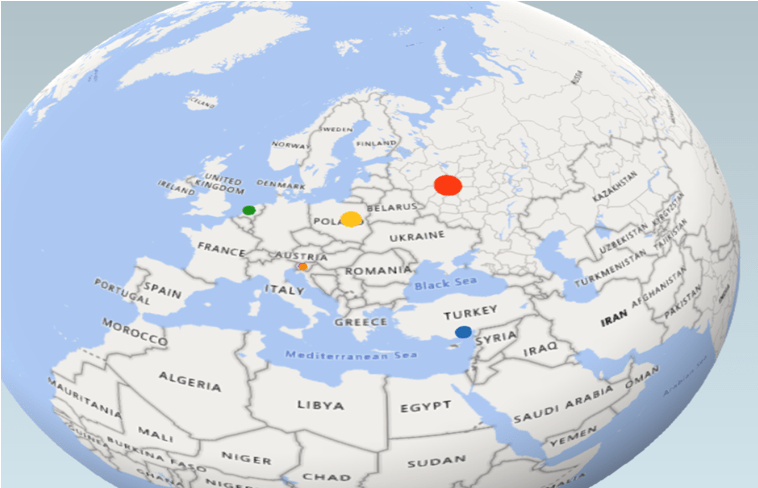

Programul malware plasează apoi un mesaj de răscumpărare pe desktopul utilizatorului. Cercetătorii Comodo au identificat primele 5 servere de comunicații Maze care se află în Rusia, Polonia, Turcia, Țările de Jos și Austria:

Anatomia unui atac labirint

Maze este o familie extrem de sofisticată, care are excepții puternice pe mai multe niveluri și tehnici anti-depanare care împiedică echipele de cercetare să acceseze conținutul original al ransomware-ului. Echipa de cercetare a amenințărilor Comodo a reușit să depășească aceste bariere pentru a descoperi detalii nevăzute până acum.

Există trei părți ale analizei:

A) Lista IP, extensii web și adrese URL codificate

B) Procesul de criptare a fișierelor

C) Ecran de blocare, note de decriptare și link de decriptare

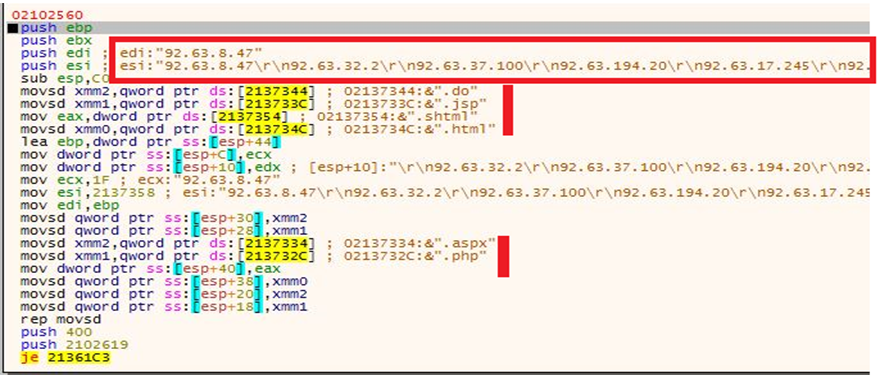

A) Lista IP, extensii web și adrese URL codificate

Lista Maze IP include 14 adrese IP codificate, indicând o distribuție largă a serverelor. Adresele din listă sunt:

92.63.8.47

92.63.32.2

92.63.37.100

92.63.194.20

92.63.17.245

92.63.32.55

92.63.11.151

92.63.194.3

92.63.15.8

92.63.29.137

92.63.32.57

92.63.15.56

92.63.32.52

92.63.15.6

Există, de asemenea, 6 extensii web codificate – „.do”, „.jsp”, „.shtml”, „.html”, „.aspx” și „.php”:

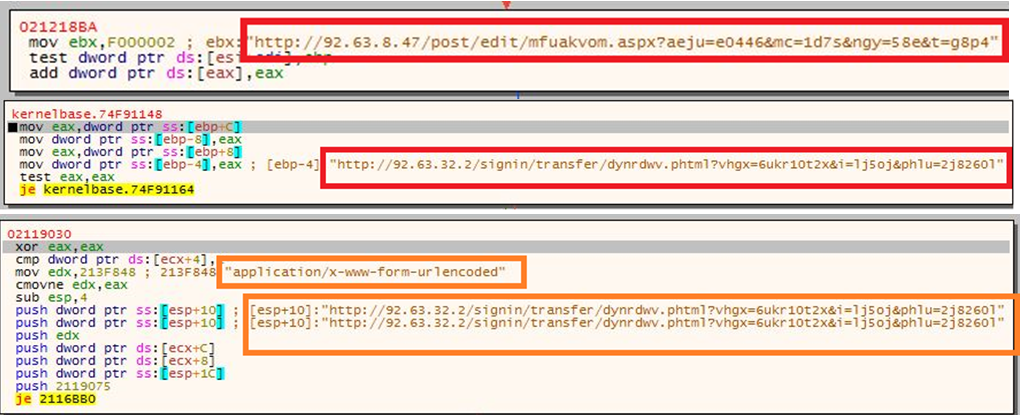

Maze folosește următoarele formațiuni URL („post/edit” și „siginin/transfer”):

B) Procesul de criptare a fișierelor ransomware:

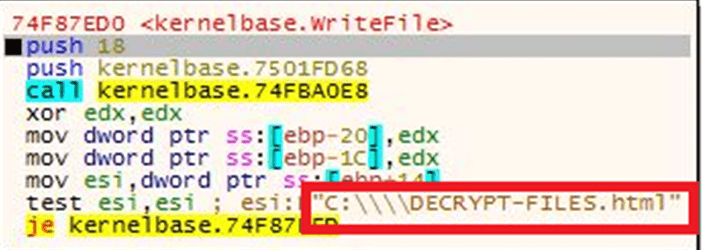

Maze creează un inventar al tuturor fișierelor/directoarelor de pe unitatea de sistem a mașinii victime și le listează într-un fișier numit „DECRYPT-FILES.html”:

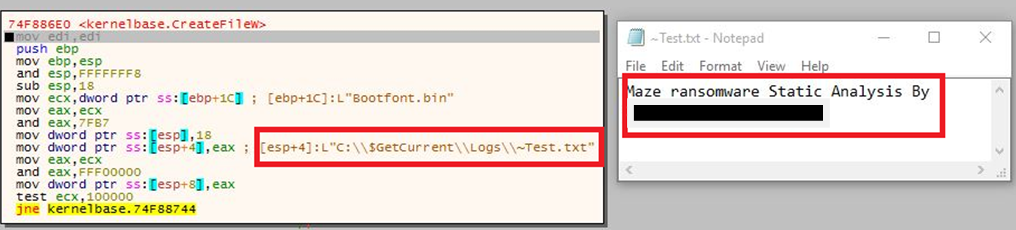

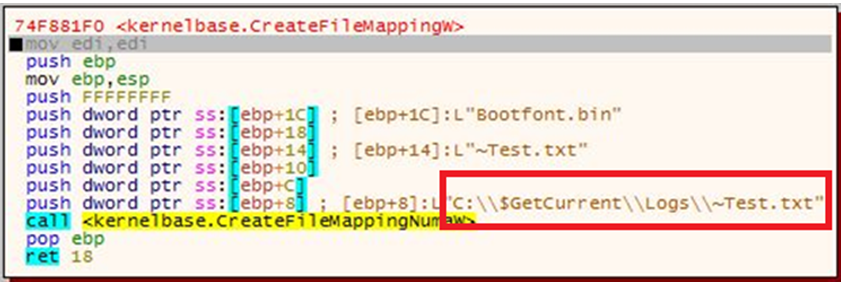

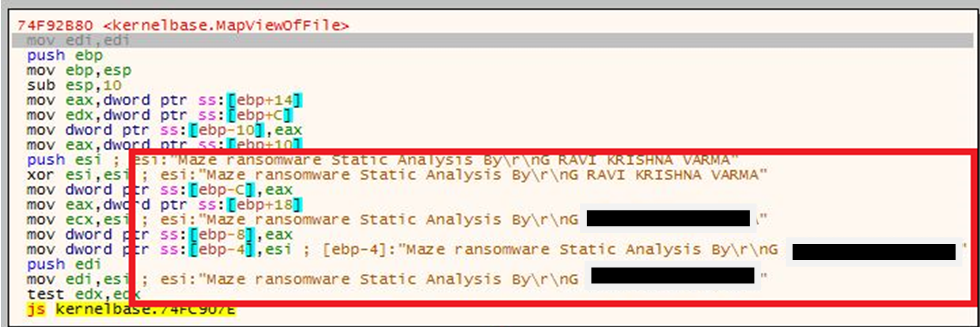

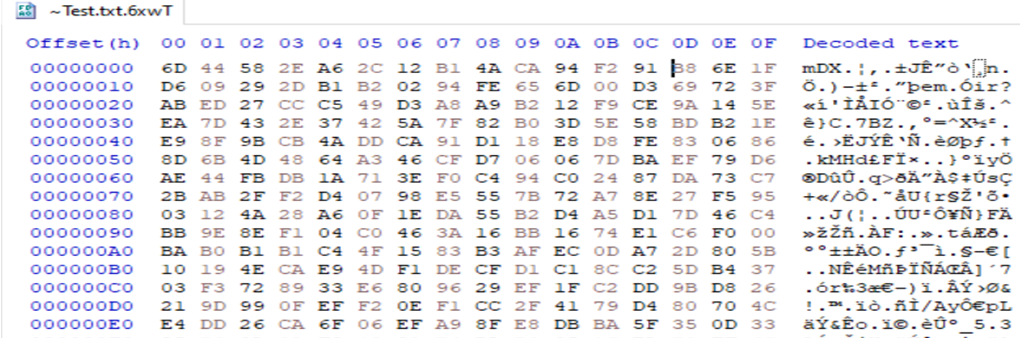

Echipa Comodo a verificat complexitatea criptării lui Maze rulând un fișier de testare prin procesul său de criptare. Fișierul, numit „~Test.txt”, a fost supus criptării care implică apeluri API CreateFileW, ReadFile, CreateFileMappingW și MapViewOfFile:

Următoarea captură de ecran arată conținutul fișierului înainte de criptare:

Versiunea post-criptare și descărcarea sa hex sunt prezentate mai jos:

C) Ecran de blocare, note de decriptare și link de decriptare

Nota de răscumpărare Maze nu explică doar ce s-a întâmplat și cum să plătească, dar petrece mult timp încercând să „vânde” calea de plată victimei. Hackerii par să fi realizat că mesajele înfricoșătoare și amenințările sunt o tehnică proastă de conversie a clienților și au trecut la mesaje mai persuasive pentru a încheia „vânzarea” mai devreme.

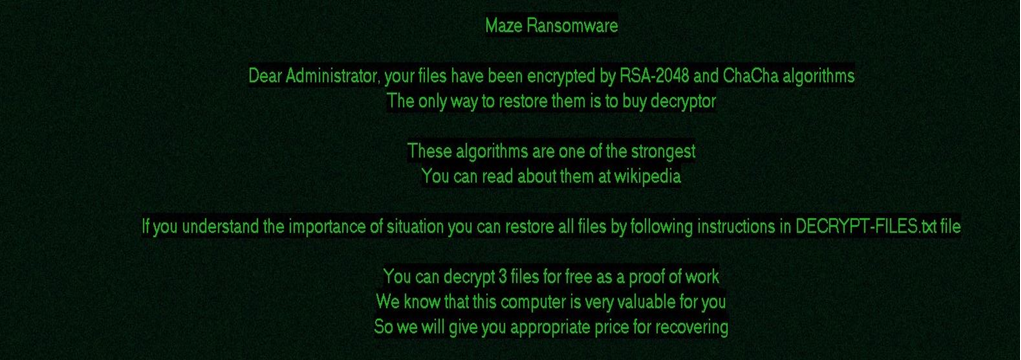

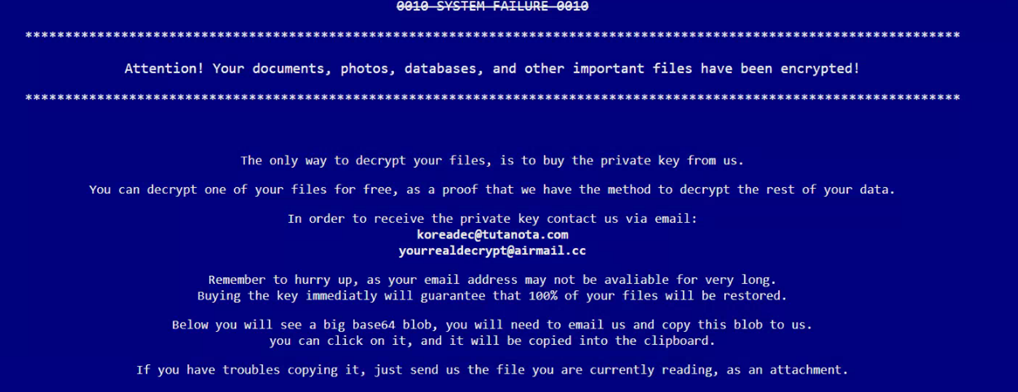

Ecranul de blocare îi spune utilizatorului că fișierele lor au fost criptate și prezintă puterea algoritmilor utilizați. Pagina chiar încurajează utilizatorul să cerceteze algoritmii pentru a-și confirma afirmațiile. Acest lucru este probabil pentru a accelera plățile, descurajând utilizatorul să piardă timpul încercând să recupereze fișierele. Ca tehnică de vânzare distopică, acestea permit victimei să decripteze 3 fișiere gratuite pentru a-și dovedi funcționarea decriptorului. Speranța este că utilizatorul are mai multe șanse să plătească dacă are dovezi solide că procesul de decriptare funcționează cu adevărat:

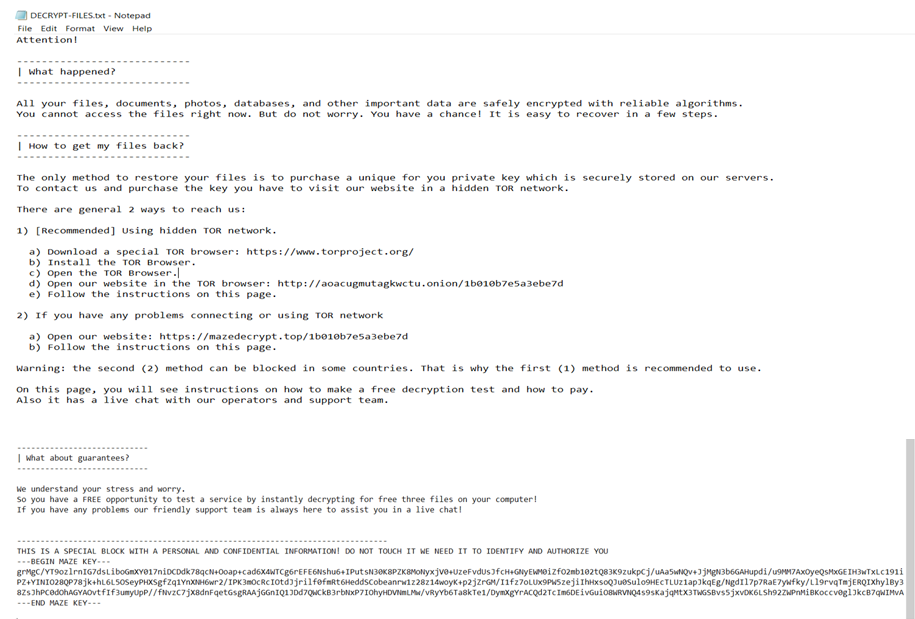

Nota de însoțire reiterează gravitatea situației și conține instrucțiuni detaliate despre cum să contactați hackerii pentru a efectua plata. Nota este clară și bine prezentată, împrumutând stilul paginilor de întrebări frecvente principale cu titluri precum „Ce s-a întâmplat?” și „Cum îmi recuperez fișierele?”:

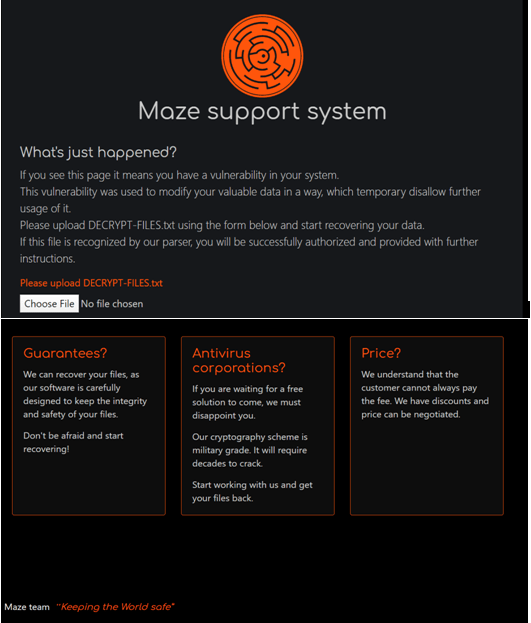

A doua opțiune din notă încurajează utilizatorul să viziteze site-ul web de informații la https://mazedecrypt.top/2b1b010e7a5ebe3d. Din nou, site-ul oferă dovada unei operațiuni de marketing inteligente cu mesaje liniștitoare pentru a asigura utilizatorul că plata este decizia corectă. Referindu-se la victime drept „clienți”, acesta se pretinde a fi un site de asistență independent dedicat misiunii nobile de a salva fișierele utilizatorului:

Site-ul cere utilizatorului să-și încarce fișierul „DECRYPT-FILES.txt”, astfel încât hackerii să poată identifica victima.

Nu sunt declarate în mod deschis taxe pentru decriptare, mai degrabă etapa 2 a șantajului încurajează utilizatorul să contacteze koreadec@tutanota.com și yourealdecrypt@airmail.cc pentru a „negocia” un preț:

Software de protecție împotriva ransomware

Mesaj Ransomware a evoluat – Atacul New Maze adaugă amenințarea publicării datelor modelului existent de ransomware a apărut în primul rând pe Știri Comodo și informații de securitate pe Internet.

- Coinsmart. Cel mai bun schimb de Bitcoin și Crypto din Europa.

- Platoblockchain. Web3 Metaverse Intelligence. Cunoștințe amplificate. ACCES LIBER.

- CryptoHawk. Radar Altcoin. Încercare gratuită.

- Sursa: https://blog.comodo.com/pc-security/new-maze-attack-adds-threat-of-data-publication-to-existing-ransomware-model/

- "

- 11

- 2020

- a

- Despre Noi

- accelera

- acces

- accesarea

- adrese

- Algoritmul

- algoritmi

- TOATE

- analiză

- Google Analytics

- api

- Austria

- Autorii

- backup-uri

- bariere

- înainte

- fiind

- de mai jos

- Bloca

- Blog

- Imprumut

- încălcarea

- încălcări

- construi

- Clădire

- întreprinderi

- taxe

- creanțe

- mai aproape

- cod

- Comunicare

- Companii

- companie

- Compania

- concurenți

- calculator

- Conexiuni

- contactați-ne

- conține

- conţinut

- crea

- creează

- Crearea

- Creatorii

- Penal

- Cyber

- securitate cibernetică

- de date

- zi

- hotărât

- decizie

- dedicat

- Cerere

- desktop

- detaliat

- detalii

- Dezvoltatorii

- Dezvoltare

- Afişa

- distribuite

- distribuire

- dubla

- conduce

- descărca

- Devreme

- Eficace

- încurajează

- criptare

- evoluție

- existent

- expert

- experți

- Exploata

- extensii

- Față

- Fallout

- familie

- FAQ

- FBI

- picioare

- financiar

- Institutii financiare

- descoperire

- First

- următor

- formă

- Gratuit

- din

- obtinerea

- mai mare

- grup

- Grupului

- hackeri

- sa întâmplat

- greu de lucru

- ajutor

- Ascunde

- extrem de

- speranţă

- spitale

- Cum

- Cum Pentru a

- HTTPS

- identifica

- imagine

- include

- independent

- informații

- instituții

- Internet

- Internet Security

- inventar

- IP

- Adresele IP

- IT

- cunoscut

- Ultimele

- legii

- Bibliotecă

- Probabil

- Listă

- liste

- trăi

- blocat

- Uite

- maşină

- Mainstream

- face

- Efectuarea

- malware

- gestionate

- Marketing

- materie

- mijloace

- mesaje

- mesagerie

- ar putea

- Misiune

- model

- mai mult

- cele mai multe

- Natură

- Nici

- Olanda

- ştiri

- notițe

- promoții

- operaţie

- Operațiuni

- Opțiune

- comandă

- organizații

- Altele

- plătit

- în special

- Parolele

- Plătește

- plată

- plăți

- imagine

- Polonia

- sărac

- posibil

- prezenţă

- cadouri

- destul de

- preţ

- proces

- dovadă

- protecţie

- public

- Publicații

- publica

- Răscumpărare

- Ransomware

- Atac Ransomware

- realizat

- Recupera

- regulament

- eliberaţi

- eliberat

- reputație

- necesita

- cercetare

- cercetători

- Risc

- Traseul

- funcţionare

- Rusia

- de vânzări

- economisire

- Ecran

- securitate

- sens

- serios

- set

- indicat

- teren

- situație

- So

- vândut

- solid

- unele

- sofisticat

- Etapă

- stabilit

- curent

- rezistenţă

- puternic

- stil

- a sustine

- sistem

- Ţintă

- echipă

- echipe

- tehnici de

- spune

- test

- amenințări

- trei

- Prin

- timp

- ori

- top

- top 5

- urmări

- tradiţional

- Turcia

- deschide

- utilizare

- Evaluare

- diverse

- versiune

- victime

- web

- website

- Ce

- OMS

- fără

- Apartamente

- fabrică

- lume