Emotet este o familie de malware activă din 2014, operată de un grup de criminalitate cibernetică cunoscut sub numele de Mealybug sau TA542. Deși a început ca un troian bancar, a evoluat ulterior într-un botnet care a devenit una dintre cele mai răspândite amenințări la nivel mondial. Emotetul se răspândește prin e-mailuri spam; poate extrage informații de pe computere compromise și poate furniza malware terță parte. Operatorii Emotet nu sunt foarte pretențioși în privința țintelor lor, instalându-și malware-ul pe sistemele aparținând persoanelor fizice, precum și companiilor și organizațiilor mai mari.

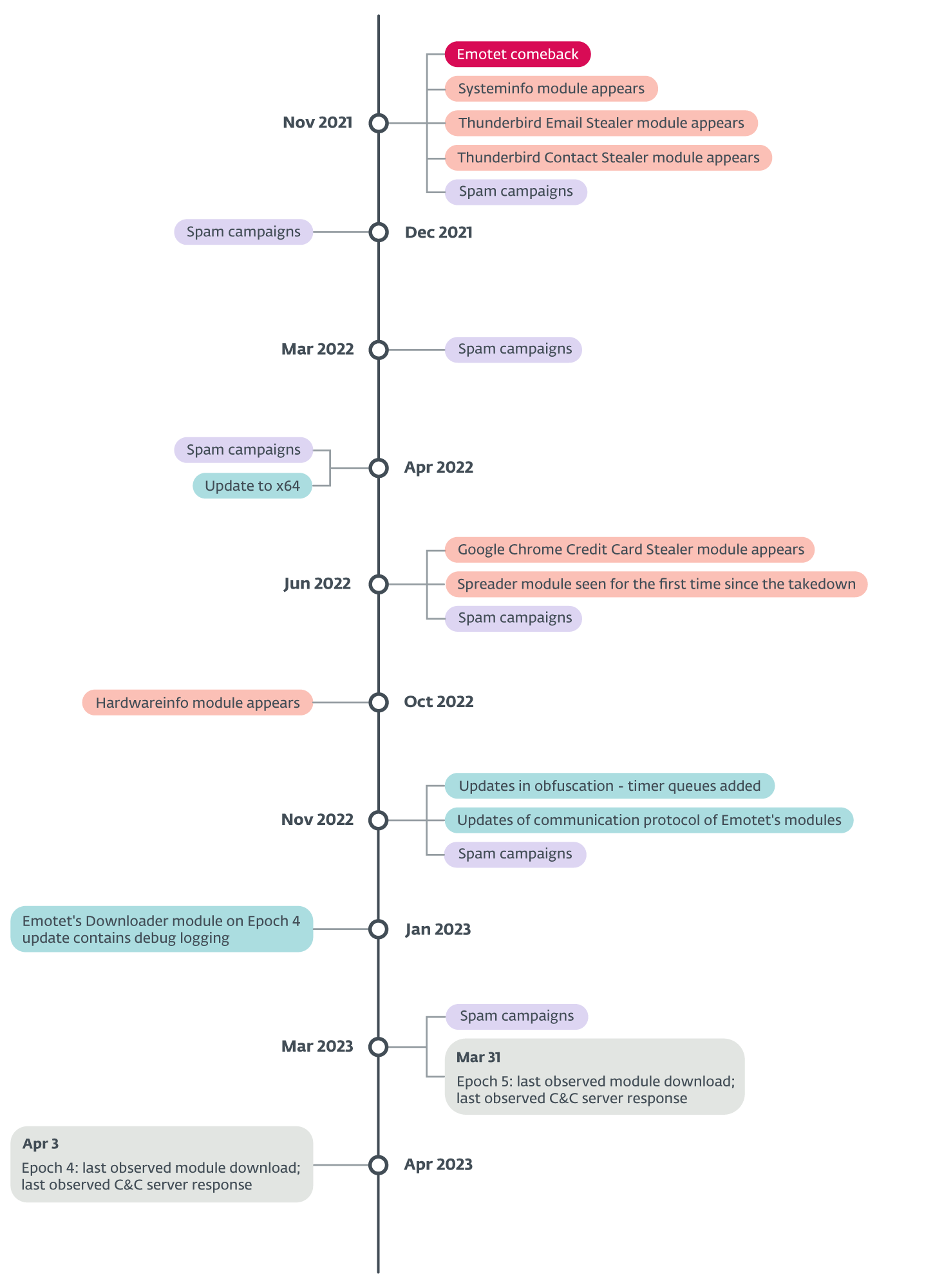

În ianuarie 2021, Emotet a fost ținta unui eliminare ca urmare a unui efort internațional de colaborare a opt țări coordonate de Eurojust și Europol. Cu toate acestea, în ciuda acestei operațiuni, Emotet a revenit la viață în noiembrie 2021.

Puncte cheie ale acestei postări pe blog:

- Emotet a lansat mai multe campanii de spam, deoarece a reapărut după eliminare.

- De atunci, Mealybug a creat mai multe module noi și a actualizat și îmbunătățit de mai multe ori toate modulele existente.

- Operatorii Emotet au depus, ulterior, mult efort pentru a evita monitorizarea și urmărirea rețelei bot de când a revenit.

- În prezent, Emotet este tăcut și inactiv, cel mai probabil din cauza eșecului în găsirea unui nou vector de atac eficient.

Campanii de spam

După revenirea urmată de multiple campanii de spam la sfârșitul anului 2021, începutul anului 2022 a continuat cu aceste tendințe și ne-am inregistrat mai multe campanii de spam lansate de operatorii Emotet. În acest timp, Emotet s-a răspândit în principal prin intermediul documentelor Microsoft Word și Microsoft Excel rău intenționate cu macrocomenzi VBA încorporate.

În iulie 2022, Microsoft a schimbat jocul pentru toate familiile de programe malware precum Emotet și Qbot – care au folosit e-mailuri de phishing cu documente rău intenționate ca metodă de răspândire – prin dezactivarea macrocomenzilor VBA din documentele obținute de pe Internet. Această schimbare a fost a anunțat de Microsoft la începutul anului și a fost implementată inițial la începutul lunii aprilie, dar actualizarea a fost anulată din cauza feedbackului utilizatorilor. Lansarea finală a avut loc la sfârșitul lunii iulie 2022 și, după cum se poate vedea în Figura 2, actualizarea a dus la o scădere semnificativă a compromisurilor Emotet; nu am observat nicio activitate semnificativă în vara anului 2022.

Dezactivarea vectorului principal de atac al lui Emotet i-a făcut pe operatorii săi să caute noi modalități de a-și compromite țintele. Gunoaie a început să experimenteze cu fișiere LNK și XLL rău intenționate, dar când anul 2022 se încheia, operatorii Emotet s-au străduit să găsească un nou vector de atac care să fie la fel de eficient ca macrocomenzile VBA. În 2023, au derulat trei campanii distincte de malspam, fiecare testând o cale de intruziune și o tehnică de inginerie socială ușor diferite. Cu toate acestea, dimensiunea în scădere a atacurilor și schimbările constante ale abordării pot sugera nemulțumirea cu rezultatele.

Prima dintre aceste trei campanii a avut loc în jurul datei de 8 martieth, 2023, când botnetul Emotet a început să distribuie documente Word, mascate ca facturi, cu macrocomenzi VBA rău intenționate încorporate. Acest lucru a fost destul de ciudat, deoarece macrocomenzile VBA au fost dezactivate implicit de Microsoft, astfel încât victimele nu au putut rula cod rău intenționat încorporat.

În a doua lor campanie între 13 martieth și 18 martieth, atacatorii se pare că au recunoscut aceste defecte și, în afară de utilizarea abordării lanțului de răspunsuri, au trecut și de la macrocomenzile VBA la Fișierele OneNote (ONE) cu VBScript-uri încorporate. Dacă victimele deschideau fișierul, erau întâmpinate de ceea ce părea o pagină protejată OneNote, cerându-le să facă clic pe un buton Vizualizare pentru a vedea conținutul. În spatele acestui element grafic se afla un VBScript ascuns, setat să descarce DLL-ul Emotet.

În ciuda unui avertisment OneNote că această acțiune ar putea duce la conținut rău intenționat, oamenii tind să facă clic la solicitări similare prin obicei și, astfel, pot permite atacatorilor să-și compromită dispozitivele.

Ultima campanie observată în telemetria ESET a fost lansată pe 20 martieth, profitând de viitoarea scadență a impozitului pe venit în Statele Unite. E-mailurile rău intenționate trimise de botnet pretindeau că provin de la Serviciul Fiscal al SUA (IRS) și au atașat un fișier de arhivă numit W-9 form.zip. Fișierul ZIP inclus conținea un document Word cu o macrocomandă VBA rău intenționată încorporată pe care probabil că victima vizată a trebuit să o facă permite. În afară de această campanie, care vizează în mod special SUA, am observat și o altă campanie care folosea VBScripts încorporate și abordarea OneNote, care era în curs de desfășurare în același timp.

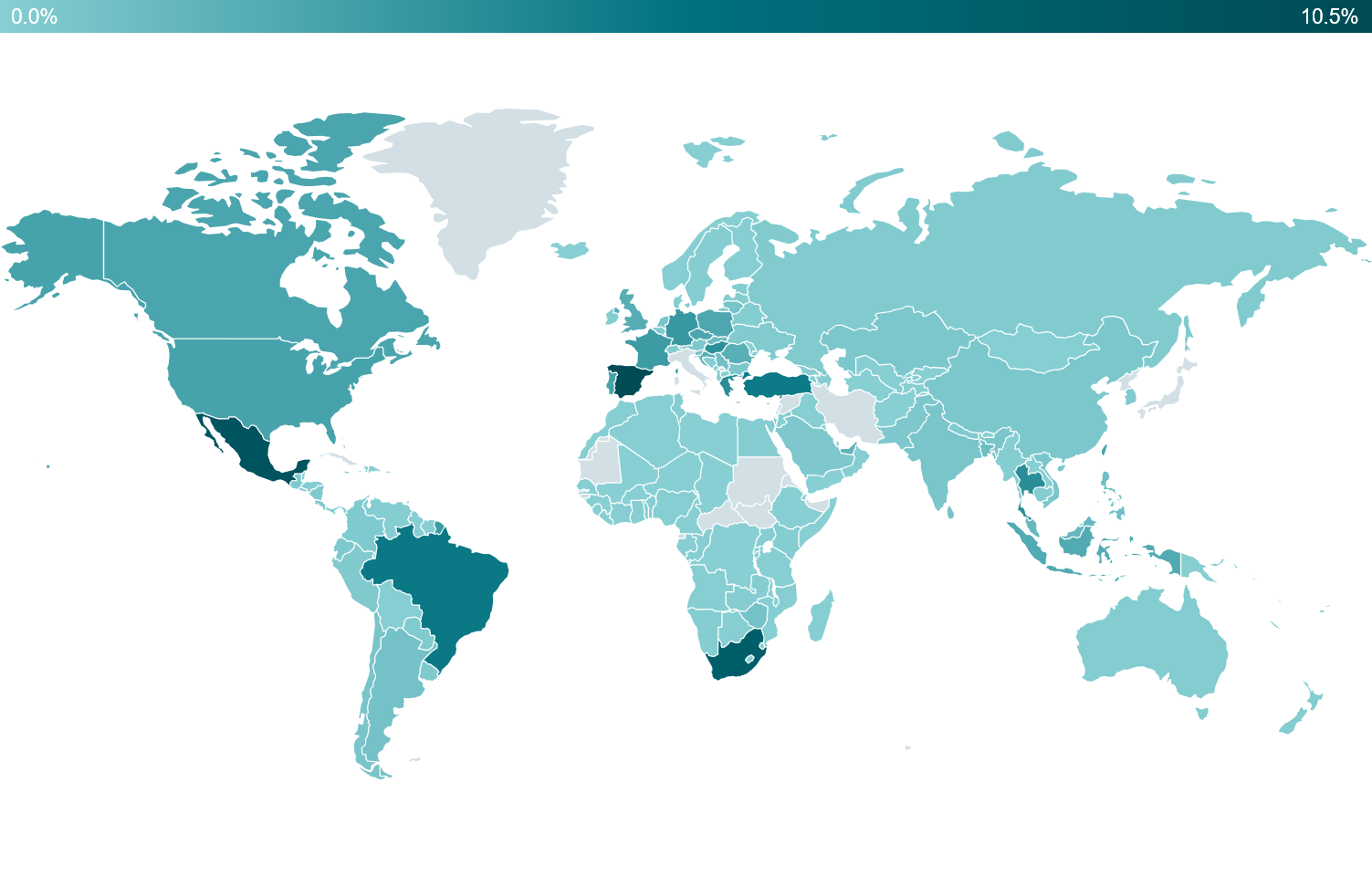

După cum se poate observa în Figura 3, majoritatea atacurilor detectate de ESET au vizat Japonia (43%), Italia (13%), deși aceste cifre pot fi părtinitoare de baza puternică de utilizatori ESET din aceste regiuni. După eliminarea acestor două țări de top (pentru a ne concentra pe restul lumii), în Figura 4 se poate observa că și restul lumii a fost lovit, cu Spania (5%) pe locul trei, urmată de Mexic (5). %) și Africa de Sud (4%).

Protecție sporită și ofuscari

După reapariția sa, Emotet a primit mai multe upgrade-uri. Prima caracteristică notabilă este că botnet-ul și-a schimbat schema criptografică. Înainte de eliminare, Emotet a folosit RSA ca schemă asimetrică principală, iar după reapariție, botnet-ul a început să folosească criptografia cu curbă eliptică. În prezent, fiecare modul Downloader (numit și modul principal) vine cu două chei publice încorporate. Unul este folosit pentru protocolul de schimb de chei Diffie Hellman pentru curba eliptică, iar celălalt este folosit pentru verificarea semnăturii – algoritmul de semnătură digitală.

Pe lângă actualizarea malware-ului Emotet la arhitectura pe 64 de biți, Mealybug a implementat și mai multe noi obscuri pentru a-și proteja modulele. Prima ofuscare notabilă este aplatizarea fluxului de control, care poate încetini semnificativ analiza și localizarea părților interesante de cod în modulele lui Emotet.

Mealybug a implementat și îmbunătățit și implementarea multor tehnici de randomizare, dintre care cele mai notabile sunt randomizarea ordinii membrilor structurii și randomizarea instrucțiunilor care calculează constante (constantele sunt mascate).

Încă o actualizare care merită menționată a avut loc în ultimul trimestru al anului 2022, când modulele au început să folosească cozile de cronometru. Cu acestea, funcția principală a modulelor și partea de comunicare a modulelor au fost setate ca o funcție de apel invers, care este invocată de mai multe fire de execuție și toate acestea sunt combinate cu aplatizarea fluxului de control, unde valoarea de stare care gestionează blocul de cod este pentru a fi invocat este partajat între fire. Această ofuscare se adaugă la un alt obstacol în analiză și face și mai dificilă urmărirea fluxului de execuție.

Module noi

Pentru a rămâne malware profitabil și răspândit, Mealybug a implementat mai multe module noi, prezentate cu galben în Figura 5. Unele dintre ele au fost create ca mecanism defensiv pentru botnet, altele pentru răspândirea mai eficientă a malware-ului și, nu în ultimul rând, un modul care fură informații care pot fi folosite pentru a fura banii victimei.

Figura 5. Modulele Emotet cele mai des utilizate. Roșu a existat înainte de distrugere; galbenul a apărut după revenire

Thunderbird Email Stealer și Thunderbird Contact Stealer

Emotet este răspândit prin e-mailuri spam și oamenii au adesea încredere în acele e-mailuri, deoarece Emotet folosește cu succes o tehnică de deturnare a firelor de e-mail. Înainte de eliminare, Emotet a folosit module pe care le numim Outlook Contact Stealer și Outlook Email Stealer, care erau capabile să fure e-mailuri și informații de contact din Outlook. Dar pentru că nu toată lumea folosește Outlook, după eliminare, Emotet s-a concentrat și pe o aplicație alternativă gratuită de e-mail – Thunderbird.

Emotet poate implementa un modul Thunderbird Email Stealer pe computerul compromis, care (după cum sugerează și numele) este capabil să fure e-mailuri. Modulul caută prin fișierele Thunderbird care conțin mesaje primite (în format MBOX) și fură date din mai multe câmpuri, inclusiv expeditor, destinatari, subiect, data și conținutul mesajului. Toate informațiile furate sunt apoi trimise către un server C&C pentru procesare ulterioară.

Împreună cu Thunderbird Email Stealer, Emotet implementează și un Thunderbird Contact Stealer, care este capabil să fure informații de contact de la Thunderbird. Acest modul caută și prin fișierele Thunderbird, de data aceasta căutând atât mesajele primite, cât și cele trimise. Diferența este că acest modul doar extrage informații din De la:, La:, CC: și Cc: câmpuri și creează un grafic intern al cine a comunicat cu cine, unde nodurile sunt oameni și există o margine între doi oameni dacă au comunicat unul cu celălalt. În pasul următor, modulul comandă contactele furate – începând cu cele mai interconectate persoane – și trimite aceste informații către un server C&C.

Tot acest efort este completat de două module suplimentare (care existau deja înainte de eliminare) – modulul MailPassView Stealer și modulul Spammer. MailPassView Stealer abuzează de un instrument NirSoft legitim pentru recuperarea parolei și fură acreditările din aplicațiile de e-mail. Atunci când e-mailurile furate, acreditările și informațiile despre cine este în contact cu cine sunt procesate, Mealybug creează e-mailuri rău intenționate care arată ca un răspuns la conversațiile furate anterior și trimite acele e-mailuri împreună cu acreditările furate către un modul Spammer care utilizează acele acreditări pentru a le trimite. răspunsuri rău intenționate la conversațiile anterioare prin e-mail prin SMTP.

Furtul de carduri de credit Google Chrome

După cum sugerează și numele, Google Chrome Credit Card Stealer fură informații despre cardurile de credit stocate în browserul Google Chrome. Pentru a realiza acest lucru, modulul folosește o bibliotecă SQLite3 legată static pentru a accesa fișierul bazei de date Web Data aflat de obicei în %LOCALAPPDATA%GoogleChromeUser DataDefaultWeb Data. Modulul interogează tabelul Carduri de credit pentru numele_cartei, luna de expirare, expiration_year, și card_number_encrypted, care conține informații despre cardurile de credit salvate în profilul implicit Google Chrome. În ultimul pas, valoarea card_number_encrypted este decriptată folosind cheia stocată în %LOCALAPPDATA%GoogleChromeUser DataLocal State fișier și toate informațiile sunt trimise către un server C&C.

Modulele Systeminfo și Hardwareinfo

La scurt timp după revenirea lui Emotet, în noiembrie 2021 a apărut un nou modul pe care îl numim Systeminfo. Acest modul colectează informații despre un sistem compromis și le trimite către serverul C&C. Informațiile colectate constau din:

- Ieșire a informatie de sistem comandă

- Ieșire a ipconfig / toate comandă

- Ieșire a nltest /dclist: comanda (eliminat în octombrie 2022)

- Lista proceselor

- Uptime (obținut prin GetTickCount) în secunde (eliminat în octombrie 2022)

In octombrie 2022 Operatorii Emotet au lansat un alt modul nou pe care îl numim Hardwareinfo. Chiar dacă nu fură exclusiv informații despre hardware-ul unei mașini compromise, servește ca o sursă de informații complementară pentru modulul Systeminfo. Acest modul colectează următoarele date de la mașina compromisă:

- Numele calculatorului

- Nume de utilizator

- Informații despre versiunea sistemului de operare, inclusiv numerele versiunii majore și minore

- ID-ul sesiunii

- șir marca procesor

- Informații despre dimensiunea și utilizarea RAM

Ambele module au un singur scop principal - verifica dacă comunicarea provine de la o victimă compromisă în mod legitim sau nu. Emotet a fost, mai ales după revenirea sa, un subiect foarte fierbinte în industria securității computerelor și printre cercetători, așa că Mealybug a făcut tot posibilul pentru a se proteja de urmărirea și monitorizarea activităților lor. Datorită informațiilor colectate de aceste două module care nu numai că colectează date, ci conțin și trucuri anti-urmărire și anti-analiza, capacitățile Mealybug de a deosebi victimele reale de activitățile cercetătorilor de malware sau sandbox-urile au fost semnificativ îmbunătățite.

Ce urmeaza?

Potrivit cercetării și telemetriei ESET, ambele epoci ale rețelei bot au fost tăcute de la începutul lunii aprilie 2023. În prezent, rămâne neclar dacă acesta este încă o perioadă de vacanță pentru autori, dacă se luptă să găsească un nou vector eficient de infecție sau dacă există cineva nou care operează botnetul.

Chiar dacă nu putem confirma zvonurile că una sau ambele epoci ale rețelei bot au fost vândute cuiva în ianuarie 2023, am observat o activitate neobișnuită pe una dintre epoci. Cea mai nouă actualizare a modulului de descărcare conținea o nouă funcționalitate, care înregistrează stările interioare ale modulului și urmărește execuția acestuia într-un fișier C:JSmithLoader (Figura 6, Figura 7). Deoarece acest fișier trebuie să existe pentru a înregistra ceva, această funcționalitate arată ca o ieșire de depanare pentru cineva care nu înțelege complet ce face modulul și cum funcționează. Mai mult, la acel moment, rețeaua botnet răspândea și modulele Spammer, care sunt considerate a fi mai prețioase pentru Mealybug, deoarece, din punct de vedere istoric, au folosit aceste module doar pe mașini considerate de ei ca fiind sigure.

Oricare ar fi explicația pentru care botnetul este tăcut acum este adevărată, Emotet a fost cunoscut pentru eficacitatea sa, iar operatorii săi au făcut un efort să reconstruiască și să mențină botnetul și chiar să adauge unele îmbunătățiri, așa că urmăriți blogul nostru pentru a vedea ce va aduce viitorul. S.U.A.

Pentru orice întrebări despre cercetarea noastră publicată pe WeLiveSecurity, vă rugăm să ne contactați la threatintel@eset.com.

ESET Research oferă rapoarte private de informații APT și fluxuri de date. Pentru orice întrebări despre acest serviciu, vizitați ESET Threat Intelligence .

IoC-uri

Fişiere

| SHA-1 | Filename | Nume de detectare ESET | Descriere |

|---|---|---|---|

| D5FDE4A0DF9E416DE02AE51D07EFA8D7B99B11F2 | - | Win64/Emotet.AL | Modulul Emotet Systeminfo. |

| 1B6CFE35EF42EB9C6E19BCBD5A3829458C856DBC | - | Win64/Emotet.AL | Modulul Emotet Hardwareinfo. |

| D938849F4C9D7892CD1558C8EDA634DADFAD2F5A | - | Win64/Emotet.AO | Modulul Emotet Google Chrome Credit Card Stealer. |

| 1DF4561C73BD35E30B31EEE62554DD7157AA26F2 | - | Win64/Emotet.AL | Modulul Emotet Thunderbird E-mail Stealer. |

| 05EEB597B3A0F0C7A9E2E24867A797DF053AD860 | - | Win64/Emotet.AL | Modulul Emotet Thunderbird Contact Stealer. |

| 0CEB10940CE40D1C26FC117BC2D599C491657AEB | - | Win64/Emotet.AQ | Modulul Emotet Downloader, versiunea cu ofuscarea cozii de cronometru. |

| 8852B81566E8331ED43AB3C5648F8D13012C8A3B | - | Win64/Emotet.AL | Modul Emotet Downloader, versiune x64. |

| F2E79EC201160912AB48849A5B5558343000042E | - | Win64/Emotet.AQ | Modul Emotet Downloader, versiune cu șiruri de depanare. |

| CECC5BBA6193D744837E689E68BC25C43EDA7235 | - | Win32/Emotet.DG | Modul Emotet Downloader, versiune x86. |

Reţea

| IP | domeniu | Furnizor de găzduire | Văzut pentru prima dată | Detalii |

|---|---|---|---|---|

| 1.234.2[.]232 | - | SK Broadband Co Ltd | - | - |

| 1.234.21[.]73 | - | SK Broadband Co Ltd | - | - |

| 5.9.116[.]246 | - | Hetzner Online Ltd | - | - |

| 5.135.159[.]50 | - | OVH SAS | - | - |

| 27.254.65[.]114 | - | CS LOXINFO Public Company Limited. | - | - |

| 37.44.244[.]177 | - | Hostinger International Limited | - | - |

| 37.59.209[.]141 | - | Abuz-C Rol | - | - |

| 37.187.115[.]122 | - | OVH SAS | - | - |

| 45.71.195[.]104 | - | NET ALTERNATIVA PROVEDOR DE INTERNET LTDA – ME | - | - |

| 45.79.80[.]198 | - | Linode | - | - |

| 45.118.115[.]99 | - | Asep Bambang Gunawan | - | - |

| 45.176.232[.]124 | - | CABLE Y TELECOMUNICACIONES DE COLOMBIA SAS (CABLETELCO) | - | - |

| 45.235.8[.]30 | - | WIKINET TELECOMUNICAÇÕES | - | - |

| 46.55.222[.]11 | - | DCC | - | - |

| 51.91.76[.]89 | - | OVH SAS | - | - |

| 51.161.73[.]194 | - | OVH SAS | - | - |

| 51.254.140[.]238 | - | Abuz-C Rol | - | - |

| 54.37.106[.]167 | - | OVH SAS | - | - |

| 54.37.228[.]122 | - | OVH SAS | - | - |

| 54.38.242[.]185 | - | OVH SAS | - | - |

| 59.148.253[.]194 | - | CTINETS HOSTMASTER | - | - |

| 61.7.231[.]226 | - | Rețea IP CAT Telecom | - | - |

| 61.7.231[.]229 | - | Autoritatea de comunicare din Thailanda, CAT | - | - |

| 62.171.178[.]147 | - | Contabo GmbH | - | - |

| 66.42.57[.]149 | - | Compania Constant, LLC | - | - |

| 66.228.32[.]31 | - | Linode | - | - |

| 68.183.93[.]250 | - | DigitalOcean, LLC | - | - |

| 72.15.201[.]15 | - | Flexential Colorado Corp. | - | - |

| 78.46.73[.]125 | - | Hetzner Online GmbH – Rol de contact, ORG-HOA1-RIPE | - | - |

| 78.47.204[.]80 | - | Hetzner Online Ltd | - | - |

| 79.137.35[.]198 | - | OVH SAS | - | - |

| 82.165.152[.]127 | - | 1 & 1 IONOS SE | - | - |

| 82.223.21[.]224 | - | IONOS SE | - | - |

| 85.214.67[.]203 | - | Strato AG | - | - |

| 87.106.97[.]83 | - | IONOS SE | - | - |

| 91.121.146[.]47 | - | OVH SAS | - | - |

| 91.207.28[.]33 | - | Optima Telecom Ltd. | - | - |

| 93.104.209[.]107 | - | MNET | - | - |

| 94.23.45[.]86 | - | OVH SAS | - | - |

| 95.217.221[.]146 | - | Hetzner Online Ltd | - | - |

| 101.50.0[.]91 | - | PT. Beon Intermedia | - | - |

| 103.41.204[.]169 | - | PT Infinys System Indonesia | - | - |

| 103.43.75[.]120 | - | Administrator Choopa LLC | - | - |

| 103.63.109[.]9 | - | Nguyen Nhu Thanh | - | - |

| 103.70.28[.]102 | - | Nguyen Thi Oanh | - | - |

| 103.75.201[.]2 | - | IRT-CDNPLUSCOLTD-TH | - | - |

| 103.132.242[.]26 | - | Rețeaua lui Ishan | - | - |

| 104.131.62[.]48 | - | DigitalOcean, LLC | - | - |

| 104.168.155[.]143 | - | Hostwinds LLC. | - | - |

| 104.248.155[.]133 | - | DigitalOcean, LLC | - | - |

| 107.170.39[.]149 | - | DigitalOcean, LLC | - | - |

| 110.232.117[.]186 | - | RackCorp | - | - |

| 115.68.227[.]76 | - | SMILESERV | - | - |

| 116.124.128[.]206 | - | IRT-KRNIC-KR | - | - |

| 116.125.120[.]88 | - | IRT-KRNIC-KR | - | - |

| 118.98.72[.]86 | - | PT Telkom Indonesia APNIC Managementul resurselor | - | - |

| 119.59.103[.]152 | - | 453 Ladplacout Jorakhaebua | - | - |

| 119.193.124[.]41 | - | Manager IP | - | - |

| 128.199.24[.]148 | - | DigitalOcean, LLC | - | - |

| 128.199.93[.]156 | - | DigitalOcean, LLC | - | - |

| 128.199.192[.]135 | - | DigitalOcean, LLC | - | - |

| 129.232.188[.]93 | - | Xneelo (Pty) Ltd | - | - |

| 131.100.24[.]231 | - | EVEO SA | - | - |

| 134.122.66[.]193 | - | DigitalOcean, LLC | - | - |

| 139.59.56[.]73 | - | DigitalOcean, LLC | - | - |

| 139.59.126[.]41 | - | Administrator Digital Ocean Inc | - | - |

| 139.196.72[.]155 | - | Hangzhou Alibaba Advertising Co.,Ltd. | - | - |

| 142.93.76[.]76 | - | DigitalOcean, LLC | - | - |

| 146.59.151[.]250 | - | OVH SAS | - | - |

| 146.59.226[.]45 | - | OVH SAS | - | - |

| 147.139.166[.]154 | - | Alibaba (SUA) Technology Co., Ltd. | - | - |

| 149.56.131[.]28 | - | OVH SAS | - | - |

| 150.95.66[.]124 | - | Administrator GMO Internet Inc | - | - |

| 151.106.112[.]196 | - | Hostinger International Limited | - | - |

| 153.92.5[.]27 | - | Hostinger International Limited | - | - |

| 153.126.146[.]25 | - | IRT-JPNIC-JP | - | - |

| 159.65.3[.]147 | - | DigitalOcean, LLC | - | - |

| 159.65.88[.]10 | - | DigitalOcean, LLC | - | - |

| 159.65.140[.]115 | - | DigitalOcean, LLC | - | - |

| 159.69.237[.]188 | - | Hetzner Online GmbH – Rol de contact, ORG-HOA1-RIPE | - | - |

| 159.89.202[.]34 | - | DigitalOcean, LLC | - | - |

| 160.16.142[.]56 | - | IRT-JPNIC-JP | - | - |

| 162.243.103[.]246 | - | DigitalOcean, LLC | - | - |

| 163.44.196[.]120 | - | GMO-Z com NetDesign Holdings Co., Ltd. | - | - |

| 164.68.99[.]3 | - | Contabo GmbH | - | - |

| 164.90.222[.]65 | - | DigitalOcean, LLC | - | - |

| 165.22.230[.]183 | - | DigitalOcean, LLC | - | - |

| 165.22.246[.]219 | - | DigitalOcean, LLC | - | - |

| 165.227.153[.]100 | - | DigitalOcean, LLC | - | - |

| 165.227.166[.]238 | - | DigitalOcean, LLC | - | - |

| 165.227.211[.]222 | - | DigitalOcean, LLC | - | - |

| 167.172.199[.]165 | - | DigitalOcean, LLC | - | - |

| 167.172.248[.]70 | - | DigitalOcean, LLC | - | - |

| 167.172.253[.]162 | - | DigitalOcean, LLC | - | - |

| 168.197.250[.]14 | - | Omar Anselmo Ripoll (TDC NET) | - | - |

| 169.57.156[.]166 | - | SoftLayer | - | - |

| 172.104.251[.]154 | - | Akamai Connected Cloud | - | - |

| 172.105.226[.]75 | - | Akamai Connected Cloud | - | - |

| 173.212.193[.]249 | - | Contabo GmbH | - | - |

| 182.162.143[.]56 | - | IRT-KRNIC-KR | - | - |

| 183.111.227[.]137 | - | Korea Telecom | - | - |

| 185.4.135[.]165 | - | ENARTIA Membru Unic SA | - | - |

| 185.148.168[.]15 | - | Abuz-C Rol | - | - |

| 185.148.168[.]220 | - | Abuz-C Rol | - | - |

| 185.168.130[.]138 | - | GigaCloud NOC | - | - |

| 185.184.25[.]78 | - | MUV Bilisim ve Telekomunikasyon Hizmetleri Ltd. Sti. | - | - |

| 185.244.166[.]137 | - | Jan Philipp Waldecker tranzacționează ca LUMASERV Systems | - | - |

| 186.194.240[.]217 | - | SEMPRE TELECOMUNICACOES LTDA | - | - |

| 187.63.160[.]88 | - | BITCOM PROVEDOR DE SERVICII DE INTERNET LTDA | - | - |

| 188.44.20[.]25 | - | Companie de servicii de comunicații A1 Makedonia DOOEL Skopje | - | - |

| 190.90.233[.]66 | - | INTERNEXA Brasil Operadora de Telecomunicações SA | - | - |

| 191.252.103[.]16 | - | Locaweb Serviços de Internet S/A | - | - |

| 194.9.172[.]107 | - | Abuz-C Rol | - | - |

| 195.77.239[.]39 | - | TELEFONICA DE ESPANA SAU | - | - |

| 195.154.146[.]35 | - | Scaleway Abuse, ORG-ONLI1-RIPE | - | - |

| 196.218.30[.]83 | - | Rolul de contact TE Data | - | - |

| 197.242.150[.]244 | - | Afrihost (Pty) Ltd | - | - |

| 198.199.65[.]189 | - | DigitalOcean, LLC | - | - |

| 198.199.98[.]78 | - | DigitalOcean, LLC | - | - |

| 201.94.166[.]162 | - | Claro NXT Telecomunicacoes Ltda | - | - |

| 202.129.205[.]3 | - | NIPA TECHNOLOGY CO., LTD | - | - |

| 203.114.109[.]124 | - | IRT-TOT-TH | - | - |

| 203.153.216[.]46 | - | Iswadi Iswadi | - | - |

| 206.189.28[.]199 | - | DigitalOcean, LLC | - | - |

| 207.148.81[.]119 | - | Compania Constant, LLC | - | - |

| 207.180.241[.]186 | - | Contabo GmbH | - | - |

| 209.97.163[.]214 | - | DigitalOcean, LLC | - | - |

| 209.126.98[.]206 | - | GoDaddy.com, LLC | - | - |

| 210.57.209[.]142 | - | Andri Tamtrijanto | - | - |

| 212.24.98[.]99 | - | Interneto vizija | - | - |

| 213.239.212[.]5 | - | Hetzner Online Ltd | - | - |

| 213.241.20[.]155 | - | Rol de contact Netia Telekom SA | - | - |

| 217.182.143[.]207 | - | OVH SAS | - | - |

Tehnici MITRE ATT&CK

Acest tabel a fost construit folosind Versiunea 12 a tehnicilor de întreprindere MITRE ATT&CK.

| tactică | ID | Nume si Prenume | Descriere |

|---|---|---|---|

| Recunoaştere | T1592.001 | Adunați informații despre gazda victimei: Hardware | Emotet adună informații despre hardware-ul mașinii compromise, cum ar fi șirul mărcii CPU. |

| T1592.004 | Adunați informații despre gazda victimei: Configurații client | Emotet adună informații despre configurația sistemului, cum ar fi ipconfig / toate și informatie de sistem comenzi. | |

| T1592.002 | Adunați informații despre gazda victimei: software | Emotet exfiltrează o listă de procese care rulează. | |

| T1589.001 | Adunați informații despre identitatea victimei: acreditări | Emotet implementează module care sunt capabile să fure acreditările din browsere și aplicații de e-mail. | |

| T1589.002 | Adunați informații despre identitatea victimei: adrese de e-mail | Emotet implementează module care pot extrage adrese de e-mail din aplicațiile de e-mail. | |

| Dezvoltarea resurselor | T1586.002 | Conturi compromise: Conturi de e-mail | Emotet compromite conturile de e-mail și le folosește pentru a răspândi e-mailuri malspam. |

| T1584.005 | Infrastructură de compromis: Botnet | Emotet compromite numeroase sisteme terțe pentru a forma o rețea botnet. | |

| T1587.001 | Dezvoltarea capacităților: Malware | Emotet constă din mai multe module și componente malware unice. | |

| T1588.002 | Obține Capabilități: Instrument | Emotet folosește instrumentele NirSoft pentru a fura acreditările de la mașinile infectate. | |

| Acces inițial | T1566 | Phishing | Emotet trimite e-mailuri de phishing cu atașamente rău intenționate. |

| T1566.001 | Phishing: Atașament de spearphishing | Emotet trimite e-mailuri de tip spearphishing cu atașamente rău intenționate. | |

| Execuție | T1059.005 | Interpret de comenzi și scripturi: Visual Basic | Emotet a fost văzut folosind documente Microsoft Word care conțin macrocomenzi VBA rău intenționate. |

| T1204.002 | Execuție utilizator: fișier rău intenționat | Emotet s-a bazat pe utilizatorii care deschid atașamente de e-mail rău intenționate și execută scripturi încorporate. | |

| Evaziunea apărării | T1140 | Deofuscați/Decodificați fișierele sau informațiile | Modulele Emotet folosesc șiruri criptate și sume de control mascate ale numelor de funcții API. |

| T1027.002 | Fișiere sau informații ofucate: pachet software | Emotet folosește pachete personalizate pentru a-și proteja încărcăturile utile. | |

| T1027.007 | Fișiere sau informații ofucate: rezoluție dinamică API | Emotet rezolvă apelurile API în timpul rulării. | |

| Acces la acreditări | T1555.003 | Acreditări din magazinele de parole: acreditări din browsere web | Emotet dobândește acreditări salvate în browserele web prin abuzarea aplicației WebBrowserPassView de la NirSoft. |

| T1555 | Acreditări din magazinele de parole | Emotet este capabil să fure parole din aplicațiile de e-mail abuzând de aplicația MailPassView de la NirSoft. | |

| Colectie | T1114.001 | Colectare e-mail: Colectare locală e-mail | Emotet fură e-mailuri din aplicațiile Outlook și Thunderbird. |

| Comandă și Control | T1071.003 | Protocolul stratului de aplicație: protocoale de e-mail | Emotet poate trimite e-mailuri rău intenționate prin SMTP. |

| T1573.002 | Canal criptat: Criptografie asimetrică | Emotet folosește cheile ECDH pentru a cripta traficul C&C. | |

| T1573.001 | Canal criptat: Criptografie simetrică | Emotet folosește AES pentru a cripta traficul C&C. | |

| T1571 | Port non-standard | Emotet este cunoscut pentru a comunica pe porturi nestandard, cum ar fi 7080. |

- Distribuție de conținut bazat pe SEO și PR. Amplifică-te astăzi.

- PlatoData.Network Vertical Generative Ai. Împuterniciți-vă. Accesați Aici.

- PlatoAiStream. Web3 Intelligence. Cunoștințe amplificate. Accesați Aici.

- PlatoESG. Automobile/VE-uri, carbon, CleanTech, Energie, Mediu inconjurator, Solar, Managementul deșeurilor. Accesați Aici.

- BlockOffsets. Modernizarea proprietății de compensare a mediului. Accesați Aici.

- Sursa: https://www.welivesecurity.com/2023/07/06/whats-up-with-emotet/

- :are

- :este

- :nu

- :Unde

- $UP

- 1

- 100

- 15%

- 16

- 180

- 19

- 20

- 2000

- 2014

- 2021

- 2022

- 2023

- 214

- 22

- 23

- 234

- 24

- 50

- 7

- 70

- 75

- 77

- 8

- 9

- 91

- 98

- a

- Capabil

- Despre Noi

- abuz

- abuzuri

- accesarea

- Conturi

- Obține

- recunoscut

- achiziţionează

- Acțiune

- activ

- activităţi de

- activitate

- de fapt

- adăuga

- Suplimentar

- adrese

- Adaugă

- Avantaj

- Promovare

- AES

- Africa

- După

- vizează

- Algoritmul

- Alibaba

- TOATE

- permite

- deja

- de asemenea

- alternativă

- Cu toate ca

- printre

- an

- analiză

- și

- O alta

- Orice

- separat

- api

- a apărut

- aplicație

- aplicatii

- abordare

- Aprilie

- APT

- arhitectură

- arhivă

- SUNT

- în jurul

- AS

- At

- ataca

- Atacuri

- Autorii

- Bulevard

- evitarea

- înapoi

- Bancar

- de bază

- BE

- a devenit

- deoarece

- fost

- înainte

- Început

- comportament

- în spatele

- între

- părtinitor

- mai mare

- Bloca

- Blog

- atât

- botnet

- marca

- aduce

- în bandă largă

- browser-ul

- browsere

- construit

- dar

- buton

- by

- calcula

- apel

- denumit

- apeluri

- a venit

- Campanie

- Campanii

- CAN

- nu poti

- capacități

- capabil

- card

- Carduri

- transportate

- CAT

- Centru

- lanţ

- Schimbare

- si-a schimbat hainele;

- Modificări

- Canal

- Chrome

- browserul Chrome

- clic

- client

- CO

- cod

- colaborativ

- colecta

- colectare

- Columbia

- Colorado

- COM

- combinate

- cum

- Revenire

- vine

- comunica

- Comunicare

- Comunicații

- Companii

- companie

- complementar

- complet

- componente

- compromis

- compromis

- calculator

- Securitatea computerului

- Calculatoare

- Configuraţie

- Confirma

- legat

- luate în considerare

- constă

- constant

- contactați-ne

- contacte

- conţine

- conținute

- conţinut

- conținut

- a continuat

- Control

- conversații

- coordonat

- Corp

- țări

- a creat

- creează

- scrisori de acreditare

- credit

- card de credit

- Carduri de credit

- criptografic

- criptografie

- În prezent

- curba

- personalizat

- criminalităţii cibernetice

- de date

- Baza de date

- Data

- Mod implicit

- defensivă

- livra

- implementa

- dislocate

- implementează

- În ciuda

- detectat

- Detectare

- Dispozitive

- FĂCUT

- diferenţă

- diferit

- dificil

- digital

- invalid

- distinctiv

- distribuire

- document

- documente

- face

- Nu

- jos

- Descarca

- Picătură

- două

- în timpul

- dinamic

- fiecare

- Devreme

- Margine

- Eficace

- eficacitate

- eficient

- efort

- element

- Eliptice

- e-mailuri

- încorporat

- criptate

- capăt

- Inginerie

- Afacere

- epoci

- Cercetare ESET

- mai ales

- Europol

- Chiar

- evenimente

- Fiecare

- toată lumea

- evoluat

- Excel

- schimb

- exclus

- exclusiv

- executând

- execuție

- existent

- explicație

- extrage

- extracte

- în lipsa

- familii

- familie

- Caracteristică

- feedback-ul

- Domenii

- Figura

- Fișier

- Fişiere

- final

- Găsi

- First

- defecte

- debit

- Concentra

- concentrat

- a urmat

- următor

- Pentru

- formă

- format

- Gratuit

- frecvent

- din

- funcţie

- funcționalitate

- mai mult

- În plus

- viitor

- joc

- GmBH

- Google Chrome

- grafic

- Grafic

- mare

- grup

- HAD

- sa întâmplat

- Piese metalice

- Avea

- Ascuns

- istoricește

- Lovit

- Holdings

- gazdă

- FIERBINTE

- Cum

- Totuși

- HTTPS

- Identitate

- if

- implementarea

- implementat

- îmbunătățit

- îmbunătățiri

- in

- inactiv

- inclus

- Inclusiv

- Venituri

- impozit pe venit

- persoane fizice

- Indonezia

- industrie

- informații

- Infrastructură

- Cereri

- Instalarea

- instrucțiuni

- Inteligență

- destinate

- interconectate

- interesant

- intern

- Serviciul de Internal Revenue

- Internațional

- Internet

- în

- invocat

- IRS

- IT

- Italia

- ESTE

- Jan

- ianuarie

- ianuarie 2021

- Japonia

- jp

- iulie

- doar

- A pastra

- Cheie

- chei

- cunoscut

- Nume

- mai tarziu

- a lansat

- strat

- conduce

- cel mai puțin

- legitim

- Bibliotecă

- Viaţă

- ca

- Limitat

- legate de

- Listă

- LLC

- local

- situat

- log

- logare

- Uite

- arată ca

- uitat

- cautati

- Se pare

- Lot

- Ltd

- maşină

- Masini

- Macro

- macro-uri

- făcut

- Principal

- mai ales

- menține

- major

- FACE

- malware

- gestionează

- multe

- Martie

- Mai..

- mecanism

- membru

- Membri actuali

- mesaj

- mesaje

- metodă

- Mexic

- Microsoft

- ar putea

- minor

- Module

- Module

- bani

- Monitorizarea

- mai mult

- mai eficient

- cele mai multe

- în mişcare

- multiplu

- nume

- Numit

- nume

- net

- Nou

- Cele mai noi

- următor

- noduri

- notabil

- noiembrie

- Noiembrie 2021

- acum

- numere

- numeroși

- NXT

- observa

- obstacol

- obținut

- ocean

- octombrie

- of

- promoții

- Birou

- de multe ori

- on

- ONE

- on-line

- afară

- deschis

- de deschidere

- operat

- de operare

- operaţie

- Operatorii

- or

- comandă

- comenzilor

- organizații

- iniţial

- Altele

- Altele

- al nostru

- rezultate

- Perspectivă

- producție

- pagină

- parte

- piese

- Parolă

- Parolele

- oameni

- Phishing

- Loc

- Plato

- Informații despre date Platon

- PlatoData

- "vă rog"

- puncte

- potenţial

- Pretios

- prevalent

- precedent

- în prealabil

- primar

- privat

- probabil

- Procesat

- procese

- prelucrare

- Profil

- profitabil

- proteja

- protejat

- protecţie

- protocol

- public

- chei publice

- publicat

- scop

- pune

- Trimestru

- interogări

- RAM

- real

- într-adevăr

- primit

- destinatari

- recuperare

- Roșu

- regiuni

- eliberat

- bazându-se

- rămâne

- rămășițe

- îndepărtat

- eliminarea

- răspuns

- Rapoarte

- cercetare

- cercetători

- Resurse

- REST

- rezultat

- reveni

- venituri

- Rol

- Produse laminate

- rola

- rsa

- Zvonurile

- Alerga

- funcţionare

- s

- sigur

- acelaşi

- cutii de nisip

- schemă

- script-uri

- Al doilea

- secunde

- securitate

- vedea

- aparent

- văzut

- trimite

- expeditor

- trimite

- trimis

- servește

- serviciu

- Servicii

- set

- comun

- indicat

- semnificativ

- semnificativ

- asemănător

- întrucât

- singur

- Mărimea

- ușor diferite

- încetini

- So

- Social

- Inginerie sociala

- Software

- vândut

- unele

- Cineva

- ceva

- Sursă

- Sud

- Africa de Sud

- Spania

- spam-

- specific

- răspândire

- răspândire

- Spread-

- început

- Pornire

- Stat

- Statele

- fură

- Pas

- furate

- stocate

- magazine

- Şir

- puternic

- structura

- Lupta

- subiect

- Ulterior

- Reușit

- astfel de

- sugera

- sugerează

- de vară

- comutate

- sistem

- sisteme

- tabel

- luare

- Ţintă

- vizate

- obiective

- impozit

- tehnici de

- Tehnologia

- telecom

- spune

- Testarea

- Tailanda

- mulțumesc

- acea

- Viitorul

- informațiile

- Statul

- lumea

- lor

- Lor

- se

- apoi

- Acolo.

- Acestea

- ei

- Al treilea

- terț

- acest

- aceste

- deşi?

- amenințare

- amenințări

- trei

- Prin

- Prin urmare

- timp

- cronologie

- ori

- la

- împreună

- instrument

- Unelte

- top

- subiect

- urmări

- Urmărire

- Trading

- trafic

- tendință

- Tendinţe

- troian

- adevărat

- Încredere

- Două

- înţelege

- In curs

- unic

- Unit

- Statele Unite

- viitoare

- Actualizează

- actualizat

- actualizarea

- upgrade-uri

- us

- Statele Unite ale Americii

- utilizare

- utilizat

- Utilizator

- utilizatorii

- utilizări

- folosind

- obișnuit

- vacanţă

- valoare

- VBA

- Ve

- Verificare

- verifica

- versiune

- foarte

- de

- Victimă

- victime

- Vizualizare

- Vizita

- de avertizare

- a fost

- modalități de

- we

- web

- Browsere web

- BINE

- a mers

- au fost

- Ce

- cand

- dacă

- care

- OMS

- de ce

- pe larg

- voi

- cu

- Cuvânt

- fabrică

- lume

- la nivel internațional.

- valoare

- ar

- an

- încă

- zephyrnet

- Zip