Время чтения: 5 минут

Время чтения: 5 минут

Будете ли вы бояться или, по крайней мере, беспокоиться, если найдете в своем почтовом ящике повестку в окружной суд США? Большинство людей определенно будут. Это именно то, на что рассчитывали злоумышленники, когда проводили эту масштабную атаку с российских IP-адресов с изощренной и хитрой полезной нагрузкой вымогателей.

Социальная инженерия: поддельная власть вызывает настоящий страх

3582 пользователя стали объектами этой вредоносной электронной почты, замаскированной под повестку «Окружной суд США».

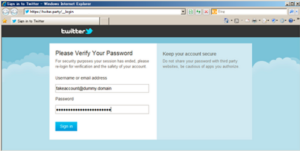

Как вы можете видеть, электронная почта состоит из целого ряда уловок социальной инженерии, чтобы убедить пользователей открыть вредоносное вложение. Главным образом, преступники пытаются сыграть на эмоциональных нитях страха, авторитета и любопытства, чтобы манипулировать жертвами. Установка этого эмоционально возбужденного состояния в умах получателей направлена на то, чтобы подавить их способность критического мышления и заставить их действовать опрометчиво.

Также адрес электронной почты отправителя «Uscourtgove.com»что, конечно, подделка, но добавляет больше доверия к электронной почте. Наличие пароля для вложения усиливает аромат почты. Тема электронного письма - «megaloman», а прикрепленный документ - «scan.megaloman.doc», и это совпадение также добавляет немного правдоподобия. И угроза жертве ответственностью, если она «не справится с задачей, связана с вами» (и единственный способ выяснить это - открыть файл во вложении) - это глазурь на торте.

Этот взрывной манипулятивный коктейль - мощный инструмент, помогающий преступникам получить то, что они хотят. Таким образом, риск для многих людей стать жертвой этого мошенничества очень высок.

Теперь посмотрим, что произойдет, если пользователь откроет файл во вложении.

Вредоносная программа: сначала скрывается, затем попадает

Конечно, это не имеет ничего общего с повесткой в суд. На самом деле, как Исследовательские лаборатории Comodo Аналитики обнаружили, что это новый вариант хитроумного и сложного вымогателя Sigma, который будет шифровать файлы на зараженной машине и вымогать выкуп, чтобы расшифровать их.

Как Sigma Ransomware функционирует:

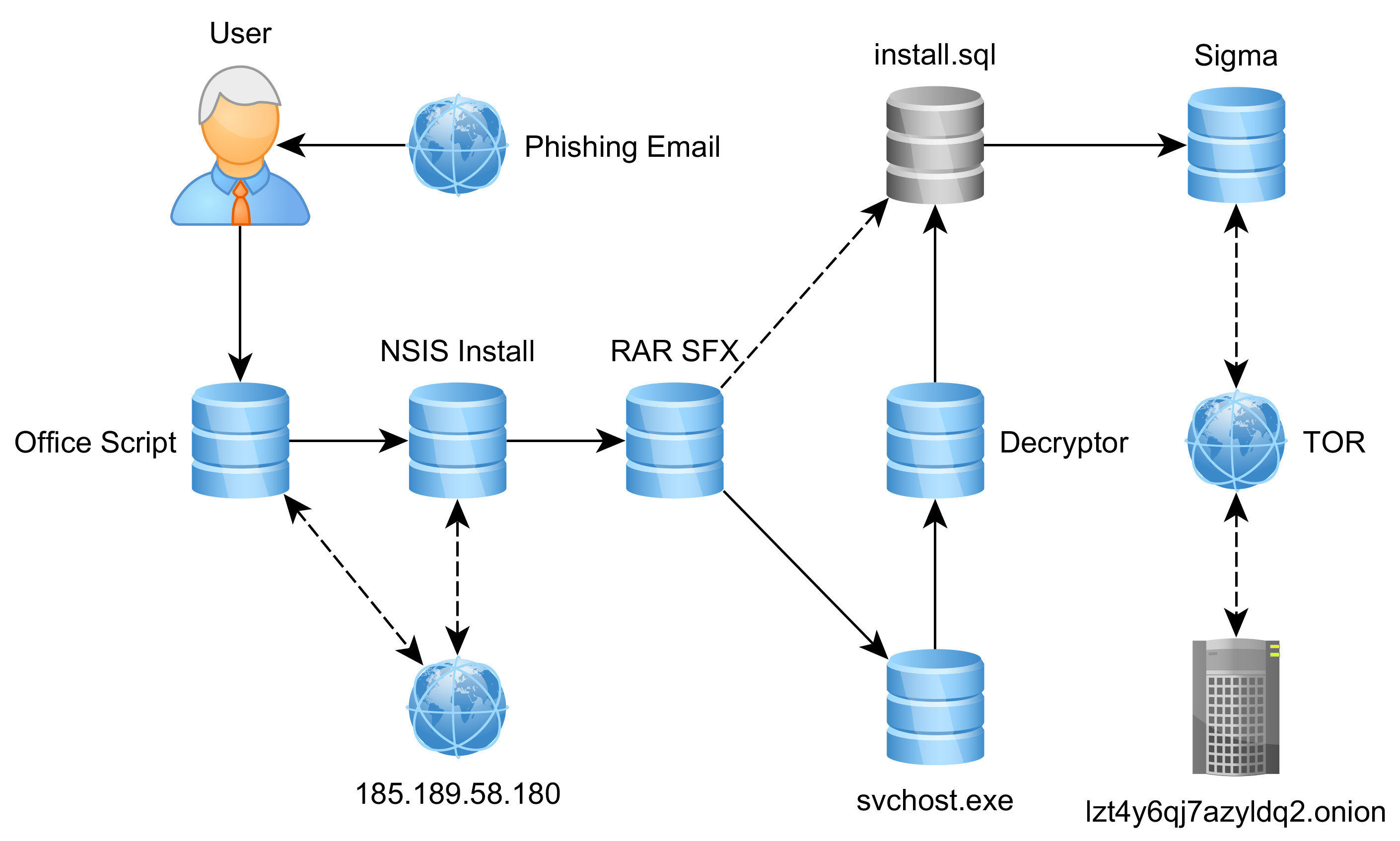

Что особенного в этом новом варианте Sigma, так это то, что он просит пользователя ввести пароль. Эм ... пароль для вредоносных программ? Повсюду это может звучать странно, на самом деле это имеет ясную цель: еще больше запутать вредоносное ПО от обнаружения.

Но даже если пользователь введет пароль, файл не запустится сразу. Если макросы отключены на компьютере жертвы, он убедительно просит их отключить. Обратите внимание, как это требование вписывается в целую стратегию злоумышленников: если это сообщение суда, оно определенно может быть защищенным документом, верно?

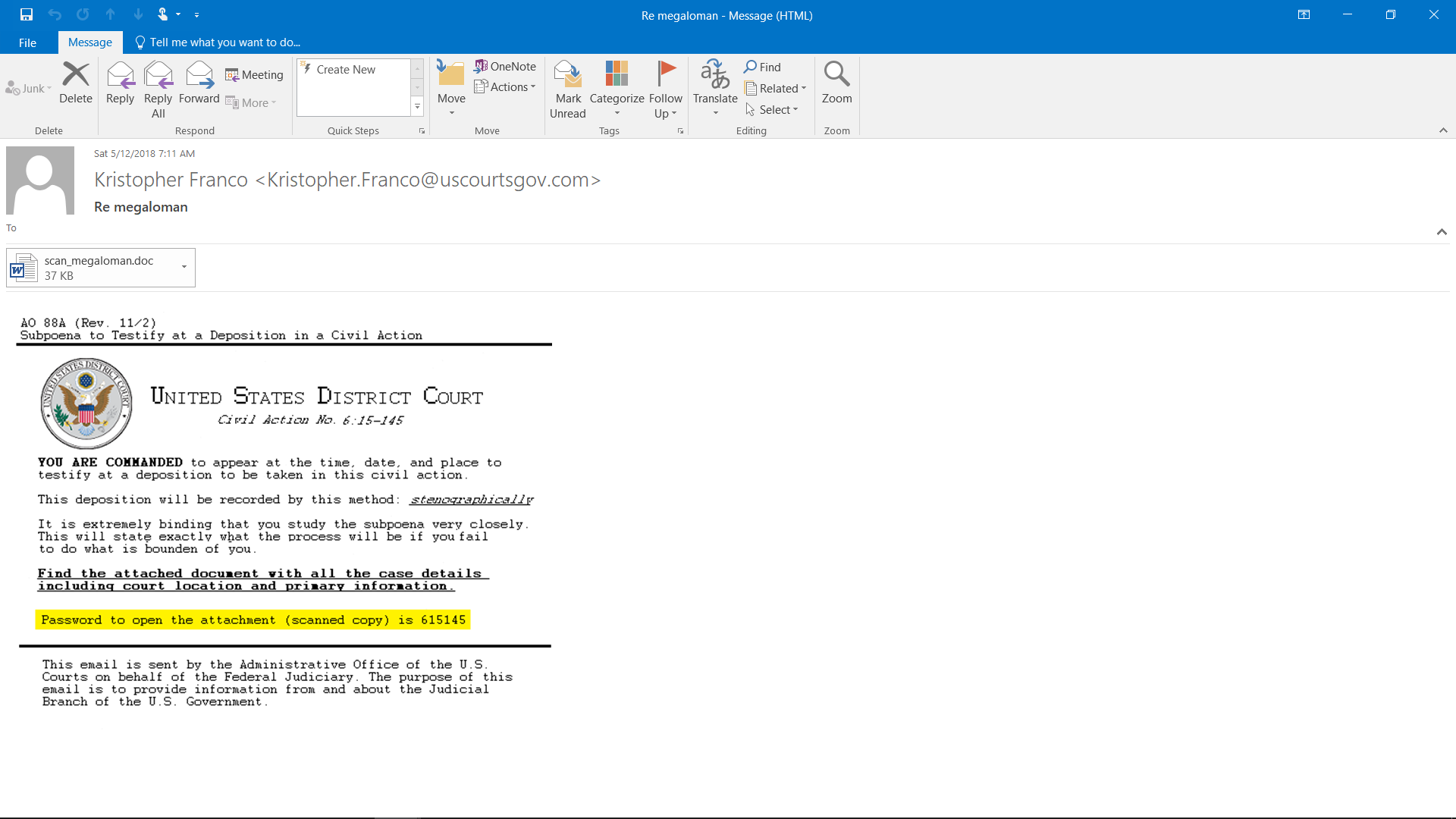

Но на самом деле файл содержит вредоносный VBScript, который необходимо запустить, чтобы начать установку вредоносного ПО на компьютер жертвы. Он загружает следующую часть вредоносного ПО с сервера злоумышленников, сохраняет его в папку% TEMP%, маскирует его как svchost.exe обрабатывать и выполнять его. это svchost.exe действует как пипетка, чтобы загрузить еще одну часть вредоносного ПО. Затем через довольно длинную цепочку действий - опять же, для более сильного запутывания - он завершает вредоносную полезную нагрузку и запускает ее.

Вредоносная программа выглядит действительно впечатляюще благодаря множеству хитростей, позволяющих скрыть и избежать обнаружения. Перед запуском он проверяет среду на наличие виртуальных машин или песочниц. Если он обнаруживает один, вредоносная программа убивает себя. Он маскирует свои вредоносные процессы и записи реестра как легитимные, такие как «svchost.exe» и «chrome». И это еще не все.

В отличие от некоторых его близких вымогателей родственников, Сигма не действует немедленно, а сначала скрывается и проводит скрытую разведку. Он создает список ценных файлов, считает их и отправляет это значение на свой C&C сервер вместе с другой информацией о машине жертвы. Если файлы не найдены, Sigma просто удаляет себя. Также не заражает компьютер, если обнаруживает, что его страна нахождения - Российская Федерация или Украина.

Подключение вредоносного ПО к его командно-контрольному серверу также является сложным. Поскольку сервер основан на TOR, Sigma выполняет последовательность шагов:

1. Загрузите программное обеспечение TOR по этой ссылке: https://archive.torproject.org/tor-package-archive/torbrowser/7.0/tor-win32-0.3.0.7.zip

2. Сохраняет его в% APPDATA% как System.zip

3. Распакуйте его в% APPDATA% MicrosoftYOUR_SYSTEM_ID

4. Удаляет System.zip

5. Переименовывает Tortor.exe в svchost.exe.

6. Выполняет это

7. Ждет некоторое время и отправляет запрос

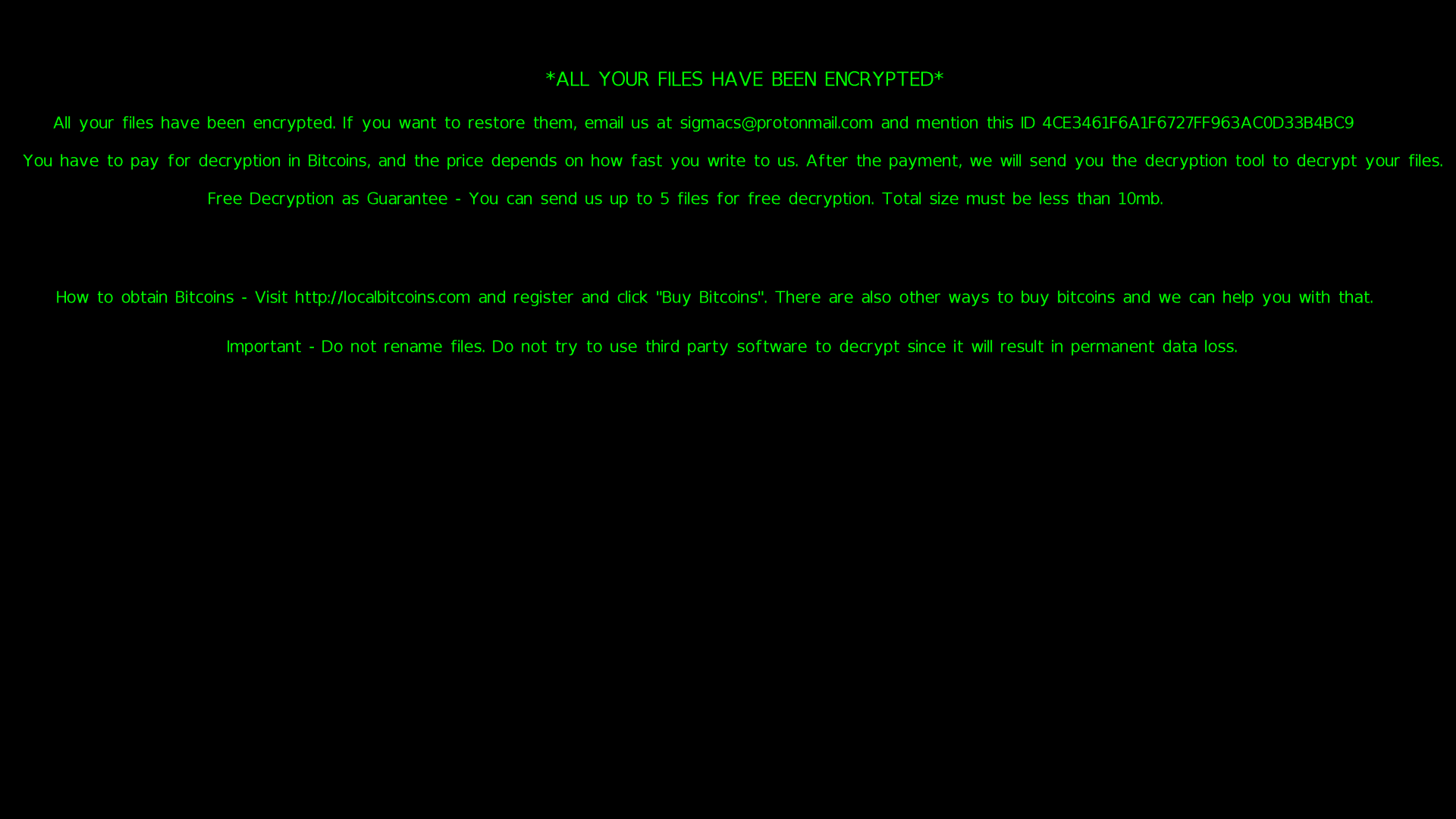

И только после этого Сигма начинает шифровать файлы на компьютере жертвы. Тогда выкуп записку захватит экран отравленной машины.

И… конечно же, коммуникация. Если жертва ранее не организовывала резервное копирование, ее данные теряются. Нет способа их восстановить.

Защита: как дать отпор

«Столкновение с такими сложными с обеих сторон вредоносными программами, уловками социальной инженерии и техническим дизайном - сложная задача даже для пользователей, заинтересованных в безопасности», - говорит Фатих Орхан, глава Comodo. Лаборатории исследования угроз, «Чтобы защититься от таких хитрых атак, нужно иметь что-то более надежное, чем просто осведомленность людей. В этом случае реальное решение должно дать 100% гарантию того, что ваши активы не пострадают, даже если кто-то нажерет мошенников и запустит вредоносное ПО.

Это именно то, что эксклюзив Технология автоматического сдерживания Comodo дает нашим клиентам: любой поступающий неизвестный файл автоматически помещается в безопасную среду, где он может быть запущен без единой возможности нанести вред хосту, системе или сети. И он останется в этой среде, пока аналитики Comodo не изучат его. Вот почему никто из клиентов Comodo не пострадал от этой хитрой атаки ».

Жить безопасно с Comodo!

Ниже приведены тепловая карта и IP-адреса, использованные при атаке.

Атака была проведена с 32 российских (Санкт-Петербург) IP-адресов из электронной почты Кристофер.Франко@uscourtsgov.com какой домен, скорее всего, был создан специально для атаки. Он начался 10 мая 2018 года в 02:20 UTC и закончился в 14:35 UTC.

| Страна | IP отправителя |

| Россия | 46.161.42.44 |

| Россия | 46.161.42.45 |

| Россия | 46.161.42.46 |

| Россия | 46.161.42.47 |

| Россия | 46.161.42.48 |

| Россия | 46.161.42.49 |

| Россия | 46.161.42.50 |

| Россия | 46.161.42.51 |

| Россия | 46.161.42.52 |

| Россия | 46.161.42.53 |

| Россия | 46.161.42.54 |

| Россия | 46.161.42.55 |

| Россия | 46.161.42.56 |

| Россия | 46.161.42.57 |

| Россия | 46.161.42.58 |

| Россия | 46.161.42.59 |

| Россия | 46.161.42.60 |

| Россия | 46.161.42.61 |

| Россия | 46.161.42.62 |

| Россия | 46.161.42.63 |

| Россия | 46.161.42.64 |

| Россия | 46.161.42.65 |

| Россия | 46.161.42.66 |

| Россия | 46.161.42.67 |

| Россия | 46.161.42.68 |

| Россия | 46.161.42.69 |

| Россия | 46.161.42.70 |

| Россия | 46.161.42.71 |

| Россия | 46.161.42.72 |

| Россия | 46.161.42.73 |

| Россия | 46.161.42.74 |

| Россия | 46.161.42.75 |

| Итоговый результат | 32 |

Программное обеспечение для защиты от программ-вымогателей

НАЧАТЬ БЕСПЛАТНУЮ ИСПЫТАНИЕ ПОЛУЧИТЕ СВОЙ МОМЕНТ БЕЗОПАСНОСТИ БЕСПЛАТНО

- SEO-контент и PR-распределение. Получите усиление сегодня.

- PlatoData.Network Вертикальный генеративный ИИ. Расширьте возможности себя. Доступ здесь.

- ПлатонАйСтрим. Интеллект Web3. Расширение знаний. Доступ здесь.

- ПлатонЭСГ. Углерод, чистые технологии, Энергия, Окружающая среда, Солнечная, Управление отходами. Доступ здесь.

- ПлатонЗдоровье. Биотехнологии и клинические исследования. Доступ здесь.

- Источник: https://blog.comodo.com/pc-security/subpoena-new-variant-of-sigma-ransomware/

- :имеет

- :является

- :нет

- :куда

- 10

- 14

- 20

- 2018

- 32

- 35%

- 455

- 7

- a

- способность

- О нас

- Действие (Act):

- действия

- акты

- адрес

- Добавляет

- После

- снова

- против

- Нацеленный

- Все

- вдоль

- причислены

- Аналитики

- и

- любой

- МЫ

- прибывающий

- AS

- Активы

- At

- атаковать

- нападки

- власть

- автоматически

- избежать

- осведомленность

- Операции резервного копирования

- приманка

- BE

- стали

- до

- начинать

- начинается

- Блог

- изоферменты печени

- Обе стороны

- Коробка

- Группа

- но

- CAKE

- CAN

- захватить

- случаев

- Вызывать

- Центр

- цепь

- вызов

- Проверки

- Очистить

- нажмите на

- Закрыть

- коктейль

- Общий

- зАВЕРШАЕТ

- сложный

- компьютер

- проводятся

- связи

- состоит

- убеждать

- страна

- "Курс"

- корт

- создали

- создает

- Доверие

- критической

- любопытство

- Клиенты

- данным

- Decrypt

- определенно

- Проект

- обнаружение

- открытый

- Обнаруживает

- район

- районный суд

- do

- документ

- приносит

- не

- домен

- скачать

- загрузок

- шифровать

- закончился

- Проект и

- Enter

- Окружающая среда

- Даже

- События

- точно,

- Эксклюзивные

- Выполняет

- Осень

- страх

- федерация

- бороться

- Файл

- Файлы

- Найдите

- находит

- Во-первых,

- припадки

- вкус

- Что касается

- найденный

- Бесплатно

- от

- Функции

- получить

- Дайте

- дает

- гарантия

- происходит

- Жесткий

- вред

- Есть

- имеющий

- помощь

- ее

- Спрятать

- High

- кашель

- Как

- How To

- HTTPS

- if

- немедленно

- впечатляющий

- in

- включает в себя

- инфицированный

- информация

- Установка

- мгновение

- в

- IT

- ЕГО

- саму трезвость

- JPG

- всего

- наименее

- законный

- такое как

- Вероятно

- LINK

- Список

- расположение

- Длинное

- ВЗГЛЯДЫ

- потерянный

- машина

- Макрос

- в основном

- сделать

- ДЕЛАЕТ

- злонамеренный

- вредоносных программ

- многих

- много людей

- массивный

- Совпадение

- макс-ширина

- Май..

- сообщение

- Microsoft

- умов

- БОЛЕЕ

- самых

- должен

- Названный

- Необходимость

- сеть

- Новые

- следующий

- нет

- в своих размышлениях

- ничего

- Уведомление..

- nt

- of

- от

- on

- ONE

- те,

- только

- открытый

- Откроется

- or

- Другое

- наши

- внешний

- часть

- Пароль

- Люди

- САНКТ-ПЕТЕРБУРГ

- PHP

- Платон

- Платон Интеллектуальные данные

- ПлатонДанные

- Играть

- возможность

- мощный

- предварительно

- добыча

- процесс

- для защиты

- защищенный

- защиту

- цель

- положил

- Выкуп

- вымогателей

- скорее

- реальные

- Реальность

- на самом деле

- реестра

- родственники

- складская

- Запросы

- требовать

- исследованиям

- ответственность

- восстановление

- правую

- Снижение

- Run

- Бег

- работает

- Россия

- русский

- Российская Федерация

- САНКТ

- песочницы

- говорит

- Мошенничество

- испуганный

- система показателей

- экран

- безопасный

- безопасность

- посмотреть

- Отправить

- отправитель

- посылает

- Последовательность

- сервер

- она

- Стороны

- Сигма

- одинарной

- небольшой

- Подлый

- So

- Соцсети

- Социальная инженерия

- Software

- основательность

- Решение

- некоторые

- Кто-то

- удалось

- сложный

- Звук

- особый

- специально

- и политические лидеры

- Область

- Области

- оставаться

- Шаги

- Стратегия

- укрепляет

- сильнее

- предмет

- вызов в суд

- такие

- пострадали

- система

- принимает

- направлена против

- Технический

- чем

- который

- Ассоциация

- их

- Их

- тогда

- Там.

- они

- мышление

- этой

- угроза

- по всему

- время

- в

- инструментом

- Tor

- Прикосновения

- стараться

- ОЧЕРЕДЬ

- Оказалось

- Украина

- неизвестный

- до

- us

- используемый

- Информация о пользователе

- пользователей

- через

- UTC

- ценный

- ценностное

- Вариант

- разнообразие

- очень

- с помощью

- Жертва

- жертвы

- Виртуальный

- виртуальная машина

- ждет

- хотеть

- законопроект

- Путь..

- были

- западный

- Что

- Что такое

- когда

- , которые

- в то время как

- все

- зачем

- будете

- бы

- Ты

- ВАШЕ

- зефирнет