Программа-вымогатель LockBit как услуга (RaaS) вновь запустила сайт утечки всего через неделю после скоординированная операция по уничтожению от мировых правоохранительных органов.

19 февраля «оперативная группа операции Кронос», в которую входят, среди прочего, ФБР, Европол и Национальное агентство по борьбе с преступностью Великобритании (NCA), провела масштабную акцию. По данным Национального агентства по борьбе с преступностью Великобритании (NCA)Спецгруппа ликвидировала инфраструктуру, разбросанную по трем странам, включая десятки серверов. Он конфисковал код и другую ценную информацию, множество данных, украденных у жертв, а также более 1,000 связанных с ним ключей дешифрования. Он разрушил сайт утечки информации группы и ее партнерский портал, заморозил более 200 криптовалютных счетов, арестовал гражданина Польши и Украины и предъявил обвинения двум гражданам России.

Представитель НКА подвела итоги 26 февраля, сообщив агентству Reuters, что группа «по-прежнему полностью скомпрометирована».

Однако этот человек добавил, что «наша работа по их выявлению и пресечению продолжается».

Действительно, операция «Кронос», возможно, не была такой всеобъемлющей, как казалось на первый взгляд. Хотя правоохранительным органам удалось повредить основную инфраструктуру LockBit, ее лидер признался в письме, его резервные системы остались нетронутыми, что позволило операции быстро восстановиться.

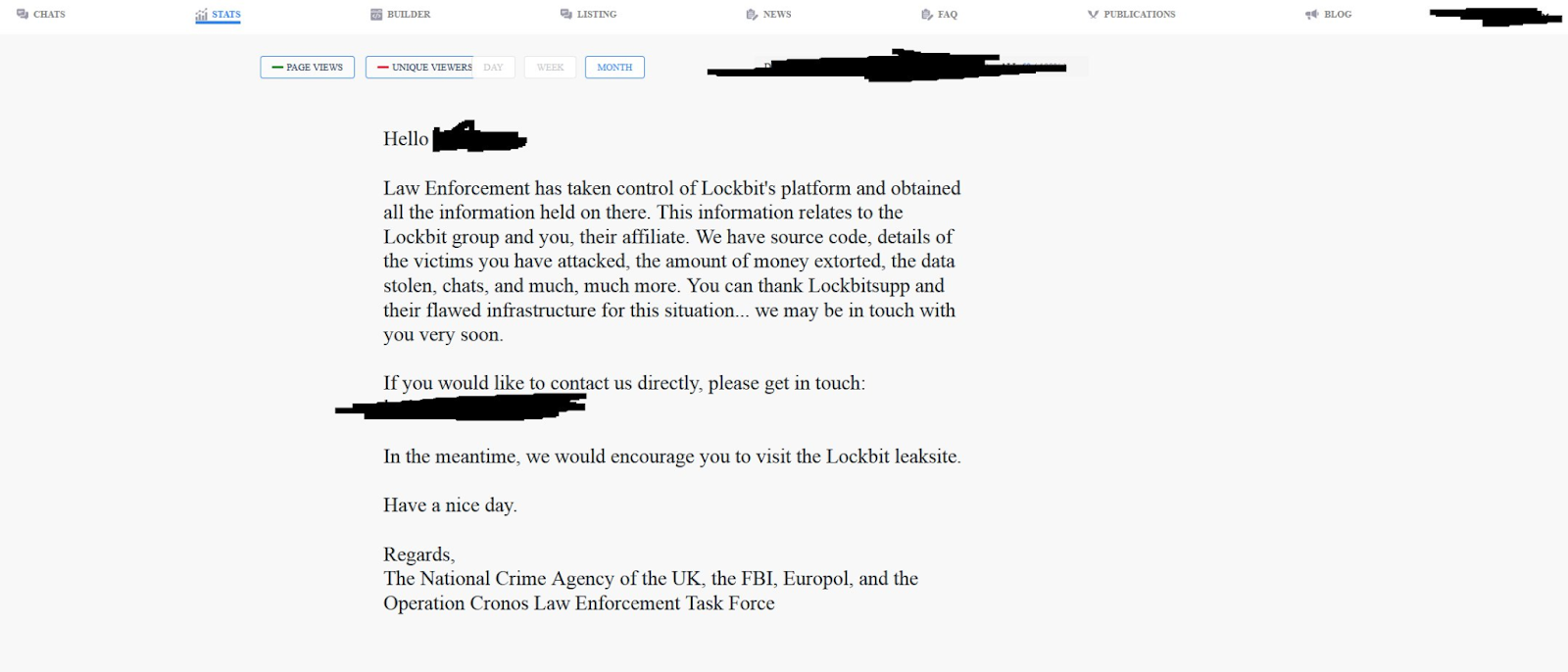

Сообщение оставлено на партнерском портале LockBit; Источник: vx-underground через X (ранее Twitter)

«В конце концов, это серьезный удар со стороны правоохранительных органов по ним», — говорит бывший специальный агент ФБР Майкл Макферсон, ныне старший вице-президент по техническим операциям в ReliaQuest. «Я не думаю, что кто-то настолько наивен, чтобы сказать, что это гвоздь в гроб этой группы, но это удар по телу».

Сторона истории LockBit

Было бы разумно поприветствовать лидера LockBit со скептицизмом. «Как и многие из этих парней, занимающихся программами-вымогателями, у него сильное эго, он немного непостоянный. И он, как известно, рассказывает довольно небылицы, когда это соответствует его целям», — говорит Куртис Миндер, переговорщик по вопросам вымогательства, а также соучредитель и генеральный директор GroupSense.

Однако в своем письме человек или люди, которых Миндер называет «Алексом», звучат особенно скромно.

«Из-за моей личной халатности и безответственности я расслабился и не обновил PHP вовремя», — написал главарь вымогателя, ссылаясь на критическую ошибку PHP с рейтингом 9.8 из 10 по шкале CVSS. CVE-2023-3824 «В результате чего был получен доступ к двум основным серверам, на которых была установлена данная версия PHP. Я понимаю, что это мог быть не CVE, а что-то другое, например 0day для PHP, но я не могу быть уверен на 100%».

Важно отметить, что он добавил: «Все остальные серверы с резервными блогами, на которых не установлен PHP, не затронуты и будут продолжать выдавать данные, украденные у атакованных компаний». Действительно, благодаря этой избыточности сайт утечки LockBit снова заработал через неделю, на нем фигурирует дюжина жертв: кредитная платформа, национальная сеть стоматологических лабораторий и, в первую очередь, округ Фултон, штат Джорджия, где находится бывший президент Трамп. в настоящее время участвует в судебной тяжбе.

Источник: Битдефендер

Имеют ли последствия действия правоохранительных органов?

В течение многих лет правоохранительные органы США и ЕС попадали в заголовки газет благодаря громким рейдам на крупные операции с программами-вымогателями: Hive, АльфВ/БлэкКэт, Рагнар Локер, и так далее. Что, несмотря на эти усилия количество программ-вымогателей продолжает расти может вызвать апатию у некоторых.

Но после таких рейдов, как объясняет Макферсон, «либо эти группы не восстановились, либо они восстановились в меньшей степени. Мол, Hive пока не смог вернуться — интерес к нему был, но толком не материализовался».

Даже если правоохранительные органы не уничтожили LockBit полностью, это, скорее всего, нанесло хакерам большой вред. Например, как отмечает Миндер, «они, очевидно, получили доступ к некоторой информации филиалов», что дает властям значительные рычаги влияния.

«Если я партнер или другой разработчик программ-вымогателей, я мог бы дважды подумать, прежде чем взаимодействовать с этими людьми на случай, если они стал информатором ФБР. Так что это вызывает некоторое недоверие. С другой стороны, я думаю, что они делают то же самое с LockBit, говоря: «Эй, мы на самом деле знаем, кто все филиалы, мы получили всю их контактную информацию». Так что теперь LockBit будет с подозрением относиться к своим филиалам. Это немного хаоса. Это интересно."

Однако, чтобы действительно решить проблему программ-вымогателей в долгосрочной перспективе, правительствам, возможно, придется дополнить эффектные меры борьбы с ними эффективной политикой и программами.

«Должна быть сбалансированная программа, возможно, на уровне федерального правительства, которая действительно помогает в профилактике, реагировании и восстановлении. Я думаю, если бы мы увидели, сколько капитала на самом деле уходит из экономики США в результате такого рода деятельности, мы бы увидели, что имеет смысл субсидировать подобную программу, которая убережет людей от необходимости платить выкуп». он говорит.

- SEO-контент и PR-распределение. Получите усиление сегодня.

- PlatoData.Network Вертикальный генеративный ИИ. Расширьте возможности себя. Доступ здесь.

- ПлатонАйСтрим. Интеллект Web3. Расширение знаний. Доступ здесь.

- ПлатонЭСГ. Углерод, чистые технологии, Энергия, Окружающая среда, Солнечная, Управление отходами. Доступ здесь.

- ПлатонЗдоровье. Биотехнологии и клинические исследования. Доступ здесь.

- Источник: https://www.darkreading.com/threat-intelligence/lockbit-leak-site-reemerges-week-after-complete-compromise-

- :имеет

- :является

- :нет

- :куда

- $UP

- 000

- 1

- 10

- 19

- 200

- 7

- 8

- 9

- a

- в состоянии

- О нас

- доступ

- Учетные записи

- через

- Действие

- активно

- на самом деле

- добавленный

- признал

- Affiliate

- филиалы

- После

- последствия

- против

- агентствах

- агентство

- Агент

- Alex

- Все

- среди

- an

- и

- Другой

- апатия

- МЫ

- за участие

- AS

- связанный

- At

- Власти

- назад

- Восстановление

- balanced

- Боевой

- BE

- было

- Немного

- блоги

- взрывать

- тело

- подпрыгивать

- Британия

- Ошибка

- но

- by

- CAN

- столица

- проводятся

- случаев

- вызванный

- Генеральный директор

- Chaos

- Соучредитель

- код

- как

- Компании

- полный

- полностью

- комплексный

- скомпрометированы

- Ослабленный

- обращайтесь

- продолжать

- продолжается

- согласованный

- страны

- округ

- Создающий

- Преступление

- критической

- Кронос

- криптовалюта

- В настоящее время

- CVE

- повреждение

- данным

- день

- Застройщик

- DID

- А не было

- срывать

- недоверие

- приносит

- дело

- Дон

- вниз

- дюжина

- множество

- два

- экономику

- Эффективный

- усилия

- эго

- или

- еще

- позволяет

- конец

- принуждение

- достаточно

- EU

- Европол

- пример

- Объясняет

- ФБР

- Показывая

- фев

- Федеральный

- Федеральное правительство

- Во-первых,

- кувырок

- Что касается

- Бывший

- Предыдущий президент

- раньше

- от

- получила

- ГРУЗИИ

- Дайте

- Глобальный

- будет

- есть

- Правительство

- Правительства

- большой

- группы

- Группы

- Хакеры

- вред

- Есть

- имеющий

- he

- Последние новости

- помогает

- Высокий профиль

- его

- Hive

- Как

- Однако

- HTTPS

- скромный

- i

- if

- изображение

- Влияние

- in

- включает в себя

- В том числе

- действительно

- информация

- Инфраструктура

- внушать

- установлен

- Интеллекта

- взаимодействующий

- интерес

- интересный

- вовлеченный

- IT

- ЕГО

- всего

- только один

- Сохранить

- ключи

- виды

- Знать

- известный

- Labs

- закон

- правоохранительной

- лидер

- утечка

- уход

- оставил

- Юр. Информация

- кредитование

- кредитная платформа

- письмо

- уровень

- Кредитное плечо

- такое как

- Вероятно

- мало

- серия

- сделанный

- Главная

- основной

- сделать

- массивный

- материализовать

- Май..

- может быть

- сообщение

- Майкл

- может быть

- БОЛЕЕ

- самых

- много

- my

- национальный

- NCA

- Необходимость

- сеть

- NIST

- особенно

- сейчас

- цель

- of

- on

- ONE

- операция

- Операционный отдел

- or

- Другое

- наши

- внешний

- собственный

- страница

- ОПЛАТИТЬ

- Люди

- человек

- личного

- лиц

- PHP

- Платформа

- Платон

- Платон Интеллектуальные данные

- ПлатонДанные

- пунктов

- сборах

- Польский

- Портал

- президент

- президентский козырь

- довольно

- предотвращение

- первичный

- FitPartner™

- Программы

- быстро

- вполне

- вымогателей

- RE

- реализовать

- на самом деле

- понимается

- расслабленной

- остались

- остатки

- ремонт

- ответ

- результат

- Reuters

- Бег

- русский

- s

- то же

- видел

- сообщили

- поговорка

- говорит

- посмотреть

- казалось

- изъяли

- старший

- смысл

- Серверы

- сторона

- значительный

- сайте

- Скептицизм

- меньше

- So

- РЕШАТЬ

- некоторые

- удалось

- Источник

- Space

- особый

- озлобленность

- докладчик

- Спонсоров

- распространение

- По-прежнему

- украли

- История

- Забастовки

- такие

- дополнять

- Убедитесь

- подозрительный

- системы

- сказки

- цель

- рабочая группа

- Технический

- сказать

- говорят

- чем

- Спасибо

- который

- Ассоциация

- Великобритании

- их

- Их

- тогда

- Там.

- Эти

- они

- think

- этой

- хоть?

- три

- время

- в

- TONE

- приняли

- ПОЛНОСТЬЮ

- козырь

- Дважды

- два

- Uk

- украинский

- незатронутый

- нетронутый

- Обновление ПО

- us

- Экономика США

- ценный

- Ve

- версия

- с помощью

- вице

- вице-президент

- жертвы

- законопроект

- Путь..

- we

- Вебсайт

- неделя

- когда

- который

- КТО

- будете

- вытирать

- Работа

- бы

- писал

- X

- лет

- еще

- зефирнет