Amazon транскрибировать — это сервис AWS, который позволяет клиентам преобразовывать речь в текст в пакетном или потоковом режиме. Он использует автоматическое распознавание речи (ASR), автоматическую идентификацию языка и технологии постобработки на основе машинного обучения. Amazon Transcribe можно использовать для расшифровки звонков в службу поддержки клиентов, многосторонних конференц-звонков и сообщений голосовой почты, а также для создания субтитров для записанных и живых видео, и это лишь несколько примеров. Из этой записи блога вы узнаете, как реализовать в своих приложениях возможности Amazon Transcribe таким образом, чтобы это соответствовало вашим требованиям безопасности.

Некоторые клиенты доверяют Amazon Transcribe данные, которые являются конфиденциальными и являются собственностью их бизнеса. В других случаях аудиоконтент, обрабатываемый Amazon Transcribe, может содержать конфиденциальные данные, которые необходимо защитить в соответствии с местными законами и правилами. Примерами такой информации являются личная информация (PII), личная медицинская информация (PHI) и данные индустрии платежных карт (PCI). В следующих разделах блога мы рассмотрим различные механизмы, которые Amazon Transcribe использует для защиты данных клиентов как при передаче, так и при хранении. Мы поделимся следующими семью рекомендациями по обеспечению безопасности для создания приложений с помощью Amazon Transcribe, отвечающих вашим требованиям безопасности и соответствия требованиям:

- Используйте защиту данных с помощью Amazon Transcribe

- Общайтесь по пути частной сети

- При необходимости отредактируйте конфиденциальные данные.

- Используйте роли IAM для приложений и сервисов AWS, которым требуется доступ к Amazon Transcribe.

- Используйте контроль доступа на основе тегов

- Используйте инструменты мониторинга AWS

- Включить конфигурацию AWS

Следующие рекомендации являются общими рекомендациями и не представляют собой комплексного решения по обеспечению безопасности. Поскольку эти рекомендации могут оказаться неприемлемыми или недостаточными для вашей среды, используйте их как полезные рекомендации, а не как рекомендации.

Лучшая практика 1. Используйте защиту данных с помощью Amazon Transcribe

Amazon Transcribe соответствует Модель общей ответственности AWS, что отличает ответственность AWS за безопасность облака от ответственности клиента за безопасность в облаке.

AWS отвечает за защиту глобальной инфраструктуры, на которой работает все облако AWS. Как клиент вы несете ответственность за контроль над своим контентом, размещенным в этой инфраструктуре. Этот контент включает в себя задачи настройки безопасности и управления для сервисов AWS, которые вы используете. Дополнительную информацию о конфиденциальности данных см. FAQ по конфиденциальности данных.

Защита данных при передаче

Шифрование данных используется для обеспечения конфиденциальности передачи данных между вашим приложением и Amazon Transcribe. Использование надежных криптографических алгоритмов защищает данные во время их передачи.

Amazon Transcribe может работать в одном из двух режимов:

- Потоковое транскрипция разрешить транскрипцию медиапотока в режиме реального времени

- Пакетная транскрипция разрешить транскрипцию аудиофайлов с использованием асинхронных заданий.

В режиме потоковой транскрипции клиентские приложения открывают двунаправленное потоковое соединение через HTTP/2 или WebSockets. Приложение отправляет аудиопоток в Amazon Transcribe, а сервис отвечает потоком текста в режиме реального времени. Потоковые соединения HTTP/2 и WebSockets устанавливаются через Transport Layer Security (TLS), который является широко распространенным криптографическим протоколом. TLS обеспечивает аутентификацию и шифрование передаваемых данных с помощью сертификатов AWS. Мы рекомендуем использовать TLS 1.2 или более позднюю версию.

В режиме пакетной транскрипции аудиофайл сначала необходимо поместить в Сервис Amazon Simple Storage (Amazon S3) ведро. Затем в Amazon Transcribe создается пакетное задание транскрипции, ссылающееся на URI S3 этого файла. Как Amazon Transcribe в пакетном режиме, так и Amazon S3 используют HTTP/1.1 поверх TLS для защиты данных при передаче.

Все запросы к Amazon Transcribe через HTTP и WebSockets должны проходить аутентификацию с использованием Подпись AWS версии 4. Рекомендуется также использовать подпись версии 4 для аутентификации HTTP-запросов к Amazon S3, хотя аутентификация с использованием более старых версий Подпись Версия 2 также возможно в некоторых регионах AWS. Приложения должны иметь действительные учетные данные для подписи запросов API к сервисам AWS.

Защита данных в состоянии покоя

Amazon Transcribe в пакетном режиме использует корзины S3 для хранения как входного аудиофайла, так и выходного файла транскрипции. Клиенты используют корзину S3 для хранения входного аудиофайла, и настоятельно рекомендуется включить в этой корзине шифрование. Amazon Transcribe поддерживает следующие методы шифрования S3:

Оба метода шифруют данные клиента при их записи на диски и расшифровывают их при доступе к ним с использованием одного из самых надежных доступных блочных шифров: 256-битного расширенного стандарта шифрования (AES-256) GCM. При использовании SSE-S3 ключи шифрования управляются. и регулярно чередуется сервисом Amazon S3. Для дополнительной безопасности и соответствия требованиям SSE-KMS предоставляет клиентам контроль над ключами шифрования через Служба управления ключами AWS (АВС КМС). AWS KMS предоставляет дополнительные элементы управления доступом, поскольку у вас должны быть разрешения на использование соответствующих ключей KMS для шифрования и дешифрования объектов в корзинах S3, настроенных с помощью SSE-KMS. Кроме того, SSE-KMS предоставляет клиентам возможность вести контрольный журнал, в котором хранится информация о том, кто и когда использовал ваши ключи KMS.

Выходная транскрипция может храниться в той же или другой корзине S3, принадлежащей клиенту. В этом случае применяются те же параметры шифрования SSE-S3 и SSE-KMS. Другой вариант вывода Amazon Transcribe в пакетном режиме — использование корзины S3, управляемой сервисом. Затем выходные данные помещаются в защищенную корзину S3, управляемую сервисом Amazon Transcribe, и вам предоставляется временный URI, который можно использовать для загрузки вашей расшифровки.

Amazon Transcribe использует зашифрованную Магазин эластичных блоков Amazon (Amazon EBS) тома для временного хранения данных клиентов во время обработки мультимедиа. Данные о клиентах очищаются как для полных случаев, так и для случаев сбоя.

Лучшая практика 2. Общайтесь по частной сети.

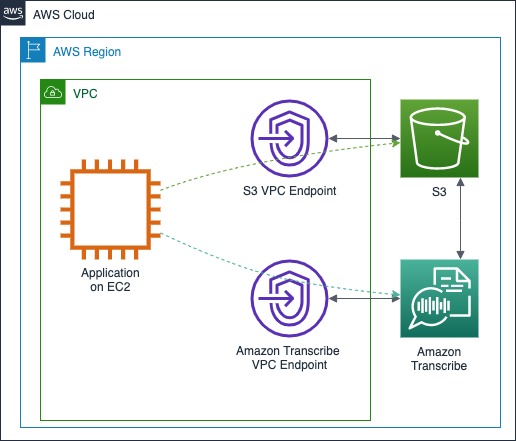

Многие клиенты полагаются на шифрование при передаче для безопасного взаимодействия с Amazon Transcribe через Интернет. Однако для некоторых приложений шифрования данных при передаче может быть недостаточно для удовлетворения требований безопасности. В некоторых случаях требуется, чтобы данные не проходили через общедоступные сети, такие как Интернет. Кроме того, может потребоваться развертывание приложения в частной среде, не подключенной к Интернету. Для удовлетворения этих требований используйте конечные точки интерфейса VPC питание от Приватная ссылка AWS.

На следующей архитектурной диаграмме показан вариант использования, в котором приложение развертывается на Amazon EC2. Экземпляр EC2, на котором запущено приложение, не имеет доступа к Интернету и взаимодействует с Amazon Transcribe и Amazon S3 через конечные точки интерфейса VPC.

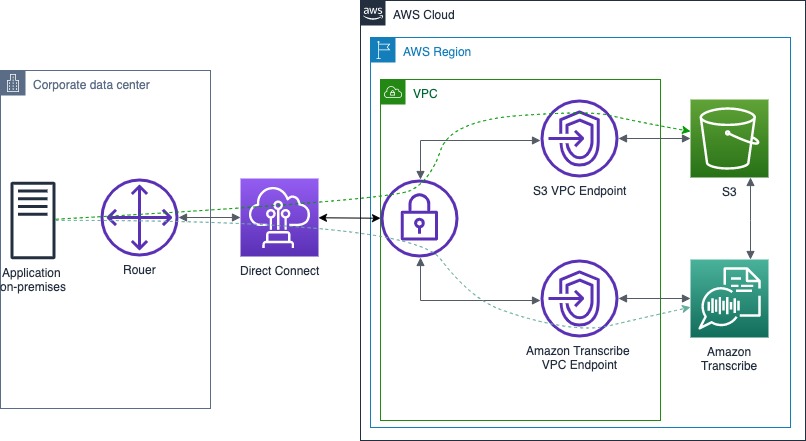

В некоторых сценариях приложение, взаимодействующее с Amazon Transcribe, может быть развернуто в локальном центре обработки данных. Могут существовать дополнительные требования безопасности или соответствия, согласно которым данные, передаваемые с помощью Amazon Transcribe, не должны проходить через общедоступные сети, такие как Интернет. В этом случае частное подключение через AWS Direct Connect может быть использован. На следующей диаграмме показана архитектура, которая позволяет локальному приложению взаимодействовать с Amazon Transcribe без какого-либо подключения к Интернету.

Лучшая практика 3. При необходимости отредактируйте конфиденциальные данные.

В некоторых случаях использования и нормативно-правовой базе может потребоваться удаление конфиденциальных данных из стенограмм и аудиофайлов. Amazon Transcribe поддерживает идентификацию и редактирование личной информации (PII), такой как имена, адреса, номера социального страхования и т. д. Эту возможность можно использовать, чтобы клиенты могли обеспечить соответствие требованиям индустрии платежных карт (PCI) путем редактирования личных данных, таких как номер кредитной или дебетовой карты, срок действия и трехзначный код проверки карты (CVV). В стенограммах с отредактированной информацией PII будет заменен заполнителями в квадратных скобках, указывающими, какой тип PII был отредактирован. Потоковая транскрипция поддерживает дополнительную возможность только идентифицировать персональные данные и маркировать их без редактирования. Типы личных данных, редактируемых Amazon Transcribe, различаются в зависимости от пакетной и потоковой транскрипции. Ссылаться на Редактирование личных данных в пакетном задании и Редактирование или идентификация PII в потоке в реальном времени Больше подробностей.

специализированная Аналитика звонков Amazon Transcribe API имеют встроенную возможность редактировать личные данные как в текстовых расшифровках, так и в аудиофайлах. Этот API использует специализированные модели преобразования речи в текст и обработки естественного языка (NLP), специально предназначенные для понимания звонков по обслуживанию клиентов и продаж. Для других случаев использования вы можете использовать это решение редактировать персональные данные из аудиофайлов с помощью Amazon Transcribe.

Дополнительные рекомендации по безопасности Amazon Transcribe

Передовая практика 4 – Используйте Роли IAM для приложений и сервисов AWS, которым требуется доступ к Amazon Transcribe. При использовании роли вам не нужно передавать долгосрочные учетные данные, такие как пароли или ключи доступа, экземпляру EC2 или сервису AWS. Роли IAM могут предоставлять временные разрешения, которые приложения могут использовать при отправке запросов к ресурсам AWS.

Передовая практика 5 – Используйте контроль доступа на основе тегов. Вы можете использовать теги для управления доступом к своим учетным записям AWS. В Amazon Transcribe теги можно добавлять к заданиям по транскрипции, пользовательским словарям, пользовательским словарным фильтрам и пользовательским языковым моделям.

Передовая практика 6 – Используйте инструменты мониторинга AWS. Мониторинг — важная часть поддержания надежности, безопасности, доступности и производительности Amazon Transcribe и ваших решений AWS. Ты можешь отслеживать Amazon Transcribe с помощью AWS CloudTrail и Amazon CloudWatch.

Передовая практика 7 – Включите Конфигурация АВС. AWS Config позволяет вам оценивать, проверять и анализировать конфигурации ваших ресурсов AWS. С помощью AWS Config вы можете просматривать изменения в конфигурациях и взаимосвязях между ресурсами AWS, изучать подробную историю конфигураций ресурсов и определять общее соответствие конфигурациям, указанным в ваших внутренних рекомендациях. Это может помочь вам упростить аудит соответствия, анализ безопасности, управление изменениями и устранение эксплуатационных неполадок.

Проверка соответствия Amazon Transcribe

Приложения, созданные вами на AWS, могут подпадать под действие программ соответствия, таких как SOC, PCI, FedRAMP и HIPAA. AWS использует сторонних аудиторов для оценки своих сервисов на соответствие различным программам. AWS Артефакт позволяет скачать сторонние аудиторские отчеты.

Чтобы узнать, подпадает ли сервис AWS под действие конкретных программ соответствия, см. Услуги AWS в рамках программы соответствия. Дополнительную информацию и ресурсы, которые AWS предоставляет клиентам для обеспечения соответствия требованиям, см. Проверка соответствия Amazon Transcribe и Ресурсы по обеспечению соответствия AWS.

Заключение

В этом посте вы узнали о различных механизмах безопасности, передовых методах и архитектурных шаблонах, доступных для создания безопасных приложений с помощью Amazon Transcribe. Вы можете защитить свои конфиденциальные данные как при передаче, так и при хранении с помощью надежного шифрования. Редактирование PII можно использовать для удаления личной информации из ваших стенограмм, если вы не хотите ее обрабатывать и хранить. Конечные точки VPC и Direct Connect позволяют установить частное соединение между вашим приложением и сервисом Amazon Transcribe. Мы также предоставили ссылки, которые помогут вам проверить соответствие вашего приложения с помощью Amazon Transcribe таким программам, как SOC, PCI, FedRAMP и HIPAA.

В качестве следующих шагов проверьте Начало работы с Amazon Transcribe чтобы быстро начать пользоваться сервисом. Ссылаться на Документация Amazon Transcribe чтобы глубже погрузиться в детали услуги. И следуй Amazon Transcribe в блоге AWS Machine Learning чтобы быть в курсе новых возможностей и вариантов использования Amazon Transcribe.

Об авторе

Алексей Булаткин — архитектор решений в AWS. Ему нравится помогать поставщикам услуг связи создавать инновационные решения в AWS, которые меняют представление о телекоммуникационной отрасли. Он с энтузиазмом работает с клиентами над внедрением возможностей сервисов искусственного интеллекта AWS в их приложения. Алекс живет в столичном регионе Денвера и любит ходить в походы, кататься на лыжах и сноуборде.

- SEO-контент и PR-распределение. Получите усиление сегодня.

- PlatoData.Network Вертикальный генеративный ИИ. Расширьте возможности себя. Доступ здесь.

- ПлатонАйСтрим. Интеллект Web3. Расширение знаний. Доступ здесь.

- ПлатонЭСГ. Углерод, чистые технологии, Энергия, Окружающая среда, Солнечная, Управление отходами. Доступ здесь.

- ПлатонЗдоровье. Биотехнологии и клинические исследования. Доступ здесь.

- Источник: https://aws.amazon.com/blogs/machine-learning/best-practices-for-building-secure-applications-with-amazon-transcribe/

- :имеет

- :является

- :нет

- :куда

- $UP

- 1

- 100

- 7

- a

- О нас

- принятый

- доступ

- Учетные записи

- Достигать

- добавленный

- дополнительный

- Дополнительная информация

- адреса

- продвинутый

- против

- AI

- Услуги искусственного интеллекта

- Alex

- алгоритмы

- Все

- позволять

- позволяет

- причислены

- Несмотря на то, что

- Amazon

- Amazon транскрибировать

- Amazon Web Services

- an

- анализ

- и

- Другой

- любой

- API

- Применение

- Приложения

- Применить

- соответствующий

- архитектурный

- архитектура

- МЫ

- ПЛОЩАДЬ

- AS

- оценить

- At

- аудио

- аудит

- аудит

- Аудиторы

- проверять подлинность

- подлинности

- Аутентификация

- Автоматический

- свободных мест

- доступен

- AWS

- Машинное обучение AWS

- основанный

- BE

- , так как:

- не являетесь

- ЛУЧШЕЕ

- лучшие практики

- между

- двунаправленный

- Заблокировать

- Блог

- изоферменты печени

- Приведение

- строить

- Строительство

- встроенный

- бизнес

- by

- призывают

- Объявления

- CAN

- возможности

- возможности

- карта

- заботится

- случаев

- случаев

- Центр

- сертификаты

- изменение

- изменения

- проверка

- клиент

- облако

- код

- общаться

- общение

- Связь

- полный

- Соответствие закону

- соблюдать

- Конференция

- конфиденциальный

- Конфигурация

- настроить

- Свяжитесь

- подключенный

- связи

- Коммутация

- связь

- соображения

- содержать

- содержание

- контроль

- контрольная

- конвертировать

- Корпоративное

- чехол для варгана

- создали

- Полномочия

- кредит

- криптографический

- изготовленный на заказ

- клиент

- данные клиентов

- Служба поддержки игроков

- Клиенты

- Шифры

- данным

- Центр обработки данных

- конфиденциальность данных

- защита данных

- Время

- Дебет

- Дебетовая карточка

- Decrypt

- более глубокий

- демонстрирует

- Денвер

- развернуть

- подробный

- подробнее

- Определять

- диаграмма

- различный

- направлять

- распространять

- погружение

- do

- приносит

- Dont

- скачать

- в течение

- или

- включить

- позволяет

- шифровать

- зашифрованный

- шифрование

- Окружающая среда

- средах

- установить

- установленный

- оценивать

- Примеры

- обмен

- истечение

- Ошибка

- несколько

- Файл

- Файлы

- фильтры

- Найдите

- First

- следовать

- после

- Что касается

- от

- Общие

- поколение

- дает

- Глобальный

- методические рекомендации

- Есть

- he

- Медицина

- информация о здоровье

- помощь

- полезный

- помощь

- очень

- Поход

- истории

- состоялся

- Как

- How To

- Однако

- HTML

- HTTP

- HTTPS

- идентифицируемый

- Идентификация

- определения

- идентифицирующий

- if

- изображение

- важную

- in

- В других

- включает в себя

- с указанием

- промышленность

- информация

- Инфраструктура

- инновационный

- вход

- внутри

- пример

- Интерфейс

- в нашей внутренней среде,

- Интернет

- в

- исследовать

- IT

- ЕГО

- работа

- Джобс

- JPG

- всего

- Сохранить

- держит

- Основные

- ключи

- этикетка

- язык

- новее

- Законодательство

- Законы и правила

- слой

- УЧИТЬСЯ

- узнали

- изучение

- нравится

- жить

- локальным

- долгосрочный

- машина

- обучение с помощью машины

- Сохранение

- сделать

- управляемого

- управление

- Мандат

- Май..

- механизмы

- Медиа

- Встречайте

- Соответствует

- Сообщения

- методы

- может быть

- режим

- Модели

- Режимы

- Мониторинг

- БОЛЕЕ

- многопартийная

- должен

- имя

- имена

- натуральный

- Обработка естественного языка

- потребности

- сеть

- сетей

- Новые

- следующий

- НЛП

- номер

- номера

- объекты

- of

- старший

- on

- ONE

- только

- открытый

- работать

- оперативный

- Опция

- Опции

- or

- заказ

- Другое

- внешний

- выходной

- за

- общий

- часть

- страстный

- пароли

- паттеранами

- оплата

- Платежная карточка

- производительность

- Разрешения

- личного

- Лично

- Платон

- Платон Интеллектуальные данные

- ПлатонДанные

- портрет

- возможное

- После

- мощностью

- Питание

- практика

- практиками

- политикой конфиденциальности.

- частная

- процесс

- Обработанный

- обработка

- Программы

- ( изучите наши патенты),

- для защиты

- защищенный

- защищающий

- защиту

- защищает

- протокол

- при условии

- поставщики

- приводит

- что такое варган?

- положил

- быстро

- скорее

- реальные

- реального времени

- признание

- рекомендовать

- Управление по борьбе с наркотиками (DEA)

- записанный

- учет

- отредактированный

- переосмысление

- относиться

- Рекомендации

- привязка

- область

- районы

- регулярно

- правила

- регуляторы

- Отношения

- надежность

- полагаться

- остатки

- удаление

- заменить

- представлять

- Запросы

- требовать

- обязательный

- требование

- Требования

- ресурс

- Полезные ресурсы

- ответственность

- ответственный

- ОТДЫХ

- обзоре

- Роли

- роли

- Бег

- работает

- главная

- то же

- Сценарии

- сфера

- разделах

- безопасный

- безопасно

- безопасность

- посмотреть

- посылает

- чувствительный

- сервер

- обслуживание

- поставщики услуг

- Услуги

- семь

- Поделиться

- общие

- Шоу

- подпись

- подпись

- просто

- упростить

- So

- Соцсети

- Решение

- Решения

- некоторые

- специализированный

- конкретный

- конкретно

- указанный

- речь

- Распознавание речи

- речи в текст

- площадь

- стандарт

- Начало

- и политические лидеры

- Шаги

- диск

- магазин

- хранить

- поток

- потоковый

- сильный

- сильная

- предмет

- такие

- достаточный

- поставка

- поддержка

- Поддержка

- Убедитесь

- задачи

- технологии

- телеком

- временный

- текст

- чем

- который

- Ассоциация

- их

- Их

- тогда

- Там.

- Эти

- они

- сторонние

- этой

- время

- в

- след

- специалистов

- Запись

- транзит

- перевозки

- траверс

- два

- напишите

- Типы

- понимать

- использование

- прецедент

- используемый

- использования

- через

- действительный

- VALIDATE

- Проверка

- различный

- меняться

- проверка

- версия

- с помощью

- Видео

- тома

- хотеть

- законопроект

- Путь..

- we

- Web

- веб-сервисы

- ЧТО Ж

- Что

- когда

- который

- в то время как

- КТО

- широко

- будете

- в

- без

- работает

- письменный

- Ты

- ВАШЕ

- зефирнет