Время чтения: 3 минут

Цифровая трансформация создает множество новых возможностей для современного бизнеса, но также увеличивает риски для безопасности их данных и информационных активов. Кажется, что каждый новый день несет в себе потенциальные опасности — от атак «на земле» до новых разновидностей программ-вымогателей. Поскольку злоумышленники постоянно внедряют инновации, разработка надежной архитектуры информационной безопасности, достаточно устойчивой для защиты от еще неизвестных угроз, может стать настоящей проблемой.

Вот почему крайне важно принять Zero Trust модель информационной безопасности. Поместить нулевое доверие в центр вашей архитектуры безопасности означает отказаться от идеи о том, что внутри периметра корпоративной сети существует зона, в которой всему трафику можно доверять. Это означает отмену «Разрешения по умолчанию» — для действий пользователя, трафика и выполнения неизвестных файлов — во всей вашей ИТ-среде. Это означает сегментацию сети, ограничение горизонтального перемещения и отмену разрешений по умолчанию. Нулевое доверие предполагает, что каждое неизвестное — файл, пакет данных или действие пользователя — несет в себе риск и стремится идентифицировать и сдержать Найти потенциальные риски, чтобы защититься как от завтрашних, так и от вчерашних угроз.

Нулевое доверие может стать основой для вашей архитектуры информационной безопасности, но это также и образ мышления. Эти три центральные концепции лежат в его основе.

1. Никогда не доверяйте, всегда проверяйте.

Вы должны перестать думать, что пользователям и устройствам внутри периметра вашей сети можно доверять. Вместо этого предположите, что весь трафик представляет собой потенциально опасный трафик, пока не доказано обратное.

2. Защитите данные клиентов и бизнеса.

Zero Trust По сути, это подход, ориентированный на данные. Защита ваших данных начинается с тщательного понимания того, где они хранятся, как используются, почему они конфиденциальны и что может подвергнуть их риску.

3. Постоянно контролируйте свою инфраструктуру и сетевой трафик.

Постоянный мониторинг и регистрация всего трафика, проходящего через вашу сеть, имеет решающее значение для предотвращения превращения вторжений в нарушения.

Кроме того, создание архитектуры нулевого доверия в вашей ИТ-экосистеме — это непрерывный процесс, в котором участвуют технологии, процессы и люди. Это предполагает изменение того, как сотрудники, а не только бизнес- или ИТ-руководители, думают о доступе к данным, безопасности и рисках. Вот пять наиболее важных шагов, которые необходимо предпринять, чтобы ваша организация встала на этот путь.

1. Измените свое мышление

Вместо того, чтобы думать: «Как мне защитить свою сеть от злоумышленников?» вам следует спросить: «Как я могу создать набор средств защиты, который будет путешествовать с моими данными, где бы они ни находились?» и «Как я могу гарантировать, что безопасность занимает центральное место во всех наших цифровых бизнес-процессах?»

2. Сопоставьте данные и потоки транзакций внутри вашей организации.

Понимание того, где находятся ваши данные и как они движутся, — вот с чего начинается принцип нулевого доверия. Соберите полную инвентаризацию активов данных с помощью диаграммы потока данных, которая показывает, как ваши данные создаются, собираются, используются и хранятся.

3. Определите микропериметры вокруг конфиденциальных данных.

Устанавливая микропериметры, вы устанавливаете строгие правила и политики контроля доступа, которые обеспечивают безопасность данных независимо от того, где находятся ваши пользователи, их устройства или службы, к которым они получают доступ.

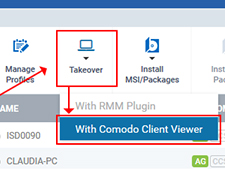

4. Подтвердить каждую устройство и конечная точка.

Неизвестным устройствам никогда не следует разрешать доступ к сети вашей организации, если на них не установлены средства контроля безопасности, которыми вы можете управлять и администрировать. Убедитесь, что у вас есть возможности детального обнаружения устройств.

5. Постоянно контролируйте свою экосистему нулевого доверия.

После того как вы определили микропериметры вокруг ваших наиболее конфиденциальных хранилищ данных, установили детальный контроль доступа и внедрили решение, которое дает вам полную видимость подключенных конечных точек, вам необходимо будет отслеживать эти системы на постоянной основе.

Достичь нулевого доверия во всей ИТ-среде вашей организации непросто. Однако ежегодные потери от киберпреступности превышают 3 триллиона долларов в год по всему миру, и, по прогнозам, будет продолжать расти, преимущества от разработки надежной и по-настоящему эффективной защиты никогда не были такими большими.

Если вы сможете объединить заинтересованные стороны со всего бизнеса для поддержки инициативы «Нулевое доверие», вы создадите более устойчивую систему кибербезопасности и будете готовы лучше воспользоваться многочисленными преимуществами цифровой трансформации.

Чтобы узнать больше о том, как встроить нулевое доверие в основу архитектуры информационной безопасности вашей организации, загрузите нашу новую электронную книгу «Предотвращение взломов путем создания архитектуры нулевого доверия," сегодня.

![]()

сообщение Предотвращение нарушений с помощью архитектуры безопасности с нулевым доверием: контрольный список Появившийся сначала на Новости Comodo и информация об интернет-безопасности.

- Коинсмарт. Лучшая в Европе биржа биткойнов и криптовалют.

- Платоблокчейн. Интеллект метавселенной Web3. Расширение знаний. БЕСПЛАТНЫЙ ДОСТУП.

- КриптоХок. Альткоин Радар. Бесплатная пробная версия.

- Источник: https://blog.comodo.com/it-security/breach-prevention-with-zero-trust-security-architecture-a-checklist/

- "

- a

- О нас

- доступ

- доступа

- через

- действия

- управлять

- плюс

- против

- Все

- всегда

- годовой

- подхода

- архитектура

- около

- Активы

- основа

- становление

- Преимущества

- Заблокировать

- нарушение

- нарушения

- приносить

- строить

- Строительство

- бизнес

- бизнес

- возможности

- захватить

- центральный

- вызов

- изменение

- полный

- комплексный

- подключенный

- постоянно

- продолжать

- контроль

- контрольная

- Основные

- Корпоративное

- создали

- Создающий

- критической

- решающее значение

- клиент

- киберпреступности

- Информационная безопасность

- данным

- доступ к данным

- безопасность данных

- день

- Проект

- развивающийся

- устройство

- Устройства

- Интернет

- цифровое преобразование

- открытие

- Дисплей

- скачать

- каждый

- экосистема

- Эффективный

- сотрудников

- Конечная точка

- Окружающая среда

- установить

- установленный

- Во-первых,

- Год основания

- от

- принципиально

- ГЛОБАЛЬНО

- большой

- здесь

- Как

- How To

- HTTPS

- идея

- определения

- в XNUMX году

- повышение

- информация

- информационная безопасность

- Инфраструктура

- Инициатива

- инновации

- Интернет

- Internet Security

- инвентаризация

- IT

- Сохранить

- Лидеры

- УЧИТЬСЯ

- потери

- управлять

- карта

- Вопрос

- означает

- может быть

- модель

- монитор

- БОЛЕЕ

- самых

- движение

- сеть

- сетевой трафик

- Новости

- постоянный

- Возможности

- организация

- в противном случае

- Прохождение

- Люди

- сборах

- потенциал

- предупреждение

- предотвращение

- процесс

- Процессы

- для защиты

- обеспечивать

- вымогателей

- RE

- упругий

- Снижение

- рисках,

- условиями,

- безопасность

- Услуги

- набор

- просто

- So

- Решение

- деформации

- поддержка

- системы

- технологии

- Ассоциация

- мышление

- угрозы

- три

- Через

- по всему

- время

- сегодня

- вместе

- завтра

- трафик

- сделка

- трансформация

- путешествовать

- Доверие

- надежных

- понимание

- пользователей

- проверить

- видимость

- Богатство

- Что

- в

- год

- ВАШЕ

- нуль

- нулевое доверие

![Решение 3 самых распространенных проблем безопасности веб-сайта [вебинар] Решение 3 самых распространенных проблем безопасности веб-сайта [вебинар]](https://platoblockchain.com/wp-content/uploads/2023/03/solving-the-3-most-common-website-security-problems-webinar.png)