Краткое изложение того, что произошло с Emotet с момента его возвращения в ноябре 2021 года.

Emotet — это семейство вредоносных программ, активное с 2014 года, которым управляет группа киберпреступников, известная как Mealybug или TA542. Хотя он начинался как банковский троян, позже он превратился в ботнет, который стал одной из самых распространенных угроз во всем мире. Emotet распространяется через спам-письма; он может извлекать информацию из взломанных компьютеров и доставлять на них сторонние вредоносные программы. Операторы Emotet не очень разборчивы в своих целях, устанавливая свои вредоносные программы на системы, принадлежащие как частным лицам, так и компаниям и более крупным организациям.

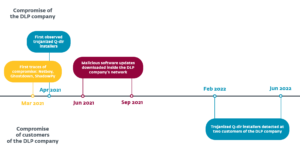

В январе 2021 года Emotet стал мишенью демонтаж в результате международных совместных усилий восьми стран, координируемых Евроюстом и Европолом. Однако, несмотря на эту операцию, Эмотет вернулся к жизни в ноябре 2021 года.

- Emotet запустил несколько спам-кампаний, так как он снова появился после удаления.

- С тех пор Mealybug создал несколько новых модулей и несколько раз обновлял и улучшал все существующие модули.

- Впоследствии операторы Emotet приложили немало усилий, чтобы избежать мониторинга и отслеживания ботнета с момента его возвращения.

- В настоящее время Emotet молчит и неактивен, скорее всего, из-за того, что не удалось найти эффективный новый вектор атаки.

Спам-кампании

После возвращения, за которым последовали многочисленные спам-кампании в конце 2021 года, в начале 2022 года эти тенденции продолжились. мы зарегистрировались несколько спам-кампаний, запущенных операторами Emotet. В это время Emotet распространялся в основном через вредоносные документы Microsoft Word и Microsoft Excel со встроенными макросами VBA.

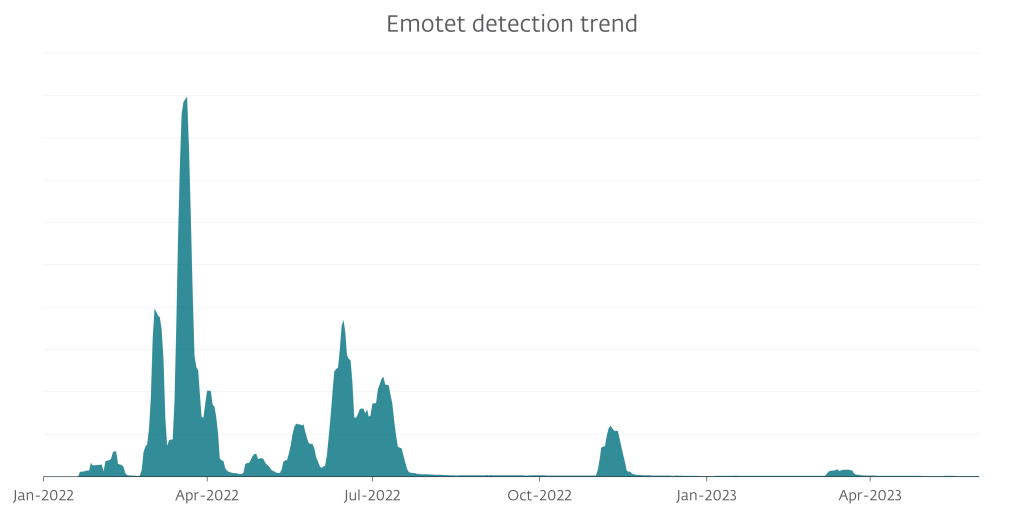

В июле 2022 года Microsoft изменила правила игры для всех семейств вредоносных программ, таких как Emotet и Qbot, которые использовали фишинговые электронные письма с вредоносным документом в качестве метода распространения, отключив макросы VBA в документах, полученных из Интернета. Это изменение было объявило компанией Microsoft в начале года и первоначально развернутой в начале апреля, но обновление было отменено из-за отзывов пользователей. Окончательное развертывание произошло в конце июля 2022 года, и, как видно на рис. 2, обновление привело к значительному сокращению компрометации Emotet; мы не наблюдали какой-либо значительной активности летом 2022 года.

Отключение основного вектора атаки Emotet заставило его операторов искать новые способы компрометации своих целей. мучнистый червец начал экспериментировать с вредоносными файлами LNK и XLL, но когда 2022 год подходил к концу, операторы Emotet изо всех сил пытались найти новый вектор атаки, который был бы столь же эффективен, как макросы VBA. В 2023 году они провели три самостоятельных кампании по борьбе с вредоносным спамом, каждая из которых проверяла немного отличающийся способ вторжения и метод социальной инженерии. Однако сокращение масштабов атак и постоянные изменения в подходе могут свидетельствовать о неудовлетворенности результатами.

Первая из этих трех кампаний произошла примерно 8 марта.th, 2023 г., когда ботнет Emotet начал распространять документы Word, замаскированные под счета, со встроенными вредоносными макросами VBA. Это было довольно странно, потому что макросы VBA были отключены Microsoft по умолчанию, поэтому жертвы не могли запускать встроенный вредоносный код.

Во время своей второй кампании между 13 мартаth и 18 мартаth, злоумышленники, по-видимому, признали эти недостатки и, помимо использования подхода цепочки ответов, также переключились с макросов VBA на файлы OneNote (ONE) со встроенными сценариями VBScript. Если жертвы открывали файл, их встречало то, что выглядело как защищенная страница OneNote, с просьбой нажать кнопку «Просмотр», чтобы увидеть содержимое. За этим графическим элементом скрывался VBScript, настроенный на загрузку DLL Emotet.

Несмотря на предупреждение OneNote о том, что это действие может привести к вредоносному контенту, люди, как правило, по привычке нажимают на подобные подсказки и, таким образом, потенциально могут позволить злоумышленникам скомпрометировать их устройства.

Последняя кампания, наблюдаемая в телеметрии ESET, была запущена 20 марта.th, воспользовавшись приближающейся датой уплаты подоходного налога в США. Вредоносные электронные письма, отправляемые ботнетом, якобы исходили от Налоговой службы США (IRS) и содержали вложенный архивный файл с именем W-9 form.zip. Прилагаемый ZIP-файл содержал документ Word со встроенным вредоносным макросом VBA, который предполагаемая жертва, вероятно, должна была использовать. включить. Помимо этой кампании, нацеленной конкретно на США, мы также наблюдали за другой кампанией с использованием встроенных сценариев VBScript и подхода OneNote, которая проводилась в то же время.

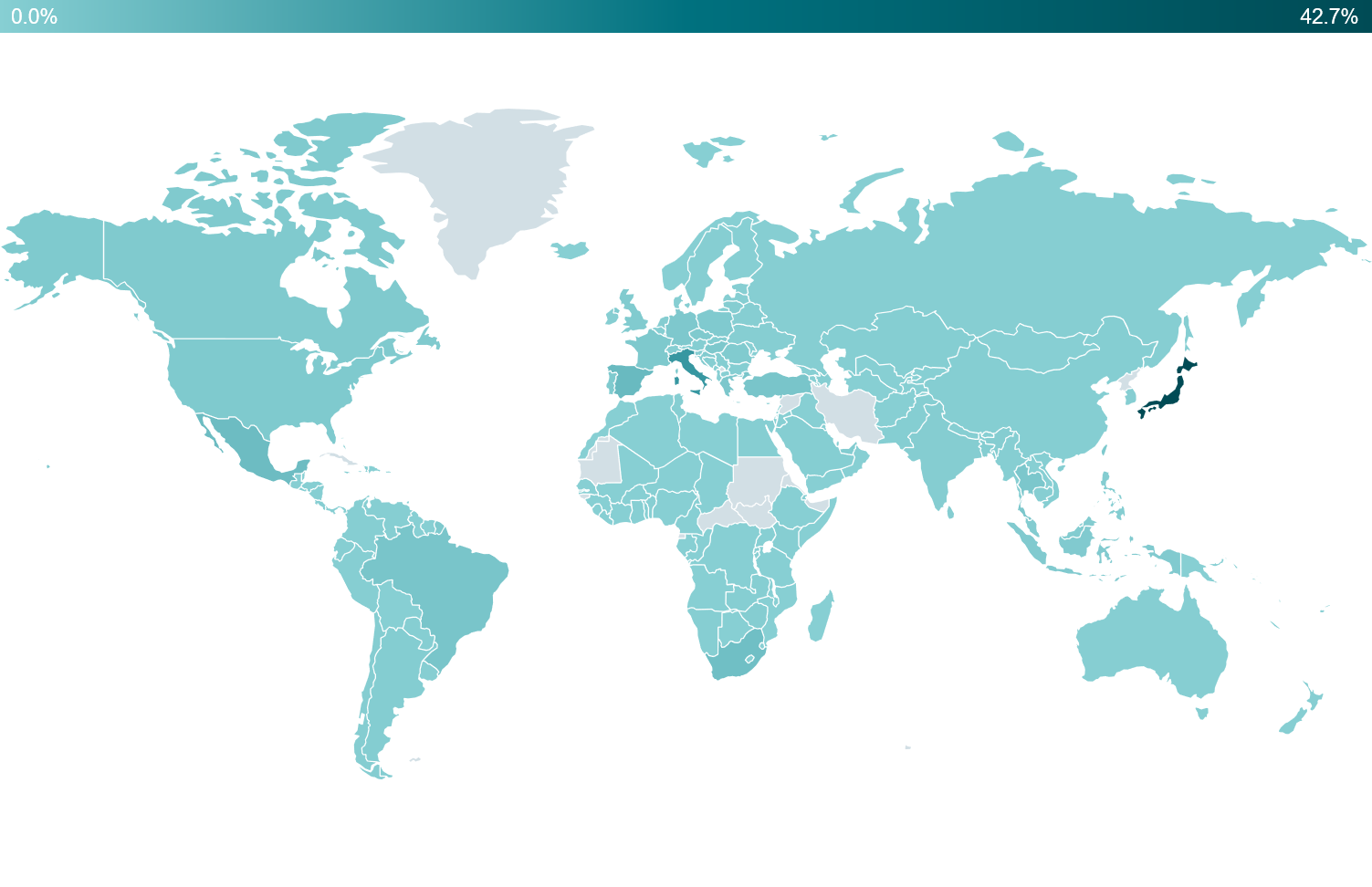

Как видно на рисунке 3, большинство атак, обнаруженных ESET, были направлены на Японию (43%), Италию (13%), хотя эти цифры могут быть необъективными из-за большой базы пользователей ESET в этих регионах. После удаления этих двух ведущих стран (чтобы сосредоточиться на остальном мире) на рисунке 4 видно, что остальной мир также пострадал: Испания (5%) на третьем месте, за ней следует Мексика (5%). %) и ЮАР (4%).

Улучшенная защита и обфускация

После своего повторного появления Emotet получил несколько обновлений. Первая примечательная особенность заключается в том, что ботнет сменил свою криптографическую схему. До удаления Emotet использовал RSA в качестве основной асимметричной схемы, а после повторного появления ботнет начал использовать криптографию на основе эллиптических кривых. В настоящее время каждый модуль Downloader (также называемый основным модулем) поставляется с двумя встроенными открытыми ключами. Один используется для протокола обмена ключами Диффи-Хеллмана на эллиптических кривых, а другой используется для проверки подписи — алгоритма цифровой подписи.

Помимо обновления вредоносного ПО Emotet до 64-битной архитектуры, Mealybug также реализовала несколько новых обфускаций для защиты своих модулей. Первая заметная запутанность — это выравнивание потока управления, которое может значительно замедлить анализ и поиск интересных частей кода в модулях Emotet.

Mealybug также реализовал и улучшил реализацию многих методов рандомизации, наиболее заметными из которых являются рандомизация порядка элементов структуры и рандомизация инструкций, вычисляющих константы (константы маскируются).

Еще одно обновление, о котором стоит упомянуть, произошло в последнем квартале 2022 года, когда модули начали использовать очереди таймеров. При этом основная функция модулей и коммуникационная часть модулей были установлены как функция обратного вызова, которая вызывается несколькими потоками, и все это сочетается с выравниванием потока управления, где значение состояния, которое управляет тем, какой блок кода который должен быть вызван, распределяется между потоками. Эта запутанность создает еще одно препятствие для анализа и еще более затрудняет отслеживание потока выполнения.

Новые модули

Чтобы оставаться прибыльным и распространенным вредоносным ПО, Mealybug внедрил несколько новых модулей, показанных желтым цветом на рис. 5. Некоторые из них были созданы в качестве защитного механизма для ботнета, другие — для более эффективного распространения вредоносного ПО, который крадет информацию, которая может быть использована для кражи денег жертвы.

Рисунок 5. Наиболее часто используемые модули Emotet. Красный существовал до тейкдауна; желтый появился после камбэка

Похититель электронной почты Thunderbird и похититель контактов Thunderbird

Emotet распространяется через спам-письма, и люди часто доверяют этим письмам, потому что Emotet успешно использует технику захвата потока электронной почты. Перед удалением Emotet использовал модули, которые мы называем Outlook Contact Stealer и Outlook Email Stealer, которые были способны красть электронные письма и контактную информацию из Outlook. Но поскольку не все используют Outlook, после закрытия Emotet сосредоточился также на бесплатном альтернативном почтовом приложении — Thunderbird.

Emotet может развернуть на скомпрометированном компьютере модуль Thunderbird Email Stealer, который (как следует из названия) способен красть электронные письма. Модуль выполняет поиск в файлах Thunderbird, содержащих полученные сообщения (в формате MBOX), и крадет данные из нескольких полей, включая отправителя, получателей, тему, дату и содержимое сообщения. Затем вся украденная информация отправляется на C&C-сервер для дальнейшей обработки.

Вместе с Thunderbird Email Stealer Emotet также развертывает Thunderbird Contact Stealer, который способен украсть контактную информацию из Thunderbird. Этот модуль также выполняет поиск в файлах Thunderbird, на этот раз ищет как полученные, так и отправленные сообщения. Разница в том, что этот модуль просто извлекает информацию из От:, В:, CC: и Cc: полей и создает внутренний граф того, кто с кем общался, где узлы — это люди, и между двумя людьми есть ребро, если они общались друг с другом. На следующем этапе модуль упорядочивает украденные контакты, начиная с наиболее взаимосвязанных людей, и отправляет эту информацию на C&C-сервер.

Все эти усилия дополняются двумя дополнительными модулями (которые существовали уже до удаления) — модулем MailPassView Stealer и модулем Spammer. MailPassView Stealer использует законный инструмент NirSoft для восстановления пароля и крадет учетные данные из почтовых приложений. Когда украденные электронные письма, учетные данные и информация о том, кто контактирует с кем, обрабатываются, Mealybug создает вредоносные электронные письма, которые выглядят как ответ на ранее украденные разговоры, и отправляет эти электронные письма вместе с украденными учетными данными в модуль Spammer, который использует эти учетные данные для отправки. вредоносные ответы на предыдущие разговоры по электронной почте через SMTP.

Похититель кредитных карт Google Chrome

Как следует из названия, Google Chrome Credit Card Stealer крадет информацию о кредитных картах, хранящихся в браузере Google Chrome. Для этого модуль использует статически связанную библиотеку SQLite3 для доступа к файлу базы данных веб-данных, обычно расположенному в %LOCALAPPDATA%GoogleChromeUser DataDefaultВеб-данные. Модуль запрашивает таблицу кредитные карты для имя_карты, expire_month, expire_yearи card_number_encrypted, содержащий информацию о кредитных картах, сохраненную в профиле Google Chrome по умолчанию. На последнем шаге значение card_number_encrypted расшифровывается с использованием ключа, хранящегося в %LOCALAPPDATA%GoogleChromeПользовательские данныеЛокальный файл состояния и вся информация отправляется на C&C-сервер.

Модули Systeminfo и Hardwareinfo

Вскоре после возвращения Emotet, в ноябре 2021 года, появился новый модуль, который мы называем Systeminfo. Этот модуль собирает информацию о скомпрометированной системе и отправляет ее на C&C-сервер. Собранная информация состоит из:

- Выход SystemInfo команду

- Выход IPCONFIG / все команду

- Выход нлтест /dclist: команда (удалена в октябре 2022 г.)

- Список процессов

- Время безотказной работы (получено через GetTickCount) в секундах (удалено в октябре 2022 г.)

In Октябрь 2022 Операторы Emotet выпустили еще один новый модуль, который мы называем Hardwareinfo. Несмотря на то, что он не крадет исключительно информацию об оборудовании скомпрометированной машины, он служит дополнительным источником информации для модуля Systeminfo. Этот модуль собирает со взломанной машины следующие данные:

- имя компьютера

- Имя пользователя

- Информация о версии ОС, включая основные и дополнительные номера версий

- ID сессии

- Строка бренда процессора

- Информация о размере и использовании оперативной памяти

Оба модуля имеют одну основную цель — проверить, исходит ли сообщение от законно скомпрометированной жертвы или нет. Emotet был, особенно после своего возвращения, действительно горячей темой в индустрии компьютерной безопасности и среди исследователей, поэтому Mealybug приложил немало усилий, чтобы защитить себя от отслеживания и мониторинга своей деятельности. Благодаря информации, собранной этими двумя модулями, которые не только собирают данные, но и содержат приемы анти-трекинга и анти-анализа, возможности Mealybug отличать реальных жертв от деятельности исследователей вредоносных программ или песочниц были значительно улучшены.

Что дальше?

Согласно исследованиям ESET и телеметрии, обе эпохи ботнета были тихими с начала апреля 2023 года. В настоящее время остается неясным, является ли это очередным отпуском для авторов, пытаются ли они найти новый эффективный вектор заражения или есть кто-то новый, управляющий ботнетом.

Несмотря на то, что мы не можем подтвердить слухи о том, что одна или обе Эпохи ботнета были проданы кому-то в январе 2023 года, мы заметили необычную активность на одной из Эпох. Новейшее обновление модуля загрузчика содержало новую функциональность, которая регистрирует внутренние состояния модуля и отслеживает его выполнение в файл. C: JSmithLoader (Рисунок 6, Рисунок 7). Поскольку этот файл должен существовать, чтобы на самом деле что-то регистрировать, эта функциональность выглядит как результат отладки для тех, кто не полностью понимает, что делает модуль и как он работает. Кроме того, в то время ботнет также широко распространял модули Spammer, которые считаются более ценными для Mealybug, поскольку исторически они использовали эти модули только на машинах, которые они считали безопасными.

Какое бы объяснение того, почему ботнет сейчас молчит, было правдой, Emotet был известен своей эффективностью, и его операторы приложили усилия для восстановления и обслуживания ботнета и даже добавили некоторые улучшения, поэтому следите за нашим блогом, чтобы узнать, что принесет будущее. нас.

ESET Research предлагает частные аналитические отчеты об APT и потоки данных. По любым вопросам, связанным с этой услугой, посетите ESET Аналитика угроз стр.

МНК

Файлы

| SHA-1 | Имя файла | Имя обнаружения ESET | Описание |

|---|---|---|---|

| D5FDE4A0DF9E416DE02AE51D07EFA8D7B99B11F2 | Нет | Win64/Emotet.AL | Модуль Emotet Systeminfo. |

| 1B6CFE35EF42EB9C6E19BCBD5A3829458C856DBC | Нет | Win64/Emotet.AL | Модуль Emotet Hardwareinfo. |

| D938849F4C9D7892CD1558C8EDA634DADFAD2F5A | Нет | Win64/Emotet.AO | Модуль Emotet Google Chrome Credit Card Stealer. |

| 1DF4561C73BD35E30B31EEE62554DD7157AA26F2 | Нет | Win64/Emotet.AL | Модуль Emotet Thunderbird Email Stealer. |

| 05EEB597B3A0F0C7A9E2E24867A797DF053AD860 | Нет | Win64/Emotet.AL | Модуль Emotet Thunderbird Contact Stealer. |

| 0CEB10940CE40D1C26FC117BC2D599C491657AEB | Нет | Win64/Emotet.AQ | Модуль Emotet Downloader, версия с обфускацией очереди таймера. |

| 8852B81566E8331ED43AB3C5648F8D13012C8A3B | Нет | Win64/Emotet.AL | Модуль Emotet Downloader, версия x64. |

| F2E79EC201160912AB48849A5B5558343000042E | Нет | Win64/Emotet.AQ | Модуль Emotet Downloader, версия с отладочными строками. |

| CECC5BBA6193D744837E689E68BC25C43EDA7235 | Нет | Win32/Emotet.DG | Модуль Emotet Downloader, версия x86. |

Cеть

| IP | Домен | Хостинг провайдер | Первый раз увидел | Подробнее |

|---|---|---|---|---|

| 1.234.2[.]232 | Нет | СК Широкополосный Co Ltd | Нет | Нет |

| 1.234.21[.]73 | Нет | СК Широкополосный Co Ltd | Нет | Нет |

| 5.9.116[.]246 | Нет | Хетцнер Онлайн ООО | Нет | Нет |

| 5.135.159[.]50 | Нет | ОВХ САС | Нет | Нет |

| 27.254.65[.]114 | Нет | CS LOXINFO Публичная компания с ограниченной ответственностью. | Нет | Нет |

| 37.44.244[.]177 | Нет | Хостингер Интернэшнл Лимитед | Нет | Нет |

| 37.59.209[.]141 | Нет | Злоупотребление-C Роль | Нет | Нет |

| 37.187.115[.]122 | Нет | ОВХ САС | Нет | Нет |

| 45.71.195[.]104 | Нет | NET ALTERNATIVA PROVEDOR DE INTERNET LTDA – ME | Нет | Нет |

| 45.79.80[.]198 | Нет | Linode | Нет | Нет |

| 45.118.115[.]99 | Нет | Асеп Бамбанг Гунаван | Нет | Нет |

| 45.176.232[.]124 | Нет | CABLE Y TELECOMUNICACIONES DE COLOMBIA SAS (CABLETELCO) | Нет | Нет |

| 45.235.8[.]30 | Нет | WIKINET ТЕЛЕКОММУНИКАЦИОННЫЕ УСЛУГИ | Нет | Нет |

| 46.55.222[.]11 | Нет | DCC | Нет | Нет |

| 51.91.76[.]89 | Нет | ОВХ САС | Нет | Нет |

| 51.161.73[.]194 | Нет | ОВХ САС | Нет | Нет |

| 51.254.140[.]238 | Нет | Злоупотребление-C Роль | Нет | Нет |

| 54.37.106[.]167 | Нет | ОВХ САС | Нет | Нет |

| 54.37.228[.]122 | Нет | ОВХ САС | Нет | Нет |

| 54.38.242[.]185 | Нет | ОВХ САС | Нет | Нет |

| 59.148.253[.]194 | Нет | ХОЗЯЙСТВЕННЫЙ МАСТЕР | Нет | Нет |

| 61.7.231[.]226 | Нет | IP-сеть CAT Telecom | Нет | Нет |

| 61.7.231[.]229 | Нет | Коммуникационный орган Таиланда, CAT | Нет | Нет |

| 62.171.178[.]147 | Нет | Контабо ГмбХ | Нет | Нет |

| 66.42.57[.]149 | Нет | Компания Константа, ООО | Нет | Нет |

| 66.228.32[.]31 | Нет | Linode | Нет | Нет |

| 68.183.93[.]250 | Нет | DigitalOcean, LLC | Нет | Нет |

| 72.15.201[.]15 | Нет | Флексеншиал Колорадо Корп. | Нет | Нет |

| 78.46.73[.]125 | Нет | Hetzner Online GmbH – Контактное лицо, ORG-HOA1-RIPE | Нет | Нет |

| 78.47.204[.]80 | Нет | Хетцнер Онлайн ООО | Нет | Нет |

| 79.137.35[.]198 | Нет | ОВХ САС | Нет | Нет |

| 82.165.152[.]127 | Нет | 1 и 1 IONOS SE | Нет | Нет |

| 82.223.21[.]224 | Нет | ИОНОС СЕ | Нет | Нет |

| 85.214.67[.]203 | Нет | Страто АГ | Нет | Нет |

| 87.106.97[.]83 | Нет | ИОНОС СЕ | Нет | Нет |

| 91.121.146[.]47 | Нет | ОВХ САС | Нет | Нет |

| 91.207.28[.]33 | Нет | ООО Оптима Телеком. | Нет | Нет |

| 93.104.209[.]107 | Нет | MNET | Нет | Нет |

| 94.23.45[.]86 | Нет | ОВХ САС | Нет | Нет |

| 95.217.221[.]146 | Нет | Хетцнер Онлайн ООО | Нет | Нет |

| 101.50.0[.]91 | Нет | ПТ. Беон Интермедиа | Нет | Нет |

| 103.41.204[.]169 | Нет | Система PT Infinys, Индонезия | Нет | Нет |

| 103.43.75[.]120 | Нет | администратор ООО «Чопа» | Нет | Нет |

| 103.63.109[.]9 | Нет | Нгуен Нху Тхань | Нет | Нет |

| 103.70.28[.]102 | Нет | Нгуен Тхи Оан | Нет | Нет |

| 103.75.201[.]2 | Нет | ИРТ-CDNPLUSCOLTD-TH | Нет | Нет |

| 103.132.242[.]26 | Нет | Сеть Ишана | Нет | Нет |

| 104.131.62[.]48 | Нет | DigitalOcean, LLC | Нет | Нет |

| 104.168.155[.]143 | Нет | ООО Хоствиндс. | Нет | Нет |

| 104.248.155[.]133 | Нет | DigitalOcean, LLC | Нет | Нет |

| 107.170.39[.]149 | Нет | DigitalOcean, LLC | Нет | Нет |

| 110.232.117[.]186 | Нет | РэкКорп | Нет | Нет |

| 115.68.227[.]76 | Нет | СМАЙЛСЕРВ | Нет | Нет |

| 116.124.128[.]206 | Нет | ИРТ-КРНИЦ-КР | Нет | Нет |

| 116.125.120[.]88 | Нет | ИРТ-КРНИЦ-КР | Нет | Нет |

| 118.98.72[.]86 | Нет | PT Telkom, Индонезия APNIC Resources Management | Нет | Нет |

| 119.59.103[.]152 | Нет | 453 Ладплакут Джоракаэбуа | Нет | Нет |

| 119.193.124[.]41 | Нет | IP-менеджер | Нет | Нет |

| 128.199.24[.]148 | Нет | DigitalOcean, LLC | Нет | Нет |

| 128.199.93[.]156 | Нет | DigitalOcean, LLC | Нет | Нет |

| 128.199.192[.]135 | Нет | DigitalOcean, LLC | Нет | Нет |

| 129.232.188[.]93 | Нет | Xneelo (Pty) Ltd. | Нет | Нет |

| 131.100.24[.]231 | Нет | ЭВЕО СА | Нет | Нет |

| 134.122.66[.]193 | Нет | DigitalOcean, LLC | Нет | Нет |

| 139.59.56[.]73 | Нет | DigitalOcean, LLC | Нет | Нет |

| 139.59.126[.]41 | Нет | Администратор Digital Ocean Inc. | Нет | Нет |

| 139.196.72[.]155 | Нет | Ханчжоу Alibaba Advertising Co., Ltd. | Нет | Нет |

| 142.93.76[.]76 | Нет | DigitalOcean, LLC | Нет | Нет |

| 146.59.151[.]250 | Нет | ОВХ САС | Нет | Нет |

| 146.59.226[.]45 | Нет | ОВХ САС | Нет | Нет |

| 147.139.166[.]154 | Нет | Alibaba (США) Technology Co., Ltd. | Нет | Нет |

| 149.56.131[.]28 | Нет | ОВХ САС | Нет | Нет |

| 150.95.66[.]124 | Нет | Администратор GMO Internet Inc. | Нет | Нет |

| 151.106.112[.]196 | Нет | Хостингер Интернэшнл Лимитед | Нет | Нет |

| 153.92.5[.]27 | Нет | Хостингер Интернэшнл Лимитед | Нет | Нет |

| 153.126.146[.]25 | Нет | IRT-JPNIC-JP | Нет | Нет |

| 159.65.3[.]147 | Нет | DigitalOcean, LLC | Нет | Нет |

| 159.65.88[.]10 | Нет | DigitalOcean, LLC | Нет | Нет |

| 159.65.140[.]115 | Нет | DigitalOcean, LLC | Нет | Нет |

| 159.69.237[.]188 | Нет | Hetzner Online GmbH – Контактное лицо, ORG-HOA1-RIPE | Нет | Нет |

| 159.89.202[.]34 | Нет | DigitalOcean, LLC | Нет | Нет |

| 160.16.142[.]56 | Нет | IRT-JPNIC-JP | Нет | Нет |

| 162.243.103[.]246 | Нет | DigitalOcean, LLC | Нет | Нет |

| 163.44.196[.]120 | Нет | ГМО-Z от NetDesign Holdings Co., Ltd. | Нет | Нет |

| 164.68.99[.]3 | Нет | Контабо ГмбХ | Нет | Нет |

| 164.90.222[.]65 | Нет | DigitalOcean, LLC | Нет | Нет |

| 165.22.230[.]183 | Нет | DigitalOcean, LLC | Нет | Нет |

| 165.22.246[.]219 | Нет | DigitalOcean, LLC | Нет | Нет |

| 165.227.153[.]100 | Нет | DigitalOcean, LLC | Нет | Нет |

| 165.227.166[.]238 | Нет | DigitalOcean, LLC | Нет | Нет |

| 165.227.211[.]222 | Нет | DigitalOcean, LLC | Нет | Нет |

| 167.172.199[.]165 | Нет | DigitalOcean, LLC | Нет | Нет |

| 167.172.248[.]70 | Нет | DigitalOcean, LLC | Нет | Нет |

| 167.172.253[.]162 | Нет | DigitalOcean, LLC | Нет | Нет |

| 168.197.250[.]14 | Нет | Омар Ансельмо Риполл (TDC NET) | Нет | Нет |

| 169.57.156[.]166 | Нет | SoftLayer | Нет | Нет |

| 172.104.251[.]154 | Нет | Подключенное облако Akamai | Нет | Нет |

| 172.105.226[.]75 | Нет | Подключенное облако Akamai | Нет | Нет |

| 173.212.193[.]249 | Нет | Контабо ГмбХ | Нет | Нет |

| 182.162.143[.]56 | Нет | ИРТ-КРНИЦ-КР | Нет | Нет |

| 183.111.227[.]137 | Нет | Корея Телеком | Нет | Нет |

| 185.4.135[.]165 | Нет | ENARTIA, единственный член SA | Нет | Нет |

| 185.148.168[.]15 | Нет | Злоупотребление-C Роль | Нет | Нет |

| 185.148.168[.]220 | Нет | Злоупотребление-C Роль | Нет | Нет |

| 185.168.130[.]138 | Нет | НОК GigaCloud | Нет | Нет |

| 185.184.25[.]78 | Нет | MUV Bilisim ve Telekomunikasyon Hizmetleri Ltd. Sti. | Нет | Нет |

| 185.244.166[.]137 | Нет | Ян Филипп Вальдекер торгует как LUMASERV Systems | Нет | Нет |

| 186.194.240[.]217 | Нет | SEMPER TELECOMUNICACOES LTDA | Нет | Нет |

| 187.63.160[.]88 | Нет | BITCOM ПОСТАВЩИК ИНТЕРНЕТ-УСЛУГ ЛТДА | Нет | Нет |

| 188.44.20[.]25 | Нет | Компания по оказанию услуг связи A1 Makedonija DOOEL Скопье | Нет | Нет |

| 190.90.233[.]66 | Нет | INTERNEXA Brasil Operadora de Telecomunicações SA | Нет | Нет |

| 191.252.103[.]16 | Нет | Locaweb Services de Internet S/A | Нет | Нет |

| 194.9.172[.]107 | Нет | Злоупотребление-C Роль | Нет | Нет |

| 195.77.239[.]39 | Нет | TELEFONICA DE ESPANA SAU | Нет | Нет |

| 195.154.146[.]35 | Нет | Злоупотребление Scaleway, ORG-ONLI1-RIPE | Нет | Нет |

| 196.218.30[.]83 | Нет | Роль контакта с данными TE | Нет | Нет |

| 197.242.150[.]244 | Нет | Африхост (Пти) ООО | Нет | Нет |

| 198.199.65[.]189 | Нет | DigitalOcean, LLC | Нет | Нет |

| 198.199.98[.]78 | Нет | DigitalOcean, LLC | Нет | Нет |

| 201.94.166[.]162 | Нет | Claro NXT Telecomunicacoes Ltda | Нет | Нет |

| 202.129.205[.]3 | Нет | НИПА ТЕХНОЛОДЖИ КО., ООО | Нет | Нет |

| 203.114.109[.]124 | Нет | ИРТ-ТОТ-Т | Нет | Нет |

| 203.153.216[.]46 | Нет | Исвади Исвади | Нет | Нет |

| 206.189.28[.]199 | Нет | DigitalOcean, LLC | Нет | Нет |

| 207.148.81[.]119 | Нет | Компания Константа, ООО | Нет | Нет |

| 207.180.241[.]186 | Нет | Контабо ГмбХ | Нет | Нет |

| 209.97.163[.]214 | Нет | DigitalOcean, LLC | Нет | Нет |

| 209.126.98[.]206 | Нет | GoDaddy.com, ООО | Нет | Нет |

| 210.57.209[.]142 | Нет | Андри Тамтрижанто | Нет | Нет |

| 212.24.98[.]99 | Нет | Интернет визия | Нет | Нет |

| 213.239.212[.]5 | Нет | Хетцнер Онлайн ООО | Нет | Нет |

| 213.241.20[.]155 | Нет | Контактная информация Netia Telekom SA | Нет | Нет |

| 217.182.143[.]207 | Нет | ОВХ САС | Нет | Нет |

Техники MITER ATT & CK

Эта таблица была построена с использованием версия 12 методик предприятия MITRE ATT&CK.

| тактика | ID | Имя | Описание |

|---|---|---|---|

| разведывательный | T1592.001 | Сбор информации о хосте-жертве: оборудование | Emotet собирает информацию об оборудовании скомпрометированной машины, например строку марки процессора. |

| T1592.004 | Сбор информации о хосте-жертве: конфигурации клиента | Emotet собирает информацию о конфигурации системы, такую как IPCONFIG / все и SystemInfo команды. | |

| T1592.002 | Сбор информации о хосте-жертве: программное обеспечение | Emotet извлекает список запущенных процессов. | |

| T1589.001 | Соберите информацию о личности жертвы: учетные данные | Emotet развертывает модули, которые могут красть учетные данные из браузеров и почтовых приложений. | |

| T1589.002 | Сбор информации о личности жертвы: адреса электронной почты | Emotet развертывает модули, которые могут извлекать адреса электронной почты из почтовых приложений. | |

| Развитие ресурсов | T1586.002 | Взлом учетных записей: учетные записи электронной почты | Emotet взламывает учетные записи электронной почты и использует их для распространения вредоносного спама. |

| T1584.005 | Взлом инфраструктуры: ботнет | Emotet компрометирует множество сторонних систем для создания ботнета. | |

| T1587.001 | Возможности развития: вредоносное ПО | Emotet состоит из нескольких уникальных вредоносных модулей и компонентов. | |

| T1588.002 | Получить возможности: инструмент | Emotet использует инструменты NirSoft для кражи учетных данных с зараженных машин. | |

| Первоначальный доступ | T1566 | Фишинг | Emotet отправляет фишинговые письма с вредоносными вложениями. |

| T1566.001 | Фишинг: Целевое фишинговое вложение | Emotet отправляет фишинговые электронные письма с вредоносными вложениями. | |

| Типы | T1059.005 | Интерпретатор команд и сценариев: Visual Basic | Было замечено, что Emotet использует документы Microsoft Word, содержащие вредоносные макросы VBA. |

| T1204.002 | Пользовательское выполнение: вредоносный файл | Emotet полагался на пользователей, открывающих вредоносные вложения электронной почты и выполняющих встроенные сценарии. | |

| Уклонение от защиты | T1140 | Деобфускация/декодирование файлов или информации | Модули Emotet используют зашифрованные строки и маскированные контрольные суммы имен функций API. |

| T1027.002 | Замаскированные файлы или информация: упаковка программного обеспечения | Emotet использует специальные упаковщики для защиты своей полезной нагрузки. | |

| T1027.007 | Замаскированные файлы или информация: разрешение динамического API | Emotet разрешает вызовы API во время выполнения. | |

| Доступ к учетным данным | T1555.003 | Учетные данные из хранилищ паролей: Учетные данные из веб-браузеров | Emotet получает учетные данные, сохраненные в веб-браузерах, злоупотребляя приложением NirSoft WebBrowserPassView. |

| T1555 | Учетные данные из хранилищ паролей | Emotet может красть пароли из почтовых приложений, используя приложение NirSoft MailPassView. | |

| Транспортировка | T1114.001 | Сбор электронной почты: Локальный сбор электронной почты | Emotet крадет электронные письма из приложений Outlook и Thunderbird. |

| Управление и контроль | T1071.003 | Протокол прикладного уровня: почтовые протоколы | Emotet может отправлять вредоносные электронные письма через SMTP. |

| T1573.002 | Зашифрованный канал: асимметричная криптография | Emotet использует ключи ECDH для шифрования трафика C&C. | |

| T1573.001 | Зашифрованный канал: симметричная криптография | Emotet использует AES для шифрования трафика C&C. | |

| T1571 | Нестандартный порт | Известно, что Emotet взаимодействует через нестандартные порты, такие как 7080. |

- SEO-контент и PR-распределение. Получите усиление сегодня.

- PlatoData.Network Вертикальный генеративный ИИ. Расширьте возможности себя. Доступ здесь.

- ПлатонАйСтрим. Интеллект Web3. Расширение знаний. Доступ здесь.

- ПлатонЭСГ. Автомобили / электромобили, Углерод, чистые технологии, Энергия, Окружающая среда, Солнечная, Управление отходами. Доступ здесь.

- Смещения блоков. Модернизация права собственности на экологические компенсации. Доступ здесь.

- Источник: https://www.welivesecurity.com/2023/07/06/whats-up-with-emotet/

- :имеет

- :является

- :нет

- :куда

- $UP

- 1

- 100

- 15%

- 16

- 180

- 19

- 20

- 2000

- 2014

- 2021

- 2022

- 2023

- 214

- 22

- 23

- 24

- 32

- 33

- 50

- 7

- 70

- 75

- 77

- 9

- 91

- 98

- a

- в состоянии

- О нас

- злоупотребление

- нарушения

- доступа

- Учетные записи

- Достигать

- признанный

- Приобретает

- Действие

- активный

- активно

- деятельность

- на самом деле

- Добавить

- дополнительный

- адреса

- Добавляет

- плюс

- Реклама

- AES

- Африка

- После

- Нацеленный

- алгоритм

- Алибаба

- Все

- позволять

- уже

- причислены

- альтернатива

- Несмотря на то, что

- среди

- an

- анализ

- и

- Другой

- любой

- кроме

- API

- появившийся

- Применение

- Приложения

- подхода

- апрель

- APT

- архитектура

- архив

- МЫ

- около

- AS

- At

- атаковать

- нападки

- Авторы

- Проспект

- избегающий

- назад

- Банковское дело

- Использование темпера с изогнутым основанием

- BE

- стали

- , так как:

- было

- до

- начало

- за

- между

- пристрастный

- больший

- Заблокировать

- Блог

- изоферменты печени

- Ботнет

- марка

- приносить

- широкополосный

- браузер

- браузеры

- построенный

- но

- кнопка

- by

- вычислять

- призывают

- под названием

- Объявления

- пришел

- Кампания

- Кампании

- CAN

- не могу

- возможности

- способный

- карта

- Карты

- проводятся

- КПП

- цепь

- изменение

- менялась

- изменения

- Канал

- Chrome

- браузер Chrome

- нажмите на

- клиент

- CO

- код

- совместный

- собирать

- лыжных шлемов

- Колумбия

- Колорадо

- COM

- сочетании

- как

- Вернись

- выходит

- общаться

- Связь

- Связь

- Компании

- Компания

- дополнительный

- полностью

- компоненты

- скомпрометированы

- Ослабленный

- компьютер

- Компьютерная безопасность

- компьютеры

- Конфигурация

- подтвердить

- подключенный

- считается

- состоит

- постоянная

- обращайтесь

- контакты

- содержать

- содержащегося

- содержание

- содержание

- продолжающийся

- контроль

- Беседы

- согласованный

- Тело

- страны

- создали

- создает

- Полномочия

- кредит

- кредитная карта

- Кредитные карты

- криптографический

- криптография

- В настоящее время

- кривая

- изготовленный на заказ

- киберпреступности

- данным

- База данных

- Время

- По умолчанию

- оборонительный

- доставить

- развертывание

- развернуть

- развертывает

- Несмотря на

- обнаруженный

- обнаружение

- Устройства

- DID

- разница

- различный

- трудный

- Интернет

- инвалид

- отличительный

- распределительный

- документ

- Документация

- приносит

- не

- вниз

- скачать

- Падение

- два

- в течение

- динамический

- каждый

- Рано

- Edge

- Эффективный

- эффективность

- эффективный

- усилие

- элемент

- Эллиптических

- Писем

- встроенный

- зашифрованный

- конец

- Проект и

- Предприятие

- эпохи

- Исследования ESET

- особенно

- Европол

- Даже

- События

- Каждая

- все члены

- эволюционировали

- Excel

- обмена

- исключенный

- исключительно

- проведение

- выполнение

- существующий

- объяснение

- извлечение

- Экстракты

- отсутствии

- семей

- семья

- Особенность

- Обратная связь

- Поля

- фигура

- Файл

- Файлы

- окончательный

- Найдите

- Во-первых,

- недостатки

- поток

- Фокус

- внимание

- следует

- после

- Что касается

- форма

- формат

- Бесплатно

- часто

- от

- функция

- функциональность

- далее

- Более того

- будущее

- игра

- ГмбХ

- Google Chrome

- график

- графический

- большой

- группы

- было

- произошло

- Аппаратные средства

- Есть

- Скрытый

- исторически

- Удар

- Авуары

- кашель

- ГОРЯЧИЙ

- Как

- Однако

- HTTPS

- Личность

- if

- реализация

- в XNUMX году

- улучшенный

- улучшение

- in

- неактивный

- включены

- В том числе

- доход

- подоходный налог

- лиц

- Индонезия

- промышленность

- информация

- Инфраструктура

- Запросы

- Установка

- инструкции

- Интеллекта

- предназначенных

- взаимосвязано

- интересный

- в нашей внутренней среде,

- Налоговая служба

- Мультиязычность

- Интернет

- в

- вызывается

- IRS

- IT

- Италии

- ЕГО

- Января

- январь

- Январь 2021г.

- Япония

- июль

- всего

- Сохранить

- Основные

- ключи

- известный

- Фамилия

- новее

- запустили

- слой

- вести

- наименее

- законный

- Библиотека

- ЖИЗНЬЮ

- такое как

- Ограниченный

- связанный

- Список

- ООО

- локальным

- расположенный

- журнал

- каротаж

- посмотреть

- выглядит как

- смотрел

- искать

- ВЗГЛЯДЫ

- серия

- ООО

- машина

- Продукция

- Макрос

- Макрос

- сделанный

- Главная

- в основном

- поддерживать

- основной

- ДЕЛАЕТ

- вредоносных программ

- управляет

- многих

- Март

- макс-ширина

- Май..

- механизм

- член

- Участники

- сообщение

- Сообщения

- метод

- Мексика

- Microsoft

- может быть

- небольшая

- Модули

- Модули

- деньги

- Мониторинг

- БОЛЕЕ

- более эффективным

- самых

- перемещение

- с разными

- имя

- Названный

- имена

- сеть

- Новые

- Новые

- следующий

- узлы

- примечательный

- Ноябрь

- Ноябрь 2021

- сейчас

- номера

- многочисленный

- NXT

- наблюдать

- препятствие

- полученный

- океан

- окт

- of

- Предложения

- Офис

- .

- on

- ONE

- онлайн

- только

- открытый

- открытие

- работать

- операционный

- операция

- Операторы

- or

- заказ

- заказы

- организации

- первоначально

- Другое

- Другое

- наши

- Результаты

- Outlook

- выходной

- страница

- часть

- части

- Пароль

- пароли

- Люди

- фишинг

- Часть

- Платон

- Платон Интеллектуальные данные

- ПлатонДанные

- пожалуйста

- пунктов

- потенциально

- Precious

- превалирующий

- предыдущий

- предварительно

- первичный

- частная

- вероятно

- Обработанный

- Процессы

- обработка

- Профиль

- выгодную

- для защиты

- защищенный

- защиту

- протокол

- что такое варган?

- открытые ключи

- опубликованный

- цель

- положил

- Четверть

- Запросы

- Оперативная память

- реальные

- на самом деле

- получила

- получатели

- выздоровление

- Red

- районы

- выпустил

- опираясь

- оставаться

- остатки

- удален

- удаление

- Ответить

- Отчеты

- исследованиям

- исследователи

- Полезные ресурсы

- ОТДЫХ

- результат

- возвращают

- доходы

- Роли

- Прокат

- посадочная дистанция

- RSA

- Слухи

- Run

- Бег

- s

- безопасный

- то же

- песочницы

- схема

- скрипты

- Во-вторых

- секунды

- безопасность

- посмотреть

- видел

- Отправить

- отправитель

- посылает

- послать

- служит

- обслуживание

- Услуги

- набор

- общие

- показанный

- значительный

- существенно

- аналогичный

- с

- одинарной

- Размер

- немного отличается

- медленной

- So

- Соцсети

- Социальная инженерия

- Software

- проданный

- некоторые

- Кто-то

- удалось

- Источник

- Южная

- Южно-Африканская Республика

- Испания

- спам

- конкретно

- распространение

- Распространение

- Спреды

- и политические лидеры

- Начало

- Область

- Области

- перехватов

- Шаг

- украли

- хранить

- магазины

- строка

- сильный

- Структура

- Бороться

- предмет

- впоследствии

- Успешно

- такие

- предлагать

- Предлагает

- РЕЗЮМЕ

- лето

- включается

- система

- системы

- ТАБЛИЦЫ

- с

- цель

- целевое

- направлена против

- налог

- снижения вреда

- Технологии

- телеком

- сказать

- Тестирование

- Таиланд

- Спасибо

- который

- Ассоциация

- Будущее

- информация

- Государство

- мир

- их

- Их

- сами

- тогда

- Там.

- Эти

- они

- В третьих

- сторонние

- этой

- те

- хоть?

- угроза

- угрозы

- три

- Через

- время

- Сроки

- раз

- в

- вместе

- инструментом

- инструменты

- топ

- тема

- трек

- Отслеживание

- Торговля

- трафик

- тенденция

- Тенденции

- троянец

- правда

- Доверие

- два

- понимать

- На ходу

- созданного

- Объединенный

- США

- Предстоящие

- Обновление ПО

- обновление

- обновление

- обновления

- us

- США

- использование

- используемый

- Информация о пользователе

- пользователей

- использования

- через

- обычно

- отпуск

- ценностное

- VBA

- Ve

- проверка

- проверить

- версия

- очень

- с помощью

- Жертва

- жертвы

- Вид

- Войти

- предупреждение

- законопроект

- способы

- we

- Web

- Веб-браузеры

- ЧТО Ж

- пошел

- были

- Что

- когда

- будь то

- который

- КТО

- зачем

- широкий

- широко

- будете

- Word

- работает

- Мир

- по всему миру

- стоимость

- бы

- год

- еще

- зефирнет

- ZIP