Нельзя недооценивать важность того, чтобы организации понимали, кто их противники и как они действуют в корпоративной среде. Подход организации к тестированию кибербезопасности и повышению устойчивости перед лицом все более изменчивого ландшафта угроз должен основываться на этой перспективе.

Основными элементами хорошо продуманной программы тестирования кибербезопасности должны быть помощь организации в выявлении и устранении уязвимостей, непрерывном обнаружении проблем и возможностях реагирования, уточнении приоритетов сбора информации об угрозах и повышении общей готовности к инцидентам посредством постоянного стресс-тестирования планов реагирования. Стоимость отчета Data Breach 2022 от IBM показывает, что средняя экономия средств от взлома для организаций, которые регулярно тестируют планы реагирования на инциденты, составляет 2.66 миллиона долларов (около 2 миллионов фунтов стерлингов).

Хотя не существует универсального решения, вот пять ключевых соображений, на которые организации могут обратить внимание при разработке всеобъемлющей стратегии создания и поддержки программы тестирования кибербезопасности.

1. Сотрудничайте между командами

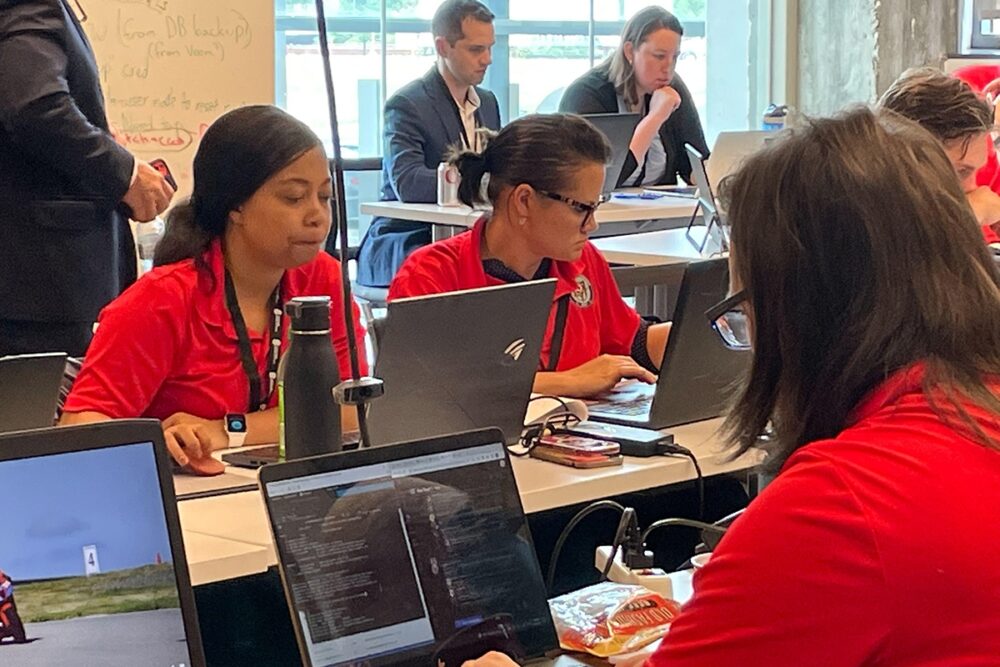

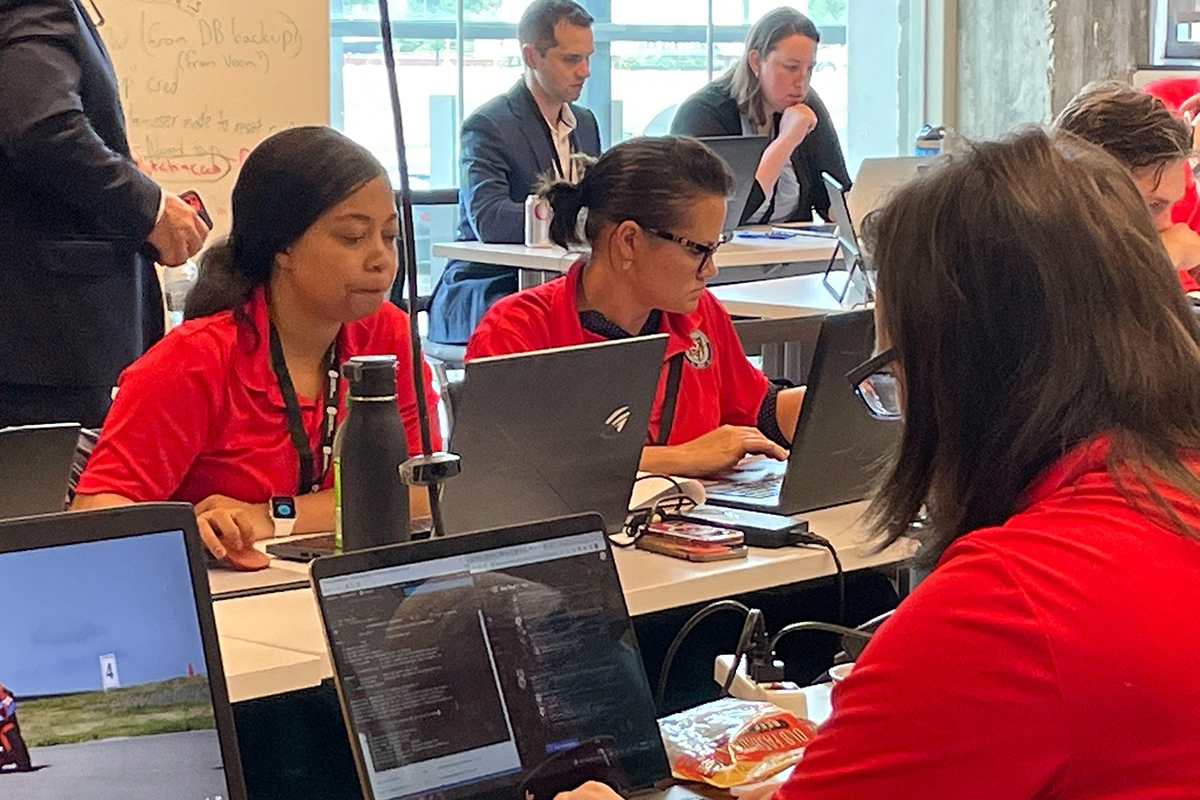

Сотрудничество — вот в чем сила организации, поэтому группам безопасности следует сосредоточиться на построении внутренних отношений с различными группами. Команды безопасности должны помнить, что человеческий компонент имеет решающее значение, и определить четкий процесс, позволяющий представителям центра управления безопасностью (SOC), управления рисками/соблюдения нормативных требований, управления уязвимостями (VM), анализа киберугроз (CTI) и функций тестирования безопасности эффективно стимулировать сотрудничество.

По возможности поощряйте эти команды к личным обсуждениям. Это создаст возможность для взаимопонимания между командами на личном уровне и разовьет чувство товарищества, которое будет иметь большое значение для достижения общей цели.

Создание структуры управления, которая определяет четкие обязанности и способствует прозрачному взаимодействию между этими командами для быстрого обмена результатами, позволит лучше принимать решения, быстрее реагировать на инциденты и всесторонне оценивать кибер-возможности организации.

Сотрудничество позволяет лучше оценить техники и методы друг друга, а также обмениваться знаниями и опытом для улучшения стратегий обнаружения угроз и смягчения их последствий.

2. Следуйте подходу к определению области действия, основанному на данных и рисках.

Процесс непрерывного сбора информации об угрозах должен позволить организациям создавать и поддерживать обширную и актуальную библиотеку базовых сценариев атак. Во-первых, определите, какие группы злоумышленников, вероятно, заинтересованы в нападении на организацию. Наложение этого на установленные базовые сценарии поможет определить исчерпывающий список тактики, техники и процедуры (ТТП).

Организации часто имеют несколько активов в своей среде, что затрудняет выявление точек риска и оценку того, где и сколько денег следует потратить на выявление и устранение уязвимостей. С точки зрения времени может оказаться нереалистичным оценивать полный список выявленных ДТС по отношению ко всем активам, входящим в сферу охвата.

Более риск-ориентированный подход заключается в том, чтобы выделить правдоподобное подмножество последовательностей TTP и творчески смешивать и сопоставлять детали инфраструктуры и программного обеспечения, не привязываясь к обширному контрольному списку. Это создает целевые подсценарии для группы моделирования атак, на которых они должны изначально сосредоточиться.

Этот подход поможет директорам по информационной безопасности более детально оценить силу существующих практических мер по смягчению последствий и определить высокоприоритетные области в критически важных бизнес-сервисах при оптимальном использовании существующих ресурсов.

3. Проводите непрерывное стресс-тестирование элементов управления киберзащитой.

Используйте сценарии и приоритетный список TTP, определенные для постоянного применения технических и бизнес-ответов организации. Подмножество сценариев должно усложняться по мере программа реагирования на инциденты созревает. Там, где группа безопасности ранее потерпела неудачу, эти сценарии необходимо повторить, чтобы организация могла улучшить процесс в случае реальной атаки.

Важно выбрать тактику «низко-медленно», которую SOC сможет обнаружить, а группа виртуальных машин сможет исправить, но не упрощайте ситуацию. Тщательный выбор TTP, от которых SOC труднее защититься, побуждает эти команды постоянно оттачивать свою технику, а также подталкивает организацию к обновлению стратегий реагирования.

Выбор между сложностью, скрытностью и скоростью будет определяться профилем рисков организации и приоритетами угроз, которые способствовали формированию конкретного сценария тестирования.

4. Установите показатели для общего понимания и отслеживания улучшений

Критерии успеха должны быть определены и отслежены, чтобы продемонстрировать общее снижение риска для активов организации. Такие метрики, как сокращение времени обнаружения и/или отклика, снижение числа успешных атак и т. д., полезны для эффективного формулирования улучшений на доске.

Полезно сравнивать результаты предыдущих и последующих тестов на проникновение, учений красной команды и/или моделирования целевых атак, уделяя особое внимание количеству выявленных и использованных уязвимостей с высоким риском, а также общему показателю успеха тестировщиков.

Возможность анализировать изменения в ландшафте угроз и демонстрировать повышенную способность смягчать текущие и возникающие угрозы поможет директорам по информационной безопасности продемонстрировать более эффективное снижение рисков.

5. Установите каналы обратной связи для улучшения процесса

Разбивайте тестовые наблюдения по выполненным TTP вместе с действенными мерами по смягчению последствий, определенными по всей цепочке атак. Результаты тестирования также улучшат понимание того, какие уязвимости с наибольшей вероятностью будут использоваться, и помогут уточнить приоритизацию рисков в процессе виртуальной машины.

Обмен этими результатами в режиме реального времени с командой CTI позволяет им отслеживать потенциальные угрозы, которые могут использовать уязвимости, улучшает теоретическое понимание задокументированных угроз и дает представление о ранее неизвестных уязвимостях, а также помогает определить приоритеты областей для дальнейших исследований и анализа.

Чрезвычайно полезна централизованная информационная панель для агрегирования результатов тестирования в реальном времени с мест, которая может предоставить заинтересованным сторонам соответствующих групп SOC пробелы, выявленные в инструментах мониторинга безопасности и системах оповещения.

Предоставление тренировочный полигон для отработки и проверки планов IR, а также для определения областей, в которых необходимо улучшить время реагирования, полезно для повышения общей готовности к инцидентам.

Конечная цель

Ассоциация Глобальный прогноз кибербезопасности ВЭФ 2023 г. утверждает, что 43% бизнес-лидеров считают, что их организация, вероятно, подвергнется крупной атаке в течение следующих двух лет. Всеохватывающее изменение в тестировании кибербезопасности за счет расширения сотрудничества и улучшения процессов управления рисками повышает устойчивость к кибератакам.

- SEO-контент и PR-распределение. Получите усиление сегодня.

- ПлатонАйСтрим. Анализ данных Web3. Расширение знаний. Доступ здесь.

- Чеканка будущего с Эдриенн Эшли. Доступ здесь.

- Покупайте и продавайте акции компаний PREIPO® с помощью PREIPO®. Доступ здесь.

- Источник: https://www.darkreading.com/edge-articles/5-ways-security-testing-can-aid-incident-response

- :является

- :нет

- :куда

- 2022

- 66

- a

- способность

- в состоянии

- достижение

- через

- против

- помощь

- Все

- позволять

- позволяет

- вдоль

- причислены

- an

- анализ

- анализировать

- и

- признательность

- подхода

- МЫ

- области

- около

- AS

- Оценка

- Активы

- At

- атаковать

- нападки

- в среднем

- Базовая линия

- BE

- не являетесь

- верить

- Лучшая

- между

- доска

- Граница

- нарушение

- строить

- Здание

- бизнес

- но

- by

- дух товарищества

- CAN

- не могу

- возможности

- осторожно

- Центр

- централизованная

- цепь

- вызов

- изменение

- изменения

- каналы

- выбор

- Очистить

- сотрудничать

- сотрудничество

- Общий

- Связь

- сравнить

- сложность

- Соответствие закону

- компонент

- комплексный

- соображения

- постоянно

- (CIJ)

- непрерывно

- способствовало

- Основные

- Цена

- экономия на издержках

- Создайте

- создает

- Критерии

- критической

- Текущий

- кибер-

- кибератаки

- Информационная безопасность

- приборная панель

- данным

- Данные нарушения

- Принятие решений

- снижение

- Защита

- определенный

- Определяет

- демонстрировать

- подробнее

- обнаружение

- Определять

- развивать

- развивающийся

- различный

- трудный

- обсуждение

- Дон

- вниз

- управлять

- управляемый

- каждый

- легко

- фактически

- элементы

- включить

- поощрять

- призывает

- конец

- повышать

- расширение

- Усиливает

- Предприятие

- Окружающая среда

- средах

- установить

- установленный

- События

- развивается

- обмена

- Упражнение

- существовать

- существующий

- опыта

- Эксплуатировать

- Эксплуатируемый

- обширный

- чрезвычайно

- Face

- Oшибка

- быстрее

- Обратная связь

- поле

- результаты

- Во-первых,

- Фокус

- фокусировка

- следовать

- Что касается

- Рамки

- от

- полный

- Функции

- далее

- пробелы

- сбор

- Глобальный

- Go

- цель

- управление

- Группы

- Есть

- помощь

- помогает

- здесь

- High

- высокий риск

- Удар

- Как

- HTTPS

- человек

- IBM

- Идентификация

- идентифицированный

- определения

- идентифицирующий

- значение

- важную

- улучшать

- улучшенный

- улучшение

- улучшение

- in

- лично

- инцидент

- реакция на инцидент

- Увеличение

- расширились

- все больше и больше

- Инфраструктура

- первоначально

- понимание

- Интеллекта

- в нашей внутренней среде,

- в

- IT

- JPG

- Основные

- знания

- пейзаж

- Лидеры

- уровень

- Библиотека

- лежит

- Вероятно

- Список

- Длинное

- поддерживать

- основной

- сделать

- ДЕЛАЕТ

- управление

- созревает

- Май..

- проводить измерение

- методы

- Метрика

- миллиона

- смягчать

- смягчение

- деньги

- монитор

- Мониторинг

- БОЛЕЕ

- самых

- мотивированные

- много

- должен

- Необходимость

- следующий

- нет

- номер

- of

- .

- on

- работать

- Операционный отдел

- Возможность

- организация

- организационной

- организации

- Другое

- внешний

- Outlook

- общий

- проникновение

- Выполнять

- личного

- перспектива

- Планы

- Платон

- Платон Интеллектуальные данные

- ПлатонДанные

- правдоподобный

- пунктов

- возможное

- потенциал

- практическое

- практика

- предыдущий

- предварительно

- приоритетов

- Расставляйте приоритеты

- приоритеты

- приоритет

- Процедуры

- процесс

- Процессы

- Профиль

- FitPartner™

- способствует

- обеспечивать

- приводит

- Push

- быстро

- Обменный курс

- реальные

- реального времени

- реалистичный

- Red

- Цена снижена

- снижение

- совершенствовать

- регулярно

- Отношения

- соответствующие

- помнить

- повторный

- отчет

- Представители

- исследованиям

- упругость

- Полезные ресурсы

- ответ

- ответственности

- Итоги

- Снижение

- управление рисками

- s

- экономия

- сценарий

- Сценарии

- сфера

- безопасность

- выбор

- смысл

- Услуги

- набор

- несколько

- формирование

- Поделиться

- общие

- должен

- Шоу

- моделирование

- So

- Software

- Решение

- конкретный

- скорость

- потраченный

- заинтересованных сторон

- Области

- Stealth

- стратегий

- Стратегия

- прочность

- последующее

- успех

- успешный

- такие

- системы

- тактика

- цель

- целевое

- команда

- команды

- Технический

- снижения вреда

- тестXNUMX

- Тестеры

- Тестирование

- тестов

- который

- Ассоциация

- их

- Их

- теоретический

- Там.

- Эти

- они

- вещи

- этой

- угроза

- угрозы

- Через

- время

- раз

- синхронизация

- в

- слишком

- инструменты

- прозрачный

- два

- понимать

- понимание

- неизвестный

- новейший

- Обновление ПО

- Использующий

- VALIDATE

- летучий

- Уязвимости

- уязвимость

- Путь..

- способы

- ЧТО Ж

- , которые

- в то время как

- КТО

- будете

- в

- без

- лет

- зефирнет