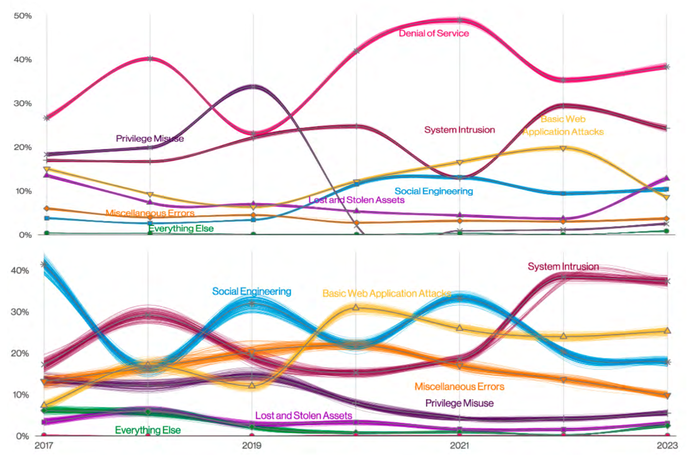

Атаки типа «отказ в обслуживании» продолжали доминировать в ландшафте угроз в 2022 году, но бреши — те инциденты безопасности, которые привели к подтвержденной потере данных — скорее всего, включали вторжения в систему, базовые атаки на веб-приложения и социальную инженерию.

Из более чем 16,300 2023 инцидентов безопасности, проанализированных в «Отчете Verizon о расследовании утечек данных за 6,250 год», более 38 5,200, или 32 %, были атаками типа «отказ в обслуживании», а почти XNUMX XNUMX, или XNUMX %, были подтвержденными утечками данных. Хотя атаки типа «отказ в обслуживании» были разрушительными до тех пор, пока не были устранены (большая часть данных в отчете поступила от поставщиков средств защиты DOS, а не от жертв), утечки данных в результате вторжений в систему, компрометации веб-приложений и социальной инженерии обычно приводили к значительному влиянию на бизнес.

Два основных типа атак в отчете — DOS-атаки и системные вторжения — нацелены на разные части триады CIA (конфиденциальность, целостность, доступность). Системные вторжения обычно затрагивают конфиденциальность и целостность, в то время как атаки типа «отказ в обслуживании» нацелены на доступность, говорит Эрик Галинкин, главный исследователь фирмы Rapid7 по управлению уязвимостями.

«В конечном счете, использование DDoS заключается в том, чтобы оказать давление на цель и заставить ее сосредоточиться на восстановлении доступности», — говорит он. «Это можно использовать как часть кампании по вымогательству, чтобы отвлечь цель от одновременных попыток взлома или даже как отдельную тактику, чтобы нарушить работу какой-либо цели».

Данные подчеркивают различия в угрозах, которые становятся заметными инцидентами, и теми, которые наносят реальный вред компаниям. Ущерб, причиненный средним инцидентом с программами-вымогателями, на долю которого приходилось 24% всех нарушений, удвоился и составил 26,000 XNUMX долларов США. согласно докладу. Напротив, только четыре из 6,248 XNUMX случаев отказа в обслуживании привели к раскрытию данных. говорится в «Отчете о расследовании утечки данных за 2023 год»..

В отчете также подчеркивается тот факт, что, хотя шаблоны информативны, они также могут сильно различаться, говорит Джо Гэллоп, менеджер по анализу разведывательных данных в Cofense, компании, занимающейся безопасностью электронной почты.

«Каждый инцидент уникален, поэтому очень сложно составить исчерпывающий и эксклюзивный, но подробный набор категорий инцидентов», — говорит он. «Из-за частичного совпадения различных методов и возможности чередования действий, которые могут подпадать под несколько категорий, в цепочке атак чрезвычайно важно придерживаться целостного подхода к безопасности».

Больше системных вторжений, потому что больше программ-вымогателей

Наиболее распространенная модель в категории вторжений в систему — это вредоносное программное обеспечение, установленное на компьютере или устройстве, за которым следует эксфильтрация данных и, наконец, атаки на доступность системы или данных — все это признаки атак программ-вымогателей. Фактически, по данным DBIR, на программы-вымогатели приходилось более 80% всех действий в категории системных вторжений.

По словам Дэвида Хайлендера, старшего менеджера по анализу угроз в Verizon, из-за сохраняющейся популярности программ-вымогателей компании должны сосредоточиться на обнаружении схемы вторжения в систему.

«Основная причина того, что системные вторжения стали популярными, заключается в том, что это шаблон, в котором находится программа-вымогатель», — говорит он. «Поскольку программы-вымогатели по-прежнему широко распространены среди организаций любого размера, вертикали и географического положения, число системных вторжений продолжает расти».

Тем не менее, другие векторы атак также приводят к взлому, включая базовые веб-атаки и социальную инженерию. Четверть (25%) нарушений были вызваны базовыми атаками на веб-приложения, а 18% нарушений были вызваны социальной инженерией. А в категории вторжений в систему атаки через веб-приложения составляют треть всех атак, приведших к вторжению в систему.

Сотрудники, критически важные для обороны

Инцидент, начавшийся как социальная инженерия, может быстро превратиться во вторжение в систему по мере развития цепочки атак. На самом деле, смешение инцидентов делает защиту систем и данных от взломов очень целостной задачей, говорит Галинкин из Rapid7.

Защитная стратегия также зависит от того, что ценят организации. По его словам, в медицинских учреждениях DDoS-атака обычно затрагивает общедоступные ресурсы, такие как платежные порталы или порталы планирования, которые имеют решающее значение, но могут не повлиять на основные функции ухода за пациентами.

«Вещи, которые ценит отдельная организация, могут сильно различаться, — говорит Галинкин. «Поэтому для организаций важно учитывать, каковы их наиболее важные ресурсы и активы, а затем оценивать, как различные угрозы могут быть нацелены на эти ресурсы. В конечном счете, это будет информировать лучшую защиту».

Тем не менее, поскольку социальная инженерия оказывает такое широкое влияние на различные типы взломов, сотрудники являются важной частью защитной головоломки, говорит Гэллоп из Cofense.

«Поскольку 74% всех нарушений в отчете включали человеческий фактор, устранение уязвимостей, связанных с человеческим фактором, имеет решающее значение», — говорит он. «Сотрудников следует научить скептически относиться к попыткам социальной инженерии, распознавать подозрительные ссылки и никогда не делиться учетными данными».

- SEO-контент и PR-распределение. Получите усиление сегодня.

- ЭВМ Финанс. Единый интерфейс для децентрализованных финансов. Доступ здесь.

- Квантум Медиа Групп. ИК/PR усиление. Доступ здесь.

- ПлатонАйСтрим. Анализ данных Web3. Расширение знаний. Доступ здесь.

- Источник: https://www.darkreading.com/attacks-breaches/dos-attacks-dominate-but-system-intrusions-cause-most-pain

- :имеет

- :является

- :нет

- :куда

- $UP

- 000

- 16

- 200

- 2022

- 2023

- 250

- 7

- a

- По

- через

- действия

- активно

- адресация

- влиять на

- против

- Все

- причислены

- среди

- an

- анализ

- и

- Применение

- Приложения

- подхода

- МЫ

- AS

- Активы

- At

- атаковать

- нападки

- попытки

- свободных мест

- в среднем

- назад

- основной

- BE

- , так как:

- становиться

- ЛУЧШЕЕ

- между

- смешивание

- нарушение

- нарушения

- широкий

- бизнес

- но

- by

- пришел

- Кампания

- CAN

- заботится

- категории

- Категории

- Вызывать

- вызванный

- цепь

- График

- ЦРУ

- как

- Общий

- Компании

- Компания

- скомпрометированы

- компьютер

- конфиденциальность

- ПОДТВЕРЖДЕНО

- Рассматривать

- продолжающийся

- продолжается

- контраст

- Основные

- Полномочия

- критической

- цикл

- данным

- Данные нарушения

- Нарушения данных

- Потеря данных

- Давид

- DDoS

- DDoS-атака

- Защита

- оборонительный

- зависит

- подробный

- устройство

- Различия

- различный

- трудный

- раскрытие

- срывать

- подрывной

- Господствовать

- DOS

- удвоенны

- Электронная почта:

- элемент

- сотрудников

- Проект и

- оценивать

- Даже

- Каждая

- Эксклюзивные

- Упражнение

- эксфильтрации

- вымогательство

- чрезвычайно

- факт

- Осень

- в заключение

- Фирма

- Фокус

- следует

- след

- Что касается

- Форс-мажор

- 4

- от

- функциональность

- географический

- получающий

- Расти

- вред

- he

- здравоохранение

- основной момент

- целостный

- Как

- HTTPS

- человек

- Человеческий элемент

- Влияние

- Воздействие

- важную

- in

- инцидент

- включены

- В том числе

- individual

- наделяют информацией

- информативный

- установлен

- целостность

- Интеллекта

- в

- Исследования

- IT

- JOE

- пейзаж

- ведущий

- Вероятно

- линия

- связи

- места

- от

- поддерживать

- сделать

- Создание

- управление

- менеджер

- макс-ширина

- Май..

- методы

- может быть

- БОЛЕЕ

- самых

- много

- никогда

- примечательный

- of

- on

- ONE

- только

- or

- организация

- организации

- Другое

- боль

- часть

- части

- пациент

- шаблон

- паттеранами

- оплата

- кусок

- Платон

- Платон Интеллектуальные данные

- ПлатонДанные

- популярность

- потенциал

- давление

- первичный

- Основной

- защищающий

- поставщики

- положил

- головоломка

- Четверть

- быстро

- вымогателей

- Атаки вымогателей

- скорее

- реальные

- причина

- признавать

- отчету

- исследователь

- Полезные ресурсы

- Risen

- s

- говорит

- планирование

- безопасность

- старший

- набор

- установка

- несколько

- Поделиться

- должен

- значительный

- с

- Размеры

- скептический

- Соцсети

- Социальная инженерия

- Software

- некоторые

- Источник

- автономные

- начинается

- Стратегия

- такие

- подозрительный

- система

- системы

- цель

- чем

- который

- Ассоциация

- их

- Их

- тогда

- они

- вещи

- В третьих

- этой

- те

- угроза

- угрозы

- Через

- в

- топ

- специалистов

- ОЧЕРЕДЬ

- два

- Типы

- типично

- вездесущий

- В конечном счете

- под

- до

- использование

- используемый

- обычно

- ценностное

- Наши ценности

- различный

- Verizon

- вертикалей

- очень

- жертвы

- Уязвимости

- уязвимость

- Web

- веб приложение

- веб-приложений

- были

- Что

- , которые

- в то время как

- широко

- будете

- в

- еще

- зефирнет