Новый вариант печально известного вредоносного ПО «Gh0st RAT» был обнаружен в ходе недавних атак, направленных на жителей Южной Кореи и Министерство иностранных дел Узбекистана.

Китайская группа «C.Rufus Security Team» впервые выпустил Gh0st RAT в открытой сети в марте 2008 года. Примечательно, что он все еще используется сегодня, особенно в Китае и его окрестностях, хотя и в модифицированных формах.

Например, с конца августа группа с сильными связями в Китае распространяет модифицированную версию Gh0st RAT, называемую «SugarGh0st RAT». По данным исследования Cisco Talos, этот злоумышленник удаляет вариант с помощью ярлыков Windows с добавлением JavaScript, одновременно отвлекая цели настраиваемыми документами-ловушками.

Сама вредоносная программа во многом остается тем же эффективным инструментом, которым она когда-либо была, хотя теперь она оснащена некоторыми новыми наклейками, помогающими обойти антивирусное программное обеспечение.

Ловушки SugarGh0st RAT

Четыре образца SugarGh0st, вероятно, доставленные посредством фишинга, поступают на целевые машины в виде архивов, встроенных в файлы ярлыков Windows LNK. LNK скрывают вредоносный JavaScript, который при открытии сбрасывает документ-ловушку, предназначенный для правительственной аудитории Кореи или Узбекистана, и полезную нагрузку.

Как и его прародитель — троян удаленного доступа китайского происхождения, впервые представленный публике в марте 2008 года, — SugarGh0st представляет собой чистую многофункциональную шпионскую машину. 32-битная динамическая библиотека (DLL), написанная на C++, начинается со сбора системных данных, а затем открывает возможности для полного удаленного доступа.

Злоумышленники могут использовать SugarGh0st для получения любой информации о своей скомпрометированной машине, а также для запуска, завершения или удаления запущенных на ней процессов. Они могут использовать его для поиска, извлечения и удаления файлов, а также стирания любых журналов событий, чтобы замаскировать полученные судебно-медицинские доказательства. Бэкдор оснащен кейлоггером, средством создания снимков экрана, средством доступа к камере устройства и множеством других полезных функций для управления мышью, выполнения собственных операций Windows или просто запуска произвольных команд.

«Меня больше всего беспокоит то, как он специально разработан для уклонения от предыдущих методов обнаружения», — говорит Ник Биазини, руководитель отдела связей с общественностью Cisco Talos. В частности, в этом новом варианте «они предприняли усилия, чтобы изменить способ работы обнаружения ядра».

Дело не в том, что у SugarGh0st есть какие-то особенно новые механизмы уклонения. Скорее, незначительные эстетические изменения делают его отличным от предыдущих вариантов, например, изменение протокола связи управления и контроля (C2), так что вместо 5 байт заголовки сетевых пакетов резервируют первые 8 байтов как магические байты (список подписи файлов, используемые для подтверждения содержимого файла). «Это просто очень эффективный способ убедиться, что ваши существующие инструменты безопасности не отреагируют на это сразу же», — говорит Биазини.

Старые места Gh0st RAT

Еще в сентябре 2008 года офис Далай-ламы обратился к исследователю безопасности (нет, это не начало плохой шутки).

Ее сотрудников засыпали фишинговыми электронными письмами. Приложения Microsoft без объяснения причин зависали во всей организации. Один монах напомнил наблюдая, как его компьютер самостоятельно открывает Microsoft Outlook, прикрепляет документы к электронному письму и отправляет это письмо на неизвестный адрес, и все это без его участия.

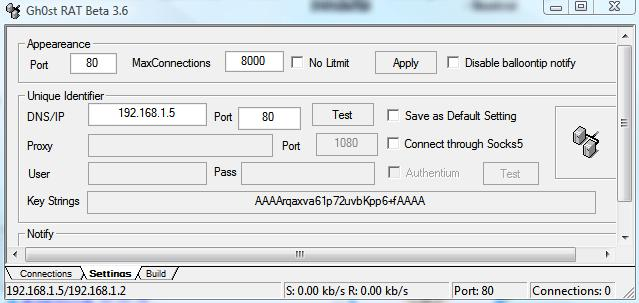

Англоязычный интерфейс бета-модели Gh0st RAT. Источник: Trend Micro EU через Wayback Machine.

Троянец, использованный в военной кампании Китая против тибетских монахов, выдержал испытание временем, говорит Биазини, по нескольким причинам.

«Семейства вредоносных программ с открытым исходным кодом живут долго, потому что злоумышленники получают полнофункциональную часть вредоносного ПО, которой они могут манипулировать по своему усмотрению. Это также позволяет людям, которые не знают, как писать вредоносные программы, использовать этот материал бесплатно, - поясняет он.

Gh0st RAT, добавляет он, выделяется, в частности, как «очень функциональная и очень хорошо сконструированная RAT».

- SEO-контент и PR-распределение. Получите усиление сегодня.

- PlatoData.Network Вертикальный генеративный ИИ. Расширьте возможности себя. Доступ здесь.

- ПлатонАйСтрим. Интеллект Web3. Расширение знаний. Доступ здесь.

- ПлатонЭСГ. Углерод, чистые технологии, Энергия, Окружающая среда, Солнечная, Управление отходами. Доступ здесь.

- ПлатонЗдоровье. Биотехнологии и клинические исследования. Доступ здесь.

- Источник: https://www.darkreading.com/threat-intelligence/new-spookier-gh0st-rat-uzbekistan-south-korea

- :имеет

- :является

- $UP

- 2008

- 7

- 8

- a

- О нас

- доступ

- доступа

- через

- актеры

- адрес

- Добавляет

- эстетический

- Дела

- против

- Все

- позволяет

- причислены

- an

- и

- антивирус

- любой

- появиться

- Приложения

- архивам

- около

- AS

- прикреплять

- нападки

- аудитории

- Август

- прочь

- задняя дверь

- Плохой

- , так как:

- было

- начало

- не являетесь

- beta

- by

- C + +

- камера

- Кампания

- CAN

- возможности

- изменение

- изменения

- изменения

- Китай

- китайский

- Cisco

- чистым

- Сбор

- выходит

- Связь

- Ослабленный

- компьютер

- в связи с этим

- подтвердить

- содержание

- Основные

- Грохот

- подгонянный

- кибер-

- данным

- отличительные знаки

- считается

- поставляется

- предназначенный

- желание

- обнаружение

- устройство

- различный

- распределительный

- do

- документ

- Документация

- Дон

- Двери

- Капли

- динамический

- Эффективный

- усилие

- Писем

- встроенный

- сотрудников

- Английский

- шпионаж

- EU

- Evade

- уклонение

- События

- НИКОГДА

- , поскольку большинство сенаторов

- существующий

- Объясняет

- объяснение

- семей

- несколько

- Файл

- Файлы

- Найдите

- Во-первых,

- соответствовать

- Что касается

- иностранный

- судебный

- 4

- от

- полный

- полностью

- функциональная

- Функции

- получить

- Глобальный

- будет

- Правительство

- группы

- he

- Заголовки

- помощь

- Спрятать

- его

- Как

- How To

- HTML

- HTTP

- HTTPS

- идентифицированный

- изображение

- in

- позорный

- информация

- вход

- пример

- вместо

- мобильной

- IT

- ЕГО

- саму трезвость

- JavaScript

- всего

- Знать

- Корейский

- язык

- в значительной степени

- Поздно

- Библиотека

- Вероятно

- LINK

- связи

- Список

- жить

- Длинное

- машина

- Продукция

- магия

- сделать

- вредоносных программ

- манипуляционная

- Март

- маска

- me

- означает

- механизмы

- методы

- Майк

- Microsoft

- может быть

- министерство

- небольшая

- модель

- модифицировало

- самых

- родной

- сеть

- Новые

- зарубка

- нет

- роман

- сейчас

- of

- Офис

- Старый

- on

- ONE

- открытый

- с открытым исходным кодом

- открытие

- Откроется

- операция

- or

- организация

- происхождения

- Другое

- внешний

- Outlook

- аутрич

- собственный

- особый

- особенно

- мимо

- Люди

- выполнения

- фишинг

- выбирать

- кусок

- Платон

- Платон Интеллектуальные данные

- ПлатонДанные

- Много

- предыдущий

- Предварительный

- Процессы

- протокол

- что такое варган?

- RAT

- скорее

- причины

- последний

- выпустил

- удаленные

- удаленный доступ

- исследованиям

- исследователь

- Резерв

- в результате

- правую

- Бег

- s

- то же

- говорит

- безопасность

- посмотреть

- Отправить

- сентябрь

- Подписи

- просто

- стащить

- Software

- некоторые

- Источник

- Южная

- конкретно

- Спорт

- стоит

- Начало

- По-прежнему

- сильный

- такие

- Убедитесь

- система

- Талос

- целевое

- направлены

- направлена против

- команда

- тестXNUMX

- который

- Ассоциация

- их

- тогда

- они

- задача

- вещи

- этой

- хоть?

- угроза

- время

- в

- сегодня

- приняли

- инструментом

- тенденция

- троянец

- стараться

- ui

- на

- использование

- используемый

- узбек

- узбекистан

- Вариант

- очень

- с помощью

- наблюдение

- Путь..

- были

- , которые

- в то время как

- КТО

- окна

- без

- Работа

- бы

- записывать

- письменный

- ВАШЕ

- зефирнет