Группа, стоящая за сложным трояном удаленного доступа SilverRAT, имеет связи как с Турцией, так и с Сирией и планирует выпустить обновленную версию инструмента, позволяющую контролировать взломанные системы Windows и устройства Android.

Согласно анализу угроз, опубликованному 3 января, SilverRAT v1, который в настоящее время работает только в системах Windows, позволяет создавать вредоносные программы для кейлоггеров и атак с использованием программ-вымогателей, а также включает деструктивные функции, такие как возможность удаления точек восстановления системы, сообщили исследователи из Cyfirma, базирующаяся в Сингапуре. указано в их анализе.

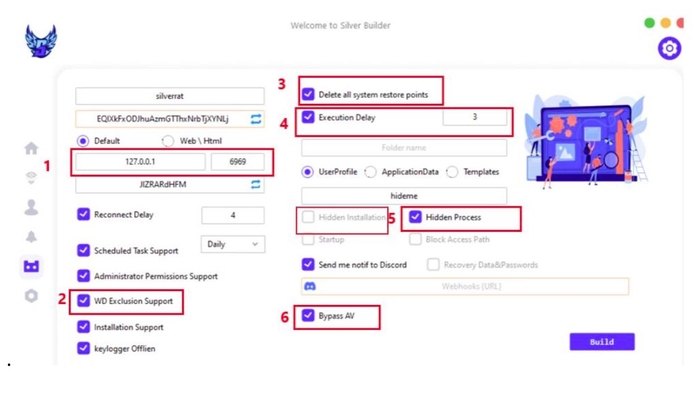

SilverRAT Builder предоставляет различные функции

Согласно анализу Cyfirma, SilverRAT показывает, что киберпреступные группы в регионе становятся все более изощренными. Первая версия SilverRAT, исходный код которой был раскрыт неизвестными лицами в октябре, состоит из компоновщика, позволяющего пользователю создавать трояна удаленного доступа со специфическими функциями.

Более интересные функции, согласно анализу Cyfirma, включают использование IP-адреса или веб-страницы для управления и контроля, обход антивирусного программного обеспечения, возможность стирания точек восстановления системы и отложенное выполнение полезных нагрузок.

Согласно анализу Cyfirma, как минимум два злоумышленника — один использует ник «Dangerous silver», а второй — «Monstermc» — являются разработчиками как SilverRAT, так и предыдущей программы S500 RAT. Хакеры действуют в Telegram и на онлайн-форумах, где продают вредоносное ПО как услугу, распространяют взломанные RAT от других разработчиков и предлагают множество других услуг. Кроме того, у них есть блог и веб-сайт Anonymous Arab.

«Управляют SilverRAT два человека», — говорит Раджханс Патель, исследователь угроз из Cyfirma. «Нам удалось собрать фотографические доказательства одного из застройщиков».

Начиная с форумов

Группа, стоящая за вредоносным ПО, получившая название Anonymous Arab, активна на ближневосточных форумах, таких как Turkhackteam, 1877, и как минимум на одном российском форуме.

Помимо разработки SilverRAT, разработчики группы предлагают распределенные атаки типа «отказ в обслуживании» (DDoS) по запросу, говорит Кошик Пал, исследователь угроз из команды Cyfirma Research.

«Мы наблюдаем некоторую активность со стороны Anonymous Arab с конца ноября 2023 года», — говорит он. «Известно, что они используют ботнет, рекламируемый в Telegram, известный как BossNet, для проведения DDOS-атак на крупные организации».

В то время как в ландшафте угроз на Ближнем Востоке доминируют государственные и спонсируемые государством хакерские группы в Иране и Израиле, доморощенные группы, такие как Anonymous Arab, продолжают доминировать на рынках киберпреступности. Постоянное развитие таких инструментов, как SilverRAT, подчеркивает динамичный характер подпольных рынков в регионе.

Панель управления SilverRAT для создания троянов. Источник: Цифирма

Хакерские группы на Ближнем Востоке, как правило, довольно разнообразны, говорит Сара Джонс, аналитик по исследованию киберугроз в компании Critical Start, занимающейся обнаружением и реагированием на угрозы, которая предупредила, что отдельные хакерские группы постоянно развиваются, и обобщение их характеристик может быть проблематичным.

«Уровень технической оснащенности сильно различается среди групп на Ближнем Востоке», — говорит она. «Некоторые поддерживаемые государством субъекты обладают расширенными возможностями, в то время как другие полагаются на более простые инструменты и методы».

Ворота через игровые хаки

Согласно данным, собранным исследователями Cyfirma, включая профиль Facebook, канал YouTube и сообщения в социальных сетях одного из хакеров — человека в социальных сетях, по крайней мере один — бывший игровой хакер. ему около 20 лет, он живет в Дамаске, Сирия, и начал заниматься хакерством еще подростком.

Профиль молодых хакеров, которые набираются опыта в поиске эксплойтов для игр, выходит за рамки хакерского сообщества на Ближнем Востоке. Подростки, начинающие свою хакерскую карьеру с создания игровых хаков или проведения атак типа «отказ в обслуживании» на игровые системы, стали тенденцией. Арион Куртадж, член группа Lapsus$, начинал как хакер Minecraft, а затем перешел к взлому таких целей, как Microsoft, Nvidia и производитель игр Rockstar.

«Мы видим аналогичную тенденцию у разработчика SilverRAT», — говорит Раджханс Патель, исследователь угроз из Cyfirma, добавляя в анализе угроз: «Просмотр предыдущих сообщений разработчика показывает историю предложения различных шутеров от первого лица (FPS) хаки и моды».

Совет по обзору кибербезопасности (CSRB) Министерства внутренней безопасности США, который проводит посмертный анализ крупных хакерских атак, определил продолжающуюся передачу информации от несовершеннолетних хакеров к киберпреступным предприятиям как экзистенциальную опасность. Правительства и частные организации должны внедрить комплексные программы, чтобы отвлечь несовершеннолетних от киберпреступности, считает CSRB в его анализ успеха группы Lapsus$ в нападении на «некоторые из наиболее обеспеченных ресурсами и хорошо защищенных компаний в мире».

Однако молодые программисты и технически подкованные подростки часто находят и другие пути в ряды киберпреступников, говорит Джонс из Critical Start.

«Хакеры, как и любая группа населения, — это разные люди с разными мотивами, навыками и подходами», — говорит она. «Хотя некоторые хакеры могут начать со взлома игр и перейти к более серьезным инструментам и методам, мы часто обнаруживаем, что киберпреступники, как правило, нацелены на отрасли и страны с более слабой киберзащитой».

- SEO-контент и PR-распределение. Получите усиление сегодня.

- PlatoData.Network Вертикальный генеративный ИИ. Расширьте возможности себя. Доступ здесь.

- ПлатонАйСтрим. Интеллект Web3. Расширение знаний. Доступ здесь.

- ПлатонЭСГ. Углерод, чистые технологии, Энергия, Окружающая среда, Солнечная, Управление отходами. Доступ здесь.

- ПлатонЗдоровье. Биотехнологии и клинические исследования. Доступ здесь.

- Источник: https://www.darkreading.com/cyberattacks-data-breaches/syrian-threat-group-peddles-destructive-silverrat

- :имеет

- :является

- :куда

- 2023

- 7

- a

- способность

- в состоянии

- доступ

- По

- активный

- деятельность

- актеры

- добавить

- дополнение

- адрес

- продвинутый

- против

- позволять

- позволяет

- среди

- an

- анализ

- аналитик

- и

- android

- Anonymous

- антивирус

- любой

- подходы

- арабский

- МЫ

- AS

- At

- Атакующий

- нападки

- прочь

- BE

- становиться

- становление

- было

- за

- не являетесь

- Блог

- доска

- изоферменты печени

- Ботнет

- строитель

- Строительство

- by

- под названием

- CAN

- возможности

- карьера

- Канал

- характеристика

- код

- сообщество

- Компании

- Ослабленный

- Проводить

- дирижирует

- состоит

- постоянно

- строить

- продолжать

- продолжающийся

- контроль

- страны

- треснувший

- Создающий

- критической

- CSRB

- В настоящее время

- Порез

- кибер-

- киберпреступности

- КИБЕРПРЕСТУПНИК

- киберпреступники

- ОПАСНО!

- опасно

- приборная панель

- данным

- DDoS

- Задерживается

- Спрос

- Кафедра

- Департамент внутренней безопасности

- обнаружение

- Застройщик

- застройщиков

- Развитие

- Устройства

- распространять

- распределенный

- Разное

- Господствовать

- доминируют

- дублированный

- динамический

- Рано

- восток

- восточный

- или

- предприятий

- лиц

- , поскольку большинство сенаторов

- развивается

- выполнение

- экзистенциальный

- использует

- что его цель

- Особенности

- Найдите

- обнаружение

- Фирма

- Во-первых,

- Что касается

- Бывший

- Форум

- форумы

- найденный

- кадров в секунду

- от

- игра

- Игры

- игровой

- шлюз

- собирать

- собранный

- Правительства

- значительно

- группы

- Группы

- хакер

- Хакеры

- взлом

- взломы

- обрабатывать

- Есть

- he

- Выделите

- его

- история

- целостный

- родина

- Национальная Безопаность

- HTTPS

- идентифицированный

- изображение

- in

- включают

- включает в себя

- В том числе

- individual

- лиц

- промышленности

- Интеллекта

- интересный

- в

- IP

- IP-адрес

- включая Иран

- Израиль

- Января

- Джонс

- JPG

- известный

- пейзаж

- большой

- Поздно

- новее

- запуск

- наименее

- уровень

- такое как

- связи

- Живет

- основной

- производитель

- вредоносных программ

- человек

- управляемого

- управления

- Области применения:

- Май..

- член

- Участники

- Microsoft

- средняя

- Ближний Восток

- Minecraft

- БОЛЕЕ

- самых

- мотивации

- двигаться

- переехал

- природа

- Ноябрь

- Nvidia

- октябрь

- of

- предлагают

- предлагающий

- .

- on

- ONE

- постоянный

- онлайн

- только

- работать

- or

- организации

- Другое

- Другое

- внешний

- за

- Люди

- трубопровод

- Часть

- Планы

- Платон

- Платон Интеллектуальные данные

- ПлатонДанные

- пунктов

- население

- обладать

- Блог

- предыдущий

- частная

- проблематичный

- Профиль

- FitPartner™

- Программисты

- Программы

- опубликованный

- положил

- вполне

- вымогателей

- Атаки вымогателей

- RAT

- переориентировать

- область

- освободить

- полагаться

- удаленные

- удаленный доступ

- исследованиям

- исследователь

- исследователи

- ответ

- восстановление

- Показывает

- обзоре

- обзор

- Rockstar

- русский

- s

- Сохранность

- говорит

- Во-вторых

- безопасность

- посмотреть

- продаем

- серьезный

- Услуги

- она

- стрелок

- должен

- Шоу

- Серебро

- аналогичный

- простой

- с

- навыки

- Software

- некоторые

- сложный

- утонченность

- Источник

- исходный код

- конкретный

- Начало

- и политические лидеры

- Начало

- успех

- такие

- Сирия

- система

- системы

- цель

- направлена против

- команда

- Технический

- снижения вреда

- подросток

- подростков

- Telegram

- Тенденцию

- который

- Ассоциация

- мир

- их

- Там.

- они

- угроза

- актеры угрозы

- Через

- в

- инструментом

- инструменты

- трансцендирует

- тенденция

- троянец

- Турция

- два

- метро

- неизвестный

- обновление

- us

- Информация о пользователе

- через

- v1

- разнообразный

- разнообразие

- различный

- версия

- законопроект

- способы

- we

- слабее

- Вебсайт

- ЧТО Ж

- , которые

- в то время как

- КТО

- чья

- окна

- работает

- Мир

- молодой

- YouTube

- зефирнет