В наши дни у большинства из нас есть телефоны, которые отображают номер звонящего до того, как мы ответим.

Эта «функция» на самом деле восходит к 1960-м годам и известна в североамериканском английском как Caller ID, хотя на самом деле он не идентифицирует звонящего, а только его номер.

В другом месте в англоязычном мире вы увидите имя CLI вместо этого используется сокращение от Идентификация вызывающей линии, что на первый взгляд кажется более подходящим и точным термином.

Но вот в чем дело: назовешь ли ты это Caller ID or CLI, нет больше смысла в определении фактического номера телефона звонящего, чем в From: заголовок в электронном письме находится при идентификации отправителя электронной почты.

Покажи, что тебе нравится

Грубо говоря, мошенник, который знает, что делает, может обманом заставить ваш телефон отображать практически любой номер, который им нравится, в качестве источника их звонков.

Давайте подумаем, что это значит.

Если вы получаете входящий звонок с неизвестного вам номера, почти наверняка он был сделан не с телефона, который принадлежит кому-то, кого вы знаете достаточно хорошо, чтобы иметь в своем списке контактов.

Поэтому в качестве меры кибербезопасности, направленной на то, чтобы избежать звонков от людей, от которых вы не хотите слышать или которые могут быть мошенниками, вы можете использовать жаргонную фразу низкий уровень ложноположительных результатов для описания эффективности CLI.

Ложное срабатывание в этом контексте представляет собой звонок от кого-то, кого вы знаете, звонящего с номера, которому можно было бы безопасно доверять, ошибочно обнаруженного и ошибочно заблокированного, потому что это номер, который вы не узнаете.

Такая ошибка маловероятна, потому что ни друзья, ни мошенники вряд ли будут притворяться кем-то, кого вы не знаете.

Но эта полезность работает только в одном направлении.

В качестве меры кибербезопасности, помогающей вам идентифицировать вызывающих абонентов, которым вы доверяете, CLI имеет чрезвычайно ложноотрицательная проблема, что означает, что если вызов поступает из Dadили Auntie Gladys, или, что более важно, из Your Bank...

…тогда существует значительный риск того, что это мошеннический звонок, которым намеренно манипулируют, чтобы обойти ваш — Я знаю звонившего? тест.

Никаких доказательств чего-либо

Проще говоря: номера, которые появляются на вашем телефоне до того, как вы ответите на звонок, только подсказывают, кто звонит, и должны никогда не использоваться в качестве «доказательства» личности звонящего.

Действительно, до начала этой недели существовала онлайн-система «криминальное ПО как услуга», доступная на веб-сайте с непростительным названием ispoof.cc, где потенциальные вишинговые (голосовой фишинг) преступники могли покупать телефонные услуги через Интернет с включенной подменой номера.

Другими словами, при скромных первоначальных затратах мошенники, которые сами не были достаточно техническими, чтобы настроить свои собственные мошеннические серверы интернет-телефонии, но обладали навыками социальной инженерии, которые помогали им очаровать, ввести в заблуждение или запугать жертв через телефон…

… тем не менее, может появиться на вашем телефоне как налоговая инспекция, как ваш банк, как ваша страховая компания, как ваш интернет-провайдер или даже как та самая телефонная компания, у которой вы покупали свои собственные услуги.

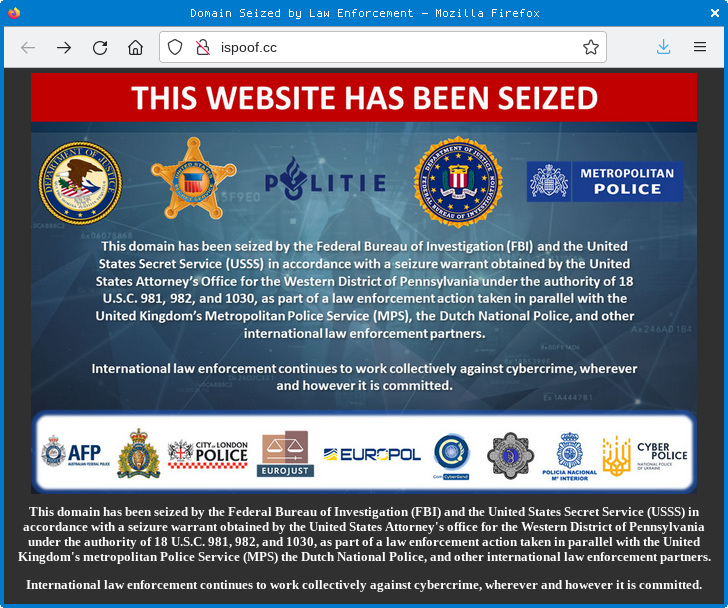

Мы написали «до начала этой недели» выше, потому что сайт iSpoof в настоящее время конфискован благодаря глобальной операции по борьбе с киберпреступностью с участием групп правоохранительных органов как минимум в десяти разных странах (Австралия, Канада, Франция, Германия, Ирландия, Литва, Нидерланды). , Украина, Великобритания и США):

Мегабуст проведен

Захвата домена в прозрачной сети и вывода его предложений из сети часто недостаточно, не в последнюю очередь потому, что преступники, если они останутся на свободе, часто по-прежнему смогут работать в даркнете, где удаление намного сложнее из-за сложность отслеживания того, где на самом деле находятся серверы.

Или мошенники просто появятся снова с новым доменом, возможно, под новым «брендом», обслуживаемым еще менее добросовестной хостинговой компанией.

Но в данном случае захвату домена незадолго до этого предшествовало большое количество арестов — 142, на самом деле, по данным Европола:

Судебные и правоохранительные органы в Европе, Австралии, США, Украине и Канаде закрыли веб-сайт, который позволял мошенникам выдавать себя за доверенные корпорации или контакты для доступа к конфиденциальной информации жертв. Этот тип киберпреступления известен как «спуфинг». Считается, что веб-сайт нанес ущерб во всем мире, который оценивается в сумму, превышающую 100 миллионов фунтов стерлингов (115 миллионов евро).

В результате скоординированных действий, возглавляемых Соединенным Королевством и поддерживаемых Европолом и Евроюстом, были арестованы 142 подозреваемых, в том числе главный администратор веб-сайта.

По данным столичной полиции Лондона, более 100 из этих арестов были произведены только в Великобритании. 200,000 XNUMX британских жертв были ограблены на многие миллионы фунтов стерлингов:

iSpoof позволял пользователям, оплатившим услугу биткойнами, скрыть свой номер телефона, чтобы казалось, что они звонят из надежного источника. Этот процесс известен как «спуфинг».

Преступники пытаются обманом заставить людей передать деньги или предоставить конфиденциальную информацию, такую как одноразовые коды доступа к банковским счетам.

Средний ущерб от тех, кто сообщил о преследовании, оценивается в 10,000 XNUMX фунтов стерлингов.

За 12 месяцев до августа 2022 года через iSpoof по всему миру было совершено около 10 миллионов мошеннических звонков, из которых около 3.5 миллиона — в Великобритании.

Из них 350,000 200,000 звонков длились более одной минуты и были сделаны XNUMX XNUMX человек.

По данным BBC, предполагаемый главарь был 34-летний мужчина по имени Тиджай Флетчер, который был заключен под стражу в ожидании суда в Саутварке, Лондон, 2022 декабря 12 года.

Что делать?

- СОВЕТ 1. Воспринимайте идентификатор вызывающего абонента как не более чем подсказку.

Самая важная вещь, которую нужно помнить (и объяснять друзьям и членам семьи, которые, по вашему мнению, могут быть уязвимы для подобного рода мошенничества): НОМЕР ЗВОНЯЩЕГО НОМЕРА, КОТОРЫЙ ПОЯВЛЯЕТСЯ НА ВАШЕМ ТЕЛЕФОНЕ ПЕРЕД ВАШИМ ОТВЕТОМ, НИЧЕГО НЕ ДОКАЗЫВАЕТ.

Эти идентификационные номера вызывающего абонента — не что иное, как смутный намек на человека или компанию, которая, кажется, вам звонит.

Когда твой телефон звонит и называет звонок словами Your Bank's Name Here, помните, что всплывающие слова взяты из вашего собственного списка контактов, что означает не более чем то, что номер, указанный звонящим, совпадает с записью, которую вы сами добавили в свои контакты.

Иными словами, номер, связанный с входящим вызовом, обеспечивает не больше «удостоверения личности», чем текст в сообщении. Subject: строка электронного письма, которая содержит все, что отправитель решил ввести.

- СОВЕТ 2. Всегда инициируйте официальные звонки самостоятельно, используя номер, которому вы можете доверять.

Если вам действительно нужно связаться с организацией, такой как ваш банк, по телефону, убедитесь, что вы инициируете звонок и используете номер, который вы придумали сами.

Например, просмотрите недавнюю официальную банковскую выписку, проверьте оборотную сторону своей банковской карты или даже посетите отделение и узнайте у сотрудника официальный номер, по которому вам следует звонить в будущих чрезвычайных ситуациях.

- СОВЕТ 3. Не позволяйте совпадению убедить вас в том, что звонок подлинный.

Никогда не используйте совпадение в качестве «доказательства» того, что звонок должен быть подлинным, например, предполагая, что звонок «наверняка» был из банка просто потому, что сегодня утром у вас были досадные проблемы с интернет-банкингом или вы заплатили новому поставщику за первый звонок. время только сегодня днем.

Помните, что мошенники iSpoof сделали не менее 3,500,000 6.5 12 звонков только в Великобритании (и XNUMX миллионов звонков в других странах) за XNUMX-месячный период, причем мошенники совершали в среднем один звонок каждые три секунды в наиболее вероятное время дня, так что совпадения как это не просто возможно, они почти неизбежны.

Эти мошенники не стремятся обмануть 3,500,000 10 10,000 человек из XNUMX фунтов стерлингов у каждого… на самом деле, им гораздо легче обмануть по XNUMX XNUMX фунтов стерлингов у каждого из нескольких тысяч человек, если повезет и установит контакт с этими несколькими тысячами людей в момент, когда они наиболее уязвимы.

- СОВЕТ 4. Будьте рядом с уязвимыми друзьями и семьей.

Убедитесь, что друзья и родственники, которые, по вашему мнению, могут быть уязвимы для сладкого разговора (или запугивания, замешательства и запугивания) мошенниками, независимо от того, как с ними впервые связываются, знают, что они могут и должны обратиться к вам за советом, прежде чем соглашаться. ни к чему по телефону.

И если кто-то попросит их сделать что-то, что явно является вторжением в их личное цифровое пространство, например, установить Teamviewer, чтобы позволить им войти в компьютер, прочитать секретный код доступа с экрана или сообщить им личный идентификационный номер или пароль…

…убедитесь, что они знают, что можно просто повесить трубку, не сказав ни слова, и сначала связаться с вами, чтобы проверить факты.

О, и еще одно: лондонские копы заявили, что в ходе этого расследования они получили файл базы данных (мы предполагаем, что это из какой-то системы регистрации вызовов), содержащий 70,000,000 59,000 100 строк, и что они обнаружили колоссальное XNUMX XNUMX подозреваемых, из которых около XNUMX уже арестованы.

Очевидно, что эти подозреваемые не такие анонимные, как они могли подумать, поэтому копы в первую очередь «те, кто потратил не менее 100 фунтов стерлингов в биткойнах, чтобы использовать сайт».

Мошенники, находящиеся ниже по иерархической лестнице, возможно, еще не постучали в дверь, но это может быть просто вопросом времени…

УЗНАЙТЕ БОЛЬШЕ О ДИВЕРСИФИКАЦИИ КИБЕРПРЕСТУПЛЕНИЙ И О том, КАК ЭФФЕКТИВНО СООТВЕТСТВОВАТЬ, ИЗ НАШЕГО ПОДКАСТА ОТЧЕТА ОБ УГРОЗАХ

Нажмите и перетащите звуковые волны ниже, чтобы перейти к любой точке. Вы также можете слушать прямо на Саундклауд.

Полная стенограмма для тех, кто предпочитает читать, а не слушать.

С Полом Даклином и Джоном Широм.

Интро и аутро музыка Эдит Мадж.

Вы можете слушать нас на Soundcloud, Подкасты Apple, Подкасты Google, Spotify, Брошюровщик и везде, где есть хорошие подкасты. Или просто скинь URL нашего RSS-канала в свой любимый подкэтчер.

- блокчейн

- Coingenius

- кошельки с криптовалютами

- cryptoexchange

- информационная безопасность

- киберпреступники

- Информационная безопасность

- Департамент внутренней безопасности

- цифровые кошельки

- Европол

- ФБР

- брандмауэр

- iSpoof

- Kaspersky

- Закон и порядок

- вредоносных программ

- Mcafee

- столичная полиция

- Голая Безопасность

- НексБЛОК

- фишинг

- Платон

- Платон Ай

- Платон Интеллектуальные данные

- Платон игра

- ПлатонДанные

- платогейминг

- политикой конфиденциальности.

- Вишинг

- вишинг как услуга

- VPN

- безопасности веб-сайтов

- зефирнет

![S3 Ep110: В центре внимания киберугрозы – говорит эксперт [аудио + текст] S3 Ep110: В центре внимания киберугрозы – говорит эксперт [Аудио + текст] PlatoBlockchain Data Intelligence. Вертикальный поиск. Ай.](https://platoblockchain.com/wp-content/uploads/2022/11/tr-readnow-640-360x169.png)

![S3 Ep113: Pwning ядра Windows — мошенники, которые обманули Microsoft [Аудио + текст] S3 Ep113: Взлом ядра Windows – мошенники, которые обманули Microsoft [Аудио + Текст] PlatoBlockchain Data Intelligence. Вертикальный поиск. Ай.](https://platoblockchain.com/wp-content/uploads/2022/12/s3-ep113-1200-360x188.png)

![S3 Ep92: Log4Shell4Ever, советы путешественникам и мошенничество [аудио + текст] S3 Ep92: Log4Shell4Ever, советы путешественникам и мошенничество [Аудио + текст] PlatoBlockchain Data Intelligence. Вертикальный поиск. Ай.](https://platoblockchain.com/wp-content/uploads/2022/07/ns-s3-ep92-1200-300x156.jpg)

![S3 Ep130: Откройте двери гаражного отсека, HAL [Аудио + Текст] S3 Ep130: Откройте двери гаражного отсека, HAL [Аудио + Текст]](https://platoblockchain.com/wp-content/uploads/2023/04/s3-ep130-open-the-garage-bay-doors-hal-audio-text-300x157.png)