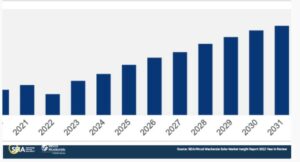

Kibernetski napadi in kraje podatkov so danes postali tako pogosti, zlasti ko gre za mobilne aplikacije. Zaradi tega lahko mobilne aplikacije, pri katerih pride do kršitev varnosti, utrpijo finančne izgube. Zaradi številnih hekerjev, ki želijo ukrasti podatke strank, je zavarovanje teh aplikacij postalo prednostna naloga številka ena za organizacije in resen izziv za razvijalce. Glede na Gartnerjevo nedavno raziskavo, Hype Cycle za varnost aplikacij, se bodo naložbe v varnost aplikacij v naslednjih nekaj letih povečale za več kot dvakrat, s 6 milijard dolarjev letos na 13.7 milijarde dolarjev do leta 2026. Nadalje poročilo navaja: »Varnost aplikacij je zdaj glavna stvar za razvijalce in varnost strokovnjaki, poudarek pa je zdaj na aplikacijah, ki gostujejo v javnih oblakih,« je ključnega pomena, da so temeljne komponente varnosti DevOps pravilne. Tu je 12 nasvetov za zaščito vaše mobilne aplikacije:

1. Namestite aplikacije iz zaupanja vrednih virov:

Običajno je, da so aplikacije za Android ponovno objavljene na drugih trgih ali da so njihovi APK-ji in IPA-ji na voljo za prenos. APK in IPA je mogoče prenesti in namestiti z različnih mest, vključno s spletnimi mesti, storitvami v oblaku, pogoni, družbenimi mediji in družabnimi omrežji. Samo Trgovini Play in App Store morata biti dovoljena namestitev zaupanja vrednih datotek APK in IPA. Da bi preprečili uporabo teh aplikacij, bi morali ob zagonu aplikacije imeti zaznavanje preverjanja vira (Play Store ali App Store).

Preberite tudi https://andresand.medium.com/add-method-to-check-which-app-store-the-android-app-is-installed-from-or-if-its-sideloaded-c9f450a3d069

2. Odkrivanje korenin:

Android: Napadalec bi lahko zagnal mobilno aplikacijo na zakoreninjeni napravi in dostopal do lokalnega pomnilnika ali poklical določene dejavnosti ali namere izvajanja zlonamernih dejavnosti v aplikaciji.

iOS: Aplikacije v napravi z zlomom zapora se izvajajo kot root zunaj peskovnika iOS. To lahko aplikacijam omogoči dostop do občutljivih podatkov, shranjenih v drugih aplikacijah, ali namestitev zlonamerne programske opreme, ki onemogoča delovanje peskovnika.

Več o Root Detection- https://owasp.org/www-project-mobile-top-10/2016-risks/m8-code-tampering

3. Shranjevanje podatkov:

Razvijalci uporabljajo skupne nastavitve in uporabniške privzete nastavitve za shranjevanje parov ključ-vrednost, kot so žetoni, mobilne številke, e-pošta, logične vrednosti itd. Poleg tega imajo razvijalci pri ustvarjanju aplikacij raje baze podatkov SQLite za strukturirane podatke. Priporočljivo je, da vse podatke shranite v obliki šifriranja, tako da hekerji težko pridobijo podatke.

4. Varni skrivni ključi:

Ključi API-ja, gesla in žetoni ne smejo biti trdo kodirani v kodi. Priporočljivo je, da uporabite različne tehnike za shranjevanje teh vrednosti, tako da hekerji ne morejo hitro pobegniti z posegom v aplikacijo.

Tukaj je referenčna povezava: https://guides.codepath.com/android/Storing-Secret-Keys-in-Android

5. Zakrivanje kode

Napadalec lahko dekompilira datoteko APK in izvleče izvorno kodo aplikacije. To lahko napadalcu izpostavi občutljive podatke, shranjene v izvorni kodi aplikacije, ki se lahko uporabijo za izvajanje prilagojenih napadov.

Bolje je zakriti izvorno kodo, da preprečite vse občutljive informacije v izvorni kodi.

6. Varna komunikacija:

Napadalec lahko izvaja zlonamerne dejavnosti, da bi izkoristil raven napadov, saj vsa komunikacija poteka prek nešifriranih kanalov. Zato vedno uporabite URL-je HTTPS namesto URL-jev HTTP.

7. Pripenjanje SSL:

Pripenjanje potrdila omogoča mobilnim aplikacijam, da omejijo komunikacijo samo na strežnike z veljavnim potrdilom, ki ustreza pričakovani vrednosti (pin). Pripenjanje to zagotavlja nobeni omrežni podatki niso ogroženi, tudi če uporabnika zavedejo, da na svojo mobilno napravo namesti zlonamerno korensko potrdilo. Vsaka aplikacija, ki pripne svoja potrdila, bi preprečila takšne poskuse lažnega predstavljanja z zavračanjem prenosa podatkov prek ogrožene povezave

Glejte:

https://owasp.org/www-community/controls/Certificate_and_Public_Key_Pinning

8. Varni podatki o zahtevah in odzivih API-ja

Standardna praksa je uporaba HTTPS za osnovno zaščito klicev REST API. Informacije, poslane strežniku ali prejete s strežnika, so lahko dodatno šifrirane z AES itd. Če na primer obstajajo občutljive vsebine, lahko izberete tiste za šifriranje, tako da tudi če je HTTPS nekako pokvarjen ali napačno konfiguriran, imajo še en sloj zaščite pred vašim šifriranjem.

9. Varna avtentikacija mobilne aplikacije:

V primeru, da aplikacija po prijavi uporabniku ne dodeli različnih in zapletenih žetonov seje, lahko napadalec izvede lažno predstavljanje, da žrtev zvabi k uporabi žetona, ki ga ustvari po meri napadalec, in enostavno zaobide stran za prijavo z zajeto sejo. z uporabo napada MiTM.

i) Uporabniku dodelite poseben in kompleksen žeton seje vsakič, ko se uspešno prijavi v aplikacijo.

ii) Prekinite življenjsko dobo seje takoj po odjavi.

iii) Ne uporabljajte istega žetona seje za dva ali več naslovov IP.

iv) Omejite čas poteka za vsak žeton seje.

10. Dovolite varnostno kopiranje

Uporabnikom onemogoči varnostno kopiranje aplikacije, če vsebuje občutljive podatke. Če imate dostop do varnostnih kopij datotek (tj. ko je android:allowBackup=”true”), je mogoče spreminjati/brati vsebino aplikacije tudi na nekorenjeni napravi. Zato je priporočljivo, da omogočite varnostno kopiranje kot false.

11. Omejite dostop do zaslonov aplikacij Android iz drugih aplikacij

V idealnem primeru vaše dejavnosti ne bi smele omogočati odpiranja iz drugih storitev ali aplikacij. Naj bo to res le, če imate posebno zahtevo za dostop do plapolajočih zaslonov iz drugih aplikacij, sicer spremenite na Android:exported= ”false”

12. Omejite nameščanje paketov iz android aplikacije

REQUEST_INSTALL_PACKAGES dovoljenje aplikacijam omogoča namestitev novih paketov na uporabnikovo napravo. Zavezani smo k preprečevanju zlorab na platformi Android in zaščiti uporabnikov pred aplikacijami, ki se same posodabljajo na katero koli metodo, ki ni mehanizem za posodabljanje Google Play, ali prenašajo škodljive APK-je.

ugotovitev:

Mobilne aplikacije so postale bolj personalizirane kot kdaj koli prej, saj so v njih vsak dan shranjene kopice osebnih podatkov strank. Da bi zgradili zaupanje in zvestobo med uporabniki ter preprečili znatne finančne izgube in izgube poverilnic za podjetja, je zdaj ključnega pomena zagotoviti, da je aplikacija varna za uporabnika. Upoštevanje zgoraj omenjenih varnostnih kontrolnih seznamov za mobilne aplikacije bo zagotovo pomagalo preprečiti, da bi hekerji vdrli v aplikacijo.

O Avtor:

Raviteja Aketi je višja programska inženirka pri Mantra Labs. Ima bogate izkušnje z B2B projekti. Raviteja rada raziskuje nove tehnologije, gleda filme in preživlja čas z družino in prijatelji.

Preberite naš najnovejši blog: Implementacija čiste arhitekture z Nest.JS

Znanje je vredno dostaviti v mapo »Prejeto«

- AI

- ai art

- ai art generator

- imajo robota

- Android

- Razvoj aplikacij

- Umetna inteligenca

- certificiranje umetne inteligence

- umetna inteligenca v bančništvu

- robot z umetno inteligenco

- roboti z umetno inteligenco

- programska oprema za umetno inteligenco

- blockchain

- blockchain konferenca ai

- coingenius

- pogovorna umetna inteligenca

- kripto konferenca ai

- dall's

- globoko učenje

- Dev Ops

- iOS

- strojno učenje

- Laboratoriji Mantra

- platon

- platon ai

- Platonova podatkovna inteligenca

- Igra Platon

- PlatoData

- platogaming

- lestvica ai

- sintaksa

- zefirnet