Skupina, ki stoji za prefinjenim trojancem za oddaljeni dostop, SilverRAT, ima povezave s Turčijo in Sirijo ter namerava izdati posodobljeno različico orodja, ki bo omogočilo nadzor nad ogroženimi sistemi Windows in napravami Android.

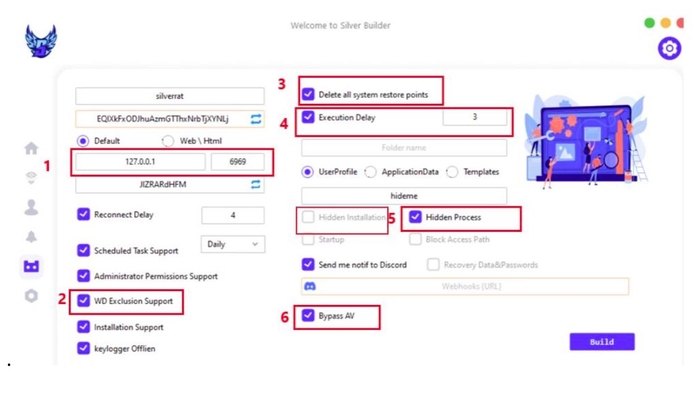

Glede na analizo groženj, objavljeno 3. januarja, SilverRAT v1 – ki trenutno deluje samo v sistemih Windows – omogoča izdelavo zlonamerne programske opreme za beleženje tipkovnice in napade z izsiljevalsko programsko opremo ter vključuje destruktivne funkcije, kot je možnost brisanja sistemskih obnovitvenih točk, so raziskovalci iz Cyfirma s sedežem v Singapurju navedli v svoji analizi.

SilverRAT Builder omogoča različne funkcije

SilverRAT kaže, da postajajo skupine kibernetskega kriminala v regiji vse bolj prefinjene, glede na analizo Cyfirme. Prva različica SilverRAT, katere izvorno kodo so neznani akterji razkrili oktobra, je sestavljena iz graditelja, ki uporabniku omogoča sestavo trojanca za oddaljen dostop s posebnimi funkcijami.

Bolj zanimive funkcije po analizi Cyfirme vključujejo uporabo bodisi naslova IP ali spletne strani za ukazovanje in nadzor, obvode za protivirusno programsko opremo, možnost brisanja sistemskih obnovitvenih točk in zakasnjeno izvajanje uporabnih obremenitev.

Vsaj dva akterja grožnje – eden uporablja oznako »Dangerous silver« in drugi uporablja »Monstermc« — sta razvijalca za SilverRAT in prejšnjim programom S500 RAT, glede na analizo Cyfirme. Hekerji delujejo na Telegramu in prek spletnih forumov, kjer prodajajo zlonamerno programsko opremo kot storitev, distribuirajo vlomljene RAT-je drugih razvijalcev in ponujajo vrsto drugih storitev. Poleg tega imajo blog in spletno stran z imenom Anonymous Arabic.

"SilverRAT upravljata dve osebi," pravi Rajhans Patel, raziskovalec groženj pri Cyfirmi. "Uspelo nam je zbrati fotografske dokaze enega od razvijalcev."

Začenši s forumov

Skupina, ki stoji za zlonamerno programsko opremo, imenovana Anonymous Arabic, je aktivna na bližnjevzhodnih forumih, kot je Turkhackteam, 1877, in vsaj enem ruskem forumu.

Poleg razvoja SilverRAT razvijalci skupine ponujajo porazdeljene napade zavrnitve storitve (DDoS) na zahtevo, pravi Koushik Pal, raziskovalec groženj pri skupini Cyfirma Research.

»Od konca novembra 2023 smo opazili nekaj dejavnosti Anonymous Arabic,« pravi. "Znano je, da uporabljajo botnet, ki se oglašuje na Telegramu, znan kot 'BossNet', za izvajanje napadov DDOS na velike subjekte."

Medtem ko so na področju groženj na Bližnjem vzhodu prevladovale hekerske skupine v Iranu in Izraelu, ki jih vodijo in jih sponzorira država, domače skupine, kot je Anonymous Arabic, še naprej prevladujejo na trgih kibernetske kriminalitete. Stalni razvoj orodij, kot je SilverRAT, poudarja dinamično naravo podzemnih trgov v regiji.

Nadzorna plošča SilverRAT za gradnjo trojancev. Vir: Cyfirma

Hekerske skupine na Bližnjem vzhodu so ponavadi precej raznolike, pravi Sarah Jones, raziskovalna analitičarka za obveščanje o kibernetskih grožnjah pri podjetju za upravljano odkrivanje in odziv Critical Start, ki je opozorila, da se posamezne hekerske skupine nenehno razvijajo in posploševanje njihovih značilnosti je lahko problematično.

»Stopnja tehnične izpopolnjenosti se med skupinami na Bližnjem vzhodu zelo razlikuje,« pravi. "Nekateri akterji, ki jih podpira država, imajo napredne zmogljivosti, medtem ko se drugi zanašajo na preprostejša orodja in tehnike."

Prehod skozi igre Hacks

Od identificiranih članov skupine Anonymous Arabic je vsaj eden nekdanji heker iger, glede na podatke, ki so jih zbrali raziskovalci pri Cyfirmi, vključno s profilom na Facebooku, kanalom YouTube in objavami na družbenih omrežjih enega od hekerjev – moškega v njegovih zgodnjih 20-ih, ki živi v Damasku v Siriji in je začel hekati kot najstnik.

Profil mladih hekerjev, ki se osredotočajo na iskanje podvigov za igre, presega hekersko skupnost na Bližnjem vzhodu. Najstniki, ki svojo hekersko kariero začnejo z ustvarjanjem vdorov v igre ali napadi z zavrnitvijo storitve na igralne sisteme, so postali trend. Arion Kurtaj, član v skupina Lapsus$, je začel kot heker za Minecraft in se kasneje preselil k hekerskim tarčam, kot so Microsoft, Nvidia in izdelovalec iger Rockstar.

»Pri razvijalcu igre SilverRAT lahko opazimo podoben trend,« pravi Rajhans Patel, raziskovalec groženj pri Cyfirmi, in dodaja v analizi groženj: »Pregled prejšnjih objav razvijalca razkrije zgodovino ponujanja različnih prvoosebnih strelskih iger (FPS). heki in modifikacije."

Odbor za presojo kibernetske varnosti ameriškega ministrstva za domovinsko varnost (CSRB), ki izvaja post mortem analizo večjih vdorov, je opredelil nadaljevanje poti od mladoletnih hekerjev do kibernetskih kriminalnih podjetij kot eksistencialno nevarnost. Vlade in zasebne organizacije bi morale uvesti celostne programe za preusmerjanje mladoletnikov stran od kibernetske kriminalitete, ugotavlja CSRB v svojo analizo uspeha skupine Lapsus$ pri napadu na »nekatera najbolj dobro zagotovljena in dobro zaščitena podjetja na svetu«.

Vendar pa mladi programerji in tehnološko podkovani najstniki pogosto najdejo tudi druge poti do kibernetskega kriminala, pravi Jones iz Critical Start.

"Hekerji so, tako kot katera koli populacijska skupina, raznoliki posamezniki z različnimi motivacijami, veščinami in pristopi," pravi. "Medtem ko lahko nekateri hekerji začnejo z vdori v igre in se premaknejo k resnejšim orodjem in tehnikam, pogosto ugotovimo, da kiberkriminalci ciljajo na industrije in države s šibkejšo kibernetsko obrambo."

- Distribucija vsebine in PR s pomočjo SEO. Okrepite se še danes.

- PlatoData.Network Vertical Generative Ai. Opolnomočite se. Dostopite tukaj.

- PlatoAiStream. Web3 Intelligence. Razširjeno znanje. Dostopite tukaj.

- PlatoESG. Ogljik, CleanTech, Energija, Okolje, sončna energija, Ravnanje z odpadki. Dostopite tukaj.

- PlatoHealth. Obveščanje o biotehnologiji in kliničnih preskušanjih. Dostopite tukaj.

- vir: https://www.darkreading.com/cyberattacks-data-breaches/syrian-threat-group-peddles-destructive-silverrat

- :ima

- : je

- :kje

- 2023

- 7

- a

- sposobnost

- Sposobna

- dostop

- Po

- aktivna

- dejavnost

- akterji

- dodajanje

- Poleg tega

- Naslov

- napredno

- proti

- omogočajo

- omogoča

- med

- an

- Analiza

- Analitik

- in

- Android

- anonimni

- antivirus

- kaj

- pristopi

- arabski

- SE

- AS

- At

- Napadanje

- Napadi

- stran

- BE

- postanejo

- postajajo

- bilo

- zadaj

- počutje

- Blog

- svet

- tako

- botnet

- builder

- Building

- by

- se imenuje

- CAN

- Zmogljivosti

- kariere

- Channel

- lastnosti

- Koda

- skupnost

- Podjetja

- Ogroženo

- Ravnanje

- dirigira

- vsebuje

- nenehno

- gradnjo

- naprej

- nadaljevati

- nadzor

- države

- razpokan

- Ustvarjanje

- kritično

- CSRB

- Trenutno

- Cut

- cyber

- kibernetski kriminaliteti

- KIBERKRIMINALEC

- cybercriminals

- NEVARNOST

- Nevarno

- Armaturna plošča

- datum

- DDoS

- Zamujena

- Povpraševanje

- Oddelek

- oddelek za domovinsko varnost

- Odkrivanje

- Razvojni

- Razvijalci

- Razvoj

- naprave

- distribuirati

- porazdeljena

- razne

- Prevladujejo

- prevladujejo

- poimenovan

- dinamično

- Zgodnje

- East

- vzhodni

- bodisi

- podjetja

- subjekti

- dokazi

- razvija

- izvedba

- eksistencialna

- izkorišča

- Lastnosti

- Najdi

- iskanje

- Firm

- prva

- za

- Nekdanji

- Forum

- forumi

- je pokazala,

- fps

- iz

- igra

- Games

- igre na srečo

- Prehod

- zbiranje

- zbranih

- Vlade

- zelo

- skupina

- Skupine

- heker

- hekerji

- taksist

- žaga

- ročaj

- Imajo

- he

- Označite

- njegov

- zgodovina

- celosten

- domovina

- Domovinsko varnost

- HTTPS

- identificirati

- slika

- in

- vključujejo

- vključuje

- Vključno

- individualna

- posamezniki

- industrij

- Intelligence

- Zanimivo

- v

- IP

- IP naslov

- Iran

- Izrael

- John

- jones

- jpg

- znano

- Pokrajina

- velika

- Pozen

- pozneje

- začetek

- vsaj

- Stopnja

- kot

- Povezave

- živi

- velika

- avtomat

- zlonamerna programska oprema

- moški

- upravlja

- upravljanje

- Prisotnost

- Maj ..

- član

- člani

- Microsoft

- Bližnji

- srednji vzhod

- Minecraft

- več

- Najbolj

- motivacije

- premikanje

- premaknjeno

- Narava

- november

- Nvidia

- oktober

- of

- ponudba

- ponujanje

- pogosto

- on

- ONE

- v teku

- na spletu

- samo

- deluje

- or

- organizacije

- Ostalo

- drugi

- ven

- več

- ljudje

- plinovod

- Kraj

- načrti

- platon

- Platonova podatkovna inteligenca

- PlatoData

- točke

- prebivalstvo

- imeti

- Prispevkov

- prejšnja

- zasebna

- problematično

- profil

- Program

- Programerji

- programi

- objavljeno

- dal

- precej

- izsiljevalska

- Ransomware napadi

- PODGANA

- preusmeriti

- okolica

- sprostitev

- zanašajo

- daljinsko

- Remote Access

- Raziskave

- raziskovalec

- raziskovalci

- Odgovor

- obnovitev

- Razkrije

- pregleda

- pregledovanje

- Rockstar

- russian

- s

- Varnost

- pravi

- drugi

- varnost

- glej

- prodaja

- resno

- Storitve

- je

- strelec

- shouldnt

- Razstave

- Silver

- Podoben

- enostavnejši

- saj

- spretnosti

- Software

- nekaj

- prefinjeno

- prefinjenosti

- vir

- Izvorna koda

- specifična

- Začetek

- začel

- Začetek

- uspeh

- taka

- Sirija

- sistem

- sistemi

- ciljna

- Cilji

- skupina

- tehnični

- tehnike

- najstnik

- najstniki

- Telegram

- nagiba

- da

- O

- svet

- njihove

- Tukaj.

- jih

- Grožnja

- akterji groženj

- skozi

- do

- orodje

- orodja

- presega

- Trend

- Trojan

- Turčija

- dva

- pod zemljo

- neznan

- posodobljeno

- us

- uporabnik

- uporabo

- v1

- raznolika

- raznolikost

- različnih

- različica

- je

- načini

- we

- šibkejši

- Spletna stran

- Dobro

- ki

- medtem

- WHO

- katerih

- okna

- z

- deluje

- svet

- mladi

- youtube

- zefirnet