Čas branja: 3 min

Čas branja: 3 min

Štirje najpogosteje uporabljeni protivirusni programi so bili preizkušeni in ugotovili so, da so pomanjkljivi. Nismo presenečeni.

Comodo je že pred časom ugotovil, da je konvencionalni pristop k internetni varnosti, ki temelji na preprečevanju škode z odkrivanjem znanih groženj, v osnovi napačen. Zato imamo arhitekturne rešitve, ki presegajo odkrivanje ter preprečujejo in zadržujejo grožnje tega odkrivanje ne more obravnavati.

Nedavna študija varnostnega podjetja Damballa ponuja obilico dokazov, da je naša predpostavka pravilna, in dokumentira njihovo temeljno napako, ki jo imenujejo "čas zadrževanja" zlonamerne programske opreme. To je časovno obdobje od trenutka, ko datoteka zlonamerne programske opreme ogrozi sistem, in čas, ko ga protivirusni program lahko zazna.

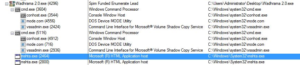

V testu štirih najbolj uporabljanih protivirusne programske opreme36 % preskusne zlonamerne programske opreme ni bilo odkritih v prvih 24 urah. Cel teden pozneje jih je 28 % ostalo neodkritih. Pravzaprav je trajalo več kot šest mesecev, preden so ti izdelki zaznali 100 % testnih vdorov!

Damballi zaključuje, da je čas zadrževanja okužbe stranski produkt neuspešnega pristopa odkrivanja k preprečevanju. Večina protivirusnih programov vas v tem obdobju pusti nezaščitenih in ranljivih za okužbe.

Potreben je le en neuspeh, da se hekerjem odprejo svobodna vladavina z najhujšimi posledicami, in obseg grožnje odzvati se je res ogromno. Damballa navaja poročilo inštituta Poneman iz leta 2015, ki kaže, da povprečno podjetje tedensko prejme 17,000 opozoril o zlonamerni programski opremi iz svojih IT-varnostnih izdelkov in da je le 4 % teh opozoril sprožilo preiskave osebja IT.

Običajna varnost je običajno povečana z dodatnimi plastmi, kar je najpomembneje analiza vedenja ki išče znano zlonamerno vedenje. Čeprav gredo takšni pristopi korak dlje od zanašanja na podpisno datoteko znanih groženj, niso mogli preprečiti najslabšega možnega scenarija v visoko profiliranih organizacijah.

protivirusne programske opreme je kot enota za odstranjevanje bomb, ki še ni ugotovila, kje je bomba. Najti morajo bombo, da jo deaktivirajo. Še huje, če bomba eksplodira, preden je odkrita, je okolica nezaščitena!

Če enota za odstranjevanje bomb ve za grožnjo, se običajno lahko spopade z njo. Neznane grožnje so tiste, ki razstrelijo!

Peskovnik proti samodejnemu peskovniku

Nekateri protivirusni programi ponujajo varno sistemsko področje, imenovano peskovnik, kjer lahko varno zaženete sumljivo. Razmislite o tem kot osumljenec kaznivega dejanja, ki je v zaporu, medtem ko policija preiskuje zločin. Na žalost se zanašajo na uporabnika, da se odloči, da datoteko postavi v peskovnik. Večina uporabnikov ne more opraviti tega klica ali ga opraviti pravilno na dosledni osnovi.

Neznane datoteke, za katere se izkaže, da so zlonamerne, se pogosto imenujejo "grožnje ničelnega dne". To so grožnje, ki jih širijo hekerji, vendar jih varnostni strokovnjaki še niso prepoznali, prodajalci varnostne programske opreme pa še niso mogli posodobiti svojih sistemov z rešitvijo. Za običajne protivirusne programe je to slabši scenarij.

Za Comodo Internet Security programske opreme je grožnja ničelnega dne le še en dan v pisarni in se je uporabniki ne smejo bati.

Različne rešitve za končne točke Comodo Security Solutions vključujejo edinstveno arhitekturo, imenovano privzeto zavrnitev samodejnega peskovnika. Za razliko od običajnih Varnost računalnika ki dovoljujejo dostop, razen če je grožnja potrjena, Comodo Systems zavrne dostop do sistema, če gre za neznano datoteko. Datoteka se lahko izvaja v peskovniku, kjer jo je mogoče dodatno analizirati, vendar ne more škodovati vašemu sistemu ali datotekam.

To je del širše strategije, imenovane uporaba kontejnerizacija kjer lahko varno delujete tudi na okuženi končni točki. Kaj naredi enota za odstranjevanje bomb z bombo, ki jo najde? Če je mogoče, postavijo v varno zadrževalno enoto, kjer lahko še vedno delajo z njim, a če eksplodira, bo vse še vedno varno. Peskovnik doseže približno enako s potencialno zlonamerno programsko opremo. Comodo ga lahko analizira, a če se izkaže za zlonamernega, je grožnja omejena.

ZAČNITE BREZPLAČEN PREIZKUS BREZPLAČNO SVOJO MESTO ZAGOTAVLJAJO

- Distribucija vsebine in PR s pomočjo SEO. Okrepite se še danes.

- PlatoAiStream. Podatkovna inteligenca Web3. Razširjeno znanje. Dostopite tukaj.

- Kovanje prihodnosti z Adryenn Ashley. Dostopite tukaj.

- Kupujte in prodajajte delnice podjetij pred IPO s PREIPO®. Dostopite tukaj.

- vir: https://blog.comodo.com/pc-security/study-used-antivirus-take-6-months-catch-threats/

- :ima

- : je

- :ne

- :kje

- $GOR

- 000

- 17

- 2015

- 24

- a

- Sposobna

- O meni

- o IT

- dostop

- Dodatne

- Naslov

- Avgust

- Opozorila

- vsi

- omogočajo

- an

- Analize

- analizirati

- in

- Še ena

- antivirus

- uporaba

- pristop

- pristopi

- Arhitektura

- SE

- OBMOČJE

- AS

- At

- Povečana

- povprečno

- Osnova

- BE

- bilo

- pred

- počutje

- Poleg

- Blog

- udarec

- bomba

- širši

- Bug

- vendar

- by

- klic

- se imenuje

- CAN

- ne more

- primeru

- wrestling

- klik

- COM

- Comodo novice

- Koncept

- sklenjene

- POTRJENO

- Posledice

- dosledno

- vsebujejo

- vseboval

- Vsebovanje

- konvencionalne

- popravi

- Kriminal

- kazenska

- dan

- ponudba

- Odločitev

- Zaznali

- Odkrivanje

- do

- ne

- By

- med

- Končna točka

- Podjetje

- Tudi

- Event

- dokazi

- Strokovnjaki

- Eksplodira

- Dejstvo

- Napaka

- ugotovil

- file

- datoteke

- Najdi

- Firm

- prva

- napaka

- pomanjkljiv

- za

- je pokazala,

- štiri

- brezplačno

- iz

- polno

- temeljna

- v osnovi

- nadalje

- dobili

- Go

- goes

- hekerji

- škodovalo

- Imajo

- Hero

- visoka

- URE

- HTTPS

- identificirati

- if

- in

- vključujejo

- okužbe

- Podatki

- instant

- Inštitut

- Internet

- Internet Security

- razišče

- preiskave

- IT

- varnost

- zapor

- jpg

- samo

- znano

- pozneje

- plasti

- pustite

- kot

- nahaja

- Long

- POGLEDI

- Znamka

- zlonamerna programska oprema

- max širine

- Maj ..

- Mers

- mesecev

- več

- Najbolj

- veliko

- novice

- št

- of

- off

- Office

- pogosto

- on

- ONE

- odprite

- deluje

- or

- naši

- ven

- del

- Obdobje

- PHP

- platon

- Platonova podatkovna inteligenca

- PlatoData

- policija

- mogoče

- potencialno

- preprečiti

- preprečevanje

- Preprečevanje

- Izdelek

- Izdelki

- profil

- zaščita

- zagotavlja

- dal

- prejme

- nedavno

- odvisnost

- zanašajo

- ostalo

- poročilo

- Odzove

- Run

- varna

- varno

- Enako

- peskovnik

- Scenarij

- scenariji

- Scorecard

- iskanje

- zavarovanje

- varnost

- pošljite

- Razstave

- bistveno

- SIX

- Šest mesecev

- Software

- Rešitev

- rešitve

- namaz

- Osebje

- Korak

- Še vedno

- Strategija

- študija

- taka

- presenečen

- sumljiv

- sistem

- sistemi

- Bodite

- meni

- Test

- kot

- da

- O

- Peskovnik

- njihove

- te

- jih

- stvar

- mislim

- ta

- Grožnja

- Poročilo o grožnji

- grožnje

- čas

- do

- vzel

- sprožilo

- resnično

- OBRAT

- zavoji

- tipično

- na žalost

- edinstven

- Enota

- neznan

- za razliko od

- Nadgradnja

- Rabljeni

- uporabnik

- Uporabniki

- navadno

- različnih

- prodajalci

- virus

- Obseg

- vs

- Ranljivi

- želim

- we

- teden

- Tedenski

- so bili

- Kaj

- kdaj

- ki

- medtem

- WHO

- zakaj

- bo

- z

- v

- delo

- slabše

- Klobase

- še

- Vi

- Vaša rutina za

- zefirnet

- nič

- Zero dan