Čakali smo na iOS 16, glede na Applov nedavni dogodek, na katerem so bili iPhone 14 in drugi izdelki nadgrajene strojne opreme predstavljeni javnosti.

Danes zjutraj smo naredili a Nastavitve > splošno > Posodobitev programske opreme, za vsak slučaj…

… vendar se ni nič pojavilo.

Toda malo pred 8. uro nocoj po britanskem času [2022-09-12T18:31Z] je v našo mapo »Prejeto« padla množica obvestil o posodobitvah, ki so napovedovala nenavadno mešanico novih in posodobljenih izdelkov Apple.

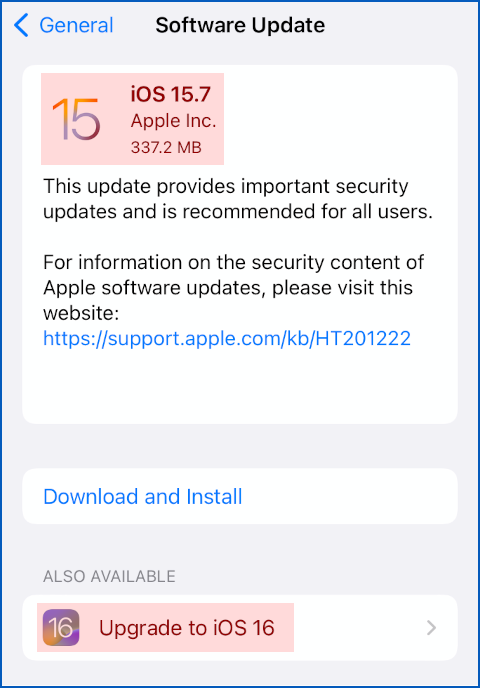

Še preden smo prebrali biltene, smo poskusili Nastavitve > splošno > Posodobitev programske opreme znova in tokrat so nam ponudili nadgradnjo na iOS 15.7, z alternativno nadgradnjo, ki bi nas pripeljala naravnost do iOS 16:

Na voljo posodobitev in nadgradnja hkrati!

(Odločili smo se za nadgradnjo na iOS 16 – prenos je znašal nekaj manj kot 3 GB, a ko je bil prenesen, je postopek šel hitreje, kot smo pričakovali, in zdi se, da do zdaj vse deluje v redu.)

Ne pozabite posodobiti, tudi če ne nadgradite

Samo da bo jasno, če ne želite nadgradnja na iOS 16 še vedno morate posodobitev, ker je iOS 15.7 in iPadOS 15.7 posodobitve vključujejo številne varnostne popravke, vključno s popravkom za sinhronizirano napako CVE-2022-32917.

Hrošč, katerega odkritje je zaslužen preprosto "anonimni raziskovalec", je opisano tako:

[Napaka popravljena v:] Jedro Na voljo za: iPhone 6s in novejši, iPad Pro (vsi modeli), iPad Air 2 in novejši, iPad 5. generacije in novejši, iPad mini 4 in novejši ter iPod touch (7. generacija) Vpliv: An aplikacija lahko izvede poljubno kodo s privilegiji jedra. Apple je seznanjen s poročilom, da je bila ta težava morda aktivno izkoriščena. Opis: težava je bila odpravljena z izboljšanimi preverjanji meja.

Kot smo poudarili, ko je Apple nazadnje nujni popravki ničelnega dne je prišlo do napake pri izvajanju kode jedra, ki pomeni, da bi lahko tudi nedolžne aplikacije (morda vključno z aplikacijami, ki so prispele v App Store, ker ob pregledu niso opozorile na očitne rdeče zastavice) izstopile iz Applovega varnostnega zaklepanja za vsako aplikacijo ...

... in potencialno prevzamejo celotno napravo, vključno s prevzemom pravice do izvajanja sistemskih operacij, kot je uporaba kamere ali kamer, aktiviranje mikrofona, pridobivanje podatkov o lokaciji, snemanje posnetkov zaslona, vohljanje po omrežnem prometu, preden se šifrira (ali ko je dešifriran). ), dostop do datotek, ki pripadajo drugim aplikacijam, in še veliko več.

Če je res to "vprašanje" (oz varnostna luknja kot bi temu morda raje rekli) je bila aktivno izkoriščena v naravi, je razumno sklepati, da obstajajo aplikacije, ki so jih nič hudega sluteči uporabniki že namestili iz vira, za katerega so mislili, da je zaupanja vreden, čeprav so te aplikacije vsebovale kodo za aktiviranje in zlorabijo to ranljivost.

Zanimivo je, da macOS 11 (Big Sur) dobi svojo posodobitev za MacOS 11.7, ki krpa drugo luknjo zero-day dubbed CVE-2022-32894, opisano s povsem enakimi besedami kot zgoraj navedeni bilten ničelnega dne za iOS.

Vendar pa je CVE-2022-32894 naveden samo kot napaka Big Sur, novejše različice operacijskega sistema macOS 12 (Monterey), iOS 15, iPadOS 15 in iOS 16 pa očitno niso prizadete.

Ne pozabite, da je varnostna luknja, ki je bila odpravljena šele potem, ko so slabi fantje že ugotovili, kako jo izkoristiti, znana kot Zero-Day ker ni bilo nič dni, v katerih bi lahko celo najbolj vnet uporabnik ali sistemski skrbnik proaktivno zakrpal proti njemu.

Celotna zgodba

Posodobitve, objavljene v tem krogu biltenov, vključujejo naslednje.

Spodaj smo jih navedli v vrstnem redu, kot so prispeli po e-pošti (obraten vrstni red), tako da je iOS 16 prikazan na dnu:

- APPLE-SA-2022-09-12-5: Safari 16. Ta posodobitev velja za macOS Big Sur (različica 11) in Monterey (različica 12). Za macOS 10 (Catalina) ni navedena nobena posodobitev Safarija. Dve od odpravljenih napak bi lahko vodili do oddaljenega izvajanja kode, kar pomeni, da bi lahko spletno mesto, ujeto v mine, v vaš računalnik vsadilo zlonamerno programsko opremo (ki bi lahko pozneje zlorabila CVE-2022-32917 za prevzem na ravni jedra), čeprav nobena od teh napak ni navedena kot nič dni. (Glej HT213442.)

- APPLE-SA-2022-09-12-4: macOS Monterey 12.6 To posodobitev lahko štejemo za nujno, saj vključuje popravek za CVE-2022-32917. (Glej HT213444.)

- APPLE-SA-2022-09-12-3: macOS BigSur 11.7 Podobna serija popravkov, kot so zgoraj navedeni za macOS Monterey, vključno z ničelnim dnem CVE-2022-32917. Ta posodobitev Big Sur prav tako popravlja CVE-2022-32894, drugi ničelni dan jedra, opisan zgoraj. (Glej HT213443.)

- APPLE-SA-2022-09-12-2: iOS 15.7 in iPadOS 15.7 Kot je navedeno na začetku članka, te posodobitve popravljajo CVE-2022-32917. (Glej HT213445.)

- APPLE-SA-2022-09-12-1: iOS 16 Veliki! Poleg številnih novih funkcij to vključuje popravke za Safari, ki so dostavljeni posebej za macOS (glejte vrh tega seznama), in popravek za CVE-2022-32917. Zanimivo je, da bilten o nadgradnji iOS 16 to svetuje »[A]dodatni vnosi CVE [bodo] dodani kmalu«, vendar ne označuje CVE-2022-23917 kot ničelni dan. Ne moremo vam povedati, ali je to zato, ker sam iOS 16 uradno še ni veljal za »v divjini« ali ker znano izkoriščanje še ne deluje na nepopravljenem iOS 16 Beta. Vendar se zdi, da je bila napaka res prenesena iz iOS 15 v kodno zbirko iOS 16. (Glej HT213446.)

Kaj storiti?

Kot vedno, Patch Early, Patch Pogosto.

Popolna nadgradnja z iOS 15 na iOS 16.0, kot se javi po namestitvi, bo popravil znane napake v sistemu iOS 15. (Za iPadOS 16 še nismo videli obvestila.)

Če še niste pripravljeni na nadgradnjo, ne pozabite nadgraditi na iOS 15.7, zaradi luknje v jedru zero-day.

Na iPadih, za katere iOS 16 še ni omenjen, zgrabite iPadOS 15.7 prav zdaj – ne odlašajte in čakajte, da izide iPadOS 16, glede na to, da bi bili po nepotrebnem izpostavljeni znani napaki jedra, ki jo je mogoče izkoristiti.

V računalnikih Mac Monterey in Big Sur dobita dvojno posodobitev, eno za popravek Safarija, ki postane Safari 16, in enega za sam operacijski sistem, ki vas bo pripeljal do MacOS 11.7 (Big Sur) oz MacOS 12.6 (Monterey).

Tokrat brez popravka za iOS 12 in brez omembe macOS 10 (Catalina) – ne moremo vam povedati, ali Catalina zdaj ni več podprta ali je preprosto prestara, da bi vključila katero od teh napak.

Oglejte si ta prostor za morebitne posodobitve CVE!

- Apple

- blockchain

- coingenius

- kriptokurrency denarnice

- kripto izmenjava

- kibernetska varnost

- cybercriminals

- Cybersecurity

- oddelek za domovinsko varnost

- digitalne denarnice

- požarni zid

- iOS

- Kaspersky

- zlonamerna programska oprema

- Mccafee

- Gola varnost

- NexBLOC

- OS X

- platon

- platon ai

- Platonova podatkovna inteligenca

- Igra Platon

- PlatoData

- platogaming

- VPN

- ranljivost

- spletna varnost

- zefirnet

![S3 Ep115: Resnične zločinske zgodbe – Dan v življenju borca proti kibernetskemu kriminalu [zvok + besedilo] S3 Ep115: Resnične zločinske zgodbe – Dan v življenju borca proti kibernetskemu kriminalu [zvok + besedilo] PlatoBlockchain Data Intelligence. Navpično iskanje. Ai.](https://platoblockchain.com/wp-content/uploads/2022/12/pm-expert-1200-360x188.png)

![S3 Ep117: Kriptokriza, ki je ni bilo (in za vedno slovo od Win 7) [zvok + besedilo] S3 Ep117: Kriptokriza, ki je ni bilo (in za vedno slovo od Win 7) [zvok + besedilo]](https://platoblockchain.com/wp-content/uploads/2023/01/s3-ep117-the-crypto-crisis-that-wasnt-and-farewell-forever-to-win-7-audio-text-360x188.png)