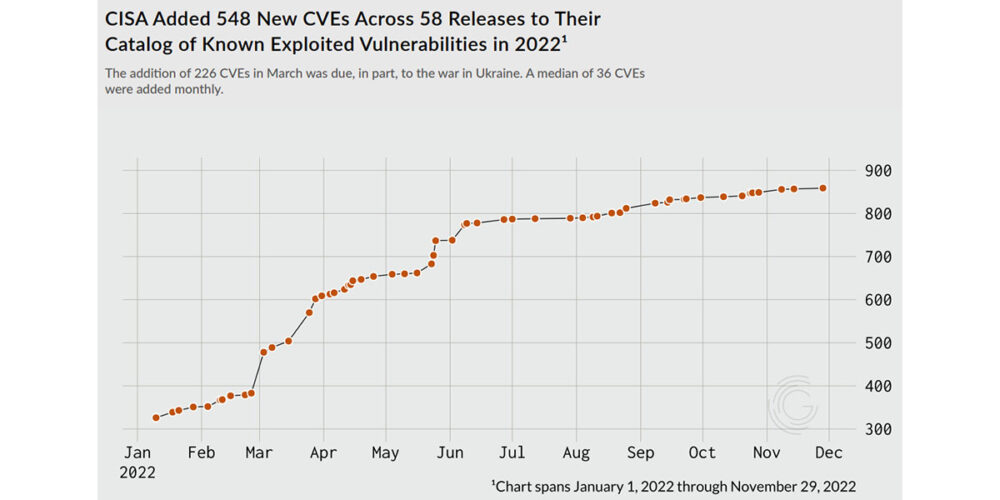

Novembra 2021 je Agencija ZDA za kibernetsko varnost in varnost infrastrukture (CISA) objavila katalog znanih izkoriščanih ranljivosti (KEV), da bi zveznim agencijam in organizacijam za kritično infrastrukturo pomagala prepoznati in odpraviti ranljivosti, ki se aktivno izkoriščajo. CISA je dodala 548 novih ranljivosti v katalog v 58 posodobitvah od januarja do konca novembra 2022, glede na Grey Noise v svojem prvem "GreyNoise Mass Exploits Report«.

Vključno z približno 300 ranljivosti dodano novembra in decembra 2021, je CISA navedla približno 850 ranljivosti v prvem letu obstoja kataloga.

Aktivno izkoriščene ranljivosti v izdelkih Microsoft, Adobe, Cisco in Apple predstavljajo več kot polovico posodobitev kataloga KEV leta 2022, je ugotovil Gray Noise. Sedeminsedemdeset odstotkov posodobitev kataloga KEV je bilo starejših ranljivosti izpred leta 2022.

"Veliko jih je bilo objavljenih v prejšnjih dveh desetletjih," je v poročilu zapisal Bob Rudis, podpredsednik za podatkovno znanost družbe Gray Noise.

Številne ranljivosti v katalogu KEV izvirajo iz izdelkov, ki so že dosegli konec življenjske dobe (EOL) in konec življenjske dobe (EOSL), glede na analizo skupine Cyber Security Works. Čeprav sta Windows Server 2008 in Windows 7 izdelka EOSL, je v katalogu KEV navedenih 127 ranljivosti Server 2008 in 117 ranljivosti Windows 7.

"Dejstvo, da so del CISA KEV, je precej zgovorno, saj kaže, da številne organizacije še vedno uporabljajo te podedovane sisteme in zato postanejo lahke tarče za napadalce," je zapisal CSW v svojem "Dekodiranje CISA KEV"Poročilo.

Čeprav je bil katalog prvotno namenjen kritični infrastrukturi in organizacijam javnega sektorja, je postal avtoritativni vir, na katerem napadalci izkoriščajo – ali so jih že – izkoriščajo ranljivosti. To je ključno, ker je nacionalna zbirka podatkov o ranljivosti (NVD) dodelila Common Ranljivosti in izpostavljenosti (CVE) za več kot 12,000 ranljivosti v letu 2022 in zagovornikom podjetij bi bilo nerodno oceniti vsako posamezno, da bi prepoznali tiste, ki so pomembne za njihova okolja. Podjetniške ekipe lahko uporabijo izbrani seznam CVE-jev, ki so pod aktivnim napadom v katalogu, da ustvarijo svoje prednostne sezname.

Pravzaprav je CSW ugotovil nekaj zamude med tem, ko je CVE Numbering Authority (CNA), kot je Mozilla ali MITRE, dodelil CVE ranljivosti, in ko je bila ranljivost dodana v NVD. Na primer, ranljivost v Apple WebKitGTK (CVE-2019-8720), ki je prejela CVE od Red Hat oktobra 2019, je bila marca dodana v katalog KEV, ker jo je izkoriščala izsiljevalska programska oprema BitPaymer. Od začetka novembra (krajši datum za poročilo CSW) ni bil dodan v NVD.

Organizacija, ki se zanaša na NVD, da daje prednost popravkom, bi zgrešila težave, ki so pod aktivnim napadom.

Šestintrideset odstotkov ranljivosti v katalogu je napak pri izvajanju kode na daljavo in 22 % so napake pri izvajanju privilegijev, je ugotovil CSW. CSW je ugotovil, da je bilo v katalogu KEV CISA 208 ranljivosti, povezanih s skupinami izsiljevalske programske opreme, 199 pa so jih uporabljale skupine APT. Prišlo je tudi do prekrivanja, kjer so 104 ranljivosti uporabljale izsiljevalske programske opreme in skupine APT.

Na primer, ranljivost srednje resnosti razkritja informacij v Microsoft Silverlight (CVE-2013-3896) je povezana z 39 skupinami izsiljevalske programske opreme, je dejal CSW. The enaka analiza CSW ugotovili, da 2012 skupin APT izkorišča kritično ranljivost prekoračitve medpomnilnika v kontrolnikih ListView/TreeView ActiveX, ki jih uporabljajo Officeovi dokumenti (CVE-0158-2017) in zelo resno težavo s poškodbo pomnilnika v Microsoft Officeu (CVE-11882-23). , vključno z zadnjim s strani skupine Thrip APT (Lotus Blossom/BitterBug), novembra 2022.

Skok marca 2022 je posledica ruske invazije na Ukrajino februarja – in posodobitve so vključevale številne podedovane ranljivosti, za katere je bilo znano, da so akterji nacionalne države izkoriščali v podjetjih, vladah in kritičnih infrastrukturnih organizacijah, je dejal Gray Noise. Veliki večini – 94 % – ranljivosti, dodanih v katalog marca, je bila dodeljena CVE pred letom 2022.

CISA posodobi katalog KEV le, če je ranljivost aktivno izkoriščena, ima dodeljen CVE in obstajajo jasna navodila, kako odpraviti težavo. Leta 2022 so se morali zagovorniki podjetij ukvarjati s posodobitvijo kataloga KEV skoraj tedensko, pri čemer je bilo novo opozorilo običajno izdano vsake štiri do sedem dni, je zapisal Rudis. Zagovorniki so prav tako verjetno imeli samo en dan med posodobitvami, najdaljši premor, ki so ga imeli branilci leta 2022 med posodobitvami, pa je bil 17 dni.

- blockchain

- kriptokurrency denarnice

- kripto izmenjava

- kibernetska varnost

- cybercriminals

- Cybersecurity

- Temno branje

- oddelek za domovinsko varnost

- digitalne denarnice

- požarni zid

- Kaspersky

- zlonamerna programska oprema

- Mccafee

- NexBLOC

- platon

- platon ai

- Platonova podatkovna inteligenca

- Igra Platon

- PlatoData

- platogaming

- VPN

- spletna varnost