Čas branja: 5 min

Čas branja: 5 min

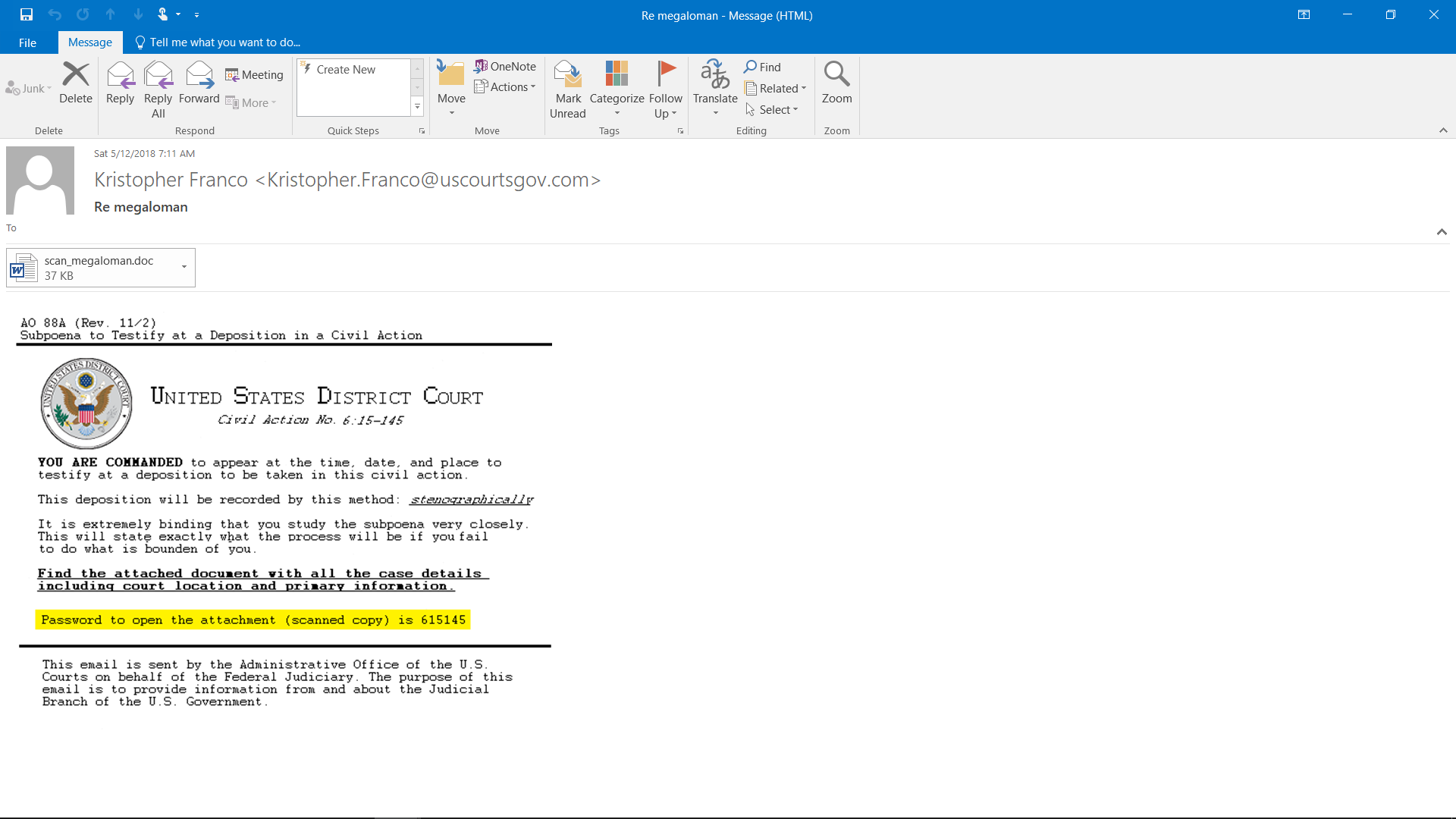

Bi bili prestrašeni ali vsaj zaskrbljeni, če bi v svojem e-poštnem predalu našli sodni poziv okrožnemu sodišču ZDA? Večina ljudi bi zagotovo. Točno to je tisto, na kar so zlonamerni napadalci računali, ko so izvedli ta ogromen napad z IP-jev s sedežem v Rusiji s prefinjeno in zvito obremenitvijo izsiljevalske programske opreme.

Socialni inženiring: lažna avtoriteta povzroča pravi strah

3582 uporabnikov je postalo tarča tega zlonamernega e-poštnega sporočila, prikritega kot sodni poziv »okrožnega sodišča Združenih držav«.

Kot lahko vidite, je e-poštno sporočilo sestavljeno iz celega kupa trikov socialnega inženiringa, s katerimi uporabnike prepričate, da odprejo zlonamerno priponko. Predvsem poskušajo storilci igrati na čustvene strune strahu, avtoritete in radovednosti, da bi manipulirali z žrtvami. Nameščanje tega čustveno vzburjenega stanja v misli prejemnikov je namenjeno zatiranju njihove sposobnosti kritičnega razmišljanja in jih prisiliti v nepremišljeno ravnanje.

Prav tako je e-poštni naslov pošiljatelja “uscourtgove.com”, ki je seveda ponarejen, a e-poštnemu sporočilu doda več verodostojnosti. Če imate geslo za priponko, okrepite okus trdnosti pošte. Zadeva e-poštnega sporočila je »megaloman«, priloženi dokument pa se imenuje »scan.megaloman.doc« in to ujemanje doda tudi nekaj malenkosti verodostojnosti. Češnja na torti pa je grožnja žrtvi z odgovornostjo, če »ne stori, kar je za vas vezano« (in to lahko ugotovite le tako, da odprete datoteko v priponki).

Ta napihnjen manipulativni koktajl je močno orodje, ki pomaga storilcem, da dobijo, kar želijo. Tveganje, da bodo številni ljudje postali žrtev te prevare, je torej zelo veliko.

Zdaj pa poglejmo, kaj se zgodi, če uporabnik odpre datoteko v priponki.

Zlonamerna programska oprema: najprej se skrije, nato zadene

Seveda nima nič skupnega s sodnim pozivom. V resnici, kot Komodo za raziskave groženj Comodo Analitiki so odkrili, da gre za novo različico zvite in prefinjene izsiljevalske programske opreme Sigma, ki bo šifrirala datoteke na okuženem računalniku in izsiljevala odkupnino za njihovo dešifriranje.

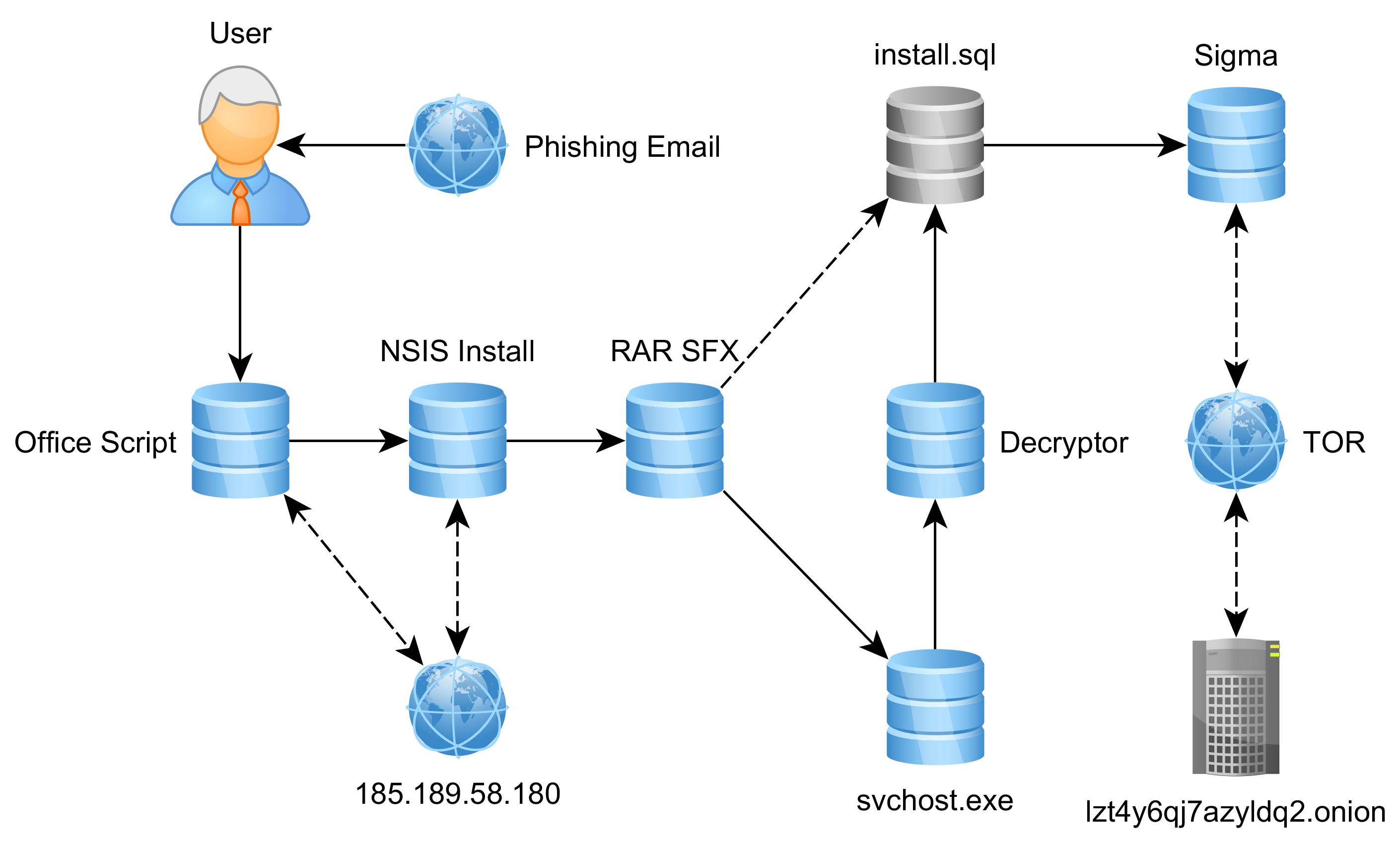

Kako deluje izsiljevalska programska oprema Sigma:

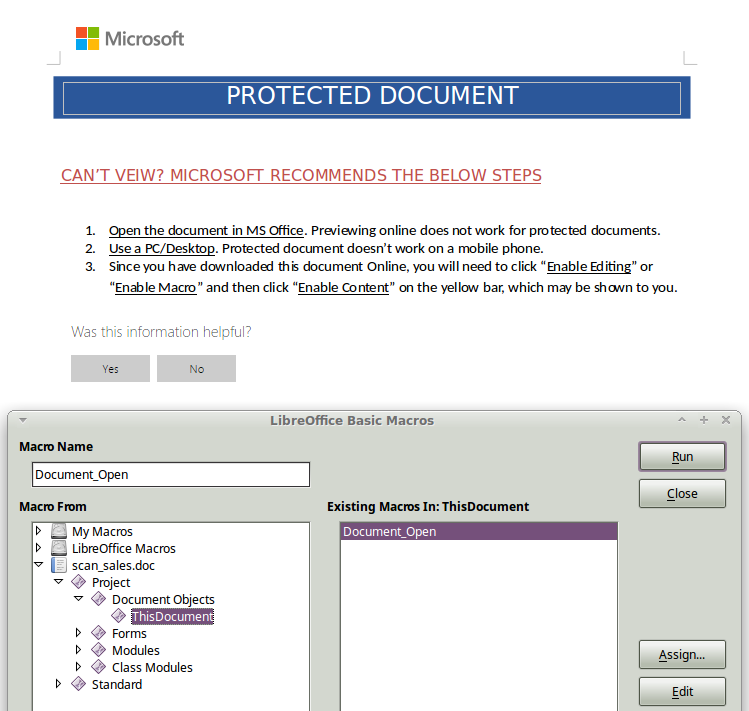

Posebnost te nove različice Sigme je, da od uporabnika zahteva vnos gesla. Hm… geslo za zlonamerno programsko opremo? Vseskozi se lahko sliši čudno, v resnici pa ima jasen namen: več zameglitve zlonamerne programske opreme pred odkrivanjem.

Toda tudi če bo uporabnik vnesel geslo, se datoteka ne bo zagnala takoj. Če so makri na žrtvinem stroju izklopljeni, ta prepričljivo zahteva, da jih izklopi. Upoštevajte, kako se ta zahteva ujema s celotno strategijo napadalcev: če je sporočilo s sodišča, je zagotovo lahko zaščiten dokument, kajne?

Toda v resnici datoteka vključuje zlonamerni VBScript, ki ga je treba zagnati, da začnete nameščati zlonamerno programsko opremo v računalnik žrtve. Prenese naslednji del zlonamerne programske opreme s strežnika napadalcev, jo shrani v mapo %TEMP% in jo prikrije kot svchost.exe procesira in izvaja. to svchost.exe deluje kot kapalka za prenos še enega dela zlonamerne programske opreme. Nato prek precej dolge verige dejanj – znova, za močnejšo zamegljenost – dokonča zlonamerno obremenitev in jo zažene.

Zlonamerna programska oprema je videti res impresivno s svojimi različnimi triki za skrivanje in izogibanje odkrivanju. Pred zagonom preveri okolje za virtualni stroj ali peskovnike. Če ga odkrije, se zlonamerna programska oprema ubije. Svoje zlonamerne procese in vnose v registru prikrije kot zakonite, kot sta »svchost.exe« in »chrome«. In to še ni vse.

Za razliko od nekaterih bližnjih izsiljevalska sorodniki, Sigma ne ukrepa takoj, temveč preži in najprej izvede prikrito izvidovanje. Ustvari seznam dragocenih datotek, jih prešteje in to vrednost pošlje svojemu C&C strežniku skupaj z drugimi informacijami o žrtvinem računalniku. Če ni bila najdena nobena datoteka, se Sigma samo izbriše. Prav tako ne okuži računalnika, če ugotovi, da je njegova država Ruska federacija ali Ukrajina.

Zapletena je tudi povezava zlonamerne programske opreme s strežnikom Command-and-Control. Ker strežnik temelji na TOR, Sigma izvede zaporedje korakov:

1. Prenesite programsko opremo TOR s to povezavo: https://archive.torproject.org/tor-package-archive/torbrowser/7.0/tor-win32-0.3.0.7.zip

2. Shrani v %APPDATA% kot System.zip

3. Razpakirajte ga v %APPDATA%MicrosoftYOUR_SYSTEM_ID

4. Izbriše System.zip

5. Preimenuje Tortor.exe v svchost.exe

6. Izvrši

7. Počaka nekaj časa in pošlje svojo zahtevo

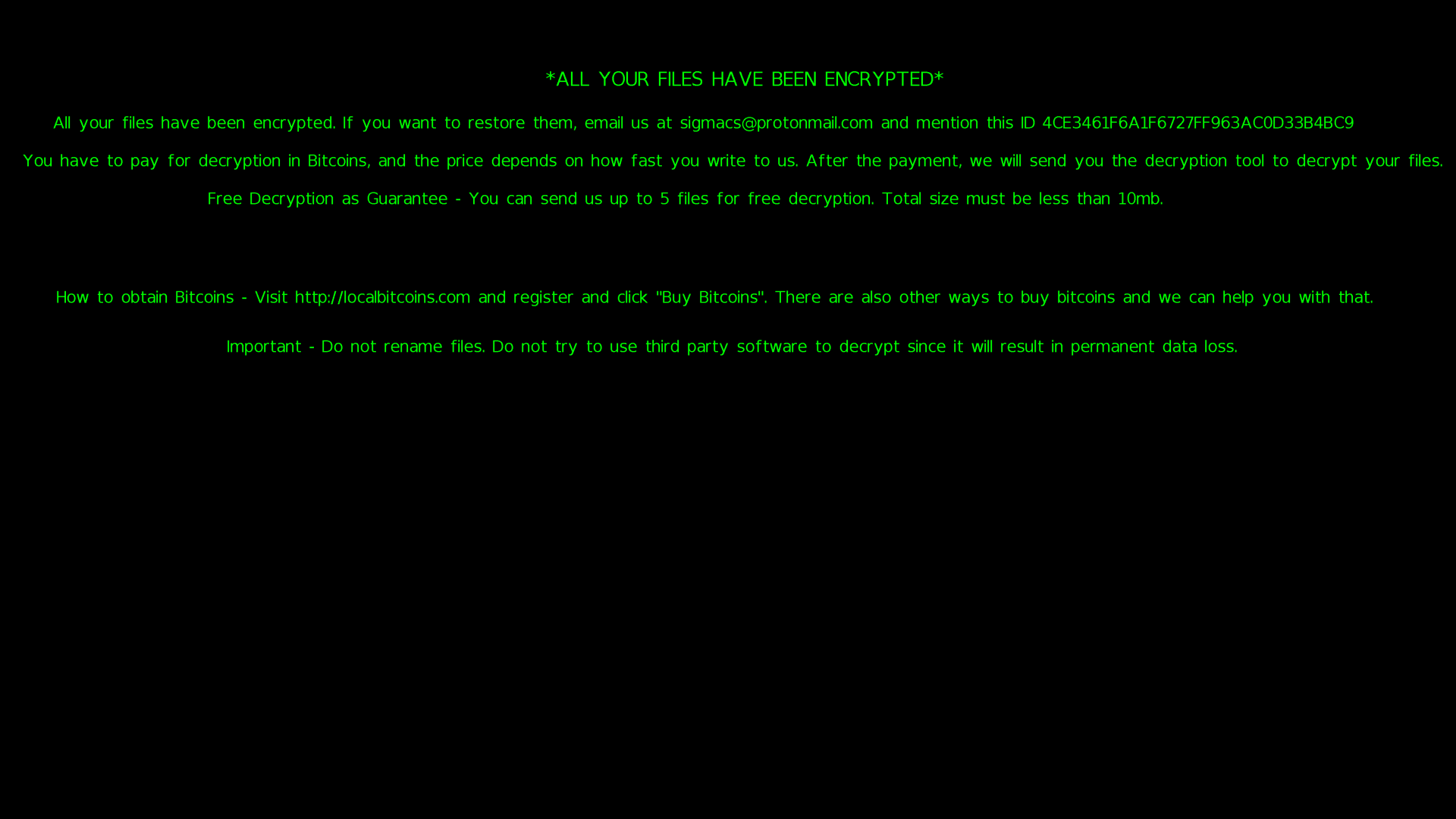

In šele po tem začne Sigma šifrirati datoteke na žrtvinem računalniku. Nato bo obvestilo o odkupnini zajelo zaslon zastrupljenega stroja.

In … končna komedija. Če žrtev predhodno ni poskrbela za izdelavo varnostnih kopij, so njeni podatki izgubljeni. Ni jih mogoče obnoviti.

Zaščita: kako se upreti

»Soočanje z zlonamerno programsko opremo, tako sofisticirano na obeh straneh, triki socialnega inženiringa in tehničnim dizajnom, je težak izziv celo za uporabnike, ki se zavedajo varnosti,« pravi Fatih Orhan, vodja Comoda. Laboratoriji za raziskave groženj. »Za zaščito pred takšnimi premetenimi napadi morate imeti nekaj bolj zanesljivega kot le zavedanje ljudi. V tem primeru mora resnična rešitev dati 100-odstotno jamstvo, da vaša sredstva ne bodo oškodovana, tudi če nekdo zagrabi vabo prevarantov in zažene zlonamerno programsko opremo.

Točno to je ekskluziva Tehnologija samodejnega zadrževanja Comodo daje našim strankam: vsaka prispela neznana datoteka se samodejno postavi v varno okolje, kjer jo je mogoče zagnati brez ene same možnosti, da bi poškodovala gostitelja, sistem ali omrežje. In ostal bo v tem okolju, dokler ga analitiki Comodo ne pregledajo. Zato nihče od strank Comodo ni bil deležen tega zahrbtnega napada.”

Živite varno z Comodo!

Spodaj so toplotni zemljevid in IP-ji, uporabljeni v napadu

Napad je bil izveden z 32 IP-jev s sedežem v Rusiji (Sankt Peterburg) iz elektronske pošte Kristopher.Franko@uscourtsgov.com katera domena je bila najverjetneje ustvarjena posebej za napad. Začelo se je 10. maja 2018 ob 02:20 UTC in končalo ob 14:35 UTC.

| Država | IP pošiljatelja |

| Rusija | 46.161.42.44 |

| Rusija | 46.161.42.45 |

| Rusija | 46.161.42.46 |

| Rusija | 46.161.42.47 |

| Rusija | 46.161.42.48 |

| Rusija | 46.161.42.49 |

| Rusija | 46.161.42.50 |

| Rusija | 46.161.42.51 |

| Rusija | 46.161.42.52 |

| Rusija | 46.161.42.53 |

| Rusija | 46.161.42.54 |

| Rusija | 46.161.42.55 |

| Rusija | 46.161.42.56 |

| Rusija | 46.161.42.57 |

| Rusija | 46.161.42.58 |

| Rusija | 46.161.42.59 |

| Rusija | 46.161.42.60 |

| Rusija | 46.161.42.61 |

| Rusija | 46.161.42.62 |

| Rusija | 46.161.42.63 |

| Rusija | 46.161.42.64 |

| Rusija | 46.161.42.65 |

| Rusija | 46.161.42.66 |

| Rusija | 46.161.42.67 |

| Rusija | 46.161.42.68 |

| Rusija | 46.161.42.69 |

| Rusija | 46.161.42.70 |

| Rusija | 46.161.42.71 |

| Rusija | 46.161.42.72 |

| Rusija | 46.161.42.73 |

| Rusija | 46.161.42.74 |

| Rusija | 46.161.42.75 |

| Skupni rezultat | 32 |

Programska oprema za zaščito pred izsiljevalsko programsko opremo

ZAČNITE BREZPLAČEN PREIZKUS BREZPLAČNO SVOJO MESTO ZAGOTAVLJAJO

- Distribucija vsebine in PR s pomočjo SEO. Okrepite se še danes.

- Platoblockchain. Web3 Metaverse Intelligence. Razširjeno znanje. Dostopite tukaj.

- vir: https://blog.comodo.com/pc-security/subpoena-new-variant-of-sigma-ransomware/

- 10

- 2018

- 7

- a

- sposobnost

- O meni

- Zakon

- dejavnosti

- aktov

- Naslov

- Dodaja

- po

- proti

- vsi

- Analitiki

- in

- prihod

- Sredstva

- napad

- Napadi

- organ

- samodejno

- zavest

- varnostne kopije

- vaba

- pred

- Blog

- Obe strani

- Pasovi

- Bunch

- torta

- zajemanje

- primeru

- Vzrok

- center

- verige

- izziv

- Pregledi

- jasno

- Zapri

- cocktail

- Skupno

- Zaključi

- zapleten

- računalnik

- povezava

- prepričati

- država

- Tečaj

- Sodišče

- ustvaril

- ustvari

- verodostojnost

- kritično

- radovednost

- Stranke, ki so

- datum

- Dešifriraj

- vsekakor

- Oblikovanje

- Odkrivanje

- odkril

- Odkritelji

- okraj

- okrožno sodišče

- dokument

- Ne

- domena

- prenesi

- prenosov

- E-naslov

- Inženiring

- Vnesite

- okolje

- Tudi

- Event

- točno

- Ekskluzivno

- Izvaja

- Padec

- strah

- Federacija

- boj

- file

- datoteke

- Najdi

- najdbe

- prva

- je pokazala,

- brezplačno

- iz

- funkcije

- dobili

- Daj

- daje

- Garancija

- se zgodi

- Trdi

- ob

- Glava

- pomoč

- Skrij

- visoka

- gostitelj

- Kako

- Kako

- HTTPS

- takoj

- Impresivno

- in

- vključuje

- Podatki

- Namestitev

- instant

- IT

- sam

- Verjeten

- LINK

- Seznam

- kraj aktivnosti

- Long

- POGLEDI

- stroj

- makri

- Znamka

- IZDELA

- zlonamerna programska oprema

- več

- veliko ljudi

- ogromen

- Stave

- max širine

- Sporočilo

- Microsoft

- misli

- več

- Najbolj

- Imenovan

- Nimate

- mreža

- Novo

- Naslednja

- ONE

- odprite

- Odpre

- Ostalo

- del

- Geslo

- ljudje

- PETERBURG

- PHP

- platon

- Platonova podatkovna inteligenca

- PlatoData

- Predvajaj

- možnost

- prej

- Postopek

- zaščito

- zaščiteni

- zaščita

- Namen

- dal

- Ransom

- izsiljevalska

- pravo

- Reality

- registra

- sorodniki

- zanesljiv

- zahteva

- zahteva

- Raziskave

- Odgovornost

- Tveganje

- Run

- tek

- Rusija

- russian

- Ruska federacija

- SAINT

- peskovniki

- pravi

- Prevara

- strah

- Scorecard

- Zaslon

- zavarovanje

- varnost

- Zaporedje

- Strani

- Sigma

- sam

- majhna

- Sneaky

- So

- socialna

- Socialni inženiring

- Software

- trdnost

- Rešitev

- nekaj

- nekdo

- Nekaj

- prefinjeno

- zvok

- posebna

- posebej

- začel

- Država

- Države

- bivanje

- Koraki

- Strategija

- Krepi

- močnejši

- predmet

- Sodni poziv

- taka

- sistem

- meni

- Cilji

- tehnični

- O

- njihove

- Razmišljanje

- Grožnja

- vsej

- čas

- do

- orodje

- tor

- OBRAT

- Obrnjen

- Ukrajina

- us

- uporabnik

- Uporabniki

- UTC

- dragocene

- vrednost

- Variant

- raznolikost

- preko

- Žrtva

- žrtve

- Virtual

- virtualni stroj

- Zahodna

- Kaj

- Kaj je

- ki

- medtem

- celoti

- bo

- bi

- Vi

- Vaša rutina za

- zefirnet